- •2.2. Задачі захисту стаціонарних об'єктів і засоби, що застосовуються для його забезпечення

- •2.3.Розбиття підзахисних об'єктів інформаційної діяльністі

- •2. Захист стаціонарних об'єктів

- •1. Фізичний захист стаціонарних об'єктів

- •2. Системи тривожної сигналізації

- •3.3. Системи телевізійного спостереження

- •3.4. Засоби відбиття (нейтралізації) загроз

- •3.5. Вибір технічних засобів захисту об'єкта

- •3. Для представницької зони будівлі, приміщень для відвідувачів і клієнтів:

- •4. Для зони кабінетів і особливо важливих приміщень:

- •5. Для зони сейфового приміщення, банку даних і зберігання цінностей:

- •3.6. Охорона приміщень і територій підприємств за допомогою собак

- •4. Захист мобільних об'єктів

- •4.1. Загальні положення

- •4.3. Аналіз стану охорони вантажів

- •4.4. Організація процесу охорони вантажів

- •4.5. Особливості охорони вантажів при використанні окремих видів транспорту

- •2. Системи автоматизованого контролю доступу

- •1.Пристрої ідентифікації (зчитувачі)

- •2. Контролери

- •Ідентифікація осіб за біометричними ознаками

- •4. Виконавчі пристрої

- •6. Організація захисту інформації від несанкціонованого доступу

- •1. Порядок створення системи захисту

- •6.2. Служба безпеки об'єкта (основні задачі та склад)

- •6.3. Організаційні та організаційно-технічні заходи

- •6.4. Заходи щодо блокування несанкціонованого отримання

- •6.5. Інформаційно-технологічні засоби захисту

- •7. Розмежування доступу до інформації

- •7.3. Оцінка ризику

- •Публікація прд

- •Дії служби безпеки об'єкта при виявлені порушень правил розмежування доступу

Ідентифікація осіб за біометричними ознаками

Біометричний контроль доступу - автоматизований метод, за допомогою якого шляхом перевірки (дослідження) унікальних фізіологічних особливостей або поведінчеських характеристик людини здійснюється ідентифікація особи. Фізіологічні особливості, наприклад, такі як капілярний малюнок пальця, геометрія долоні або малюнок райдужної оболонки ока, є постійними фізичними характеристиками людини. Даний тип вимірювань (перевірки) практично незмінний також як і самі фізіологічні характеристики. Поведінкові ж характеристики, такі як підпис, голос або клавіатурний почерк, перебувають під впливом як керованих дій, так і менш керованих психологічних чинників. Оскільки поведінкові характеристики можуть змінюватися із часом, заєстрований біометричний зразок повинен оновлюватися при кожному його використанні. Хоч біометрія, заснована на поведінкових характеристиках, менш дорога і являє собою меншу загрозу для користувачів, фізіологічні риси дозволяють досягтити велику точність ідентифікації особи і її безпеку У будь-якому випадку обидва методи забезпечують значно більш високий рівень іден.тифікації ніж ідентифікаційні карти.

Встановлення аутентичності

Біометрична система – це система розпізнавання шаблона, яка встановлює аутентичність конкретних фіхіологчних або поведінкових характеристик користувача. Логічно біометрична система може бути розділена на два модулі: модуль реєстрації і модуль ідентифікації.

Модуль реєстрації відповідає за «навчання» системи ідентифікувати конкретну людину.

На етапі реєстрації біометричні датчики сканують фізіогномику людини для того, щоб створити цифрове представлення.

Спеціальний модуль обробляє це представлення з тим, щоб виділити характерні особливості і згенерувати більш компактне і виразне представлення, що називається шаблоном. Для представлення особи такими характерними особливостями можуть стати розмір і відносне розташування очей, носа і рота. Шаблон для кожного користувача зберігається в базі даних біометричної системи. Ця база даних може бути централізованою або розподіленою, коли шаблон кожного користувача зберігається на смарт-карті і передається користувачеві.

Модуль ідентифікації відповідає за розпізнавання людини. На етапі ідентифікації біометричний датчик знімає характеристики людини, ідентифікація якої проводиться, і перетворює ці характеристики в той же цифровий формат, в якому зберігається шаблон. Отриманий шаблон порівнюється з шаблоном, що зберігається, з тим, щоб визначити, чи відповідають ці шаблони один одному.

Ідентифікація може виконуватися у вигляді верифікації, аутентификації (перевірка твердження типу «Я - Іван Петров») або розпізнавання, тобто визначаючи особи людини з бази даних відомих системі людей (визначення того, хто я, не знаючи мого імені). У верифікаційній системі, коли отримані характеристики і шаблон користувача, за якого себе видає людина, співпадають, система підтверджує ідентичність. У системі розпізнавання, коли отримані характеристики і один з шаблонів, що зберігаються, виявляються однаковими, система ідентифікує людину з відповідним шаблоном.

Схема функціонування біометричних пристроїв

Основними елементами біометричної системи є:

- зчитувач (сканер);

- програмне забезпечення ідентифікації, що формує ідентифікатор користувача;

- програмне забезпечення аутентификації, що виробляє порівняння зразка з тими ідентифікаторами користувачів, що є в базі даних.

Працює система таким чином.

Спочатку проводиться ідентифікація користувача, наприклад, за відбитками пальця. Як правило, виробляється декілька варіантів ування при різних розташуваннях пальця на сканері. Зрозуміло, що зразки будуть трохи відрізнятися, тому потрібно сформувати деякий узагальнений зразок, «паспорт». Результати запам'ятовуються в базі даних аутентификації.

При аутентификації проводиться порівняння відбитка пальця, що знятий сканером, з «паспортами», що зберігаються в базі даних. Задача формування «паспорта», так само як і задача розпізнавання зразка, що пред'являється, є задачами розпізнавання образів. Для цього використовуються різні алгоритми, що є ноу-хау фірм-виробників дібних пристроїв. Саме відмінності в алгоритмах і визначають велику різницю рівнів помилкового доступу в пристроях різних виробників.

Точність

Надання коректного пароля в системі аутентификація за паролем завжди дає коректний результат про підтвердження аутентичності. Але якщо в біометричну систему аутентификації надані легітимні біометричні характеристики, це, проте, не гарантує коректної аутентификації. Таке може статися через «шум» датчика, обмеження методів обробки і, що ще важливіше, мінливість біометричних характеристик. Є також імовірність, може бути підтверджена аутентичність людини, що видає себе за іншого, легітимного, користувача.

Більш того, точність даної біометричної реалізації має важливе значення для користувачів, на яких розрахована дана система. Для успішного застосування біометричної технології з метою ідентифікації особи важливо розуміти і реально оцінювати цю технологію в контексті користання, для якого вона призначена, а також враховувати

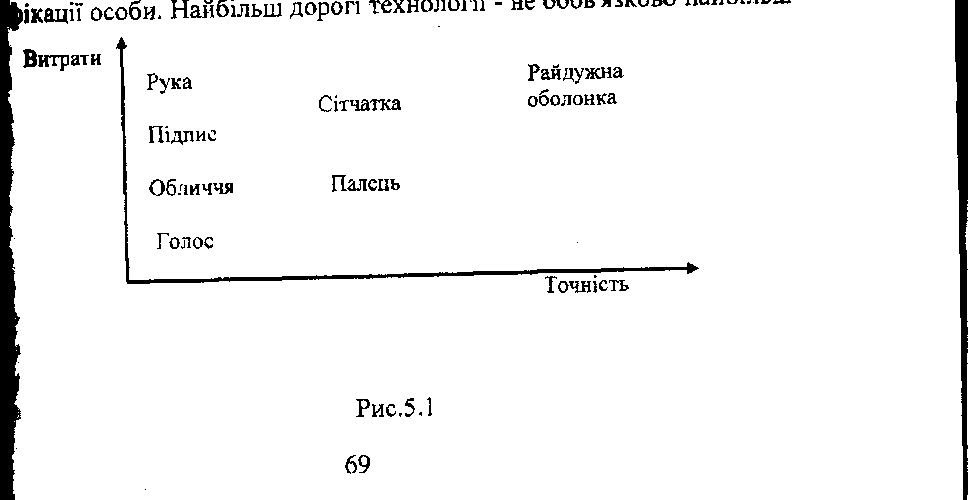

Витрати пов'язані з точністю, як це видно на рис. 1. Цей рисунок показує зразкове співвідношення різних біометрик за точністю і витратами. Витрати, показані на рисунку - це вклади, необхідні я придбання комерційних біометричних датчиків і для реалізації систем ідентифікації особи. Найбільш дорогі технології - не обов'язково найбільш точні.

Для багатьох використань, таких як реєстрація в персональних комп'ютерах, важливе значення мають додаткові витрати на реалізацію біометричної технології. Враховуючи появу все більшого числа недорогих, але могутніх систем великомасштабного виробництва недорогих датчиків, стає можливим використання біометрики в нових використаннях ідентифікації особи. Розширення застосування таких датчиків може ще більше знизити ціни на них.

Деякі застосування (такі як реєстрація в мобільних комп'ютерах) не дозволяють використовувати громіздке апаратне забезпечення біометричних датчиків, тим самим стимулюючи мініатюризацію таких пристроїв.

Основними параметрами біометричних пристроїв є:

рівень помилкових відмов (імовірність помилки першого роду);

рівень помилкового доступу (імовірність помилки другого роду). Типові значення в цей час складають: для рівнів помилкових відмов -

порядку однієї помилки на 100, для рівнів помилкового доступу - порядку однієї помилки на 10 000.

Біометричні системи ідентифікації

У наш час доступними або перебуваючими в стадії розробки є наступні біометричні системи ідентифікації: за відбитками пальця, ароматом, ДНК, формою вуха, геометрією обличчя, температурою шкіри особи, відбитком долоні, сітківкою ока, малюнком райдужної оболонки ока, підписом і голосом. Існують також інші методи, такі як: ідентифікація за клавіатурним почерком, хімічним складом поту, термограммою обличчя, картиною вен на тильній стороні руки, за особливостями рухів, але вони навряд чи підходять для впровадження в глобальних масштабах.

Найбільш поширені зараз біометричні системи захисту інформації, засновані на перевірці (дослідженні) наступних функціональних і поведінчеських особливостей людини:

відбиток пальця;

геометрія руки;

райдужна оболонка ока;

сітківка ока;

голосова ідентифікація;

геометрія обличчя;

почерк, підпис.

Відбиток пальця

Одна з найпростіших і добре відомих біометричних технологій - розпізнавання відбитків пальців. Комерційні ідентифікаційні системи автоматичного розпізнавання відбитків пальців з'явилися ще в 60-х роках минулого сторіччя. Але донедавна ці системи в основному використовувалися правоохоронними органами при розслідуванні злочинів. Біометрична технологія тепер стала надійною альтернативою традиційним системам ідентифікації в багатьох державних і комерційних установах.

За даними фірми "Frost & Sullival" системам ідентифікації за відбитками пальців належить 80% світового ринку біометричних продуктів.

У пристроях для сканування відбитків пальців використовуються декілька підходів, в тому числі оптичні, мікросхемні і ультразвукові технології.

При реєстрації користувача в базу даних комп'ютера вміщується згорткок відбитка пальця, що знятий сканером. У залежності від реалізації довжина згортка становить 200-400 байт.

Найсучасніші моделі розміром не більше комп'ютерної "миші" можуть працювати або автономно, або під управлінням ПЕОМ (зберігання, шифрування даних про велику кількість користувачів корпоративної системи).

Менше за 100 доларів коштує комп'ютерна "миша", яка прочитує відбитки пальців і, при їх невідповідності раніше записаним зразкам, забороняє користуватися ПЕОМ. За різними оцінками продаж систем пізнання за відбитками пальців сьогодні становить 500 мільйонів доларів і буде зростати до 40 відсотків щорічно.

Достоїнства доступу за відбитками пальця - простота використання, зручність і надійність. Весь процес ідентифікації займає мало часу і не вимагає зусиль від тих, хто використовує дану систему доступу. Дослідження також показали, що використання відбитка пальця для ідентифікації особи є найбільш зручним з усіх біометричних методів. Імовірність помилки при ідентифікації користувача набагато менше в порівнянні з іншими біометричними методами.

У системі контролю доступу до інформації TouchLock американської фірми Identix трьохмірний відбиток пальця, що записується у вигляді контрольного образу, сканується оптичною системою, аналізується, відцифровується, зберігається в пам'яті термінала або в пам'яті керуючого комп'ютера і використовується для перевірки кожного, хто видає себе за авторизованного користувача. При цьому в пам'яті пристрою не міститься реальних відбитків пальців, що не дозволяє їх украсти порушнику. Гиповий час занесення в пам'ять одного контрольного відбитка пальця становить 30 с. Кожний занесений в пам'ять термінала авторизований користувач набирає Рin-код на клавіатурі термінала TouchLock і проходить стадію перевірки ідентичності, що займає приблизно 0,5-2 с. Під одним Рin-кодом звичайно зберігається зразок відбитка одного пальця, але в деяких випадках можлива аутентификація за відбитками трьох пальців. При співпаданні відбитків, що пред'являються, і контрольного термінал подає сигнал на виконавчий пристрій (електрозамок, шлюз і т.п.).

В основу процесу ідентифікації покладене порівняння відносного положення закінчень і розгалужень ліній відбитка. Пошукова система дослідженні еталонного зразка. Для ідентифікації однієї людини вважається достатнім визначення (X, У) координат 12 точок. Це вимагає невеликого об'єму пам'яті (менше 100 байт).

Дія зняття відбитка фахівцями фірми був розроблений спосіб, що не вимагає, як звичайно, фарбуючої речовини. Він заснований на значній зміні відбиваючої здатності термохромних матеріалів (сполуки міді, ртуті і йоду) при незначній зміні температури. Шар такого матеріалу нагрівається до температури, більшої, ніж температура людського тіла. Коли палець наближається до пластини, покритої термохромним матеріалом, опуклі рубчики шкіри пальця в місцях зіткнення з пластиною зменшують температуру поверхні до 35 °С, що змінює в цих місцях відбиваючу здатність. Оптичне сканування виявляє місця закінчення і розгалуження ліній відбитка. Розглянутий пристрій знаходиться в серійному виробництві, але через високу вартість (50000 дол.) може застосовуватися тільки на об'єктах, що вимагають посиленого захисту.

Геометрія руки

Достоїнства ідентифікації за геометрією долоні можна порівняти з достоїнствами ідентифікації за відбитками пальця в питанні надійності, хоча пристрій для зчитування відбитків долонь займає більше місця. Розроблені пристрої, які сканують як внутрішню, так і бокову сторону руки, використовуючи для цього вбудовану відеокамеру і алгоритми стиснення. У процесі розробки знаходяться пристрої, які можуть сканувати і інші параметри руки.

Біометричні прилади, що застосовувалися раніше лише секретними агентствами, були з схваленням сприйняті в світі бізнесу. DisneyWorld, наприклад, використовує сканери долонь для ідентифікації власників сезонних пропусків, а під час Олімпійських ігор біометричні пристрої були встановлені на дверях номерів, де проживали учасники змагань.

Пристрій НаndКеу (хендкей), що використовує як ідентифікаційну ознаку параметри долоні і досить широко представлений на вітчизняному ринку, являє собою конструкцію розміром трохи більше телефонного апарату з нішею, куди той, що перевіряється, вкладає свою руку. Пристрій має міні-клавіатуру і рідкокристалічний екран, на якому відображаються дані про ідентифікацію. Автентичність особи визначається за фотографією долоні (в цифровому вигляді), при цьому знімок руки співставляється з еталоном (колишніми даними). При першій реєстрації вводиться персональний код, який заноситься в базу даних.

Рука всередині пристрою фотографується в ультрафіолетовому випромінюванні в трьох проекціях. Отриманий електронний образ обробляється вбудованим процесором, інформація стискається до 9 байт, які можна зберігати в базі даних і передавати по системах комунікацій. Загальний час процедури складає від 10 с до 1 хв, хоч сама ідентифікація відбувається за 1-2 с. За цей час хендкей звіряє характеристики руки з раніше визначеними даними, а також перевіряє обмеження для цього користувача. При кожній перевірці інформація, що зберігається, антоматично оновлюється, так що всі зміни на руці постійно фіксуються.

Хендкей може працювати в автономному режимі, при якому здатний запам'ятати 20 000 різних зображень рук. У його пам'яті може зберігатися календарний план на рік, в якому з точністю до хвилини можна указати, коли тому або іншому клієнту дозволений доступ.

Конструктори пристрою передбачили можливість його роботи з комп'ютером, підключення схеми управління замком, настройки його на емуляцію стандартних пристроїв зчитування кредитних карт, приєднання принтера для ведення протоколу роботи. У мережевому режимі до хендкею можна підключити до 31 пристрою із загальною довжиною лінії (вита пара ) до 1,5 км. Пристрій може бути вбудований у вже існуючу систему управління доступом. Основний виробник хендкея – компанія Escape . Аналіз показує, що на вітчизняному ринку пристрій ідентифікації за зображенням долоні руки має хороші перспективи, якщо врахувати простоту експлуатації, високу надійність і досить низьку ціну.

У деяких системах для ідентифікації застосовується аналіз комбінації вимірювань ліній згину пальців і долоні, ліній складок, довжини пальців і т.д. Перевагою цього методу є наявність великої кількості деталей, які мінімізують помилки ідентифікації.

Фірма Identima (США) випускає пристрої ідентифікації за геометричними ознаками. Користувач розміщує руку на чотирьох масивах фоточарунок, причому необхідне положення руки позначено. Рука опромінюється потужним світловим пучком, виконується регістрація сигналів, що несуть інформацію про довжину пальців і їх світлопроводимість. Після обробки цих сигналів формується еталонний зразок, що займає об'єм 20 байт. Абсолютного співпадання поточного вимірювання з еталонним не може бути через зміни характеристик фоточарунок з часом. Пристрій не реагує на довжину нігтів, але легко виявляє штучні муляжі. Вартість пристрою фірми Identima складає 3000 дол.

Райдужна оболонка ока

Ця методика застосовується в установах з високим рівнем секретності.

Вчені довели, шо не існує двох людей з однаковою райдужною оболонкою ока (більш того, навіть у однієї людини райдужні оболонки різних очей відрізняються один від одного).

Ідея розпізнавання на основі параметрів райдужної оболонки ока з'явилася ще в 1950-х роках. Але до останнього часу не було програмного забєзпечення, здатного виконувати пошук і встановлювати відповідність зразків і зображення, знятого сканером.

Зображення, отримане при скануванні райдужної оболонки ока, звичайно виявляється більш інформативним, ніж відцифроване сканування відбитків пальців.

Сканування райдужної оболонки займає всього пару хвилин. Досить просто подивитися в камеру, щоб програмне забезпечення виконало пошук, аналізуючи декілька мільйонів зразків райдужної оболонки в секунду, і відшукало той єдиний, який відповідає "відбитку" клієнта. І

Однак погане фокусування камери, сонячний промінь і інші труднощі при розпізнаванні у 1 % випадків приводять до помилок. Перевага сканерів для райдужної оболонки полягає в тому, що зони не вимагають, щоб користувач зосередився на цілі, тому що зразок плям на

райдужній оболонці знаходиться на поверхні ока. Фактично відеозображення ока може бути відскановано на відстані дев'яносто сантиметрів. У людей з ослабленим зором, але непошкодженою райдужною оболонкою, все одно можуть скануватися і кодуватися ідентифікуючі параметри. Якщо є катаракта (пошкодження кришталика ока, який знаходиться позаду райдужної оболонки), вона не впливає на процес сканування райдужної оболонки.

Спеціальні сканери, що пропонуються на ринку, в тому числі і ті, що підключаються до комп'ютерів, коштують значно дорожче сканерів відбитків пальців. Наприклад, ціна системи для захисту доступу типу PCIris до персонального комп'ютера складає біля 1000 доларів, в той час як сканер відбитків пальців доступний за 100-200 доларів, однак вони і забезпечують набагато більш високий рівень безпеки.

PCIris фірми IriScan призначений для захисту комп'ютерів, мережі і електронної комерції. Початкове зображення, так званий запис IrisCode, являє собою фрагмент коду розміром 512 байт і може зберігатися в базі даних, на смарт-карті або аналогічному пристрої. Користувач повинен взяти формувач зображення райдужної оболонки (він встановлюється якпериферійний пристрій), подивитися в лінзи з відстані 7,5-10 см і натиснути кнопку для початку процесу ідентифікації. Ідентифікація звичайно займає одну-дві секунди.

Сітківка ока

Сканування сітківки відбувається з використанням інфрачервоного світла низької інтенсивності, направленого через зіницю до кровоносних судин на задній стінці ока. Сканери для сітківки ока набули великого поширення в надсекретних системах контролю доступу, оскільки у них один з самих низьких процентів відмови доступу зареєстрованим користувачам і майже 0 % помилкових доступів.

Фірма Eyedentify (США) пропонує біометричні системи контролю, що використовують в якості ідентифікаційної ознаки малюнок сітківки ока. При роботі очне яблуко, що перевіряється, сканується оптичною системою і вимірюється кутовий розподіл кровоносних судин. Для реєстрації контрольного образу потрібно біля 40 байт. Отримана таким чином інформація зберігається в пам'яті системи і використовується для порівняння. Типовий час авторизації складає менше за 60 с.

У наш час на вітчизняному ринку пропонуються три реалізації розглянутого методу. Пристрій EyeDentification System 7,5 дозволяє (дійснювати вхідний контроль з регулюванням тимчасових зон, друкування повідомлень в режимі реального часу, ведення журналів проходів і т.п. Цей пристрій має два режими роботи: перевірки і розпізнавання. У режимі перевірки після набору РIN-коду відбувається порівняння образу, що зберігається в пам'яті контроллера, з пред'явленим. Час перевірки складає не більше за 1,5 с. У режимі розпізнавання відбувається порівняння образу, що пред'являється, з тими всіма, що знаходяться в пам'яті. Пошук і порівняння займає менше 3 с при загальній кількості образів 250. При успішній авторизації автоматично активізується реле і подається сигнал на виконавчий механізм безпосередньо або через керуючий комп'ютер. Звуковий генератор вказує стан пристрою. Пристрій забезпечений 8-знаковим РКІ-дисплеєм і 12-кнопковою клавіатурою. Місткість енергонезалежної пам'яті - до 1200 образів.

Другою реалізацією розглянутого методу є система Іbех 10, яка характеризується виконанням оптичного блоку у вигляді пересувної камери. Електронний блок встановлюється на стіні. Всі інші характеристики співпадають.

Третьою реалізацією методу ідентифікації по візерунку сітківки ока є одна з новітніх розробок фірми Еуеа.епіігу прилад ІСАМ 2001.

У приладі ІСАМ 2001 використовується камера з електромеханичним сенсором, який з невеликої відстані (менше за 3 см) вимірює природні відбиваючі і поглинаючі характеристики сітківки. Користувач тільки диьиться одним оком на зелений круг всередині приладу. Для запису картинки очної сітківки використовується випромінювання лампочки потужністю 7 мВт з довжиною хвилі 890 см, що генерує випромінювання в близькій до інфрачервоної області спектра. Ідентифікація сітківки проводиться за аналізом даних відбитого сигналу. Людина може бути впізнана з абсолютною точністю з 1500 інших людей менш ніж за 5 секунд. Один прилад ІСАМ 2001, якщо він встановлений автономно, має об'єм пам'яті на 3000 чоловік і 3300 виконаних дій. При використанні в складі мережі обмежень для роботи в режимі збереження інформації і звітності не існує. Всі три розглянуті реалізації можуть працювати як автономно, так і в складі мережевих конфігурацій.

Незважаючи на великі переваги цього методу (висока надійність, неможливість підробки), він має ряд таких недоліків, які обмежують області його застосування (відносно великий час аналізу, висока вартість, великі габарити, не дуже приємна процедура ідентифікації).

Голосова ідентифікація

Технологія розпізнавання голосу є, ймовірно, найбільш практичним рішенням для більшості мережевих використань, принаймні на даний момент. Системи розпізнавання голосу аналізують ряд характеристик відцифрованої мови, в тому числі її тон, висоту і ритм.

Незважаючи на технічні питання, що залишаються, зокрема на зниження надійності розпізнавання при наявності сторонніх шумів, це досить економічне рішення, оскільки мікрофони і звукові карти вже давно отримали прописку в мережі.

Система просить користувача вимовити пароль -послідовність випадкових цифр. Голосовий відбиток займає звичайно від 2 до 5 Кбайт, а фраза-пароль має тривалість біля двох секунд звучання.

Відповідна технологія дозволяє ідентифікувати користувачів не тільки при "безпосередньому контакті", але і по телефону.

Привабливість даного методу - зручність в застосуванні. Основним недоліком цього біометричного підходу є відносно мала точність ідентифікації. Підвищити точність вдалося шляхом застосування пристроїв ідентифікації особи за голосом, які розрізнюють різні характеристики людської мови. Голос формується з комбінації фізіологічних і поведінчеських чинників. У наш час ідентифікація за голосом використовується для управління доступом в приміщення, де не потрібна дуже висока ступінь безпеки, наприклад, в лабораторії і комп'ютерні класи. Ідентифікація за голосом зручна, але в той же час не така надійна, як інші біометричні методи. Наприклад, людина з простудою або ларингітом може зазнавати труднощів при використанні даних систем.

На індивідуальність голосу впливають анатомічні особливості (діапазон частот вібрації голосових зв'язок - висота тону; частотні характеристики голосового тракту - резонансні частоти носової і ротової порожнини) і звички людини (голосність як функція часу - інтонація, висота тону як функція часу - мелодійність). Існує декілька способів виділення характерних ознак мови людини.

а) Аналіз короткочасних сегментів. З голосних звуків виділяються короткі сегменти (наприклад, тривалістю 20 мс) і описуються коефіцієнтами різних перетворень (Фур'є, Уолша і т.п.), що характеризують особливості голосового тракту. Цей метод не вимагає промови якої-небудь наперед заданої фрази, але дуже чутливий до завад.

б) Контурний аналіз. Метод використовує еквідистантну розбивку мови з виділенням одного характеризуючого компонента (висота тону, форманта і т.п.). Послідовність характеризуючих компонент утворить контур. Тут можна застосовувати будь-яке перетворення. Метод описує і тимчасову структуру промови. Він залежить від тексту, але є найбільш завадостійким.

в) Виділення статистичних характеристик. Виробляється еквідистантне сегментування мовного сигналу. Для кожного сегмента нараховуються коефіцієнти перетворення і розраховуються вектори розподілу, середні вектори і вектори розкиду. Статистичний метод є текстонезалежним. При достатній тривалості промови (не менше 12 с) для виробки статичної інформації застосовуються методи аналізу випадкових величин, кореляційного аналізу та ін..

Деякі закордонні фахівці вважають, що для технічного застосування найкраще підходить дослідження частотних характеристик. Для цього застосовуються спеціальні багатоканальні фільтри (пакет фільтрів). Так, наприклад, фахівці фірми Philips пропонують 43-канальні фільтри зі смугою пропускання від 100 Гц до 6,2 кГц. Опитування кожного каналу відбувається один раз у 18 мс. Ця ж фірма знайшла спосіб зменшити обсяг інформації, необхідної для аналізу мови. Як показали експерименти, досить 15 каналів при періоді сканування 27 мс. При цьому кількість інформації зменшується в 2500 разів. Розпізнавання здійснюється порівнянням поточних даних з еталонними по кожному каналу.

Для запобігання використання магнітного запису голосу справжнього користувача слова, які необхідно вимовити для перевірки, з'являються на дисплеї у випадковому порядку. Підробка ж голосу досить складна і доступна дуже обмеженому колу осіб, які мають відповідні здібності.

Наведемо більш докладний опис деяких систем, що показують характерні тенденції розробок у цій галузі.

Система автоматичного розпізнавання мови фірми Thomson CSF(Франція). При розробці системи ставилась задача: використовувати акустичні параметри, що досить ефективні для визначення (ідентифікації) особи, яка говорить, і в той же час застосовуються для автоматизації процесу.

Кодова фраза повинна вимовлятися монотонно, без наголосу і виразу 20 разів, отримані значення СІ, С2, СЗ, С4 впорядковуються. Далі встановлюються пороги СІ...C4. При перевірці дійсності особи кожна з характеристик С1...С4 порівнюється з еталонними Сlх... С4х: |Сlх-С1|<= Sl,... ,|С4х-С4|<=S4.

При випробуванні системи були отримані хороші результати. Ймовірність правильної ідентифікації і розпізнавання перевищила 0,9. На працездатність системи не впливають стан здоров'я користувача і час доби, шумове оточення і частотні характеристики передавальної системи. Еталонні зразки можуть кодуватися і записуватися на діамагнітних ідентифікаційних носіях, що не обмежує кількість користувачів.

В системі фірми Philips як характеризуюча ознака був обраний довгостроковий усереднений спектр (ДУС). Це було зроблено за наступними причинами: простота одержання ДУС (пакет фільтрів та інтегратор), стаціонарність ДУС (невеликі відхилення при кожній новій промові), метод не вимагає пошуку початку і кінця мови, тому що сигнали усереднюються,при аналізі використовується малий обсяг інформації (300біт), метод дозволяючий чітко визначати спроби підробки голосу. Для вимірювання середньої спектральної інтенсивності досить 15- канального фільтра зі смугою пропускання від 100 Гц до 7,5 кГц.

Для розпізнавання голосу застосовується спеціальна процедура, що обчислює ймовірність приналежності вектора промови даній особі, ще потім порівнює н з порогом ймовірності, розрахованим за визначеною кількістю зразків, одержаних у період навчання.

Система складається з мікропроцесора, фільтрів (15 каналів), аналого-цифрового перетворювача і декількох додаткових плат пам'яті. Вихідний сигнал фільтра вимірюється кожні 27 мс. Еталонні зразки кожного користувача вимагають об'єму пам'яті 256 байт, і оскільки загальний об'єм шш яті системи складає 64 Кбайт, то кількість користувачів не перевищує

Для ідентифікації користувач повинен спочатку ввести свій номер. Після цього на табло висвічується кодова фраза. До і після її промови користувач повиннен натиснути відповідні кнопки, що полегшує системі визначення початку і кінця фрази, а користувачу дає час підготуватися. Підтвердження і непідтвердження показується запалюванням відповідних індикаторів. У випадку підтвердження користувачу буде даний якийсь час для проходження автоматичних дверей, після чого в системі відбувається автоматичне скидання і Вона^ готова до наступної ідентифікації.

Система є досить надійною і недорогою. Існує також можливість реєстрації всіх спроб ідентифікації на магнітній стрічці або на спеціальних формах.

Система АШ08 розроблена спільно інститутом зв'язку Генріха Герца і фірмою Philips. Для ідентифікації користувач повинен увійти в кабіну і набрати особистий номер п0 телефону. Після цього система видає йому інструкції (яку саме фразу йому потрібно вимовити). Особистий код і промови записуються на плівку для наступного аналізу.

Кодові речення повинні містити звуки, зручні для ідентифікації. Були обрані сім фраз, що пропонуються у випадковому порядку.

Обробка мови здійснюється або прямо з виходу телефонної лінії, або з попереднім записом.

Обробка сигналів полягає в наступному: посилення мовного сигналу, звуження динамічного діапазону (застосовується автоматичний контроль посилення) і спектральний аналіз

Для вимірів короткочасного спектра застосовується 13-канальний фільтр із смугою пропускання від 300 до 3400 Гц.

Готовність системи визначається за звуковим сигналом у слухавці (неперервний сигнал - система готова до ідентифікації, переривчастий - не готова). Після набору кодового номера відбувається його перевірка. У випадку неправильного номера користувачу пропонується набрати його ще раз. На промови кодового речення виділяється строго визначений час. Якщо фраза вимовлена занадто швидко чи повільно або виникла затримка чи випередження, то користувачу пропонується повторити цю процедуру. У випадку кількаразового повторення подібних помилок система видає остаточну відмову. Якщо помилок немає, то відбувається виділення характеристик параметрів, у випадку неідентифікації процедура повторюється кілька разів і потім приймається остаточне рішення.

Як характеристичні параметри використовуються: графік стаціонарності (відстань між сусідніми складовими короткотривалого спектра), довготривалий спектр (усереднений короткочасний спектр) і короткочасний спектр.

Після тимчасової нормалізації короткочасний спектр цілком відповідає моїшим звукам і вважається зручним для класифікації. Для захисту від перекручувань у лініях передачі здійснюється розподіл кожної складової короткочасного спектра на відповідну довготривалу компоненту. З усього сказаного можна зробити наступний висновок:

а) теоретично питання ідентифікації по голосу розроблені досить повно;

б) створений ряд експериментальних систем;

в) створені системи мають ряд недоліків (мала кількість користувачів, значний об'єм еталонної інформації та ін.);

г) більшість створених систем використовують стандартне устаткування, порівняно недороге і надійне;

д) промислове виробництво систем поки не налагоджене.

Геометрія обличчя

Найцікавіший і найбільш складний спосіб ідентифікації - за обличчям людини. Однак цей напрям дуже цікавий і досить перспективний. Області його застосування виходять далеко за рамки систем охорони і несанкціонованого доступу. Ці системи можуть бути корисними для правоохоронних органів, що займаються розшуком, для організації і експлуатації баз даних, як для окремої структури, так і на загальнодержавному рівні.

Ідентифікація по рисах обличчя - один з напрямів, що найбільш швидко розвиваються в біометричній індустрії. Привабливість даного методу полягає в тому, що він найбільш близький до того, як ми ідентифікуємо один одного.

У 1980 році були початі дослідження в області ідентифікації обличчя для автоматизації і збільшення ефективності пошуку злочинця за фотографією, які привели до появи так званої Еіgenfacе-технологїї. Після аналізу одного мільйона облич Еіgenfacе-система створила "стандартне" обличчя, яке використовується як основа для порівняння. Особливістю цієї технології є те, що кожне конкретне обличчя задається як деяка комбінація 125 характеристик обличчя на основі "стандартного". Це і пояснює той факт, що для розміщення великої бази даних облич не потрібно великого об'єму пам'яті. Наприклад, з використанням Еіgenfacе-технологїї для зберігання інформації про 100000 зображень необхідно 1,758 Мбайт пам'яті.

Особливості Еіgenfacе:

- система працює в безконтактному режимі і не залучає уваги людини, що досліджується;

система обробляє відеозображення від звичайних телекамер, що використовуються в системах телеспостереження;

система пропонує активне і пасивне розпізнавання зображення в реальному масштабі часу.

При ідентифікації використовуються тільки певні характеристики замість повних зображень, що значно зменшує час аналізу - в секунду може бути проаналізовано більше за 1000 зображень.

Технологія РасеІІ компанії Уізіопіс5 являє собою програмний механізм розпізнавання рис обличчя зі стисненням зображення до 84 байт. Серед функцій, що підтримуються: генерація зображення обличчя у вигляді унікального цифрового коду; сегментація для відділення зображення обличчя від фону; трекінг для відстеження змін в обличчі з течією часу.

Почерк, підпис

Техніка ідентифікації за почерком та підписом привертає велику увагу фахівців за кордоном. На думку фахівців, такий метод є найбільш зручним для користувачів. Основним принципом ідентифікації за почерком є сталість підпису кожного індивідуума, хоча абсолютного збігу, звичайно, не буває. Основна проблема полягає в розмежуванні звичайних відхилень у дійсному підписі від підробок. Можливі два підходи. Перший передбачає

динамічні вимірювання під час написання, другий - оптичний аналіз вже готового підпису.

Динамічний аналіз почерку використовує спеціальну ручку, що містить перетворювач прискорення по осі X та У. За повідомленням фірми ІВМ, вартість такої ручки не перевищує ціни дорогої кулькової ручки. Крім прискорень по осях X та У вимірюється також сила тиску ручки на папір.

Перетворювач зусилля розташований біля основи площадки, на якій виконується підпис.

Для підтвердження підпису прискорення вимірюються кожні 5-10 мс і порівнюються з еталонними. Деякі труднощі виникають через те, що інтервал між ініціалами і прізвищем увесь час міняється. Це вимагає досить складних обчислень. З врахуванням усього вищесказаного еталонний зразок вимагає об'єму пам'яті порядку 2000 байт.

Можливо також вимірювання інших параметрів (час контакту ручки з папером, загальний час написання, час порушення контакту ручки з папером, середнє прискорення, швидкість і відхилення по осях X та У, середнє зусилля по осі Z і т.п.). Ці параметри визначаються в процесі контрольного написання по 5-10 зразкам. Кожен параметр вимагає об'єму пам'яті 200 байт.

Оптичний метод аналізу використовує спеціальні скануючі спектроскопічні пристрої.

Серійних пристроїв ідентифікації почерку в даний час на ринку немає, хоча дослідні пристрої експлуатуються в ряді фірм.

Наведемо більш докладний опис двох експериментальних систем розроблених у Пенсільванському університеті в співдружності з Лафайєт-коледжем (США) і фірмою NCR Соrроrаtion (США).

Для підтвердження дійсності почерку (надпису) у системі використовуються вимірювання і аналіз прискорень по осях X та У.

Система складається з 5 логічних блоків: спеціальна дощечка для написання, АЦП, ЕОМ і термінал (дисплей).

Дошечка складається з двох накладених провідних пластин (наприклад, графітний папір), відстань між якими не перевищує 0,05 мм. До пластини підводиться пульсуюча напруга з відхиленням по фазі. При написанні пластини контактують, і та пластина, на якій у даний момент відсутня напруга, відіграє роль повзунка потенціометра і отримує частину напруги з іншої пластини, яка залежить від положення ручки. Вихідний сигнал складається з двох амплітудно-модульованих складових (по осях X та V). АЦП обробляє сигнали з чотирьох дощечок. Він керується мікро-ЕОМ. 1 Мікро-ЕОМ подає команди на вимірювання сигналів по осях X та У, на запам'ятовування виміряних величин, на відпрацьовування часового інтервалу перед повторенням процедур.

Для розпізнавання і підтвердження дійсності підпису використовуються два критерії. Кожна пара Х-У координат досліджується на абсолютне положення і геометричну відстань між сусідніми точками. Перший критерій перевіряє відповідність точки можливому положенню на спеціальній дощечці, другий досліджує інформацію на базі того, що дві справжні сусідні точки повинні бути розташовані досить близько одна від одної. Будь-яка пара точок, що не задовольняє цій умові, відкидається. Обробка даних передбачає нормалізацію, що є обов'язковою, тому що розміри і характеристики підписів завжди трохи різні. Як параметр було обрано середньоквадратичне значення. Спочатку порівнюються середні значення відхилень по осях X і У для всього підпису, обчислюються середньоквадратичні значення сигналів по осях X і V, потім координати по X і У поділяються на відповідні середньоквадратичні значення. Система дає непогані результати ідентифікації (90%). Система фірми 1ЧСК. Согрогаїіоп (США) використовує динамічні виміри сили тиску ручки на папір при виконанні підпису. Для вироблення стандартного підпису потрібно кілька зразків.

При розробці були враховані наступні вимоги: надійність і безперервність роботи, невелика вартість при високій ефективності, миттєве ухвалення рішення, мінімальний об'єм необхідної інформації для кожного користувача, простота використання.

Перетворення тиску в електричний сигнал здійснюється спеціальною дощечкою для писання, як і в першій системі. До цього пристрою висувалися наступні вимоги: поверхня для писання повинна бути досить велика і міцна, поверхня не повинна помітно рухатися при написанні, не повинна легко псуватися при застосуванні сили, поверхня повинна генерувати аналоговий електричний сигнал з амплітудою, прямо пропорційною силі тиску на папір, і не реагувати на силу, прикладену до поверхні іншим способом.

Дощечка для писання виконана у вигляді консольної балки, причому площадка розташована на вільному кінці балки. Тонкий металевий стрижень з'єднаний одним кінцем із площадкою, а іншим - із осердям лінійного диференціального трансформатора напруги. Зсув площадки викликає зміну вихідного сигналу трансформатора (амплітуда пропорційна зсуву). Для запобігання великих зсувів застосовуються механічні обмежувачі переміщень. Електронний пристрій замірює сигнал кожні 10 мс і перетворює його у 8-бітове слово. Звичайно, підпис потребує від 500 до 800 вимірів, що служать вхідною інформацією для обробки.

В системі передбачена температурна компенсація. Більшість перетворених силових сигналів є надлишковими і несуть мало корисної інформації. Спеціальний алгоритм відкидає ці сигнали і складає попередню таблицю потрібних сигналів. Аналіз кожного зразка дає амплітуду сигнала, час з'явлення і порядковий номер. З цих данних і складається попередня таблиця.

Для подальшої обробки використовується перетворення Хаара. Комбінація середнього вектора підпису Р, модифікованого вектора відхилень 0 і порогового значення Т складає "стандартний" вектор для кожного користувача. Цей вектор зберігається в пам'яті разом з ідентифікаційним номером користувача.

Бажаючий отримати доступ в приміщення або до пристрою повинен ввести свій ідентифікаційний номер (з магнитної картки або іншим шляхом). Система підтверджує цей номер і вибирає відповідний стандартний вектор (Р, О і Т). Користувач виконує підпис. Підраховується вектор Р і визначається значення помилки Е. Якщо Е менше за Т, підпис вважається дійсним. Якщо помилка Е значно менше за Т, виконується перепідрахунок Р, О і Т.

Той факт, що підписи все ще дуже легко підробити, перешкоджає впровадженню ідентифікації особи за підписом у високотехнологічні системи безпеки.

Порівняльні особливості біометричних засобів контролю доступу наведені в табл 5.2

Біометричні зчитувачі |

Принцип дії |

достоїнства |

недоліки |

За кодом (сигнатурою) ДНК |

код (сигнатура) ДНК |

Найбільш надійний метод ідентифікації |

Дуже дорога довготривала і трудоємка процедура |

За відбитками пальця |

Малюнок відбитка пальця вводиться в персональний ком’пютер і порівнюється з еталоном |

Один з найбільш відпрацьованих і надіфйних методів |

Необхідна дезінфекція обладнання |

За формою руки |

Картина форми руки вводиться в ПК і порівнюється з еталоном |

Найбільш дешева система має високу надійність |

Необхідна дезінфекція обладнання |

За малюнком райдужної оболонки (або сітківки) ока |

Малюнок райдужної оболонки (сіттівки) ока вводиться в ПК і порівнюється з еталоном |

Копію малюнка райдужної оболонки або сітківки ока зробити неможливо (на відмінну наприклад від відбитків пальця) навіть у близнюків малюнки сітківки різні |

Відносно низька пропускна спроможність через більший час аналізу і прифняття рішення іноді процедура є неприємною |

За тембром голоса |

Користувач повторює запропоновані йому випадковим образом слова його мова вводиться в ПК і обробляється |

Зручність в застосуванні відносно низька вартість |

Система не дуже зручна не пропускає осіб застужених хворих і схвильованих |

За зображення обличчя |

Зображення обличчя вводиться в ПК і обробляється |

Відносна проста реалізації зручність в експлуатації |

Низька пропускна спроможність можливість косметичної зміни обличчя |

За динаміку особистого підпису |

Особистий підпис вводиться в ПК і порівнюється з еталоном |

Достатньо простий метод ідентифікації |

При деякому тренуванні можлива підборка підпису |

За динамікою роботи на клавіатурі |

Пропонується надрукувати випадковий або спеціально підібраний текст |

Достатньо простий метод ідентифікації |

При деякому тренуванні можлива підборка підпису |