tsu_izv_economic_and_legal_science_2016_03_part_2

.pdf

|

|

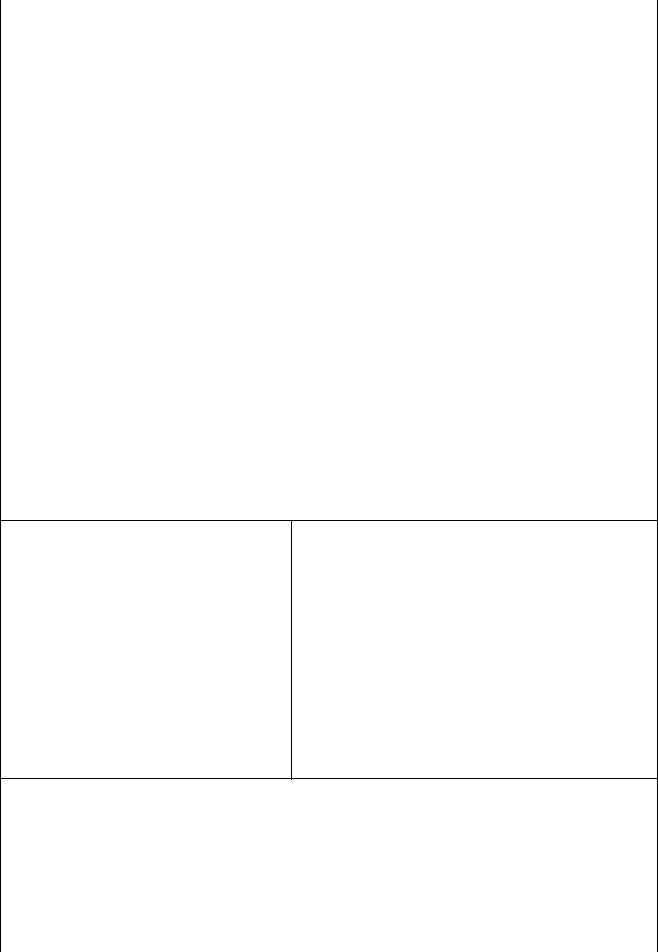

помощь следователям и оперативно- |

||||

|

|

розыскным сотрудникам в работе с |

||||

|

|

информационными |

базами |

данных, |

||

|

|

специализированными учетами и т.п. |

||||

Направление |

правового |

Реализует функции правового обеспечения |

||||

обеспечения |

|

деятельности |

совместной |

следственно- |

||

|

|

оперативной группы, в т.ч. в части |

||||

|

|

организации эффективного взаимодействия |

||||

|

|

между компетентными органами стран – |

||||

|

|

участниц совместного расследования. |

||||

|

Следственная подгруппа |

|

|

|

||

|

совместной следственно оперативной группы |

|

|

|||

Следователи |

|

Непосредственное расследование |

фактов |

|||

|

|

транснациональной |

|

преступной |

||

|

|

деятельности экстремистского характера. |

||||

|

Оперативно-розыскная подгруппа |

|

|

|

||

|

совместной следственно оперативной группы |

|

|

|||

Оперативные сотрудники |

Оперативно-розыскное |

|

сопровождение |

|||

|

|

расследования |

фактов |

транснациональной |

||

|

|

преступной деятельности экстремистского |

||||

|

|

характера, |

проводимого |

совместной |

||

|

|

следственно-оперативной группой. |

|

|||

Экспертно-криминалистическая подгруппа совместной следственно оперативной группы

Эксперты-криминалисты Экспертно-криминалистическое сопровождение деятельности совместной следственно-оперативной группы, в том числе в части применения криминалистических методов, рекомендаций и научно-технических средств при проведении следственных осмотров, в работе со следами и вещественными доказательствами, назначении и проведении экспертиз, использовании видеозаписи и по иным подобным вопросам.

Подгруппа обеспечения деятельности совместной следственно оперативной группы

Направление |

|

обеспечения |

Обеспечение |

безопасности |

членов |

||

безопасности |

и |

проведения |

совместной |

следственно-оперативной |

|||

специальных мероприятий |

группы, а также проведение мероприятий |

||||||

|

|

|

силовой |

поддержки |

при осуществлении |

||

|

|

|

ими |

следственных |

действий |

или |

|

|

|

|

оперативно-розыскных мероприятий. |

||||

|

|

|

251 |

|

|

|

|

Направление обеспечения и связи |

Всестороннее обеспечение |

деятельности |

|

|

членов |

совместной |

следственно- |

|

оперативной группы. |

|

|

С позиций концептуальных основ самого процесса функционирования совместной следственно-оперативной группы, как организационной формы расследования транснациональной преступной деятельности экстремистского характера, по нашему мнению, возможны следующие модели:

первая модель - координированное совместное расследование, при котором группа фактически расследует параллельно два уголовных дел – одно по факту совершения транснационального преступления экстремистского характера на территории Российской Федерации, а второе – по факту преступной деятельности транснационального экстремистского формирования на территории иностранного государства – например, в месте базирования его иерархического организационного модуля. При такой организационной модели расследования представители каждого из государств – члены группы действуют на территории своей страны, оперативно обмениваясь собранными доказательствами;

вторая модель - интегрированное совместное расследование. В случае использования данной организационной модели расследования в состав группы должны включаться, как представители государства – места текущей дислокации группы, так и прикомандированные члены - представители иностранного государства, обеспечивающие беспрепятственное собирание криминалистически значимой информации в государстве, направившем их, и присутствующие (участвующие) в проведении следственных действий на территории государства дислокации группы. При этом члены совместной следственно-оперативной группы должны обладать возможностью перемещаться между государствами в зависимости от того, где находится основной объем криминалистически значимой информации.

На практике выбор конкретной модели совместного расследования должен осуществляться исходя из рамок имеющегося соглашения между компетентными органами заинтересованных государств о создании совместной следственно-оперативной группы, определяющих узловые условия ее деятельности.

Список литературы

1.Головин А.Ю. Криминалистическая систематика. М., 2002.

2.Аверьянова Т.В., Белкин Р.С. Понятие, основные признаки и стратегия борьбы с транснациональной преступностью // Современные проблемы борьбы

странснациональной преступностью: материалы Международной научнопрактической конференции (г. Сочи, 9-12 октября 2000г.). Краснодар: Изд-во Кубанского государственного университета, 2000.

252

3.Годунов И.В. Транснациональная организованная преступность в России: пути и формы противодействия: Дисс. … д-ра. юрид. наук. Рязань,

2002.

4.Еркенов С.Е. Взаимодействие правоохранительных органов СНГ при раскрытии и расследовании транснациональных преступлений: Автореф. дисс.

…д-ра. юрид. наук. М., 2000.

5.Хижняк, Д.С. Борьба с транснациональными преступлениями и их расследование: Монография. / Под ред. А.Г. Волеводза. М., 2015.

6.Репецкая А.Л. Понятие и признаки транснациональной организованной преступности // Транснациональная организованная преступность: дефиниции и реальность. Владивосток, 2001.

7.Жумабеков О.И. Взаимодействие правоохранительных органов двух независимых государств в раскрытии и расследовании тяжких преступлений (из опыта работы первой межгосударственной следственно-оперативной группы) // Прокурорская и следственная практика. 1998. № 4.

8.Нурбеков И.М. Организация и тактика взаимодействия с иностранными компетентными органами при расследовании преступлений международного характера: Монография. Под ред. А.Г. Волеводза. М., 2012.

9.Устинов, А.В. Взаимодействие органов предварительного следствия Российской Федерации с уполномоченными субъектами иностранных государств в целях получения доказательств по уголовному делу: Монография.

/ Под ред. А.Г. Волеводза. М., 2014.

10.Давыдов В.О. Транснациональная преступная деятельность экстремистского характера как объект криминалистического исследования: Монография / Под науч. ред. А.Ю. Головина. Тула, 2016.

Давыдов Владимир Олегович, канд. юрид. наук, доц. кафедры правосудия и правоохранительной деятельности, Почетный сотрудник МВД России, VladDv71@yandex.ru,Россия, Тула, Тульский государственный университет

TO THE QUESTION OF THE COLLECTIVE FORM OF INVESTIGATION OF

TRANSNATIONAL CRIMINAL ACTIVITY EXTREMIST CHARACTER

V.О. Davydov

In article the author's view of organizational forms of investigation of transnational criminal activities of extremist nature is provided. Classification of collective forms of investigation is offered. As a collective form of investigative activities in case of investigation of the facts of transnational extremism the institute of joint operational-investigations group is researched.

Keywords: collective form of investigation, transnational extremism, joint operationalinvestigations group, jointly investigation, organizational structure.

Davydov Vladimir Olegovich, Ph.D. Jurid. Sciences, associate professor "Justice and lawenforcement activity", Fellow Russian Interior Ministry, VladDv71@yandex.ru, Russia, Tula, Tula State University

253

УДК 343.98

ЗНАЧЕНИЕ ВИРТУАЛЬНЫХ СЛЕДОВ В РАССЛЕДОВАНИИ ПРЕСТУПЛЕНИЙ ЭКСТРЕМИСТСКОГО ХАРАКТЕРА

В.О. Давыдов, А.Ю. Головин

Представлен авторский взгляд на сущность и механизм образования виртуальных следов, рассматриваются тактические приемы их выявления и анализа в процессе расследования преступлений экстремистского характера.

Ключевые слова: виртуальные следы, информация, экстремизм, электронный носитель, абонент, информационно-коммуникационные технологии.

Всовременном информационном обществе экстремистские формирования достаточно активно используют достижения современных информационно-коммуникационных технологий в качестве виртуальной информационной площадки для популяризации деструктивных идей, привлечения и вербовки потенциальных сторонников, организации их последующего интерактивного обучения вопросам конспирации и тактики действий.

Более того, социальные аккаунты, web-сайты, электронная почта, служба коротких сообщений предоставляют потенциальные возможности для формирования нижнего звена экстремистских организаций без непосредственного участия эмиссаров. В ряде случаев члены «боевых» ячеек не владеть сведениями о своих непосредственных руководителях, узнавая о месте

ивремени проведения очередной акции, например, на форуме, посредством электронной почты либо анонимной SMS-рассылки и т.п.

Вподобных условиях, на наш взгляд, успешное формирование полноценной доказательственной базы расследования невозможно без своевременного выявления и фиксации криминалистически значимой информации, содержащейся в потоках вызовов и сообщений, поступающих (либо исходящих) на средства мобильной коммуникации лиц, подозреваемых к причастности к преступной деятельности экстремистского характера.

Общеизвестно, что установление фактических обстоятельств совершенного преступного деяния ретроспективно, а картина происшедшего, как правило, восстанавливается субъектом расследования по следам, оставленным преступлением, как в памяти людей, так и на предметах материального мира.

Всовременной криминалистической науке следы традиционно принято подразделять на материальные (информация о событии преступления отражается на материальных объектах окружающего мира) и идеальные (информация о событии преступления отражается в сознании индивида) [1,2,3].

Вто же время, проведенное нами исследование [4] позволяет констатировать, что использование преступниками в процессе совершения фактов экстремизма средств мобильной коммуникации и связи оставляет

254

специфическую следовую картину: кроме непосредственно материальных либо идеальных следов, следы действий остаются также в памяти электронных устройств. В этой связи полагаем допустимым говорить о возможности дополнения классической классификации группой виртуальных следов, занимающей условно промежуточную позицию между материальными и идеальными следами.

На наш взгляд, виртуальные следы представляют собой зафиксированное

ввиде цифрового образа формальной модели изменение состояния информации

впамяти абонентских электронных устройств (терминалов, биллинговых систем и т.п.), вызванное алгоритмом установленного программного обеспечения и связанное с событием преступления (имеющее уголовнорелевантное значение).

Механизму подобного следообразования присущи следующие стадии: физическое проявление свойств следообразующих объектов

(изображение, цифровой набор данных, температура, отсчеты времени, звук и др.);

преобразование исходной физической формы проявления следообразующего объекта в цифровую форму (аналогово-цифровое преобразование);

предварительная обработка, передача и хранение полученной цифровой информации.

Однако, несмотря на то, что анализируемые виртуальные следы существуют объективно на материальных носителях информации, они недоступны непосредственному восприятию - для их извлечения необходимо обязательное привлечение соответствующих специалистов, применение соответствующих программно-технических средств и рекомендаций, выработанных криминалистической наукой.

Проведенное исследование [5,6] показывает, что лица, причастные к преступной деятельности экстремистского характера повсеместно используют возможности современной мобильной связи и информационнокоммуникационных технологий, оставляя виртуальные следы своего присутствия в информации о соединениях между абонентами и (или) абонентскими устройствами. Своевременное их выявление и исследование позволяет субъекту расследования установить обстоятельства, предусмотренные статьей 73 Уголовно-процессуального кодекса Российской Федерации. Остановимся на данном процессе более подробно.

При расследовании преступления экстремистского характера, совершенного с использованием средств мобильной коммуникации, субъекту расследования необходимо:

уточнить, какие средства мобильной связи работали в районе происшествия;

выяснить круг операторов связи, представляющих услуги мобильной коммуникации в данном регионе;

установить места дислокации их базовых станций применительно к району совершения преступного деяния.

255

После установления номенклатуры и мест расположения базовых станций определяются:

код локальной зоны; сектора покрытия базовых станций, работающих на разных частотах,

антенны которых направлены в разные зоны приема (передачи) радиосигнала; азимуты.

Обладая такими данными, субъекту расследования следует в соответствии с действующим законодательством запросить у оператора связи информацию, созданную данными базовыми станциями, и провести ее анализ на предмет выявления телефонных номеров и номеров международного идентификатора мобильного абонента (IMSI), находившихся в искомом районе за интересующий следствие период времени.

Отметим, что подобный анализ может производиться с целью определения телефонных номеров абонентов или абонентских устройств, находившихся в режиме ожидания или активации функции включения (выключения) как до, так и после совершения расследуемого преступления, а также по иным критериям маскировки подозреваемого лица.

Подобные факты маскировки (сокрытия), по нашему мнению, могут быть выявлены по наличию следующих признаков:

частота смены идентификационных номеров абонентского устройства, принадлежащего одному абоненту, в дневное или ночное время суток;

активность ведения телефонных переговоров или потребления дополнительных услуг связи (отправка или получение коротких сообщений) в ночной и дневной период времени;

наличие международного номера абонентской станции.

наличие фактов использования абонентом устройств с измененным международным идентификатором мобильного оборудования (EMEI);

использование абонентского устройства только для получения либо отправки коротких сообщений посредством мессенджеров WhatsApp, Telegram, Viber и др.;

наличие факта использования абонентского устройства исключительно для входящих или исходящих соединений;

наличие логических закономерностей в телефонных соединениях абонента (схема оповещения исполнителей при совершении преступления экстремистского характера);

факт использования абонентского устройства только в режиме ожидания. Из массива предварительно проанализированной информации субъектом

расследования выделяются исходящие (входящие) соединения, идентификационные номера, устанавливаются персональные данные их владельцев для организации проверки на предмет их причастности к совершению расследуемого преступления экстремистского характера.

В соответствии с техническим регламентом производители сотовых мобильных устройств стандарта GSM снабжают последние специальным средством идентификации - уникальным международным идентификатором мобильного оборудования (IMEI), который представляет собой числовое

256

обозначение, состоящее из комбинации 15 цифр. Как правило, IMEI указывается на корпусе устройства под аккумуляторной батареей. Более того, данный код отражается и в программном обеспечении, посредством которого он в автоматическом режиме передается на технические средства оператора связи при каждом подключении в сеть.

Практика показывает, что помимо IMEI в качестве уникального кода идентификации абонента может выступать и IP-адрес ПЭВМ или оператора связи, сетевой адрес абонентского терминала или средства связи и т.п.

Целям установления истинного владельца абонентского устройства, использованного в процессе совершения преступления экстремистского характера, служит и анализ информации о пополнении лицевого счета абонентского устройства, а именно посредством установления мест расположения терминалов оплаты, уточнения на основе полученных данных локального сектора возможного проживания подозреваемого лица, просмотра записей видеокамер наружного наблюдения (либо размещенных в непосредственно самом терминале) для его идентификации.

В свою очередь детальный анализ HTML-страниц дает возможность зафиксировать ссылки на тематические сайты экстремистской направленности или файлообменные сети, которые могут быть использованы для конспирированного обмена подобными сведениями.

Очевидно, что экстремистские организации, предвидя превентивную деятельность компетентных органов государства, используют самые разнообразные методы конспирации и защиты передаваемых сведений [6,7]. Но набор таких средств, по нашему мнению, не может не иметь ограничений, так как подавляющее большинство членов таких организаций и вербуемых из вне субъектов (в адрес которых, как правило, и обращен основной информационный поток) не обладает достаточными знаниями и навыками конспирации в сфере коммуникационных технологий.

Выделим наиболее популярные методы доступа и шифрования сведений, освоение которых позволит субъекту расследования получить инструмент для выявления подобных виртуальных следов.

Скрытые сообщения в исходном тексте.

Браузер отображает исходную страницу без комментариев. Для страниц HTML текст, расположенный в пределах тэгов комментария («<! -» (начало) и «- >» (конец)), не представляется через браузер. При использовании тэга комментария владелец сайта может дать указания на ссылки к другим сайтам или осуществить самоинициированный переход на другой сайт по истечении заданного времени.

Скрытые ссылки.

Ссылки - универсальные переходы к различным адресам сети. Это эффективный механизм, без знания которого посетитель должен вручную вписать в адресную строку браузера определенный URL. Большинство сайтов обеспечивают ссылки различным страницам или сайтам. Стандартная процедура обеспечивается идентификацией ссылок контрастным цветом и подчеркиванием. Однако данные идентификаторы могут быть нейтрализованы,

257

и посетитель сайта, чтобы осуществить переход по ссылке, должен знать слово, служащее ссылкой.

Модификацией данного способа является выделение ссылки шрифтом, совпадающим по цвету с общим фоном. Посетитель сайта, знающий место размещения ссылок в тексте, может воспользоваться ими для перехода на требуемый сайт.

Замаскированные изображения.

Для практического использования изображение может содержать неограниченное разнообразие контента, включая фотографии, рисунки, карты, текст и пр. Для динамически меняемого изображения можно варьировать период отображения, частоту повторения, закрепленные ссылки. Таким образом, в динамически меняемой картинке для перехода по требуемой ссылке знающий посетитель будет дожидаться появления заранее согласованного изображения, которое появится в определенный момент времени. Остальные изображения могут быть ссылками на посторонние сайты или вообще не быть ссылками.

Несвязанные страницы.

Если страница не связана с главной страницей сайта или другими страницами, то она «не существует» для обычного посетителя или для поисковых серверов (например, «Google»). Для посещения этой страницы посетитель должен знать и вручную ввести URL в адресную строку браузера. Многие сайты используют эту методику для проверки функциональных возможностей, нового содержания, дизайна до запуска в эксплуатацию.

Обновление страницы.

Данная общая методика, используемая многими сайтами, заключается в автоматическом обновлении страницы через указанный промежуток времени. Методика часто применяется к новостным страницам и спортивным сайтам для обновления новостей в реальном времени. При осуществлении такого способа могут быть указаны периоды обновления, и целевой посетитель будет ждать обусловленного обновления для перехода по ссылке.

Полагаем, что правильно организованное получение и использование подобной криминалистически значимой информации субъектом расследования в процессе доказывания способствует сокращению сроков расследования преступлений экстремистского характера, позволяя сформировать полноценные доказательства на основе имеющихся виртуальных следов.

Список литературы

1.Криминалистика / Под ред. Н.П. Яблокова. М., 2005.

2.Суворова Л.А. Идеальные следы в криминалистике. М., 2006.

3.Криминалистика. Учебник для высших учебных заведений/ Под ред. проф. А.Г. Филиппова и проф. А.Ф. Волынского. М., 2002.

4.Давыдов В.О. Методика расследования экстремистских преступлений, совершенных в компьютерных сетях: Монография / Под науч. ред. А.Ю. Головина. М., 2014.

258

5.Головин А.Ю., Давыдов В.О. К вопросу об использовании компьютерных технологий экстремистскими организациями // Сборник статей по итогам всероссийской научно-практической конференции «Преступность в Западной Сибири: актуальные проблемы профилактики и расследования преступлений». Тюмень, Изд-во Тюменского государственного университета,

2013.

6.Головин А.Ю., Давыдов В.О. Способы использования социальных компьютерных сетей в экстремистских целях. Актуальные проблемы современной юридической науки и практики: Материалы Международной научно-практической конференции. Ростов-на-Дону, Изд-во Донского юридического института, 2013.

7.Вейман, Г. Как современные экстремисты используют Интернет: Специальный доклад №11 // Центр исследования компьютерной преступности

//http: www.crime-research.ru/ analytics/Tropina_01/

8.Sinrod, E.J. W.P. Cyber-Crimes: A practical approach to the application of federal computer crime laws / E.J. Sinrod, W.P. Reilly // Santa Clara computer and high technology law journal. Vol. 16. №2.

Давыдов Владимир Олегович, канд. юрид. наук, доц. кафедры правосудия и правоохранительной деятельности, Почетный сотрудник МВД России, VladDv71@yandex.ru,Россия, Тула, Тульский государственный университет,

Головин Александр Юрьевич, д-р юрид. наук, уполномоченный по защите прав предпринимателей Тульской области, проф. кафедры правосудия и правоохранительной деятельности, golovintula@yandex.ru, Россия, Тула, Тульский государственный университет

VALUE OF VIRTUAL TRACES IN INVESTIGATION

CRIMES OF EXTREMIST CHARACTER

V.О. Davydov, A.Y. Golovin

The author's view of essence and the mechanism of formation of virtual traces is presented in article, policy strokes of their identification and the analysis in the course of investigation of crimes of extremist character are considered.

Keywords: virtual traces, information, extremism, electronic medium, subscriber, information and communication technologies.

Davydov Vladimir Olegovich, Ph.D. Jurid. Sciences, associate professor «Justice and lawenforcement activity», Fellow Russian Interior Ministry, VladDv71@yandex.ru, Russia, Tula, Tula State University,

Golovin Alexander Yur`evich, Dr. jurid. Sciences., authorized to protect the rights of entrepreneurs, Tula Region, prof. Department of Justice and Law Enforcement, golovintula@yandex.ru, Russia, Tula, Tula State University

259

УДК 343.98

ОБРАЗЦЫ И ПРОБЫ ДЛЯ СРАВНИТЕЛЬНОГО ИССЛЕДОВАНИЯ КАК ОБЪЕКТЫ СУДЕБНОЙ ЭКСПЕРТИЗЫ

О.Г. Дьяконова

Объекты судебной экспертиз представляют собой взаимообусловленную систему, складывающуюся из разнообразных материальных и нематериальных носителей информации, источника информации о факте, событии или явлении и взаимосвязи выявленных обстоятельств с исследуемыми. Вопрос об отнесении к числу объектов судебной экспертизы образцов и проб для сравнительного исследования практикой уже решен, но теоретическая и нормативная правовая регламентация данных объектов все еще до конца не проработана. Автор предлагает вариант фиксации на уровне закона рассматриваемых объектов.

Ключевые слова: образцы и пробы для сравнительного исследования, объект судебной экспертизы, судебная экспертиза

Одним из камней преткновения в процессуальном праве и судебной экспертологии является вопросов теоретической и нормативной правовой регламентации образцов и проб для сравнительного исследования .

Определение образцов для сравнительного исследования дается в ст.9 ФЗ о ГСЭД — объекты, отображающие свойства или особенности человека, животного, трупа, предмета, материала или вещества, а также другие образцы, необходимые эксперту для проведения исследований и дачи заключения. Однако это определение содержит слишком мало признаков определяемого явления и не отражает его правовую сущность. Кроме того, использование в законодательстве термина «образцы для сравнительного исследования» необоснованно сужает спектр объектов судебной экспертизы только до образцов, хотя при этом существуют также пробы, эталоны, стандарты.

О правовой сущности образцов для сравнительного исследования высказывались различные точки зрения, которые можно сгруппировать следующим образом: 1) образцы — вещественные доказательства (Г. Б. Карнович, В. М. Галкин, М. Я. Сегай, А. В. Дулов, Л. М. Исаева, И. Л. Петрухин); образцы — производные вещественные доказательства (Т. В. Варфоломеева, Ю. Г. Корухов, А. А. Эйсман).Ученые, полагающие образцы для сравнительного исследования вещественными доказательствами, основываются на понятии и признаках этих объектов.2) образцы как самостоятельная категория объектов (В. А. Жбанков, А. Я. Палиашвили, А. И. Винберг, Р. С. Белкин, Е. Р. Россинская, Т. В. Аверьянова).

Процессуальные кодексы содержат определения вещественных доказательств (ст. 81 УПК РФ, ст.26.6 КоАП РФ, ст. 73 ГПК РФ, ст.76 АПК РФ, ст.72 КАС РФ). Как справедливо полагает В.Г. Глебов, потенциальной возможностью стать вещественным доказательством обладает практически

260