Министерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронновычислительных систем (КИБЭВС)

ШИФРАТОРЫ И ДЕШИФРАТОРЫ

Отчет по лабораторной работе №2

по дисциплине «Электроника и схемотехника»

вариант № 17

Студент гр.

.0.2022

Руководитель

..2022

Томск 2022

Введение

Цель работы: научиться создавать шифраторы и дешифраторы на

разных базисах и решать задачу увеличения их размерности.

Постановка задачи:

1)Составьте таблицы истинности для схем из табл. 4 согласно варианту. Напишите формулы для всех выходов в СДНФ или СКНФ. Приведите формулы к требуемому базису согласно варианту.

2)Соберите схемы на холстах .bdf согласно полученным формулам. Если в варианте предполагается наращивание, создайте символ для полученного блока.

3)Создайте схему устройства согласно варианту большей размерности на основе созданного ранее символа.

4)Промоделируйте работу всех схем в двух режимах. Сделайте предположение, из-за чего возникает разница в результатах моделирования разных режимов и почему.

5)Сверьте результаты моделирования с составленными таблицами истинностями.

6)Повторите пп. 2-5, только для описания устройств вместо схем на холстах .bdf используйте заданный вариантом HDL. При масштабировании используйте модульное подключение.

7)Напишите выводы о проделанной работе.

Для данной работы мне был предоставлен вариант №17, задания для

данного варианта представлены ниже, в таблице 1.

Таблица 1 – Задания по варианту

|

CD |

|

|

DC |

|

|

HPRI |

|

|

|

|

|

|

|

|

|

|

|

|

Кол- |

базис |

|

Нарастить |

Кол- |

базис |

Нарастить |

Кол-во |

базис |

Нараст |

во |

|

|

до |

во |

|

до |

вх. |

|

ить до |

вх. |

|

|

|

вых. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4 |

И-НЕ |

|

8 |

8 |

И,ИЛИ,НЕ |

16 |

6 |

ИЛИ- |

- |

|

|

|

|

|

|

|

|

НЕ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

|

|

|

|

1ШИФРАТОР 4-2

1.1Таблица истинности

Для выполнения данного задания была построена таблица 2, таблица

истинности для шифратора 4-2.

Таблица 2 – Таблица истинности шифратора 4-2

|

|

Входы |

|

|

|

|

|

Выходы |

|

|

|

|

|

|

|

|

|

|

|

E |

|

|

x |

|

|

a |

G |

||

|

|

|

|

|

|

|

|

|

|

|

3 |

2 |

|

1 |

0 |

1 |

|

0 |

|

|

|

|

|

|

|

|

|

|

|

0 |

x |

x |

|

x |

x |

0 |

|

0 |

0 |

|

|

|

|

|

|

|

|

|

|

1 |

1 |

0 |

|

0 |

0 |

1 |

|

1 |

1 |

|

|

|

|

|

|

|

|

|

|

1 |

0 |

1 |

|

0 |

0 |

1 |

|

0 |

1 |

|

|

|

|

|

|

|

|

|

|

1 |

0 |

0 |

|

1 |

0 |

0 |

|

1 |

1 |

|

|

|

|

|

|

|

|

|

|

1 |

0 |

0 |

|

0 |

1 |

0 |

|

0 |

1 |

|

|

|

|

|

|

|

|

|

|

1 |

0 |

0 |

|

0 |

0 |

0 |

|

0 |

0 |

|

|

|

|

|

|

|

|

|

|

1.2 Формулы

G = ̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿

∩ 3 ∩ 2 ∩ 1 ∩ 0

̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿

∩ 3 ∩ 2 ∩ 1 ∩ 0

̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿

∩ 3 ∩ 2 ∩ 1 ∩ 0

̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿

∩ 3 ∩ 2 ∩ 1 ∩ 0

Z3 = ∩ 3 ∩ 2 ∩ 1 ∩ 0

Z2 = ∩ 3 ∩ 2 ∩ 1 ∩ 0

Z1 = ∩ 3 ∩ 2 ∩ 1 ∩ 0

Z0 = ∩ 3 ∩ 2 ∩ 1 ∩ 0

G = ̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿̿3 ∩ 2 ∩ 1 ∩ 0

3

a1 = ̿̿̿̿̿̿̿̿̿̿3 ∩ 2

a0 = ̿̿̿̿̿̿̿̿̿̿3 ∩ 1

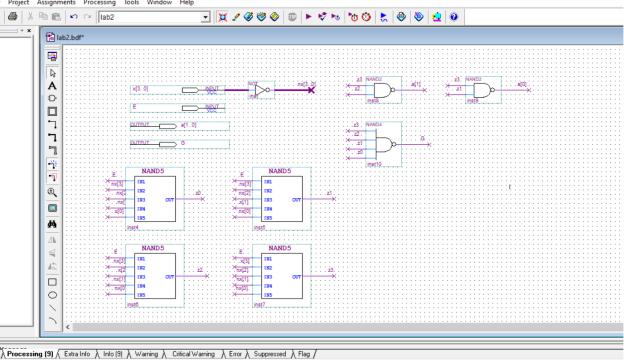

1.3 Функциональная схема

Ниже, на рисунке 1.3.1 представлено изображение функциональной схемы шифратора 4-2.

Рисунок 1.3.1 – Функциональная схема шифратора 4-2

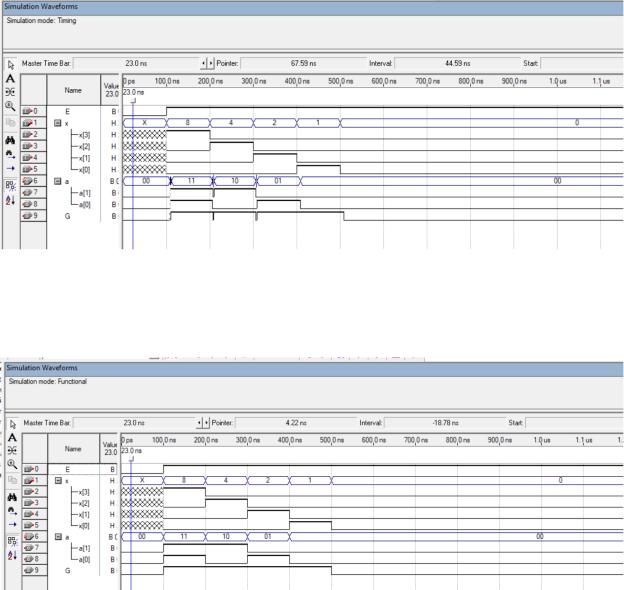

1.4 Моделирование

На рисунках 1.4.1 и 1.4.2 представлены результата моделирования для

функциональной схемы с двух режимах работы, Functional и Timing

соответственно.

4

Рисунок 1.4.1 – Результат моделирования шифратора 4-2 в режиме Timing

Рисунок 1.4.2 – Результат моделирования шифратора 4-2 в режиме Functional

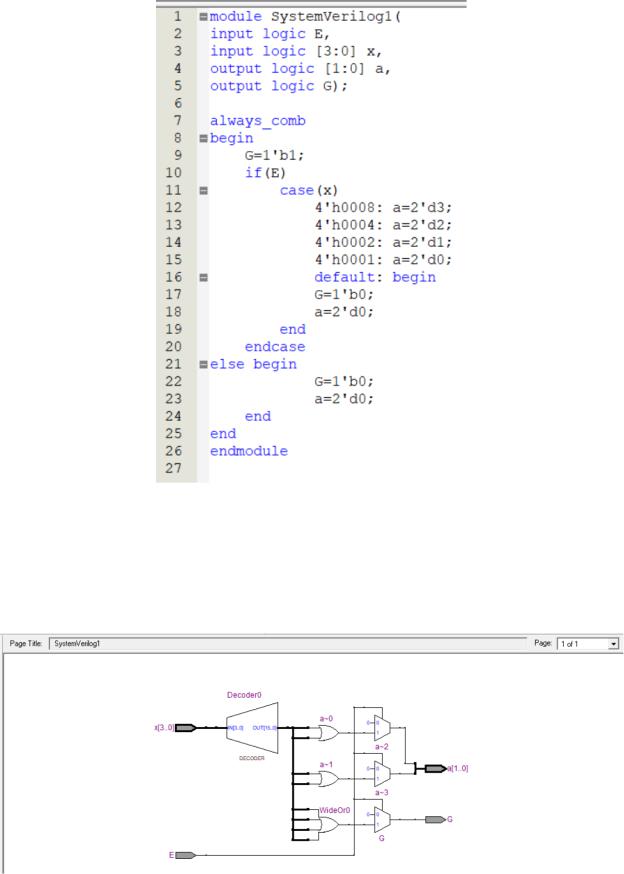

1.5 код на HDL

На рисунке 1.5.1 представлено описание кода устройства на HDL.

5

Рисунок 1.5.1 – шифратор 4-2 на HDL

1.6 Схема из RTL viewer для кода на HDL

На рисунке 1.6.1 представлена схема из RTL viewer кода на HDL.

Рисунок 1.6.1 - Схема из RTL viewer для кода HDL шифратора 4-2

6

1.7 Моделирование устройства описанного кодом HDL

На рисунке 1.7.1 и 1.7.2 представлено моделирование шифратора 4-2,

описанного на HDL, в двух режимах работы.

Рисунок 1.7.1 – Моделирование шифратора 4-2 в режиме Timing

Рисунок 1.7.2 – Моделирование шифратора 4-2 в режиме Functional

1.8Таблица истинности масштабируемого устройства

Втаблице 3, представлена таблица истинности для масштабируемого шифратора 8 - 3.

7

Таблица 3 - Таблица истинности для масштабируемого шифратора 8 - 3

|

|

|

|

Входы |

|

|

|

|

|

Выходы |

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

E |

|

|

|

х |

|

|

|

|

|

a |

|

G |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

7 |

6 |

5 |

4 |

|

3 |

2 |

1 |

0 |

2 |

1 |

0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0 |

x |

x |

x |

x |

|

x |

x |

x |

x |

0 |

0 |

0 |

0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

1 |

0 |

0 |

0 |

|

0 |

0 |

0 |

0 |

1 |

1 |

1 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

0 |

1 |

0 |

0 |

|

0 |

0 |

0 |

0 |

1 |

1 |

0 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

0 |

0 |

1 |

0 |

|

0 |

0 |

0 |

0 |

1 |

0 |

1 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

0 |

0 |

0 |

1 |

|

0 |

0 |

0 |

0 |

1 |

0 |

0 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

0 |

0 |

0 |

0 |

|

1 |

0 |

0 |

0 |

0 |

1 |

1 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

0 |

0 |

0 |

0 |

|

0 |

1 |

0 |

0 |

0 |

1 |

0 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

0 |

0 |

0 |

0 |

|

0 |

0 |

1 |

0 |

0 |

0 |

1 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

0 |

0 |

0 |

0 |

|

0 |

0 |

0 |

1 |

0 |

0 |

0 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

0 |

0 |

0 |

0 |

|

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1.9 Функциональная схема масштабируемого устройства

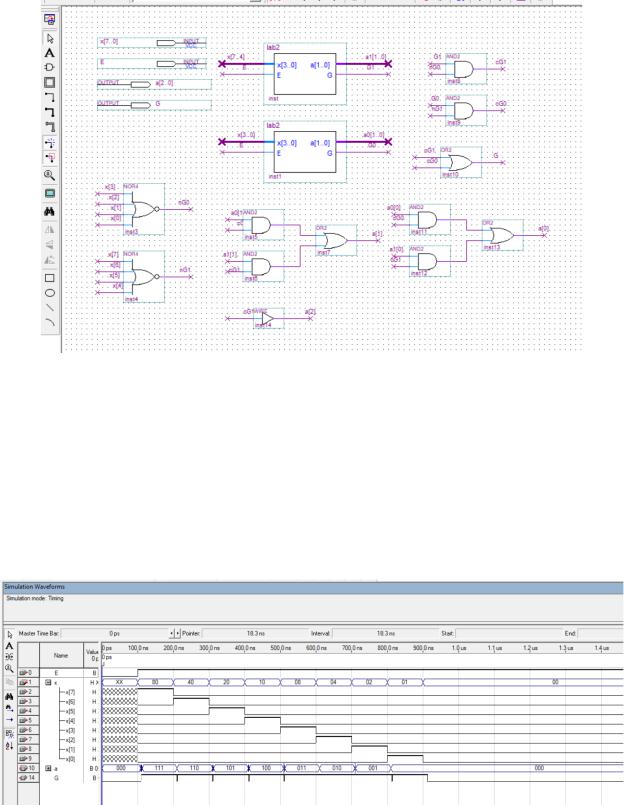

На рисунке 1.9.1 представлена функциональная схема масштабируемого шифратора 8–3. Для построения схемы устройства масштабируемого шифратора использовались схемы шифратора 4 – 2, сохранённые в качестве символов.

8

Рисунок 1.9.1 – Функциональная схема масштабируемого устройства

шифратора 8 – 3

1.10 Моделирование масштабируемого устройства

На рисунках 1.10.1 и 1.10.2 представлено моделирование масштабируемого шифратора 8-3, в двух режимах Functional и Timing.

Рисунок 1.10.1 – Моделирование масштабируемого шифратора 8-3 в режиме

Timing

9

Рисунок 1.10.2 – Моделирование масштабируемого шифратора 8-3 в режиме

Functional

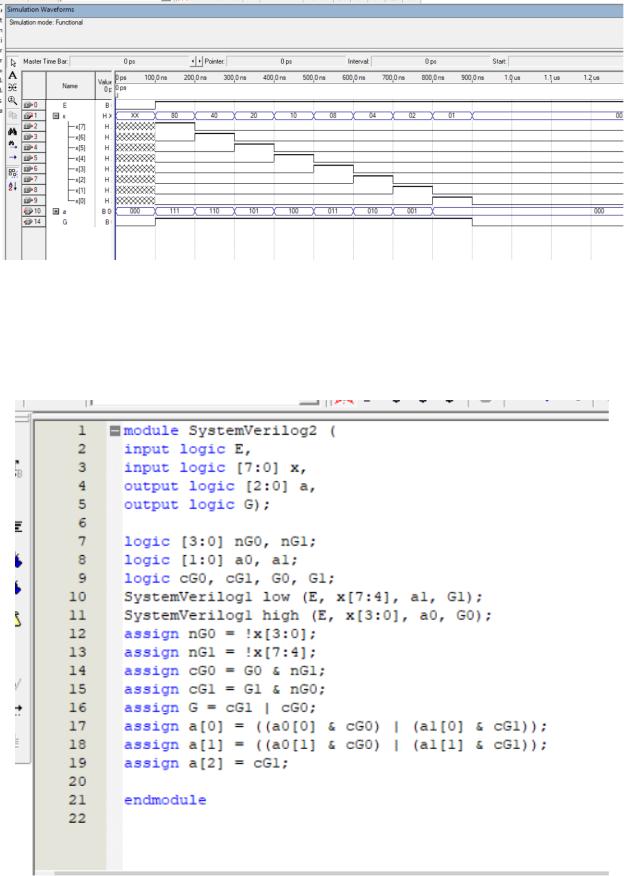

1.11 Код на HDL масштабируемого устройства

На рисунке 1.11.1 представлено описание устройства на HDL.

Рисунок 1.11.1 – Код HDL масштабируемого устройства

10