- •Воронеж 2008

- •Воронеж 2008

- •Введение

- •1 Разработка средств обеспечения инофрмационных технологий в подготовке принятия решений по документационному обеспечению защиты информации в органах государственной власти

- •1.1 Информационная сфера как объект правового регулирования

- •1.1.1 Информация как объект правового регулирования

- •1.1.2.1 Официальная правовая информация

- •1.1.2.2 Информация индивидуально - правового характера, имеющая юридическое значение

- •1.1.2.3 Неофициальная правовая информация

- •1.2 Правовое регулирование в сфере обеспечения информационной безопасности в органах государственной власти

- •1.2.1 Нормативное правовое обеспечение информационной безопасности в органах государственной власти

- •1.2.2 Система нормативных правовых документов в области защиты информации в органах государственной власти

- •1.2.3 Анализ состояния нормативной правовой базы в сфере защиты информации в органах государственной власти

- •1.2.4 Проблемы правового регулирования в сфере обеспечения информационной безопасности в органах государственной власти

- •1.2.4.1 Проблемы правового регулирования в сфере обеспечения информационной безопасности в органах государственной власти на федеральном уровне

- •1.2.4.2 Проблемы правового регулирования в сфере обеспечения информационной безопасности в органах государственной власти на региональном уровне

- •1.3 Обзор зарубежного законодательства в области защиты информации

- •Другие Указы президента посвящены следующим вопросам:

- •1.4.2 Основные направления совершенствования нормативного правового регулирования в сфере обеспечения информационной безопасности в органах государственной власти

- •1.5 Основные выводы первой главы

- •2 Исследование методов и моделей поддержки принятия решений в управленческой деятельности и разработка средства принятия решений по вопросам защиты информации в органах государственной власти

- •2.1 Выявление недостатков законодательства рф в сфере поддержки принятия решений по информационной безопасности

- •2.2 Теория принятия решения в области защиты информации в органах государственной власти

- •2.2.1 Основные понятия, термины и определения

- •2.2.2 Перечень этапов процесса принятия решения

- •2.3.2 Анализ и разработка метода принятия решения в области защиты информации в органе государственной власти.

- •2.3.3 Разработка средства поддержки принятия решения в сфере информационной безопасности на основе метода анр

- •2.3.3.1 Область применения и интерфейс программного продукта

- •2.4 Основные выводы второй главы

- •3 Разработка классификации угроз безопасности информации в органах государственной власти

- •3.1 Анализ состояния современной системы защиты в органах государственной власти рф.

- •3.2 Классификация угроз безопасности информации

- •3.3 Угрозы утечки информации по техническим каналам

- •3.3.1 Угрозы утечки информации по каналам побочных электромагнитных излучений и наводок

- •3.3.2 Угрозы утечки акустической информации по техническим каналам

- •3.3.3 Угрозы несанкционированного доступа к информации в компьютерных системах

- •3.3.3.1 Угрозы несанкционированного доступа к информации на отдельном автоматизированном рабочем месте оператора

- •3.3.3.3 Угрозы от программных закладок

- •3.3.3.4 Угрозы несанкционированного доступа к информации в компьютерной сети

- •3.4 Средства съёма

- •3.4.1 Портативные средства акустической разведки

- •3.4.1.1 Проводные системы, портативные диктофоны и электронные стетоскопы

- •3.4.1.2 Акустические закладки

- •3.4.1.3 Направленные микрофоны и лазерные акустические системы разведки

- •3.4.2 Портативные средства радио-, радиотехнической разведки

- •3.4.2.1 Сканерные приемники

- •3.4.2.2 Программно-аппаратные комплексы радио-, радиотехнической разведки

- •3.4.2.3 Средства перехвата пейджинговых сообщений и контроля телефонов сотовой связи

- •3.4.2.4 Радиопеленгаторы

- •3.4.4 Портативные средства видеонаблюдения и съемки

- •3.4.4.1 Средства видеонаблюдения с дальнего расстояния

- •3.4.4.2. Средства видеонаблюдения с близкого расстояния

- •3.4.4.3 Средства фоторазведки и фотодокументирования

- •3.4.5 Классификация вирусов и программ закладок

- •3.4.5.1 Вирусы-программы

- •3.4.5.2 Загрузочные вирусы

- •3.4.5.3 Файловые вирусы

- •3.4.5.4 Полиморфные вирусы, Стелс-вирусы

- •3.4.5.5 Макровирусы, Скрипт-вирусы

- •3.4.5.6 «Троянские программы», программные закладки и сетевые черви.

- •3.4.5.7 Программные закладки

- •3.5 Основные выводы третьей главы

- •4 Типовой объект защиты органов государственной власти

- •4.1 Сегмент органов власти информационной инфраструктуры России

- •4.1.1 Органы государственной власти как объект защиты

- •4.2 Информатизация государства в представлении безопасности информации

- •4.2.1 Особенности формирования информационных технологий на информационную безопасность

- •4.2.2 Цели и задачи государства в связи с распространением угроз безопасности информации

- •4.2.3 Государственная политика использования защищенных информационных технологий

- •4.3 Условия функционирования органов государственной власти

- •4.3.1 Системы электронного документооборота в госорганах России сегодня

- •4.4 Распространение объектно-ориентированного подхода на информационную безопасность

- •4.4.1 Основные понятия объектно-ориентированного

- •4.4.2 Применение объектно-ориентированного подхода к рассмотрению защищаемых систем

- •4.5 Функционально-условный подход к типизации объекта органов государственной власти

- •4.6 Сопоставление угроз и описания объекта

- •4.7 Основные выводы четвертой главы

- •5.1 Сеть Internet

- •5.1.1 Краткие сведения об Internet

- •5.1.2 Состав сети Internet

- •5.1.3 Доступ в Internet

- •5.1.4 Перспективы развития

- •5.2.2 Определение www

- •5.2.3 Области использования www

- •5.4 Язык программирования рнр

- •5.4.1 Основы языка программирования рнр

- •5.4.2 Терминология языка программирования рнр

- •5.4.4 Безопасность php

- •5.5 Система защиты веб-портала

- •5.5.1 Основы системы защиты веб - портала

- •5.5.2 Система разграничения доступа

- •5.5.2.1 Межсетевые экраны прикладного уровня

- •5.5.2.2 Межсетевые экраны с пакетной фильтрацией

- •5.5.2.3 Гибридные межсетевые экраны

- •5.5.4 Система контроля целостности

- •5.5.5 Криптографическая система

- •5.5.6 Система обнаружения атак

- •5.6 Основные выводы пятой главы

- •Заключение

- •394026 Воронеж, Московский просп., 14

3.3.3 Угрозы несанкционированного доступа к информации в компьютерных системах

Несанкционированный доступ (НСД) к информации в компьютерных системах осуществляется или опосредовано с использованием вредоносных программ и программных закладок, или непосредственно нарушителем, как правило, в интерактивном режиме на основе преодоления средств защиты информации вычислительной системы.

Угрозы НСД к информации в компьютерных системах подразделяются на угрозы НСД к информации на отдельном (без подключения к сети) автоматизированном рабочем месте (АРМ) оператора и на угрозы НСД к информации в компьютерной сети. При этом угрозы НСД к информации в компьютерной сети включают также и угрозы НСД к информации на отдельном АРМ оператора.

3.3.3.1 Угрозы несанкционированного доступа к информации на отдельном автоматизированном рабочем месте оператора

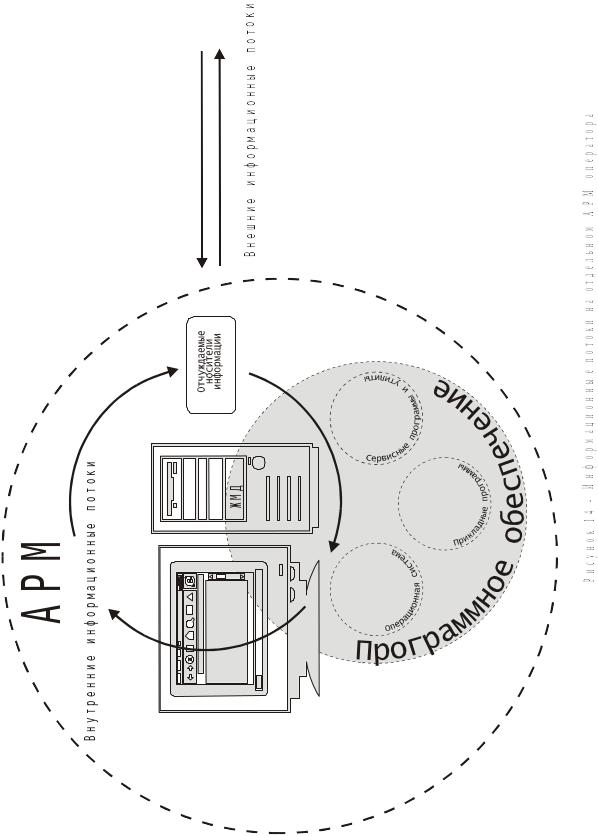

Угрозы НСД к информации обусловлены возможностями воздействия нарушителя на объективно существующие информационные потоки на отдельном АРМ оператора (рисунок 3.15), которые складываются под влиянием следующих обстоятельств:

– современные ПЭВМ оснащены несъемными накопителями на ЖМД большой емкости, причем информация на них хранится и в обесточенном состоянии;

– съемные средства хранения информации производятся в массовом количестве и используются для распространения информации;

– быстрое развитие информационных технологий и постоянное обновление программно-аппаратных средств обработки информации повышает вероятность наличия в них недекларированных возможностей;

– многие ПЭВМ служат коллективным средством обработки информации, что обезличивает ответственность, в том числе за защиту информации;

– подавляющая часть ПЭВМ располагается непосредственно в рабочих комнатах специалистов, что облегчает доступ к ним посторонних лиц;

– большинство ПЭВМ недостаточно оснащены средствами защиты от НСД.

Основными объектами, которые подвергаются угрозам НСД в компьютерных системах, являются:

– средства ввода/вывода информации;

– средства хранения информации (магнитные диски, оптические диски, ОЗУ, ПЗУ и т.д.);

– средства отображения информации (терминалы, принтеры, бумажные носители, графопостроители и т.д.).

Рисунок 3.16 – Информационные потоки на отдельном АРМ оператор.

Субъектом НСД к информации может быть человек или инициализированный им процесс, действия которых нарушают регламентируемые на объекте правила разграничения доступа к информации. Так как в компьютерных системах существует большое многообразие форм хранения информации, то существует и большое количество способов НСД к информации. Способ НСД к информации – это определенная последовательность как санкционированных, так и несанкционированных действий, совершаемых одним или несколькими субъектами НСД, приводящая к нарушению правил разграничения доступа к информации. Каждый способ НСД характеризуется множеством программно-аппаратных средств и действий субъектов с использованием этих средств.

Возможные угрозы НСД к информации классифицируются по следующим признакам:

а) по цели реализации угрозы:

– нарушение конфиденциальности информации (хищение, ознакомление с информацией ограниченного доступа);

– нарушение целостности информации (несанкционированная модификация или уничтожение информации, а также компрометация, дезинформация);

– нарушение доступности информации (блокирование информации, нарушение нормального функционирования вычислительной системы);

б) по основным причинам возникновения:

– ошибки проектирования, разработки и реализации средств защиты информации;

– ошибки эксплуатации вычислительной системы (например, ошибки администратора ЛВС при распределении прав доступа);

– ошибки в алгоритмах программ (например, ошибки алгоритмов шифрации);

– ошибки реализации алгоритмов программ (ошибки программирования);

в) по способу воздействия:

– непосредственное воздействие на элемент вычислительной системы, (например, непосредственный доступ к набору данных, программе, каналу связи и т.д.);

– опосредованное воздействие через других пользователей или программы (программных вирусов, программ типа "троянский конь" и "червь");

г) по временным характеристикам воздействия:

– оперативное воздействие – обычно под управлением человека в интерактивном режиме;

– долговременное воздействие – обычно созданной заранее программой (например, подбор пароля);

д) по объекту воздействия:

– элементы вычислительной системы – данные или программы в процессе обработки или на носителях информации, сами устройства, как внешние (дисководы, сетевые устройства, терминалы и т.п.), так и внутренние (оперативная память, ПЗУ, процессор и т.п.);

– пользователи вычислительной системы – нарушитель пытается воздействовать на них через программное обеспечение;

– каналы передачи данных – пакеты данных, передаваемых по каналу связи, и сами каналы;

е) по используемым средствам:

– стандартное программное и аппаратное обеспечение, используемое в вычислительной системе (редакторы, отладчики, трассировщики и т.д.);

– нештатные, а также специально разработанные аппаратные или программные средства, причем последние могут быть разработаны даже на рабочем месте пользователя системы.

Всегда надо иметь в виду, что человек (субъект НСД) способен придумать принципиально новый способ реализации НСД или применить новые варианты известных способов.

В общем случае все способы НСД являются результатом композиций "первичных" действий (рисунок 3.17), таких как:

– запись информации;

– считывание информации;

– физическое воздействие на элементы вычислительной системы, приводящее либо к уничтожению информации, либо к нарушению правил ее обработки и хранения.

Например, несанкционированная модификация информации является композицией чтения и записи информации. Несанкционированное уничтожение информации, как и ее блокирование, может произойти в результате или несанкционированной записи, или физического воздействия на элемент вычислительной системы. Несанкционированное копирование информации осуществляется путем последовательного чтения и записи информации. Подбор пароля состоит в последовательности записи и чтения результатов обработки этой записи. При этом обычно пуск несанкционированного процесса является следствием несанкционированной записи или модификации (чтения и записи) информации. [71,73]

Основным начальным действием является доступ физического лица к элементу вычислительной системы. Это возможно, как непосредственно перед осуществлением НСД, так и заблаговременно в процессе разработки, внедрения или сопровождения программного продукта или вычислительной системы.

Рисунок 3.17 – Взаимосвязь "первичных" действий с основными видами угроз НСД

Наиболее распространенными угрозами НСД в компьютерных системах являются:

– несанкционированное наблюдение информации (дисплей, принтер, графопостроитель);

– несанкционированное включение и использование информационных ресурсов ПЭВМ;

– снятие неучтенной копии с использованием дисковода, дисплея или принтера;

– ввод в систему вредоносных программ;

– хищение съемных носителей информации;

– изменение конфигурации ПЭВМ и вставка постороннего устройства;

– чтение остаточной информации.

Основными способами организации НСД являются:

а) программное копирование информации из ОЗУ и электронных носителей;

б) использование информации, которая осталась на носителях после ее обработки ("сборка мусора"). Информация может остаться в оперативной памяти, на магнитных и других носителях;

в) хищение носителей информации (магнитных дисков, дискет, распечаток);

г) чтение или фотографирование информации с экрана или распечаток;

д) подключение к устройствам ПЭВМ специальной аппаратуры, с помощью которой можно регистрировать информацию;

е) регистрация защищаемой информации с помощью программных закладок;

ж) преодоление программных средств разграничения доступа к ресурсам компьютера.

НСД к информации на основе преодоления программных средств разграничения доступа к ресурсам компьютера может осуществляться за счет:

– проникновения в систему с несанкционированными параметрами входа – подбор пароля или обход защиты ("взлом системы"). Подбор пароля может быть осуществлен различными способами. Так, например, вскрытие пароля возможно простым перебором (который может выполнить специальная программа); используя системные файлы, в которых хранится информация о паролях; используя знания о типовых паролях, которые обычно применяются пользователями; используя программную закладку или вирус для "подсматривания" паролей. Обход парольной защиты можно осуществить, используя ошибки программы защиты или воздействуя на нее специальными программами; [72,74]

– использования низкоуровневых процессов вычислительной системы, на которые не распространяется контроль средств защиты, например, каналов обмена информацией между процессами в операционной системе ("скрытые каналы"). В операционной системе реализуются стандартные правила обмена информацией между устройствами и процессами, в связи с чем возможно осуществление контроля данной информации;

– использования скрытых, недокументированных разработчиками возможностей программного обеспечения ("люк"). При разработке сложных программ многие их возможности не описываются в документации и могут быть неизвестны даже самим разработчикам данных программ;

– использования специальных программных воздействий, осуществляемых вредоносными программами, такими как:

– программный вирус;

– "троянский конь" – программа, выполняющая побочные функции, неизвестные пользователю;

– специальные программы, осуществляющие преодоление средств защиты.

Специальные программы разрабатываются на основе вскрытия функционирования алгоритма (программы) защиты информации. В связи с этим, одной из основных задач субъекта НСД является изучение (исследование) функционирования алгоритма защиты. Как правило, субъект НСД имеет доступ только к исполняемым модулям или коду защищенной программы. Основным инструментальным средством, позволяющим исследовать код программы, являются дизассемблеры и отладчики, с помощью которых машинный код программы можно представлять в более удобном для понимания виде.

В результате исследования кода программы с помощью отладчика выясняется семантика последовательности команд, определяющая выполнение функций защиты. После этого осуществляется корректировка кода программы или имитация запрашиваемых и идентифицируемых программой данных, что может быть оформлено в отдельную программу.

В обычных условиях, если не применяется специальных мер противодействия, пароль "защищенной" программы при использовании отладчика специалистом может быть вскрыт в течение 10-20 минут.

Возможности отладчиков по исследованию программного кода во многом зависят от того, насколько действия отладчика "прозрачны" для системы, так как существуют достаточно эффективные методы противодействия средствам отладки.

В настоящее время не существует простых эффективных способов обнаружения в программном обеспечении вредоносных программ.

Подробная характеристика специальных программных воздействий приведена в отдельном разделе.

При эксплуатации ПЭВМ несколькими пользователями и наличии среди них возможного нарушителя опасность НСД возрастает, так как каждый из них имеет законный доступ к средствам загрузки, ввода-вывода информации, что усложняет возможности по установлению факта НСД и истинного нарушителя.

3.3.3.2 Угрозы специальных программных воздействий на информацию

Специальные программные воздействия осуществляются с помощью вредоносных программ. Основными видами вредоносных программ являются программные вирусы, программы типа «троянский конь» и сетевые черви. Вредоносные программы могут иметь следующие свойства:

– способность скрытия признаков своего присутствия в программной среде ЭВМ;

– способность самодублирования (копирования), ассоциирования себя с другими программами и/или переноса своих фрагментов в области оперативной или внешней памяти;

– возможность разрушения, искажения или модификация кодов программ в оперативной памяти и других носителях информации;

– возможность копирования фрагментов информации из оперативной памяти во внешнюю память;

– искажение произвольным образом, блокирование и/или подмена выводимый во внешнюю память или в канал связи массивов информации, образовавшихся в результате работы прикладных программ, или уже находящихся во внешней памяти.

Самодублирование программы с потенциально опасными последствиями – процесс воспроизведения своего собственного кода в оперативной или внешней памяти ЭВМ.

Ассоциирование с другой программой – интеграция своего кода, либо его части в код другой программы таким образом, чтобы при некоторых условиях управление передавалось на код программы с потенциально опасными последствиями.

В настоящее время широкое развитие получили программные вирусы, новые виды которых появляются по нескольку десятков в неделю. [76]

Программные вирусы можно разделить на классы по следующим основным признакам: среда обитания, класс "заражаемой" операционной системы (OC), особенности алгоритма работы, деструктивные возможности, характер воздействия на автоматизированную систему.

По среде обитания вирусы подразделяются на файловые, загрузочные, макро, сетевые.

Файловые вирусы либо различными способами внедряются в выполняемые файлы (наиболее распространенный тип вирусов), либо создают файлы-двойники (компаньон-вирусы), либо используют особенности организации файловой системы (link-вирусы).

Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record), либо меняют указатель на активный boot-сектор.

Макро-вирусы заражают файлы-документы и электронные таблицы нескольких популярных редакторов.

Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты (для отдельного защищенного рабочего места оператора сетевые вирусы отсутствуют).

Существует большое количество сочетаний вирусов – например, файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные сектора дисков. Такие вирусы, как правило, имеют довольно сложный алгоритм работы, часто применяют оригинальные методы проникновения в систему, используют стелс и полиморфик-технологии. Другой пример такого сочетания – сетевой макро-вирус, который не только заражает редактируемые документы, но и рассылает свои копии по электронной почте.

Каждый файловый или сетевой вирус заражает файлы какой-либо одной или нескольких операционных систем – DOS, различные версии Windows, OS/2, Unix и т.д. Макро-вирусы заражают файлы форматов Word, Excel и т.п., загрузочные вирусы также ориентированы на конкретные форматы расположения системных данных в загрузочных секторах дисков.

По особенностям алгоритма работы компьютерные вирусы подразделяются на следующие группы:

– резидентные;

– использующие стелс-алгоритмы;

– использующие самошифрование и полиморфность;

– использующие нестандартные приемы.

Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения компьютера или перезагрузки операционной системы. Нерезидентные вирусы не заражают память компьютера и сохраняют активность ограниченное время. Некоторые вирусы оставляют в оперативной памяти небольшие резидентные программы, которые не распространяют вирус. Такие вирусы считаются нерезидентными.

Резидентными можно считать макро-вирусы, поскольку они постоянно присутствуют в памяти компьютера на все время работы зараженного редактора. При этом роль операционной системы берет на себя редактор, а понятие "перезагрузка операционной системы" трактуется как выход из редактора.

В многозадачных операционных системах время "жизни" резидентного DOS-вируса также может быть ограничено моментом закрытия зараженного DOS-окна, а активность загрузочных вирусов в некоторых операционных системах ограничивается моментом инсталляции дисковых драйверов OC.

Использование стелс-алгоритмов позволяет вирусам полностью или частично скрыть себя в системе. Наиболее распространенным стелс-алгоритмом является перехват запросов OC на чтение/запись зараженных объектов, при этом cтелс-вирусы "подставляют" вместо себя незараженные участки информации. В случае макро-вирусов наиболее распространенный способ – запрет вызовов меню просмотра макросов. Один из первых файловых стелс-вирусов – вирус "Frodo", первый загрузочный стелс-вирус – "Brain".

Самошифрование и полиморфность используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру обнаружения вируса. Полиморфные вирусы (polymorphic) – это достаточно трудно обнаружимые вирусы, не имеющие постоянных сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфного вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

По деструктивным возможностям компьютерные вирусы подразделяются на следующие группы:

– безвредные, т.е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения);

– неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами;

– опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера;

– очень опасные, в алгоритм работы которых заведомо заложены процедуры, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти, и даже, как гласит одна из непроверенных компьютерных легенд, способствовать быстрому износу движущихся частей механизмов – вводить в резонанс и разрушать головки некоторых типов винчестеров.

По характеру воздействия на автоматизированную систему компьютерные вирусы классифицируются следующим образом:

а) вирусы, не воздействующие на файловую структуру операционной системы (ОС):

– размножающиеся в ОЗУ;

– воздействующие на оператора;

– имитирующие неисправность аппаратуры;

– формирующие сообщения на терминале;

– формирующие звуковые эффекты;

– переключающие режимы настройки;

– сетевые "черви".

б) вирусы, воздействующие на файлы:

– повреждающие исходные тексты программ, выполняемые программы, библиотеки программ;

– повреждающие базы данных, текстовые документы, графические изображения, электронные таблицы.

в) вирусы, воздействующие на файловую подсистему ОС:

– повреждающие системные области жесткого диска;

– модифицирующие логическую структуру файловой подсистемы ОС;

– производящие форматирование носителей информации;

– воздействующие на файлы ОС;

– криптующие информацию.

г) вирусы, воздействующие на аппаратуру:

– воздействующие на графическую подсистему ЭВМ;

– воздействующие на микросхемы ЭВМ (в том числе и на флэш-память);

– воздействующие на жесткие магнитные диски;

– воздействующие на принтер;

– воздействующие на другие периферийные устройства ЭВМ.

Программы типа "троянский конь" и сетевые черви обладают такими же, как и программные вирусы, возможностями деструктивных воздействий на информацию.

Важнейшей особенностью вредоносных программ является высокая трудоемкость их выявления. В настоящее время не существует эффективных способов обнаружения неизвестных видов вредоносных программ в программном обеспечении.