- •Воронеж 2008

- •Воронеж 2008

- •Введение

- •1 Разработка средств обеспечения инофрмационных технологий в подготовке принятия решений по документационному обеспечению защиты информации в органах государственной власти

- •1.1 Информационная сфера как объект правового регулирования

- •1.1.1 Информация как объект правового регулирования

- •1.1.2.1 Официальная правовая информация

- •1.1.2.2 Информация индивидуально - правового характера, имеющая юридическое значение

- •1.1.2.3 Неофициальная правовая информация

- •1.2 Правовое регулирование в сфере обеспечения информационной безопасности в органах государственной власти

- •1.2.1 Нормативное правовое обеспечение информационной безопасности в органах государственной власти

- •1.2.2 Система нормативных правовых документов в области защиты информации в органах государственной власти

- •1.2.3 Анализ состояния нормативной правовой базы в сфере защиты информации в органах государственной власти

- •1.2.4 Проблемы правового регулирования в сфере обеспечения информационной безопасности в органах государственной власти

- •1.2.4.1 Проблемы правового регулирования в сфере обеспечения информационной безопасности в органах государственной власти на федеральном уровне

- •1.2.4.2 Проблемы правового регулирования в сфере обеспечения информационной безопасности в органах государственной власти на региональном уровне

- •1.3 Обзор зарубежного законодательства в области защиты информации

- •Другие Указы президента посвящены следующим вопросам:

- •1.4.2 Основные направления совершенствования нормативного правового регулирования в сфере обеспечения информационной безопасности в органах государственной власти

- •1.5 Основные выводы первой главы

- •2 Исследование методов и моделей поддержки принятия решений в управленческой деятельности и разработка средства принятия решений по вопросам защиты информации в органах государственной власти

- •2.1 Выявление недостатков законодательства рф в сфере поддержки принятия решений по информационной безопасности

- •2.2 Теория принятия решения в области защиты информации в органах государственной власти

- •2.2.1 Основные понятия, термины и определения

- •2.2.2 Перечень этапов процесса принятия решения

- •2.3.2 Анализ и разработка метода принятия решения в области защиты информации в органе государственной власти.

- •2.3.3 Разработка средства поддержки принятия решения в сфере информационной безопасности на основе метода анр

- •2.3.3.1 Область применения и интерфейс программного продукта

- •2.4 Основные выводы второй главы

- •3 Разработка классификации угроз безопасности информации в органах государственной власти

- •3.1 Анализ состояния современной системы защиты в органах государственной власти рф.

- •3.2 Классификация угроз безопасности информации

- •3.3 Угрозы утечки информации по техническим каналам

- •3.3.1 Угрозы утечки информации по каналам побочных электромагнитных излучений и наводок

- •3.3.2 Угрозы утечки акустической информации по техническим каналам

- •3.3.3 Угрозы несанкционированного доступа к информации в компьютерных системах

- •3.3.3.1 Угрозы несанкционированного доступа к информации на отдельном автоматизированном рабочем месте оператора

- •3.3.3.3 Угрозы от программных закладок

- •3.3.3.4 Угрозы несанкционированного доступа к информации в компьютерной сети

- •3.4 Средства съёма

- •3.4.1 Портативные средства акустической разведки

- •3.4.1.1 Проводные системы, портативные диктофоны и электронные стетоскопы

- •3.4.1.2 Акустические закладки

- •3.4.1.3 Направленные микрофоны и лазерные акустические системы разведки

- •3.4.2 Портативные средства радио-, радиотехнической разведки

- •3.4.2.1 Сканерные приемники

- •3.4.2.2 Программно-аппаратные комплексы радио-, радиотехнической разведки

- •3.4.2.3 Средства перехвата пейджинговых сообщений и контроля телефонов сотовой связи

- •3.4.2.4 Радиопеленгаторы

- •3.4.4 Портативные средства видеонаблюдения и съемки

- •3.4.4.1 Средства видеонаблюдения с дальнего расстояния

- •3.4.4.2. Средства видеонаблюдения с близкого расстояния

- •3.4.4.3 Средства фоторазведки и фотодокументирования

- •3.4.5 Классификация вирусов и программ закладок

- •3.4.5.1 Вирусы-программы

- •3.4.5.2 Загрузочные вирусы

- •3.4.5.3 Файловые вирусы

- •3.4.5.4 Полиморфные вирусы, Стелс-вирусы

- •3.4.5.5 Макровирусы, Скрипт-вирусы

- •3.4.5.6 «Троянские программы», программные закладки и сетевые черви.

- •3.4.5.7 Программные закладки

- •3.5 Основные выводы третьей главы

- •4 Типовой объект защиты органов государственной власти

- •4.1 Сегмент органов власти информационной инфраструктуры России

- •4.1.1 Органы государственной власти как объект защиты

- •4.2 Информатизация государства в представлении безопасности информации

- •4.2.1 Особенности формирования информационных технологий на информационную безопасность

- •4.2.2 Цели и задачи государства в связи с распространением угроз безопасности информации

- •4.2.3 Государственная политика использования защищенных информационных технологий

- •4.3 Условия функционирования органов государственной власти

- •4.3.1 Системы электронного документооборота в госорганах России сегодня

- •4.4 Распространение объектно-ориентированного подхода на информационную безопасность

- •4.4.1 Основные понятия объектно-ориентированного

- •4.4.2 Применение объектно-ориентированного подхода к рассмотрению защищаемых систем

- •4.5 Функционально-условный подход к типизации объекта органов государственной власти

- •4.6 Сопоставление угроз и описания объекта

- •4.7 Основные выводы четвертой главы

- •5.1 Сеть Internet

- •5.1.1 Краткие сведения об Internet

- •5.1.2 Состав сети Internet

- •5.1.3 Доступ в Internet

- •5.1.4 Перспективы развития

- •5.2.2 Определение www

- •5.2.3 Области использования www

- •5.4 Язык программирования рнр

- •5.4.1 Основы языка программирования рнр

- •5.4.2 Терминология языка программирования рнр

- •5.4.4 Безопасность php

- •5.5 Система защиты веб-портала

- •5.5.1 Основы системы защиты веб - портала

- •5.5.2 Система разграничения доступа

- •5.5.2.1 Межсетевые экраны прикладного уровня

- •5.5.2.2 Межсетевые экраны с пакетной фильтрацией

- •5.5.2.3 Гибридные межсетевые экраны

- •5.5.4 Система контроля целостности

- •5.5.5 Криптографическая система

- •5.5.6 Система обнаружения атак

- •5.6 Основные выводы пятой главы

- •Заключение

- •394026 Воронеж, Московский просп., 14

3 Разработка классификации угроз безопасности информации в органах государственной власти

3.1 Анализ состояния современной системы защиты в органах государственной власти рф.

Все больше в прошлое уходит бесполезное нагромождение различных средств защиты, которое стало «модным» в результате реакции на первую волну страха перед компьютерными преступлениями. К тому, что защита информации должна носить комплексный характер, все начинают постепенно привыкать. При этом компании-заказчики больше не хотят выбрасывать деньги на ветер, они хотят приобретать только то, что им действительно необходимо для построения надежной системы защиты информации. Но организация обеспечения безопасности информации должна не просто носить комплексный характер, а еще и основываться на глубоком анализе возможных негативных последствий. При этом важно не упустить какие-либо существенные аспекты.

Принятый в настоящее время курс на вступление России в ВТО и другие влиятельные международные организации заметно способствует формированию положительного образа нашей страны на международной арене. Однако этот процесс требует и гармонизации стандартов в различных областях деятельности, в том числе и в области информационной безопасности. Таки образом, признание на территории России наиболее распространенных в мире стандартов в области информационных технологий, в области защиты информации – это естественный и обязательный шаг на пути продвижения в избранном направлении.

Процесс признания в России международных стандартов по защите информации не является обособленным исключительным решением, а становится естественной составной частью реформирования всей системы стандартизации. В настоящее время в России наряду с отечественной нормативной базой широко используются около 140 международных стандартов в области информационных технологий, из них около 30 затрагивают вопросы защиты информации.

Одним из наиболее значимых является стандарт ИСО/МЭК 15408–99 «Критерии оценки безопасности информационных технологий», более известный как «Общие критерии». Этот стандарт дает новую методологию формирования требований по безопасности информационных технологий, отвечающих современному уровню их развития, и методологию оценки безопасности продуктов и систем информационных технологий.

Но вся идеология этого стандарта построена на необходимости глубокого изучения и анализа существующей обстановки и, особенно, выявлении актуальных угроз информационной безопасности. При этом должны быть оценены все угрозы, с которыми можно столкнуться, и выбраны только те, которые могут повлиять на безопасность информации. Стандарт предполагает, что при описании угроз должны быть идентифицированы источники этих угроз, методы воздействия, уязвимости, присущие объекту и многое другое.

Именно поэтому выбор правильной методологии оценки возможных угроз информационной безопасности является одним из основных направлений при переходе к международным требованиям.

Оценивать опасность можно по-разному. Можно, например, ждать каких-либо проявлений угроз, оценивать эти проявления, определять пути ликвидации и ждать следующего проявления. Однако, этот вариант дорог и, по всей вероятности, вряд ли вызовет энтузиазм у собственников защищаемой информации. Можно попробовать учиться на чужих ошибках, но, из-за большой латентности нарушений компьютерной безопасности, этот вариант не всегда сможет дать объективную картину.

Самым разумным остается сначала представить все возможные варианты угроз, а затем отобрать наиболее применимые к конкретному случаю. Здесь существует альтернатива: либо использовать накопленный банк данных уже случившихся вариантов проявлений угроз, либо попытаться создать методологический инструмент формирования поля возможных проявлений угроз, основанный на изучении всех влияющих факторов и позволяющий рассмотреть все возможные, даже самые маловероятные варианты.

Такая методология анализа и оценки возможностей реализации угроз информационной безопасности должна быть основана на построении модели угроз, классификации, анализе и оценки источников угроз, уязвимостей (факторов) и методов реализации.

Рассмотрим текущую ситуацию с защитой информации в российских госучреждениях. В первую очередь российские федеральные органы государственной власти обеспечивают информационную безопасность своих ресурсов, проводя различные административные мероприятия и “внедряя в жизнь” организационно-распорядительные документы. Однако несмотря на существование различных государственных и отраслевых документов, регламентирующих данную сферу, деятельность федеральных органов государственной власти зачастую является бессистемной. Обеспечение же информационной безопасности невозможно без знания имеющихся в ведомстве ресурсов, их настроек именно с точки зрения ИБ и грозящих им опасностей. Аудит ИБ и анализ рисков в соответствии с рекомендациями Федеральную службу по техническому и экспортному контролю или международного стандарта ISO 17799 проводится в очень редких случаях. В абсолютном большинстве федеральных органов государственной власти эти работы попросту не проводятся.

Только малая часть определяют:

а) перечни информации, подлежащей защите;

б) потенциальные каналы утечки информации и пути ее предотвращения;

в) списки лиц, имеющих доступ к защищаемым ресурсам;

г) перечень лиц, допущенных к работе со средствами международного информационного обмена.

В свою очередь такие перечни, показывая, кто, куда и каким образом может получать доступ к информационным ресурсам, позволяют четко спланировать все дальнейшие мероприятия по защите информации, которые находят свое отражение в концепции информационной безопасности. Но лишь в ряде ведомств разработан этот основополагающий документ, определяющий направления деятельности федерального органа государственной власти в области защиты своих информационных ресурсов. Единицы учреждений, которые пошли дальше, разработав целый пакет организационно-распорядительных документов, регламентирующих деятельность по защите информации. К таким документам можно отнести:

1) инструкцию по работе с информацией ограниченного доступа;

2) положение об администраторе ИБ и ответственном за ее обеспечение;

3) регламенты и инструкции по защите информации в локальных сетях, работе в интернете и т.п.

Практически все министерства и ведомства проводили и продолжают проводить бесконтрольную "собственную политику информатизации", направленную исключительно на решение внутриведомственных технологических задач, без учета общенациональных интересов, без анализа уже имеющихся наработок и отечественного опыта создания аналогичных систем, создавая не только "угрозу развитию отечественной индустрии информации", но и вступая в противоречие с Концепцией национальной безопасности и Доктриной информационной безопасности.

В настоящее время созданы различные Комиссии и Координационные советы, наработаны рекомендации и т.д. Однако, на практике эффективность и результативность всех этих программ и комиссий близка к нулевой. Среди объективных условий, способствующих такому положению, можно отметить:

возможность практически бесконтрольного осуществления закупок органами исполнительной власти дорогостоящих импортных программно-технических средств при создании информационных систем;

отсутствие заинтересованности у руководства федеральных органов в сокращении бюджетного финансирования на информатизацию;

несоблюдение принципа “разумной достаточности”;

нежелание предоставлять доступ внешним пользователям к создаваемым информационным ресурсам;

несовершенная технология выполнения государственных и муниципальных контрактов на информатизацию и т.д.

Помимо создания угроз развитию отечественной индустрии информации, "стихийная информатизация" министерств и ведомств имеет целый перечень серьезных отрицательных последствий:

- значительное дублирование разработок;

- информационные системы создаются с использованием различных технологий и архитектур, на основе различных операционных систем, систем управления базами данных и т.д.;

- используются несогласованные словари, справочники, кодификаторы и классификаторы;

- министерства и ведомства арендуют различные телекоммуникационные каналы связи, не используя существующий государственный ресурс;

- информационное взаимодействие ("интеграция информационных ресурсов") банков данных различных министерств и ведомств становится практически невозможной, что приводит к значительным затратам бюджетных средств на их развитие, эксплуатацию и интеграцию.

Основным барьером в сфере обеспечения информационной безопасности федеральных органов государственной власти является неполнота и противоречивость нормативной базы в этой области. Например, в отсутствие единой классификации информации существует огромное количество видов тайн, ссылки на которые разбросаны по сотням законодательных актов; при этом всяческие ограничения на использование международных стандартов в области информационной безопасности (в частности, у нас до сих пор не приняты “Общие критерии”) сдерживают развитие информационных систем в организациях, мешая их взаимодействию, в том числе и в сфере противодействия терроризму.

Еще одним серьезным барьером на пути защиты информационных ресурсов федеральных органов государственной власти является низкая квалификация рядовых пользователей и отсутствие их обучения правилам и основам информационной безопасности.

Во многих ведомствах считается, что основная угроза исходит из внешних сетей (скажем, интернета), а опасность внутренней угрозы недооценивается. Это и приводит зачастую к краже и разглашению конфиденциальной информации, и о чем свидетельствуют последние примеры с утечкой данных из Банка России, ФНС, Госкомстата и т.п.

Для федеральных органов государственной власти обеспечение информационной безопасности нередко не является приоритетной задачей. А зачастую вопрос защиты информации при создании автоматизированных и прикладных систем не ставится вообще.

В результате практически во всех ведомствах отмечается отсутствие в достаточном объеме:

- единой политики обеспечения ИБ;

- специальных подразделений и квалифицированных сотрудников, ответственных за эту сферу;

- финансирования в данной области;

- программных, программно-аппаратных и других технических средств защиты информации.

Не останавливаясь на социальных, правовых и экономических причинах систематизируем технические и информационные предпосылки нарушения информационной безопасности в современных вычислительных системах (ВС).

Для того чтобы получить информацию о каком-либо объекте системы, вовсе не обязательно искать пути несанкционированного доступа к нему. Можно получать информацию, наблюдая за работой системы и, в частности, за поведением интересующего объекта. Иными словами, искать каналы утечки информации или каналы скрытого влияния на объект. Эти каналы реализуются с помощью специальных программ, т.н. разрушающих программных средств (РПС). С их помощью можно получать информацию не только о содержимом объекта, его состоянии, атрибутах и др. и, даже влиять на его поведение - в зависимости от особенностей системы и установленной защиты объектов. Таким образом, возможно осуществление действий, не нарушающих политику безопасности, но несущих угрозу безопасности и целостности системы.

Особенности современных информационных технологий порождают причины нарушения безопасности, которые могут быть условно объединены в следующие группы:

1. Трудности определения и обоснования требований к системам документооборота, особенно при попытке сформулировать их в виде политики безопасности. Можно сказать, что инфраструктура современного общества и организация документооборота отстают от возможностей информационных систем и систем телекоммуникаций.

Особенности современных аппаратных средств, операционных систем и прикладного программного обеспечения, которые с учетом специфики электронного документооборота приводят к нарушению информационной безопасности.

Существующая правовая база не дает должных оснований для создания унифицированных корпоративных политик безопасности. Строго говоря защите подлежит только информация, относящаяся к гостайне. Экономические соображения приводят к минимизации затрат на обеспечение защиты конфиденциальной информации, что в конечном счете не может не сказаться на общем уровне безопасности общества.

Особенности требований, предъявляемых к каналам обмена информацией и недостатки средств защиты, применяемых при передачи данных (особенно это касается семейства протоколов TCP/IP). Следует отметить, что существующие нормативные документы в области требований к системам защиты во многих случаях неадекватны современному характеру угроз.

Персональные компьютеры превратились в необходимый элемент бизнеса и в настоящее время обеспечивают все необходимые потребности.

Анализ основных тенденций развития рынка персональных компьютеров (с процессором типа 1х86) позволяет сделать следующие выводы:

Рост спроса на компьютеры резко замедляется и, хотя их общее количество в России достигло примерно 100 млн. штук, трудно представить, что потребность в них будет возрастать после того как практически весь мелкий бизнес обеспечен РС классом не менее i486, со всеми параметрами, необходимыми для использования программной поддержки задач бизнеса.

Рост производительности бизнес - РС так же близок к насыщению (хотя бы потому, что достигнута производительность полностью обеспечивающая потребности среднего бизнеса (компьютер класса Р11 - 400 имеет производительность превосходящую характеристику мейнфреймов 70-х годов). Немаловажным обстоятельством является и резкое возрастание стоимости разработки нового поколения РС и соответствующего ПО и увеличения периода новых разработок.

3. При общем увеличении надежности компьютеров, изменилась структура затрат на их обслуживание. Появились две новые статьи расхода, имеющие тенденцию к повышению:

Расходы на сертификацию нового (как правило импортного ПО) и на меры поддержания безопасности системы;

Расходы на администрирование сети включая правила корпоративного обмена и администрацию безопасности. Последние расходы весьма велики и, даже если являются постоянными на каждый РС, продолжают расти по мере развития корпоративных сетей.

4. Следствием изложенного является возрастание стоимости разработки нового ПО, которое развивается не по пути расширения функциональности (которая уже насыщена), а по пути обеспечения задачи автоматизации управления и администрирования корпоративными сетями.

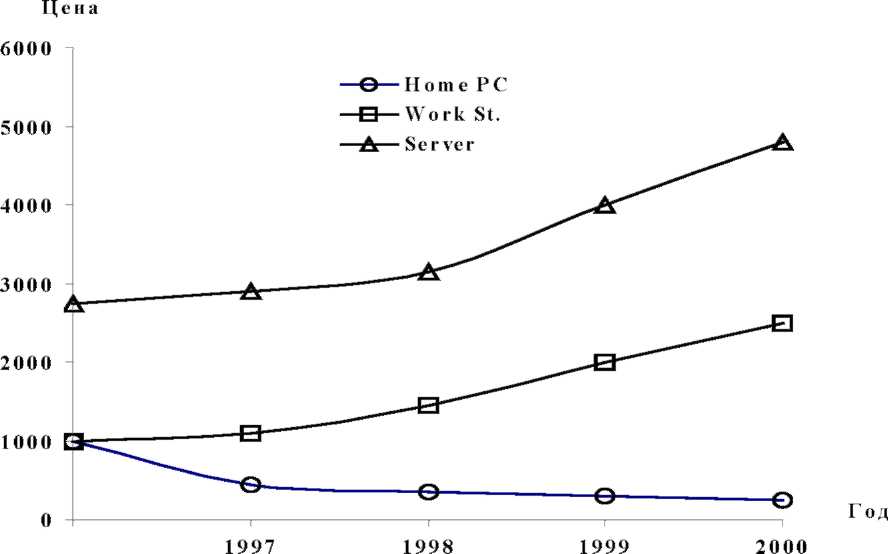

Все это приводит к сегментации рынка РС в соответствии с их назначением, показанной на рисунке 3.1, из которого следует, что при уменьшении стоимости простейших РС (Home computers), стоимость рабочих станций и серверов (с учетом эксплуатационных затрат) возрастает.

Рисунок 3.1

Для того, чтобы проанализировать влияние указанных тенденций на развитие средств защиты информации, необходимо учесть, что современные технологии обработки информации появились в, основном, 15-20 лет назад. Действительно, Internet основанный на TCP/IP - появился в 70-х годах, JAVA, как язык сценариев, приблизительно 75 год, графические интерфейсы - в 80-х годах. Конечно, эти технологии развиваются, однако можно ожидать некоторого технологического взрыва и радикального изменения механизмов обработки информации. В 21 веке нас ждет:

- Распределенным по Internet системам (включая распределенные и виртуальные экономические системы)

- Тотальное мультимедиа

- Резкому изменению технологий программирования

- Изменению транспортной среды передачи данных и т.д.

- Появлению первых экземпляров новых схем вычислительных устройств, направленных прежде всего на обеспечение средств искусственного интеллекта.

Все это необходимо учитывать при определении основных направлений развития средств обеспечения информационной безопасности.

Приведенный выше анализ основных тенденций развития РС позволяет разделить используемые средства обеспечения информационной безопасности по типам ВС так, как это показано в таблице 3.1.

Таблица 3.1 - Cредства обеспечения информационной безопасности

Типы ВС Задачи обеспечения безопасности

|

Бизнес компьютер автономные РС с выходом в Internet |

Mainframe |

Корпоративная сеть |

Распределенная гетерогенная сеть |

Разграничения доступа (доступность)

|

нет |

Внедрение РД на основе политики безопасности Специальные ОС |

Профиль защиты, средства управления безопасности и администрирования (DSOM, DCOM,CORBA, безопасные Intranet) |

Процессоры безопасности, мониторы безопасности, шлюзы |

Обеспечение конфиденциальности |

Шифрования данных на диске |

Авторизация доступа, средства аутентификации, шифрование каналов связи |

Проходное шифрование, смарт карты |

Специальные протоколы обмена, Cerberus и т.д. |

Продолжение таблицы 3.1

Обеспечение целостности

|

Антивирусы, динамический контроль, цифровая подпись |

Стандартные средства, Специальные ОС |

Сохранение адресов, баз данных создания TCB |

Шлюзы, ТСВ, средства мониторинга и сканирования |

Обеспечение бесперебойного обслуживания |

Надежность |

Отказоустойчивые системы |

Специальные средства управления конф. сети, анализаторы, процессоры безопасности |

|

Защита среды передачи данных |

|

|

Специальные протоколы, средства контроля контроля |

|

Основные выводы, которые позволяют сделать такое представление состоят в следующем:

1. Безопасность систем мелкого бизнеса, применяющих РС в автономном режиме,

определяется в основном следующими факторами:

- Надежность шифрования данных на диске и качество организационных мер, исключающих доступ нарушителя к компьютеру;

- Безопасность коммуникации возможна лишь в случае передачи с использованием шифрования;

- Подключение к Internet такого компьютера нежелательно, ввиду большой стоимости мер по обеспечению безопасности.

В целом подобного рода системы не должны удовлетворять высоким требованиям и их безопасность может быть обеспечена. Достаточно полное решение этой задачи обеспечивается появлением специализированных рабочих мест для среднего бизнеса, снабженных необходимым инструментарием, и не имеющим средств доступа к управлению ресурсами РС.

Наименее защищенными оказываются мощные рабочие станции и специализированные компьютеры (майнфреймы) решающие задачи моделирования, и использующие соответствующие программное обеспечение. На первом месте здесь выступают средства идентификации и аутентификации, средства поддержания политики безопасности. Именно для этого класса компьютеров наиболее рациональна разработка "профилей защиты" и "проектов защиты", как средств реализации доказуемой политики безопасности. Средствами решения поставленных проблем, наряду с применяемыми в настоящее время системами аутентификации, разграничения доступа, электронно-цифровой подписи, аудита и т. д., становятся специализированные защищенные ОС, гарантировано реализующие политику безопасности.

Для корпоративных глобальных распределенных гетерогенных сетей в соответствии с тенденцией возрастания угроз в следствии неправильного администрирования, преимущественную роль играют средства управления и контроля безопасности (различные сканеры, системы мониторинга, контроля проникновения и т. д.). Кроме известных типов межсетевых экранов (Firewall), используемых как для защиты при подключении к Internet, так и для создания защищенных сегментов, появляются новые средства. Основными типами этих средств являются:

- Средства мониторинга безопасности, перерастающие от сканеров к специализированным процессорам безопасности с широким набором функций;

- Средства обнаружения вторжения в виде различных систем динамического контроля поведения пользователей для обнаружения аномальных действий.

Традиционно ведущая роль остается здесь за средствами криптографии, которые используются в специальных шифрованных протоколах. Появилось понятие типовой архитектуры узла связи с Internet, средства защиты которого включают:

- Средства аутентификации

- Шифрование

- Распознавание вторжений

- Средства управления безопасностью

- Firewall

- Процессоры безопасности (шлюзы между сетями, в которых циркулирует информация разной степени секретности).

Новым в этой области является необходимость защиты от массовых запросов, атак на DNS и других специфических воздействий со стороны Internet, отражение которых зависит от архитектуры сети, администрирования и средств контроля и управления безопасностью.

Таким образом, анализ современных угроз в ВС, тенденции развития информационных технологий позволяют с известной вероятностью прогнозировать следующие направления развития средств защиты:

Неукоснительно будет возрастать роль криптографических методов как средств аутентификации в распределенных системах, защиты данных в открытых транспортных средах, средств контроля целостности (ЭЦП).

К новым системам защиты следует отнести создание специализированных защищенных ОС с встроенными функциями безопасности в виде систем разграничения доступом, аутентификации, защиты данных. При этом ОС отвечает за выполнение функций безопасности как в защищаемой АС, так и за безопасность функционирования в корпоративной сети или Internet. Уровень безопасности защищаемой АС определяется уровнем безопасности отечественной ОС. Данный подход обладает следующими преимуществами:

- Обеспечение единого уровня безопасности защищаемой АС равного уровню безопасности ОС.

- Возможность безопасной работы с Internet на основании отечественных средств анализа и контроля безопасности.

- Возможность построения виртуальных сетей со средой передачи данных Internet и уровнем безопасности равным уровню безопасности ОС.

В части распределенных систем стремление снижения расходов на администрирование сетей вызывает необходимость совершенствования сетевых экранов, создания процессоров безопасности, систем мониторинга и контроля проникновения.

Существенно должны измениться требования к подсистемам защиты и процессу их сертификационных испытаний.

Первое проявляется в постепенном внедрении понятий "профиль" и "проект защиты", а второе в автоматизации испытаний с включением в нормативные документы базы тестовых воздействий для различных подсистем защиты, исходя из типовых угроз.

Все эти направления в той или иной степени отражены в работах Санкт-Петербургского специализированного центра защиты информации.