- •Благодарности

- •Список использованных сокращений

- •От издательства

- •Введение

- •Глава 1. Начало

- •Как провести аудит законно?

- •Методология взлома

- •Резюме

- •Глава 2. Получение информации из открытых источников

- •Введение

- •Что искать?

- •Использование Google для сбора информации

- •Ограничение поиска одним сайтом

- •Поиск файлов определенного типа

- •Поиск определенных частей сайта

- •Google Hacking

- •Поиск информации о людях

- •Архивные данные

- •Netcraft

- •Получение информации о домене

- •Автоматизация процесса

- •FOCA

- •Сбор базы данных адресов e-mail

- •recon-ng

- •Упорядочить информацию

- •Резюме

- •Глава 3. Получение информации от сетевых сервисов

- •Введение

- •Сканирование портов

- •Определение активных хостов

- •UDP-сканирование

- •NMAP

- •Получение информации от DNS-сервера

- •Типы записей

- •Взаимодействие с DNS-сервером

- •MX-записи

- •NS-запросы

- •Перебор имен

- •Перебор обратных записей

- •Передача зоны DNS

- •Получение информации с использованием SNMP

- •Получение информации с использованием NetBIOS

- •Null session

- •Работа с электронной почтой

- •Анализ баннеров

- •Получение информации от NTP-сервера

- •Поиск уязвимостей

- •Резюме

- •Глава 4. Атаки на веб-приложения

- •Знакомство с сookie

- •Межсайтовый скриптинг (XSS)

- •Включение локальных или удаленных файлов

- •SQL-инъекции

- •Резюме

- •Глава 5. Социальная инженерия

- •На кого обратить внимание?

- •Фазы атаки

- •Манипулирование людьми

- •Типы атак

- •Social-Engineer Toolkit

- •Резюме

- •Глава 6. Получаем пароли

- •Основные методы

- •Работа со списками паролей

- •Онлайн-атаки

- •Радужные таблицы

- •Резюме

- •Глава 7. Беспроводные сети

- •Краткий обзор Wi-Fi

- •Bluetooth

- •Резюме

- •Глава 8. Перехват информации

- •Пассивный перехват трафика

- •Активный перехват

- •Резюме

- •Глава 9. Обход систем безопасности

- •Системы обнаружения атак

- •Брандмауэры

- •Приманки

- •Резюме

- •Глава 10. Вредоносные программы

- •Вирусы

- •Черви

- •Шпионы

- •Рекламное ПО

- •Троянские кони

- •Практическая часть

- •Резюме

- •Глава 11. Metasploit Framework

- •Интерфейс

- •Вспомогательные модули

- •Полезная нагрузка

- •Практические навыки

- •Резюме

- •Глава 12. Передача файлов

- •TFTP

- •Загрузка файлов с использованием скриптов

- •Резюме

- •Глава 13. Превышение привилегий

- •Локальное повышение прав в Linux

- •Локальное повышение прав в Windows

- •Повышение привилегий в случае некорректной конфигурации прав доступа

- •Резюме

- •Глава 14. Перенаправление портов и туннелирование

- •Перенаправление портов

- •SSH-туннелирование

- •proxychains

- •Резюме

- •Глава 15. Переполнение буфера

- •Атаки, направленные на переполнение буфера

- •Введение

- •Что такое переполнение буфера?

- •Программы, библиотеки и бинарные файлы

- •Угрозы

- •Основы компьютерной архитектуры

- •Организация памяти

- •Разбиение стека (Smashing the stack)

- •Перезапись указателя фрейма

- •Атака возврата в библиотеку

- •Переполнение динамической области памяти

- •Пример нахождения уязвимости переполнения буфера

- •Резюме

- •Глава 16. Собирая все воедино

- •Стандарт выполнения тестов на проникновение

- •Подготовительная фаза

- •Договор о проведении работ

- •Получение разрешения

- •Сбор данных

- •Анализ уязвимостей

- •Моделирование

- •Эксплуатация уязвимостей

- •Постэксплуатационный этап

- •Отчет

- •Зачистка

- •Введение

- •Глава 17. Личный пример

- •Глава 18. Бумажная работа

- •Политика безопасности

- •Стандарты

- •Процедуры

- •Инструкции

- •Техническая документация

- •Глава 19. Обучение и тренировки

- •Тренировки

- •Глава 20. Защита от утечки информации

- •Глава 21. Брандмауэры

- •Глава 22. Системы обнаружения вторжения (IDS)

- •Глава 23. Виртуальные защищенные сети (VPN)

- •Компоненты виртуальной частной сети

- •Безопасность VPN

- •Создание VPN из компонентов с открытым исходным кодом

- •Заключение

18 Глава 2 • Получение информации из открытых источников

Инструмент анализа каждый волен выбирать сам, будь то логические схемы, доска и маркеры или клейкие бумажки на стенах, — главное, чтобы в результате информация была обобщена и представлена в удобном и читабельном виде.

Что искать?

Для проведения успешной атаки нам пригодится ЛЮБАЯ доступная информация о предприятии.

Обычно, имея только название организации, начинают сбор следующих данных:домены;сетевые адреса или сетевые блоки;местонахождение;

контактная информация;новости о слиянии или приобретении;вакансии;

ссылки на связанные с организацией веб-сервисы;различные документы;структура организации.

Это только примерный список, и продолжать его можно достаточно долго. Например, просмотрев вакансии предприятия, можно узнать, какие ИС используются внутри организации. А проанализировав HTML-код домашней странички, можно найти ссылки на внутренние ресурсы.

От того, как будет проведен сбор информации, зависит направление, а также тип и успешность атаки.

Большая часть процесса сбора информации не требует специальных знаний, достаточно умения пользоваться поисковыми системами. Зачастую они индексируют даже ту информацию, которую пытались скрыть от внешнего мира.

Использование Google для сбора информации

Хакер или аудитор может использовать для сбора информации не только Google, но также Yahoo или любой другой поисковый сервис.

Основная цель данного раздела — научиться применять операторы поиска, которые облегчат и ускорят сбор информации. Без них отыскать нужную информацию будет не просто сложно, но практически невозможно.

Использование Google для сбора информации 19

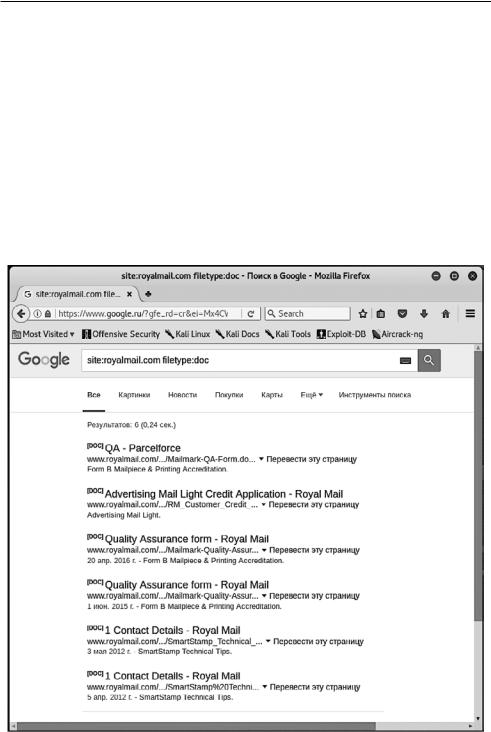

Например, по запросу royalmail Google выдает около 61 800 000 результатов. По запросу site:royalmail.com — 261 000, а после уточнения site:royalmail.com filetype:doc — всего 5.

Таким образом, мы из полумиллиарда результатов поиска отфильтровали только то, что нам было интересно.

С основами использования операторов Google можно ознакомиться здесь: http:// www.google.com/help/basics.html.

Ограничение поиска одним сайтом

Оператор site ограничит вывод результатов запроса информацией с одного сайта, например: site:nic.ru.

Рис. 2.1. Результат работы запроса site:royalmail..com

20 Глава 2 • Получение информации из открытых источников

Обратите внимание на то, что система выдала только те результаты, которые относятся к сайту royalmail.com.

Поиск файлов определенного типа

Предположим, что мы хотим найти все документы типа doc на сайте исследуемой организации. Для этого мы будем использовать оператор filetype — filetype:doc.

Врезультате мы получили список всех публично доступных файлов указанного формата с требуемого сайта.

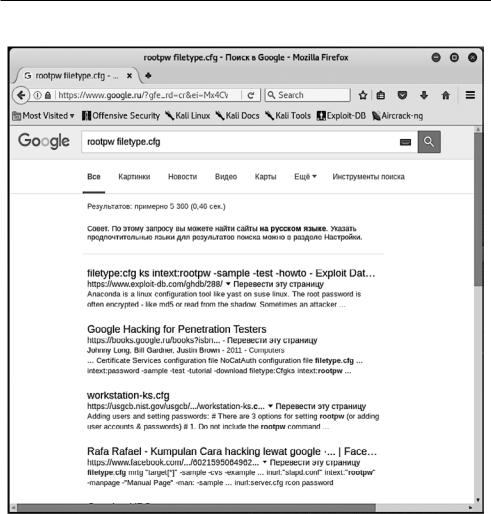

Вкачестве еще одного примера можно привести следующий запрос: rootpw filetype:cfg.

Рис. 2.2. Результат работы запроса site:royalmail..com filetype:doc

Использование Google для сбора информации 21

Рис. 2.3. Результат работы запроса rootpw filetype:cfg

Перейдя по одной из ссылок, можно обнаружить файл с очень интересным текстом:

#(Required) Sets the root password so there is no prompt during installation

#Example: encrypted password is "password"

rootpw --iscrypted $6$naSytywF$AyVeKPcxnSMJg2L5b5YWGu7YFmgGW30HJ1qmqvjBBOBIbj QuqicsTuJndm0sns3vFpXGDx0SJzofARe914chx0

# Enable the firewall firewall --enabled

Вданном случае мы нашли и открыли файл workstation-ks.cfg. Этот файл остается на Linux-машине в том случае, если она была сконфигурирована автоматически.

Внем содержатся все необходимые параметры для конфигурации машины без участия пользователя, в том числе и пароль пользователя root.