- •Благодарности

- •Список использованных сокращений

- •От издательства

- •Введение

- •Глава 1. Начало

- •Как провести аудит законно?

- •Методология взлома

- •Резюме

- •Глава 2. Получение информации из открытых источников

- •Введение

- •Что искать?

- •Использование Google для сбора информации

- •Ограничение поиска одним сайтом

- •Поиск файлов определенного типа

- •Поиск определенных частей сайта

- •Google Hacking

- •Поиск информации о людях

- •Архивные данные

- •Netcraft

- •Получение информации о домене

- •Автоматизация процесса

- •FOCA

- •Сбор базы данных адресов e-mail

- •recon-ng

- •Упорядочить информацию

- •Резюме

- •Глава 3. Получение информации от сетевых сервисов

- •Введение

- •Сканирование портов

- •Определение активных хостов

- •UDP-сканирование

- •NMAP

- •Получение информации от DNS-сервера

- •Типы записей

- •Взаимодействие с DNS-сервером

- •MX-записи

- •NS-запросы

- •Перебор имен

- •Перебор обратных записей

- •Передача зоны DNS

- •Получение информации с использованием SNMP

- •Получение информации с использованием NetBIOS

- •Null session

- •Работа с электронной почтой

- •Анализ баннеров

- •Получение информации от NTP-сервера

- •Поиск уязвимостей

- •Резюме

- •Глава 4. Атаки на веб-приложения

- •Знакомство с сookie

- •Межсайтовый скриптинг (XSS)

- •Включение локальных или удаленных файлов

- •SQL-инъекции

- •Резюме

- •Глава 5. Социальная инженерия

- •На кого обратить внимание?

- •Фазы атаки

- •Манипулирование людьми

- •Типы атак

- •Social-Engineer Toolkit

- •Резюме

- •Глава 6. Получаем пароли

- •Основные методы

- •Работа со списками паролей

- •Онлайн-атаки

- •Радужные таблицы

- •Резюме

- •Глава 7. Беспроводные сети

- •Краткий обзор Wi-Fi

- •Bluetooth

- •Резюме

- •Глава 8. Перехват информации

- •Пассивный перехват трафика

- •Активный перехват

- •Резюме

- •Глава 9. Обход систем безопасности

- •Системы обнаружения атак

- •Брандмауэры

- •Приманки

- •Резюме

- •Глава 10. Вредоносные программы

- •Вирусы

- •Черви

- •Шпионы

- •Рекламное ПО

- •Троянские кони

- •Практическая часть

- •Резюме

- •Глава 11. Metasploit Framework

- •Интерфейс

- •Вспомогательные модули

- •Полезная нагрузка

- •Практические навыки

- •Резюме

- •Глава 12. Передача файлов

- •TFTP

- •Загрузка файлов с использованием скриптов

- •Резюме

- •Глава 13. Превышение привилегий

- •Локальное повышение прав в Linux

- •Локальное повышение прав в Windows

- •Повышение привилегий в случае некорректной конфигурации прав доступа

- •Резюме

- •Глава 14. Перенаправление портов и туннелирование

- •Перенаправление портов

- •SSH-туннелирование

- •proxychains

- •Резюме

- •Глава 15. Переполнение буфера

- •Атаки, направленные на переполнение буфера

- •Введение

- •Что такое переполнение буфера?

- •Программы, библиотеки и бинарные файлы

- •Угрозы

- •Основы компьютерной архитектуры

- •Организация памяти

- •Разбиение стека (Smashing the stack)

- •Перезапись указателя фрейма

- •Атака возврата в библиотеку

- •Переполнение динамической области памяти

- •Пример нахождения уязвимости переполнения буфера

- •Резюме

- •Глава 16. Собирая все воедино

- •Стандарт выполнения тестов на проникновение

- •Подготовительная фаза

- •Договор о проведении работ

- •Получение разрешения

- •Сбор данных

- •Анализ уязвимостей

- •Моделирование

- •Эксплуатация уязвимостей

- •Постэксплуатационный этап

- •Отчет

- •Зачистка

- •Введение

- •Глава 17. Личный пример

- •Глава 18. Бумажная работа

- •Политика безопасности

- •Стандарты

- •Процедуры

- •Инструкции

- •Техническая документация

- •Глава 19. Обучение и тренировки

- •Тренировки

- •Глава 20. Защита от утечки информации

- •Глава 21. Брандмауэры

- •Глава 22. Системы обнаружения вторжения (IDS)

- •Глава 23. Виртуальные защищенные сети (VPN)

- •Компоненты виртуальной частной сети

- •Безопасность VPN

- •Создание VPN из компонентов с открытым исходным кодом

- •Заключение

106 Глава 6 • Получаем пароли

Loaded 1 password hash (sha512crypt, crypt(3) $6$ [SHA512 128/128 SSE2 2x]) Press 'q' or Ctrl-C to abort, almost any other key for status

toor (root)

1g 0:00:00:00 DONE (2016-11-06 08:15) 2.564g/s 164.1p/s 164.1c/s 164.1C/s 123456.. joshua

Use the "--show" option to display all of the cracked passwords reliably Session completed

Радужные таблицы

Взламывать пароли перебором очень долго. И если вам приходится делать это часто, то, не имея нужных мощностей, к моменту подбора вы получите пароль, уже ставший неактуальным. Гораздо проще сразу сгенерировать таблицу хешей

ипаролей. Да, она займет огромное количество места, зато потом поиск пароля по хешу будет происходить молниеносно. Такие сгенерированные заранее базы данных

иназывают радужными таблицами (raindow tabeles).

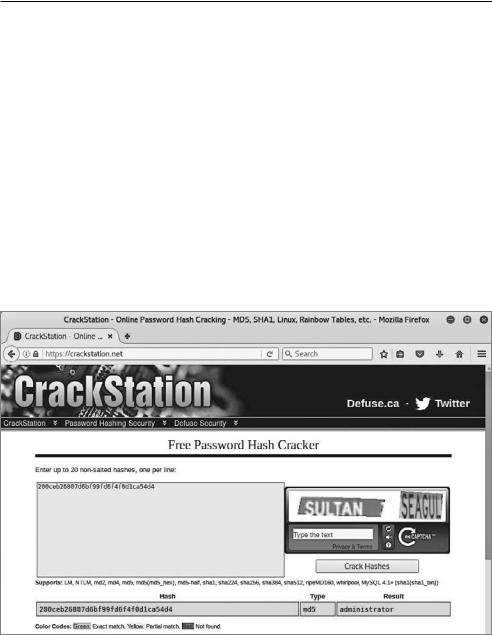

Рис. 6.1. Пример использования радужной таблицы

В Интернете можно найти заранее сгенерированные таблицы, скачать их и использовать на своем компьютере или же воспользоваться онлайн-версией.

Резюме 107

Резюме

До сих пор для авторизации пользователей большая часть ИС использует пару логин и пароль. Есть несколько способов взлома паролей, один из них — подбор.

Подбор паролей:

В связи с трудоемкостью процесса осуществляется при помощи специального ПО.

Перебор всех возможных комбинаций — самый надежный и наиболее требовательный ко времени метод. Учтите, что современные системы обычно блокируют пользователя после трех–пяти неудачных попыток.

Можно подбирать пароли, используя списки. Списки можно генерировать самостоятельно, используя определенные шаблоны или, например, ключевые слова с сайта целевой системы. Готовые списки можно найти в Сети. Этот способ более быстрый, но менее надежный.

Пароли редко хранятся в открытом виде, в подавляющем большинстве они записаны в виде хешей. Хеш — результат работы функции, преобразующей входные данные в строку определенной длины. Хеши паролей хранятся в файлах и базах данных. Из хеша нельзя получить пароль, только перебором можно подобрать пароль с таким же хешем. Для разных паролей не может существовать одинаковых хешей (в современных алгоритмах). Для перебора необходимо вначале установить тип алгоритма, с помощью которого получен данный хеш. Все это делается с использованием специального ПО, например John the Ripper. Также для этих целей можно использовать радужные таблицы.