- •Благодарности

- •Список использованных сокращений

- •От издательства

- •Введение

- •Глава 1. Начало

- •Как провести аудит законно?

- •Методология взлома

- •Резюме

- •Глава 2. Получение информации из открытых источников

- •Введение

- •Что искать?

- •Использование Google для сбора информации

- •Ограничение поиска одним сайтом

- •Поиск файлов определенного типа

- •Поиск определенных частей сайта

- •Google Hacking

- •Поиск информации о людях

- •Архивные данные

- •Netcraft

- •Получение информации о домене

- •Автоматизация процесса

- •FOCA

- •Сбор базы данных адресов e-mail

- •recon-ng

- •Упорядочить информацию

- •Резюме

- •Глава 3. Получение информации от сетевых сервисов

- •Введение

- •Сканирование портов

- •Определение активных хостов

- •UDP-сканирование

- •NMAP

- •Получение информации от DNS-сервера

- •Типы записей

- •Взаимодействие с DNS-сервером

- •MX-записи

- •NS-запросы

- •Перебор имен

- •Перебор обратных записей

- •Передача зоны DNS

- •Получение информации с использованием SNMP

- •Получение информации с использованием NetBIOS

- •Null session

- •Работа с электронной почтой

- •Анализ баннеров

- •Получение информации от NTP-сервера

- •Поиск уязвимостей

- •Резюме

- •Глава 4. Атаки на веб-приложения

- •Знакомство с сookie

- •Межсайтовый скриптинг (XSS)

- •Включение локальных или удаленных файлов

- •SQL-инъекции

- •Резюме

- •Глава 5. Социальная инженерия

- •На кого обратить внимание?

- •Фазы атаки

- •Манипулирование людьми

- •Типы атак

- •Social-Engineer Toolkit

- •Резюме

- •Глава 6. Получаем пароли

- •Основные методы

- •Работа со списками паролей

- •Онлайн-атаки

- •Радужные таблицы

- •Резюме

- •Глава 7. Беспроводные сети

- •Краткий обзор Wi-Fi

- •Bluetooth

- •Резюме

- •Глава 8. Перехват информации

- •Пассивный перехват трафика

- •Активный перехват

- •Резюме

- •Глава 9. Обход систем безопасности

- •Системы обнаружения атак

- •Брандмауэры

- •Приманки

- •Резюме

- •Глава 10. Вредоносные программы

- •Вирусы

- •Черви

- •Шпионы

- •Рекламное ПО

- •Троянские кони

- •Практическая часть

- •Резюме

- •Глава 11. Metasploit Framework

- •Интерфейс

- •Вспомогательные модули

- •Полезная нагрузка

- •Практические навыки

- •Резюме

- •Глава 12. Передача файлов

- •TFTP

- •Загрузка файлов с использованием скриптов

- •Резюме

- •Глава 13. Превышение привилегий

- •Локальное повышение прав в Linux

- •Локальное повышение прав в Windows

- •Повышение привилегий в случае некорректной конфигурации прав доступа

- •Резюме

- •Глава 14. Перенаправление портов и туннелирование

- •Перенаправление портов

- •SSH-туннелирование

- •proxychains

- •Резюме

- •Глава 15. Переполнение буфера

- •Атаки, направленные на переполнение буфера

- •Введение

- •Что такое переполнение буфера?

- •Программы, библиотеки и бинарные файлы

- •Угрозы

- •Основы компьютерной архитектуры

- •Организация памяти

- •Разбиение стека (Smashing the stack)

- •Перезапись указателя фрейма

- •Атака возврата в библиотеку

- •Переполнение динамической области памяти

- •Пример нахождения уязвимости переполнения буфера

- •Резюме

- •Глава 16. Собирая все воедино

- •Стандарт выполнения тестов на проникновение

- •Подготовительная фаза

- •Договор о проведении работ

- •Получение разрешения

- •Сбор данных

- •Анализ уязвимостей

- •Моделирование

- •Эксплуатация уязвимостей

- •Постэксплуатационный этап

- •Отчет

- •Зачистка

- •Введение

- •Глава 17. Личный пример

- •Глава 18. Бумажная работа

- •Политика безопасности

- •Стандарты

- •Процедуры

- •Инструкции

- •Техническая документация

- •Глава 19. Обучение и тренировки

- •Тренировки

- •Глава 20. Защита от утечки информации

- •Глава 21. Брандмауэры

- •Глава 22. Системы обнаружения вторжения (IDS)

- •Глава 23. Виртуальные защищенные сети (VPN)

- •Компоненты виртуальной частной сети

- •Безопасность VPN

- •Создание VPN из компонентов с открытым исходным кодом

- •Заключение

38 Глава 2 • Получение информации из открытых источников

-site:services.amazon.com -site:vendorexpress.amazon.com -site:studios.amazon. com -site:developer.amazon.com -site:videodirect.amazon.com -site:affiliate- program.amazon.com -site:sellercentral-europe.amazon.com -site:uedata.amazon.com -site:twitch.amazon.com -site:payments-de-sandbox.amazon.com -site:kindlescout. amazon.com -site:music.amazon.com -site:smile.amazon.com -site:sellercentral. amazon.com

-------

SUMMARY

-------

[*] 24 total (24 new) hosts found.

Упорядочить информацию

Итак, мы собрали множество информации. В том виде, в каком она представлена, ее будет очень неудобно анализировать. Лучше всего представлять все в графическом виде.

Maltego — одна из лучших программ, которая включена в Kali Linux и содержит большое количество модулей. Она может собрать в автоматическом режиме большое количество информации об организации и представить ее в удобном для нас графическом виде. И что самое замечательное, она собирает не только данные о сети, но и информацию о сотрудниках, контактные данные, а также демонстрирует связь между ними.

Рис. 2.11. Пример работы Maltego

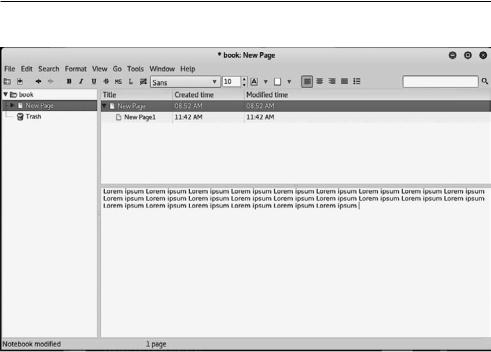

Для сбора текстовых данных очень хорошо подходит KeepNote, он позволяет не только сохранять текстовую информацию, но и организовывать и представлять ее в иерархическом порядке.

Резюме 39

Рис. 2.12. Пример организации информации в KeepNote

Резюме

Получение информации из открытых источников — один из важнейших этапов, он занимает больше всего времени и практически не требует взаимодействия с целевой системой. От тщательности проведения работ на данном этапе напрямую зависит конечный результат работы.

Учтите, что полезной может оказаться ЛЮБАЯ информация: контактная информация, страницы сотрудников в социальных сетях, новости, вакансии, документы и т. д.

Такие поисковые системы, как Google, Яндекс, Bing и т. д., могут существенно упростить процедуру поиска. Используйте операторы поиска для получения релевантных результатов. При помощи одних только поисковых систем можно находить уязвимые места в целевой системе.

Внимательно изучайте архивные данные, информацию из социальных сетей, открытые данные (домены, SSL сертификаты, статистику).

Не забывайте, что есть множество инструментов для автоматизации процесса, однако они не всегда могут заменить ручной поиск.

Главное учесть, что даже о небольшой системе можно собрать огромное количество информации. Поэтому в целях получения полной картины и облегчения последующей работы ее необходимо грамотно систематизировать. Используйте специализированное ПО.