- •1 .1.2. Основні категорії теорії національної безпеки

- •1.1.3. Фактори та засоби забезпечення національної безпеки

- •1.1.3. Фактори та засоби забезпечення національної безпеки

- •2.2.3. Джерела загроз інформаційній безпеці

- •1 ШЛііГи ьосМіО псЛіЬннє кСріВніцтбз

- •4.1.3. Види та закономірності психологічних впливів

- •4.3. Технології психологічної війни

- •4.3.1. Основні характеристики об'єктів психологічної війни

- •4.3.2. Методика вивчення об'єктів психологічної війни

- •4.3.3. Форми психологічної війни

- •4.4. Методи впливу в психологічній війні

- •4.4.1. Переконуючий психологічний вплив

- •4.4.2. Навіюючий психологічний вплив

- •4.6.2. Основи інформаційно-психологічної безпеки держави

- •4.6.3. Основні напрями діяльності державної системи

- •6.1.3. Міри інформації

- •9 .3. Основні правила інформаційної безпеки організації

- •9.3.1. Правила побудови системи забезпечення інформаційної безпеки

J

Завдання

інформаційної війни

противника

до прийняття вигідних для протилежної

сторони рішень •

забезпечити гарантовану безпеку та

стійкість національної інформаційної

інфраструктури*

^ ^1 ШЛііГи ьосМіО псЛіЬннє кСріВніцтбз

позбавити

противним надійної с»к теми

управління .та примусити його реагувати

на обстановку, що склалася, бажаним

для командування чином

забезпечити

високу стійкість, безпе рервність

та оперативність управління своїми

військами (силачці

позбавити

противним надійної с»к теми

управління .та примусити його реагувати

на обстановку, що склалася, бажаним

для командування чином

забезпечити

високу стійкість, безпе рервність

та оперативність управління своїми

військами (силачці

>г

*- ш

_и—(

Сили та засоби інформаційної війни V

> політичні

дипломатичні

економічні

> інформаційно-психологічні

інформаційно-технічні

воєнні та спеціальні

> радіоелектронної війни

воєнної дезінформації

оперативної безпеки

психологічної війни

комп'ютерної атаки та захисту мереж ЕОМ

фізичного знищення

J

Форми

інформаційної війни X.

J

Форми

інформаційної війни X.

Спеціальні

Спеціальні

інформаційні

операції

Наступальні

інформаційні

операції

Оборонні

інформаційні

операції

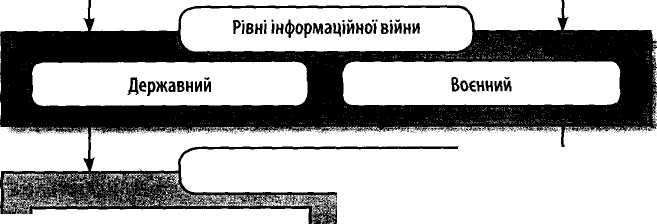

Рис.

3.3. Рівні

та форми інформаційної війни 68

Рис.

3.3. Рівні

та форми інформаційної війни 68

Розділ 3. Основи інформаційного протиборства

б езпеки та об'єднаний центр інформаційних операцій. їхніми завданнями є:

розроблення єдиної національної стратегії ведення інформа ційної війни;

організація цілеспрямованого інформаційно-психологічного впливу на воєнно-політичне керівництво союзних держав та держав, що є потенційними противниками;

координація дій усіх органів, сил та засобів, що беруть участь у інформаційній війні;

організація та проведення спеціальної інформаційної опе рації.

3.3.3. Основні форми інформаційної війни на воєнному рівні

На воєнному рівні інформаційна війна планується вестись всебічно забезпеченими силами та засобами, що виділяються для боротьби з силами бойового управління противника. Метою даної боротьби є «обезголовлення» противника, позбавлення його надійної системи управління.захоп лення ініціативи та примушення противника реагувати на обстановку, що склалася, бажаним для командування чином при забезпеченні високої стійкості, без-перервностіта оперативності функціонування своїх системуправ-ління військами (силами).

Інформаційна війна на воєнному рівні ведеться на основі використання інформаційно насичених засобів розвідки, зв'язку, автоматизації, радіоелектронної та психологічної війни, високоточної зброї та звичайних засобів ураження, а також із застосуванням спеціально створеної інформаційної зброї, проведення комп'ютерних атак та захисту своїх комп'ютерних мереж.

Для ведення інформаційної війни у збройних силах створюються спеціальні бойові формування та органи управління ними в операції. Цим формуванням приписується виконання таких функцій:

69

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

е лектромагнітному спектрітавизначення місцеположення джерел випромінювання для оцінки ступеня можливої загрози і прийняття рішення командирами усіх рангів, а також виконання додаткових функцій, таких як ухилення від загрози з боку противника і високоточний цілевказ системам озброєння.

Радіоелектронна атака [electronic attack] передбачає активний вплив на радіоелектронні засоби противника. За видом впливу атаки вона поділяється на дві компоненти:

неруйнівні впливи, які включають електронне придушення і електронну дезінформацію;

руйнівні впливи на основі застосування протирадіолокацій них ракет, зброї спрямованої енергії (лазерної, надвисокочас тотної) і т.ін.

Радіоелектронна контрпротидія [electronic protection] становить сукупність заходів, спрямованих на підвищення живучості і зниження втрат своїх сил і засобів від впливу керованої зброї і засобів радіоелектронної протидії противника.

3.3.4. Необхідні умови для досягнення інформаційної переваги

Інформаційна перевага є одним із центральних понять у сфері інформаційного протиборства. Воно являє собою здатність складної саморегулюючої системи управління та інформаційного забезпечення держави або воєнного відомства забезпечити стійкий безперервний процес своєчасного одержання достовірної інформації та доведення її до відповідних споживачів, при одночасному отриманні можливості використання у своїх інтересахтакоїж системи ймовірногопротивникаабо пониження ефективностіроботи (виведення з ладу) останньої. При цьому під саморегулюючою системою розуміють особовий склад такомпоненти збирання, оброблення, аналізу, кореляції, зберігання в пам'яті ЕОМ, відображення на дисплеях, записи на магнітних та інших носіях інформації, систематичного своєчасного оновлення та уточнення, розподілу

72

Розділ 3. Основи інформаційного протиборства

з а мірою пріоритетності, передавання інформації споживачам та здійснення іншого впливу на інформацію.

На думку командування збройних сил США, щоб створити необхідні умови для досягнення інформаційної переваги над противником необхідно вирішити п'ять взаємопов'язаних завдань.

Перше завдання — створити та ефективно використовувати інтегровану автоматизовану системууправління,зв'язку,розвідки та спостереження (C4ISR),mo повинно значно підвищити фундаментальні можливості вирішення наступних завдань.

Друге завдання — забезпечення примусового циркулярного доведення до виконавців важливої інформації в реальному масштабі часу тавидобування конкретної інформації за запитами виконавців із баз даних вищестоящих командних інстанцій (завдання User Pull/Producer Push).

Третє завдання спрямоване на вирішення питань адекватного співробітництвау розподілі інформації (DistributedCollaboration), тобто на забезпечення командного складу штабів і військ (сил) за погодженою домовленістю необхідними засобами сполучення, приймання та розподілу інформації, що охоплює широкий діапазон документів.

Після вирішення четвертого завдання збройні сили одержать можливість спільного та взаємоузгодженого, єдиного сприйняття та відображення різноманітними командними інстанціями реальної оперативної (бойової) та радіоелектронної обстановки (Consistent Situation Perception), що дасть змогу полегшити своєчасне прийняття оперативних рішень, адекватних реальній обстановці, організацію та підтримання взаємодії у ході операції.

Вирішення п'ятого завдання, що полягає у можливості пов-номасштабного використання системи C4ISR в інтересах радіоелектронної війни, зокрема, та усіх сил і засобів боротьби з системами бойового управління противника — в цілому повинне дати можливість досягнення інформаційної переваги при проведенні інформаційних операцій за рахунок побудови та функціонування автоматизованих складних саморегулюючих систем (C4IEW, С4І2 та ін.).

73

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

в оєнна інформаційна інфраструктура, яка виконує завдання управління військами та бойовими засобами збирання і об роблення інформації в інтересах збройних сил;

інформаційні та управлінські структури банків,транспортних та промислових підприємств;

засоби масової інформації,у першу чергу електронні (радіо,те- лебачення і т.ін.).

3.4.2. Інформаційна зброя воєнного застосування

За галузями застосування інформаційну зброю можна підрозділити на інформаційну зброю воєнного та невоєнного призначення. Інформаційна зброя, застосування якої можливе у воєнних умовах (радіоелектронна боротьба), включає засоби з такими функціями:

ураження звичайними боєприпасами за цілевказівками за собів радіо та радіотехнічної розвідки з частковим самонаве денням на кінцевій ділянці;

ураження високоточними боєприпасами нового покоління — інтелектуальними боєприпасами зі самостійним пошуком цілі та самонаведенням на її уразливі елементи;

радіопридушення засобів зв'язку маскувальними завадами;

створення завад імітації, які ускладнюють входження у зв'я зок, синхронізацію в каналах передавання даних, що ініціюють функції перезапиту та дублювання повідомлень;

придушення за допомогою засобів силової радіоелектронної боротьби (потужного електромагнітного випромінювання, яке створює завади за рахунок паразитних каналів прийому);

виведення з ладу радіоелектронних компонент за рахунок впливу великих рівнів електромагнітних або іонізуючих вип ромінювань;

силовий вплив імпульсом високої напруги через мережі жив-

76

Розділ 3. Основи інформаційного протиборства

п орушення властивостей середовища поширення радіохвиль (наприклад, зрив короткохвильового радіозв'язку шляхом мо дифікації параметрів іоносфери);

за допомогою спеціальних методів впливу на ЕОМ систем зв'язку;

засоби генерації природної мови конкретної людини.

3.4.3. Інформаційна зброя воєнного та невоєнного застосування

Особливу небезпеку інформаційна зброя становить сьогодні для інформаційних комп'ютерних систем органів державної влади, управління військами та зброєю, фінансами та банками, економікою держави, а також для людей при інформаційно-психологічному впливі на них з метою зміни та управління їхньою індивідуальною та колективною поведінкою.

При цьому за своєю результативністю інформаційна зброя прирівнюється до зброї масового ураження.

До інформаційної зброї, застосування якої можливе як у воєнний, так і у мирний час, можуть бути віднесені засоби ураження інформаційних комп'ютерних систем та засоби ураження людей (їхньої психіки).

Засоби ураження комп'ютерних інформаційних систем

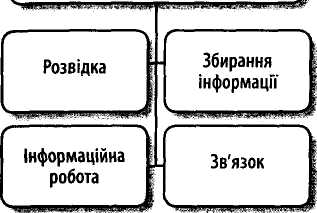

Засоби ураження інформаційних комп'ютерних систем становлять сукупність спеціально організованої інформаціїта інформаційних технологій, яка дає змогу цілеспрямовано змінювати (знищувати, спотворювати), копіювати, блокувати інформацію, долати системи захисту, обмежувати допуск законних користувачів, здійснювати дезінформацію, порушувати функціонування носіїв інформації, дезорганізовувати роботу технічних засобів комп'ютерних систем та інформаційно-обчислювальних мереж, що застосовуються в ході інформаційної війни (боротьби) для досягнення поставлених цілей (рис. 3.5).

77

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРЛЛАЦІЙНОЇБЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРЛЛАЦІЙНОЇБЕЗПЕКИ

ДЕРЖАВИ

З а іМетою використання така інформаційна зброя поділяється на інформаційну зброю атаки та інформаційну зброю забезпечення.

Інформаційна зброя атаки — це інформаційна зброя, за допомогою якої здійснюється вплив па інформацію, що зберігається, оброблюється і передається в інформаційно-обчислювальних мережах (ІОМ) і (або) порушуються інформаційні технології, що застосовуються в ІОМ.

У складі інформаційної зброї атаки виділяють чотири основних види засобів інформаційних впливів:

засоби порушення конфіденційності інформації;

засоби порушення цілісності інформації;

засоби порушення доступності інформації;

« засоби психологічного впливу на абонентів ІОМ.

Застосування інформаційної зброї атаки спрямоване на зрив виконання ЮМ цільових завдань.

Інформаційна зброя забезпечення — інформаційна зброя, за допомогою якої здійснюється вплив на засоби захисту інформації об'єкта атаки, наприклад, інформаційно-обчислювальну систему. До складу інформаційної зброї забезпечення входять засоби комп'ютерної розвідки та засоби подолання системи захисту інформаційно-обчислювальної системи.

Успішне застосування інформаційної зброї забезпечення дозволяє здійснювати деструктивні впливи на інформацію, що зберігається, обробляється й передається в мережах обміну інформацією, з використанням інформаційної зброї атаки.

За способом реалізації інформаційну зброю поділяють на три великих класи:

інформаційна алгоритмічна (математична) зброя;

інформаційна програмна зброя;

інформаційна апаратна зброя.

Інформаційна алгоритмічна (математична) зброя — вид інформаційної зброї, до якого, звичайно, відносять:

• алгоритми, що використовують сполучення санкціонованих дій для здійснення несанкціонованого доступу до інформацій них ресурсів;

78

Розділ

3. Основи інформаційного протиборства

Розділ

3. Основи інформаційного протиборства

З

асоби

ураження інформаційних комп'ютерних

систем

асоби

ураження інформаційних комп'ютерних

систем

■ сукупність

спеціально організованої' інформацГ)"

та інформаційних технологій, яка дає

змогу цілеспрямовано

змінювати, копіювати, блокувати

інформацію, долати системи захисту,

обмежувати доступ законних користувачів,

дезорганізовувати роботу технічних

засобів ІОМ, що застосовуються

вході інформаційної війни

сукупність

спеціально організованої' інформацГ)"

та інформаційних технологій, яка дає

змогу цілеспрямовано

змінювати, копіювати, блокувати

інформацію, долати системи захисту,

обмежувати доступ законних користувачів,

дезорганізовувати роботу технічних

засобів ІОМ, що застосовуються

вході інформаційної війни

М ета використання

Інформаційна

зброя І

Інформаційна

зброя І

атаки

з

асоби

порушення конфіденційності

асоби

порушення конфіденційностізасоби порушення цілісності

засоби порушення доступності > засоби психологічного впливу

на абонентів

Інформаційна зброя

забезпечення <

> засоби комп'ютерної розвідки • засоби подолання системи захисту

Спосіб

реалізації

Спосіб

реалізації

Інформаційна г—! алгоритмічна зброя L |

|

Інформаційна J програмна зброя J—. |

|

Інформаційна __1 апаратна зброя L. |

• алгоритмисполученкясанк-ціонованих дій для несанкціонованого доступу • алгоритми застосування санкціонованого програмного забезпечення і програмних засобів несанкціонованого доступу для здійснення незаконного доступу |

• програми з потенційно небезпечними наслідками свой роботи для інформаційних ресурсів мережі обміну інформацією: бойові комп'ютерні віруси, засоби несанкціонованого доступу, програмні закладки |

• пристрої мікроелектроні-ки, впроваджені в засоби ЕОМ, які застосовуються для збирання, оброблення й передавання конфіденційної інформації, а також для несанкціонованих маніпуляцій з інформацією та функціями апаратури |

Р ис. 3.5. Характеристика засобів ураження інформаційних комп'ютерних систем

79

Частина І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ ДЕРЖАВИ

• алгоритми застосування санкціонованого (легального) про грамного забезпечення і програмні засоби несанкціонованого доступу для здійснення незаконного доступу до інформацій них ресурсів.

До інформаційноїпрограмноїзброївідносять програми з потенційно небезпечними наслідками своєї роботи для інформаційних ресурсів мережі обміну інформацією.

Програми з потенційно небезпечними наслідками — це окремі програми (набори інструкцій), які спроможні виконувати будь-яку множину таких функцій:

приховування ознак своєїприсутностів програмно-апаратно го середовищі мережі обміну інформацією;

здатність до самодублювання, асоціювання себе з іншими про грамами і (або) перенесення своїх фрагментів в інші ділянки оперативної або зовнішньої пам'яті;

руйнування (спотворення довільним чином) кодів програм в оперативній пам'яті;

збереження фрагментів інформації з оперативної пам'яті в де якій ділянці зовнішньої пам'яті прямого доступу (локальної або віддаленої);

спотворення довільним чином, блокування і (або) підміни масивів інформації, що виводиться у зовнішню пам'ять або в канал зв'язку, утворених в результаті роботи прикладних програм або масивів даних, що уже знаходяться у зовнішній пам'яті;

придушення інформаційного обміну в телекомунікаційнихме- режах, фальсифікування інформації в каналах державного й воєнного управління;

нейтралізування роботи тестових програм і систем захисту ін формаційних ресурсів.

Програми з потенційно небезпечними наслідками умовно поділяють на такі класи:

(бойові) комп'ютерні віруси;

засоби несанкціонованого доступу;

програмні закладки.

80

Розділ 3. Основи інформаційного протиборства

К омп'ютерні віруси [computer viruses] (від лат. virus — отрута) — це спеціальні програми, які здатні самочинно розмножуватися, створюючи свої копії, і поширюватися, модифікуючи (заражаючи) інші програми шляхом приєднання до них для наступного одержання управління та відтворення нових копій.

Після запуску заражених програм вірус може виконувати різні небажані дії, що порушують цілісність інформації та (або) режим роботи засобів обчислювальної техніки: псування файлів та каталогів, модифікування програмного забезпечення, спотворення результатів обчислень, засмічування або стирання пам'яті, створення завад при роботі ЕОМ, наприклад, різних аудіо- та відео-ефектів.

Програми вірусів складаються (виконуються, пишуться) в основному мовою програмування «асемблер» і при виконанні не створюють ніяких аудіовізуальних відображень у комп'ютерній системі.

Для бойових комп'ютерних вірусів принципове значення мають такі класифікаційні ознаки (рис. 3.6):

об'єкт впливу (зараження);

спосіб зараження об'єкта;

принцип маскування;

деструктивні можливості.

За видом об'єкта зараження комп'ютерні віруси поділяються на завантажувальні віруси, файлові віруси, завантажувально-файлові віруси, макровіруси.

За способом зараження комп'ютерні віруси поділяються на резидентні і нерезидентні.

За способом маскування —наполіморфнівіруси,віруси-неви-димки (стелс-віруси) та комбіновані віруси.

За деструктивними можливостями — на безпечні віруси й віруси, що виконують деструктивні функції.

Завантажувальний вірус [boot virus] призначений для ураження завантажувальних секторів машинної пам'яті. Зараження завантажувальним вірусом відбувається при завантажуванні комп'ютера з носія машинної інформації, що містить вірус. За-

81

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

К

ОМП'ЮТЕРИ!

ВІРУСИ computer

viruses

ОМП'ЮТЕРИ!

ВІРУСИ computer

viruses

— спеціальні

програми, які

здатні самочинно розмножуватися,

створюючи свої копи,

і поширюватися, модифікуючи

(заражаючи) інші програми шляхом

приєднання

до

них для наступного одержання управління

та відтворення нових копій

спеціальні

програми, які

здатні самочинно розмножуватися,

створюючи свої копи,

і поширюватися, модифікуючи

(заражаючи) інші програми шляхом

приєднання

до

них для наступного одержання управління

та відтворення нових копій

-г

-г

Завантажувальний вірус

boot virus

-\ Об'єкт впливу (зараження)

—

комп

ютерний

вірус,

призначений для ураження завантажувальних

секторів машинної пам яті

—

комп

ютерний

вірус,

призначений для ураження завантажувальних

секторів машинної пам яті

Ф айловий

вірус

айловий

вірус

file virus

— комп'ютерний

вірус, призначений для зараження ЕОМ

із запущеної на ній програмі, яка вже

містить

вірус

комп'ютерний

вірус, призначений для зараження ЕОМ

із запущеної на ній програмі, яка вже

містить

вірус

п

Макровірус

macro virus

— комп ютерний вірус, призначений для відсилання документів до несанкціонованих адресатів

Резидентний

вірус

Резидентний

вірус

resident virus

~| Спосіб зараження об'єкта

—

комп'ютерний

вірус, який залишає в оперативній

пам'яті ЕОМ після завершення програми

свою резидентну частину — переносника

вірусу

—

комп'ютерний

вірус, який залишає в оперативній

пам'яті ЕОМ після завершення програми

свою резидентну частину — переносника

вірусу

Нерезидентний вірус j

nonresident virus І

— комп'ютерний вірус, який не залишасться в оперативній пам'яті ЕОМ після завершення програми — переносника вірусу і £ активним обмежений час, а потім «гине»

Поліморфний

вірус

Поліморфний

вірус

polymorphic virus

Принцип маскування

f і

— комп ютерний вірус, який мас властивість змінювати свою структуру

В ірус-невидимка

ірус-невидимка

stealth virus

к омп ютерний вірус, що використовує спеціальні алгоритми, які маскують його присутність на диску (в деяких випадках і в оперативній пам'яті)

[ Безпечний

вірус ]_

[ Безпечний

вірус ]_

-| Деструктивні можливості і

— комп'ютерний вірус, що не виконує деструктивних функцій

f

Вірус

з деструктивними функціями

Вірус

з деструктивними функціями

— комп'ютерний вірус з деструктивними можливостями

Р

ис.

3.6.

Загальна

характеристика комп'ютерних вірусів

ис.

3.6.

Загальна

характеристика комп'ютерних вірусів

8?,

Розділ 3. Основи інформаційного протиборства

р аження

може відбутися як випадково, наприклад,

користувач сам,

не підозрюючи про наявність вірусу на

носії, запустив його в комп'ютерну

систему, так і умисно, якщо зловмисник

(злочинець) знав

про його існування і наслідки, які

настануть після запуску системи

з вірусоносієм. Носій машинної інформації

може і не бути системним,

тобто не мати файлів операційної системи.

аження

може відбутися як випадково, наприклад,

користувач сам,

не підозрюючи про наявність вірусу на

носії, запустив його в комп'ютерну

систему, так і умисно, якщо зловмисник

(злочинець) знав

про його існування і наслідки, які

настануть після запуску системи

з вірусоносієм. Носій машинної інформації

може і не бути системним,

тобто не мати файлів операційної системи.

Файловий вірус [file virus] призначений для зараження ЕОМ із запущеної на ній програми,яка вже містить вірус. В цьому випадку можливе зараження інших виконавчих файлів, у тому числі СОМ, EXE, SYS, ВАТ-файли і деяких інших. Файлові віруси можуть бути резидентными та нерезидентними.

Макровіруси [macro virus] написані мовою програмування, щозастосовуєтьсядлянаписаннямакросів(наприклад,\Уогс1Ва5Іс). Макровірус імітує натискання керуючих клавіш для деяких видів програм, котрі працюють із документами, що приводить до відсилання документів,відкритих програмою, до випадкових (можливо несанкціонованих) адресатів.

Використання макровірусів як зброї інформаційної атаки дає змогу вибирати цілком конкретні адресати і функціонувати за точно заданою програмою, а також за допомогою зброї інформаційного забезпечення здійснювати транзит інформаційних ресурсів, одержаних несанкціонованим способом.

Застосування макровірусів у сполученні з іншими видами інформаційної зброї дає змогу досягнути таких ефектів;

одержання доступу до конфіденційної інформації в мережах обміну інформацією (МОЇ);

руйнування важливої інформації в МОЇ;

зниження ефективності роботи користувачів МОЇ. Резидентний вірус [resident virus] (від лат. residens (residen-

tis) —той.що залишається на місці) залишає в оперативній пам'яті ЕОМ після завершення програми свою резидентну частину — переносника вірусу, який потім перехоплює звернення операційної системи до об'єктів зараження і впроваджується в них. Резидентний вірус знаходиться в пам'яті і є активним аж до виключення або перезавантаження комп'ютерноїсистеми.Він активізується після кожного ввімкнення комп'ютера.

83

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

К

ОМП'ЮТЕРНІ

ВІРУСИ computer

viruses

ОМП'ЮТЕРНІ

ВІРУСИ computer

viruses

— спеціальні програми, які здатні самочинно розмножуватися, створюючи свої копи, і поширюватися, модифікуючи (заражаючи) інші програми шляхом приєднання до них для наступного одержання управління та відтворення нових копій

-с

Завантажувальний вірус

boot virus

~| Об'єкт впливу (зараження) ]

— комп ютернии вірус, призначений для ураження завантажувальних секторів машинної іим яп

Ф айловий вірус

file virus

к омп'ютерний вірус, призначений для зараження ЕОМ із запущеної на ній програмі, яка вже містить вірус

М акровірус

акровірус

тзсго virus

к омп ютернии вірус, призначений для відсилання документів до несанкціонованих адресатів

—

комп'ютерний

вірус, який залишає в оперативній

пам'яті ЕОМ після завершення програми

свою резидентну частину — переносника

вірусу

І resident virus

Спосіб зараження об'єкта

Н

езидентний вірус 1_

nonresident virus j

— комп'ютерний вірус, який не залишається в оперативній пам'яті ЕОМ після завершення програми — переносника вірусу і є активним обмежений час, а потім «гине»

h

1 Принцип маскування |

|

|||

|

Поліморфний вірус polymorphic virus |

|

|

|

|

|

|

||

|

— комп'ютерний вірус, який мас властивість змінювати свою структуру |

|

||

|

Вірус-невидимка stealth virus |

|

|

|

|

|

|

||

|

— комп'ютерний вірус, що використовує спеціальні алгоритми, які маскують його присутність на диску (в деяких випадках і в оперативній пам'яті) |

|

||

|

|

|||

\ Деструктивні можливості і

Г^ Безпечний вірус ]

і— комп'ютерний вірус, що не виконує деструктивних функцій

г

[ Вірус з деструктивними функціями і_

— комп югернии вірус г деструктивними можливостями

Рис.

3.6. Загальна

характеристика комп'ютерних вірусів

Рис.

3.6. Загальна

характеристика комп'ютерних вірусів

82

Розділ 3. Основи інформаційного протиборства

раження може відбутися як випадково, наприклад, користувач сам, не підозрюючи про наявність вірусу на носії, запустив його в комп'ютерну систему, так і умисно, якщо зловмисник (злочинець) знав про його існування і наслідки, які настануть після запуску системи з вірусоносієм. Носій машинної інформації може і не бути системним, тобто не мати файлів операційної системи.

Файловий вірус [file virus] призначений для зараження ЕОМ із запущеної на ній програми,яка вже містить вірус. В цьому випадку можливе зараження інших виконавчих файлів, у тому числі СОЛІ, EXE, SYS, ВАТ-файли і деяких інших. Файлові віруси можуть бути резидентными та нерезидентными.

Макровіруси [macro virus] написані мовою програмування, щозастосовуєтьсядля написання макросів (наприкладЛУогсіВаБІс). Макровірус імітує натискання керуючих клавіш для деяких видів програм, котрі працюють із документами, що приводить до відсилання документів, відкритих програмою, до випадкових (можливо несанкціонованих) адресатів.

Використання макровірусів як зброї інформаційної атаки дає змогу вибирати цілком конкретні адресати і функціонувати за точно заданою програмою, а також за допомогою зброї інформаційного забезпечення здійснювати транзит інформаційних ресурсів, одержаних несанкціонованим способом.

Застосування макровірусів у сполученні з іншими видами інформаційної зброї дає змогу досягнути таких ефектів:

одержання доступу до конфіденційної інформації в мережах обміну інформацією (МОЇ);

руйнування важливої інформації в МОЇ;

зниження ефективності роботи користувачів МОЇ. Резидентний вірус [resident virus] (від лат. residens (residen-

tis) —той, що залишається на місці) залишає в оперативній пам'яті ЕОМ після завершення програми свою резидентну частину — переносника вірусу, який потім перехоплює звернення операційної системи до об'єктів зараження і впроваджується в них. Резидентний вірус знаходиться в пам'яті і є активним аж до виключення або перезавантаження комп'ютерної системи. Він активізується після кожного ввімкнення комп'ютера.

83

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Н ерезидентний вірус [nonresident virus] не залишається в оперативній пам'яті після завершення програми-переносника вірусу і є активним обмежений час, а потім «гине».

Поліморфний вірус [polymorphic virus] (грец. ттОХіЗцОрфс, — той, що буває в кількох формах) має властивість змінювати свою структуру.

Вірус-невидимка [stealth virus] використовує спеціальні алгоритми, які маскують його присутність на диску (в деяких випадках і в оперативній пам'яті).

Комбінований вірус [combiner virus] має окремі ознаки інших вірусів у певній алгоритмічній сукупності.

Особливістю комп'ютерних вірусів є їхня неспрямованість на конкретні програми та властивість самодублювання [self-<іоиЬ1іі^].Самодублюванняпрограмизпотенційнонебезпечни-ми наслідками — це процес відтворення програмою з потенційно небезпечними наслідками свого власного коду в оперативній або зовнішній пам'яті персональної ЕОМ.

Комп'ютерні віруси можуть розмножуватися, впроваджуватися у програми, передаватися лініями зв'язку, мережами обміну інформацією, виводити з ладу системи управління і т.ін.

Засоби несанкціонованого доступу належать до класу прог-рамз потенційно небезпечними наслідками,для якихобов'язковим є виконання таких функцій:

руйнування (спотворення довільним чином) кодів програм в оперативній пам'яті;

збереження фрагментів інформації з оперативної пам'яті в де якій ділянці зовнішньої пам'яті прямого доступу (локальної або віддаленої);

спотворення довільним чином, блокування і (або) підміни масивів інформації, що виводиться у зовнішню пам'ять або в канал зв'язку, утворених в результаті роботи прикладних програм, або масивів даних, що уже знаходяться у зовнішній пам'яті;

нейтралізування роботи тестових програм і систем захисту ін формаційних ресурсів.

84

Розділ 3. Основи інформаційного протиборства

Д о

засобів несанкціонованого доступу

відноситься всіляке позаштатне програмне

забезпечення МОЇ, яке противник може

використати

для порушення цілісності операційної

системи або обчислювального

середовища. Часто цей тип програМного

забезпечення використовується для

аналізу систем захисту з метоі<>

їхнього

подолання й реалізації несанкціонованого

доступу до інформаційних

ресурсів мереж обміну інформацією.

о

засобів несанкціонованого доступу

відноситься всіляке позаштатне програмне

забезпечення МОЇ, яке противник може

використати

для порушення цілісності операційної

системи або обчислювального

середовища. Часто цей тип програМного

забезпечення використовується для

аналізу систем захисту з метоі<>

їхнього

подолання й реалізації несанкціонованого

доступу до інформаційних

ресурсів мереж обміну інформацією.

Відмітною ознакою (відносно програмних закладок) засобів несанкціонованого доступу є наявність функцій подолання захисту.

Програмнізакладки [programbag] належать до таких програв з потенційно небезпечними наслідками, для яких обов'язковий є виконання таких функцій:

руйнування (спотворення довільним чином) кодів програм 9 оперативній пам'яті;

збереження фрагментів інформації з оперативної пам'яті в де' якій ділянці зовнішньої пам'яті прямого доступу (локальної або віддаленої);

СПОТВОреННЯ ДОВІЛЬНИМ ЧИНОМ, блокування І (agQ\ підМін0

масивів інформації, що виводиться у зовнішню пам'ять або в канал зв'язку, утворених в результаті роботи прикладний програм, або масивів даних, що уже знаходяться у зовнішній пам'яті.

Відмітною ознакою (відносно засобів несанкціоцованого доступу) є відсутність функцій подолання захисту.

Виділяють декілька видів програмних закладок (рис з 7)-

Троянські програми;

логічні бомби;

логічні люки;

програмні пастки;

програмні черв'яки.

До Троянських програм [Trojan program] належать програмні закладки.які мають законний доступ до системи, проте виконують також і приховані (неоголошені) функції. Так, програма «Троянський кінь» [trojan horse] в доповнення до основних (проектний і документованих) надає додаткові, але не описані в документації

85

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Л огічна бомба [logic bomb] (франц. bombe, від лат. bombus — шум, гул, з грец. p'ojip'Oc, — гуркіт) — це така програмна закладка, що здійснює зловмисні дії при виконанні низки певних логічних умов. Вноситься таємно в програмне забезпечення ЕОМ і виконується внаслідок збігу певних обставин або у визначений момент часу (часова бомба [time bomb]) з метою спотворення, знищення, модифікування або викрадення даних.

Логічний люк [trap door] (голл. luik — виріз, отвір) — механізм усередині операційної системи (програмного забезпечення), який дозволяє програмі зловмисника одержати привілейовану функцію або режим роботи (які йому не були дозволені). Логічними люками можуть бути різноманітні помилки, що свідомо вводяться зловмисником в програмне забезпечення об'єкта.

Програмна пастка (пастка — хитрий маневр, прийом для заманювання противника в невигідне, небезпечне становище) становить програмну закладку, яка використовує помилки або неоднозначність у програмному забезпеченні.

Програмний черв'як [program worm] — це програмна закладка, яка маскується під системні засоби пошуку вільних обчислювальних ресурсів у мережі.

Усі програмні закладки можна також класифікувати відповідно до мети створення та за способом доставки в систему.

За метою створення:

програмні закладки класу «дослідник»;

програмні закладки класу «перехоплювач»;

програмні закладки класу «руйнівник»;

програмні класу «активна завада». За способом доставки в систему:

закладки, асоційовані з програмно-апаратним середови щем (BIOS). У даному випадку асоціюванням [associate] (лат. associatio — сполучення, з'єднання, від associo — з'єдную) ро зуміють інтеграцію коду програми з потенційно небезпечними наслідками або її частини в код іншої програми таким чином, щоб при деяких умовах управління передавалося на код про грами з потенційно небезпечними наслідками;

Розділ 3. Основи інформаційного протиборства

з акладки, асоційовані з програмами первинного завантажен ня (знаходяться в MasterBoot або Record BOOT — секторах ак тивних розділів);

закладки, асоційовані із завантаженням драйверів, командно го інтерпретатора, мережних драйверів (завантаженням опе раційної системи);

закладки, асоційовані з прикладним програмним забезпечен ням загального призначення (вбудовані в клавіатурні й екран ні драйвери, програми тестування ПЕОМ,утиліти й оболонки типу NORTON);

модулі, що виконуються, які містять тільки код закладки (як правило, впроваджуються в пакетні файли типу ВАТ);

модулі-імітатори, що збігаються з деякими програмами, котрі потребують введення конфіденційної інформації, за зовніш нім виглядом;

закладки.що маскуються під програмнізасобиоптимізаційно- го призначення (архіватори, прискорювачі і т. ін.);

закладки, що маскуються під програмні засоби ігрового й роз важального призначення (як правило використовуються для первинного впровадження закладок типу «дослідник»).

Як засоби інформаційної зброї програмні закладки мають достатньо специфічну форму реалізації процедури нападу, виконання функцій і дослідження систем захисту (наприклад, паролів доступу) елементів обчислювального середовища.

Інформаційна апаратна зброя включає апаратні засоби, призначені для виконання функцій інформаційної зброї. Прикладом інформаційної апаратної зброї можуть бути апаратні закладки,які впроваджуються в ПЕОМ, що готуються на експорт, та їхнє периферійне обладнання. Апаратні закладки маскуються під звичайні пристроїмікроелектронікиізастосовуютьсядлязбирання.оброб-лення й передавання конфіденційної інформації.

Наприклад, так званий «Троянський кінь» в електронних копах створюється на основі певних логічних зв'язків в електронних колах апаратних засобів комп'ютерної техніки для автоматичного

89

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

3 .5. ОСНОВИ ТЕОРІЇ ІНФОРМАЦІЙНОЇ БОРОТЬБИ 3.5.1. Зміст теорії інформаційної боротьби

Основні визначення теорії інформаційної боротьби

Інформаційна боротьба [information struggle] — це боротьба з використанням спеціальних способів і засобів для впливу на інформаційну сферу (середовище) конфронтуючої сторони, а також для захисту власної інформаційної сфери в інтересах досягнення поставленої мети. Інформаційна боротьба може бути як самостійним видом, так і складовою частиною будь-якого іншого різновиду боротьби (з6ройної,ідеологічної,економічноїіт.ін.).Вонаведеться постійно як у мирний, так і у воєнний час. Масштаби інформаційної боротьби настільки великі, що її підготовка і ведення повинні мати плановий, систематичний характер, заснований на глибоких знаннях законів і закономірностей інформаційної боротьби [7,38, 40,41,45,64,73].

Теорія інформаційної боротьби [information struggle theory] представляє систему знань про характер, закони, закономірності, принципи, форми, способи підготовки і ведення інформаційної боротьби.

Мета інформаційної боротьби — забезпечення необхідного ступеня власної інформаційної безпеки і максимальне пониження рівня інформаційної безпеки конфронтуючої сторони. Досягнення мети інформаційної боротьби здійснюється шляхом вирішення низки завдань, основними з яких є ураження об'єктів інформаційної сфери конфронтуючої сторони і захист власної інформації.

Мета і завдання інформаційної боротьби визначають її зміст, а також і структуру теорії інформаційної боротьби. При цьому на зміст інформаційної боротьби великий вплив справляє низкафак-торів, серед яких виділяють політичний, економічний, духовний, власне воєнний та інформаційний фактори.

Політичний фактор відіграє найважливішу рольу формуванні змісту інформаційної боротьби. Саме він припускає:

92

Розділ 3. Основи інформаційного протиборства

ї ї мету та завдання;

причини виникнення та шляхи запобігання;

способи і особливості ведення;

розмах та тривалість;

• забезпечення матеріальними та фінансовими ресурсами. Економічний фактор справляє великий вплив на зміст і розви ток інформаційноїборотьби. Від економіки залежить рівень інфор матизації суспільства та держави, а відтак, і ефективність ведення інформаційної боротьби у як у мирний, так і у воєнний час. Науко во-технічний прогрес, що безпосередньо впливає на вдосконален ня засобів інформаційної боротьби, викликає глибокі революційні зміни і в її теорії. Економічний розвиток на базі науково-технічного прогресу створює необхідні передумови для розроблення ефектив них способів виконання завдань інформаційної боротьби.

Духовний фактор справляє вирішальний вплив на реалізацію положень теорії інформаційної боротьби. Загальна та професійна підготовка обслуговуючого персоналу інформаційних систем, його морально-політичний та психологічний стан, готовність до самовідданого захисту своєї країни мають першорядне значення при виконанні завдань інформаційної боротьби і повинні враховуватися в її теорії.

Воєнний фактор лежить в основі розвитку інформаційної боротьби. Положення воєнної доктрини держави, воєнні концепції протилежної сторони, стан та перспективи розвитку засобів інформаційної боротьби, історичний досвід та нагромаджені знання в даній галузі — саме ця база є головною при розробленні фундаментальних положень теорії інформаційної боротьби та визначення напрямків її розвитку.

Інформаційний фактор нерозривно пов'язаний з інформаційною боротьбою, оскільки остання ведеться в інформаційному середовищі та залежить від рівня інформатизації сторін. Даних фактор визначає розмах боротьби, порядок і способи її ведення, вибір напрямку ударів, структуру сил та засобів, можливості їхнього маневру при справлянні впливу на інформаційне середовище противника.

93

Частина

і. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

і. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

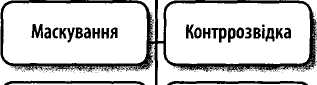

Для визначення структури теорії інформаційної боротьби, ролі та місця її складових частіш використовувались принципи наукової логіки. Складові частини теорії є відносно самостійними і разом з тим взаємопов'язаними галузями знань, такими, що виключають їхнє дублювання, але повністю охоплюють її зміст (рис. 3.8).

Оскільки основними завданнями інформаційної боротьби є ураження об'єктів інформаційного середовища противника та захист власної інформації, то структура теорії інформаційної боротьби повинна включати загал ьн і основи теоріїшформаційної бороть-би, теорію ураження інформації і теорію захисту інформації.

Загальні основи теорії інформаційної боротьби — найважливіші спільні вихідні положення теорії інформаційної боротьби. У загальних основах визначаються:

апарат понять інформаційної боротьби;

напрямки і методи досліджень інформаційної боротьби;

тенденції розвитку інформатизації і її роль у різноманітних га лузях життя суспільства;

роль і місце інформаційної боротьби в мирний і воєнний час;

об'єкт, предмет, цілі, завдання і структура теорії інформацій ної боротьби;

категорії, закони, закономірності та принципи інформаційної боротьби.

Теорія ураження інформації як складова частина теорії інформаційної боротьби включає загальні положення та теорію сил і засобів ураження інформації. Загальні положення визначають предмет, завдання і зміст теорії ураження інформації, форми і способи ураження інформації, основні фактори, що впливають на зміст і ефективність ураження інформації.

Теорія сип і засобів ураження інформації визначає та вивчає показники оцінки ефективності ураження інформації, математичну модель ураження інформації, ста.ч підготовки і вирішення завдань ураження інформації.

Теорія захисту інформації [data protection theory] як складова частина теорії інформаційної боротьби включає загальні положення, що визначають: предмет, завдання і зміст теорії; об'єкти і

94

Розділ 3. Основи інформаційного протиборства

Т ЕОРІЯ ІНФОРМАЦІЙНОЇ БОРОТЬБИ information struggle theory

- система знань про характер, закони, закономірності, принципи, форми, способи підготовки і ведення інформаційної боротьби

Загальні

основи

Загальні

основи

Теорія ураження інформації

Теорія захисту інформації

Загальні

положення

Загальні

положення

Загальні положення

Апарат

понять

Апарат

понять

інформаційної

боротьби

Предмет, завдання та зміст теорії

Предмет, завдання та зміст теорії

Напрями і методи

дослідження інформаційної боротьби

Визначення, форми

і способи ураження

інформації

[

Об'єкти і елементи захисту інформації

Тенденції розвитку інформатизації та її роль в різноманітних галузях

життя суспільства

Основні фактори, що впливають на зміст і ефективність ураження і інформації

. і '■ f '^■---—•-ji.

Основні фактори, jj що впливають на зміст і ефективність захисту інформації"

Інформаційна

боротьба, її

роль і місце у

війні

Інформаційна

боротьба, її

роль і місце у

війні

Теорія побудови сил

та засобів ураження

інформації

Загрози інформації

та методологічні основи

її захисту

Об'єкт,

предмет, мета,

Об'єкт,

предмет, мета,

завдання і структура

інформаційної боротьби

Система показників оцінки ефективності ураження інформації

Система показників оцінки ефективності захисту інформації

Категорії,

закони, закономірності

Категорії,

закони, закономірності

і принципи інформаційної боротьби

Загальна математична

модель ураження

інформації

Загальна математична

модель захисту

інформації

![]() L

L

Теоретичні положення

з підготовки

та виконання завдання

ураження інформації

Організаційно-технічкі М і правові основи І захисту інформації

Рис. 3.8. Структура теорії інформаційної боротьбі

95

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

е лементи захисту інформації; основні фактори, що впливають на зміст і ефективність захисту інформації, а також визначає та вивчає загрози інформації і методологічні основи її захисту, систему показників оцінки ефективності захисту інформації, загальну математичну модель захисту інформації, організаційно-технічні і правові основи захисту інформації.

Найважливішими логічними елементами змісту загальних основ теорії інформаційної боротьби є категорії, закони, закономірності і принципи інформаційної боротьби.

Категорії інформаційної боротьби являють собою фундаментальні поняття, що відображають найбільш загальні, суттєві предмети, процеси і властивості інформаційної боротьби.

Розрізняють загальні і окремі категорії. Загальні категорії стосуються до всіх галузей теорії інформаційної боротьби. Головні з них «інформація» і «боротьба інформаційна». Окремі категорії формуються у складових частинах теорії. Так, теорія захисту інформації має свої категорії, наприклад, «захист інформації» і «інформаційна безпека», теорія ураження інформації — свої, наприклад, «ураження інформації».

Закони та закономірності інформаційної боротьби

Закони інформаційної боротьби [information warfare law] визначаються як суттєві, необхідні відносини, що характеризують впорядкованість будови і функціонування, тенденції зміни і розвитку тих чи інших явищ інформаційної боротьби. Закони ін-формаційноїборотьби являють собою більш-менш точне відображення у свідомості людей тих об'єктивних зв'язків і відносин, які існують і діють в інформаційному просторі. Якщо вони пізнані, відображені, описані, то стають основою для практичної діяльності з підготовки і ведення інформаційної боротьби.

Оскільки інформаційна сфера є частиною соціальної діяльності суспільства, то в ній проявляють себе:

загальні закони діалектики;

загальні і специфічні закономірності соціального розвитку;

96

Розділ 3. Основи інформаційного протиборства

• власні закони, закономірності війни, інформаційної боротьби (наприклад, закон визначальної ролі політичних цілей війни);

• закони залежності ходу і кінця війни (інформаційної бороть- би)відекономічних,соціально-політичних,науково-технічних і воєнних можливостей протиборчих сторін). Особливістю законів (закономірностей) війни, а також інфор маційної боротьби є те, що на відміну від законів і закономірнос тей природи вони проявляються тільки через діяльність людей.

Наприклад, закон про вирішальну роль політичної мети проявляється таким чином. Аналіз інформаційного протиборства держав та інших суспільних структур показує, що від політичних цілей залежать обсяги використання сил та засобів інформаційної боротьби, її масштаби та запеклість, визначення головного та інших противників, а також кількість кінцевих цілей боротьби. При цьому форми і способи ведення інформаційної боротьби, її хід та результат зумовлені економічними можливостями протиборчих сторін.

В теорій інформаційної боротьби постійно нагромаджуються знання про загальні закони та закономірності війни, проте основні зусилля спрямовуються на осмислення закономірностей, властивих інформаційній боротьбі. Вони тісно пов'язані із загальними законами війни, разом з тим їм властиві свої особливості.

Універсальний характер має така закономірність: кількість і якість засобів інформаційної боротьби, а також особового складу зумовлюють форми і способи інформаційної боротьби та її ефективність.Наведеназакономірністьпроявляєтьсявтому.щовинай-дення нових засобів інформаційної боротьби та їхнє впровадження в практику неминуче призводять до виникнення нових форм і способів інформаційної боротьби. Це підтверджує винайдення «комп'ютерних вірусів», «логічних бомб» та інших засобів ведення інформаційноїборотьби. Ефективність останньої не в меншій мірі залежить від рівня професійної та морально-психологічної підготовки особового складу. Чим вона вища, тим більше можливостей для активних та рішучих дій приймається при захисті власності інформації та ураження інформації противника.

97

Частина І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ ДЕРЖАВИ

З акономірною є залежність цілей інформаційної боротьби від наявних засобів та можливостей для її ведення. Досвід свідчить, що постановка надмірних завдань, як і їхнє заниження, мають однаково негативні наслідки.

В галузі створення сил та засобів інформаційної боротьби можна визначити такі закономірності:

обумовленість масштабів та спрямованості створення харак тером воєнно-політичної та економічної обстановки, а також цілями воєнної політики держави, суспільних та економічних структур, які беруть участь в інформаційній боротьбі;

відповідність змісту та масштабів створення характеру та особливостям суспільного та державного устрою;

залежність масштабі та якості створення від матеріальних і духовних можливостей держави (інших суспільних та еконо мічних структур).

На основі знання законів та закономірностей, а також набутого досвіду в результаті практичної діяльності розроблюються принципи інформаційної боротьби.

Принципи інформаційної боротьби

Принципи інформаційної боротьби — це науково обґрунтовані положення, правила, рекомендації з підготовки і ведення інформаційної боротьби, керівництва її силами і засобами. Вони створюються на основі законів і закономірностей, а також досвіду, набутого в результаті практичної діяльності в галузі інформаційної боротьби. Принципи інформаційної боротьби не тільки відображують об'єктивну сутність, а й приписують, як слід діяти в конкретних умовах. Зміст і масштаби завдань інформаційної боротьби передбачають наявність множини принципів інформаційної боротьби.

Воєнна наука керується насамперед принципами, що випливають із законів діалектики, із загальних законів і закономірностей соціального розвитку. Разом із тим вона опрацьовує свої специфічні принципи, що відображають головним чином закономірності інформаційної боротьби. До таких принципів належать:

98

Розділ 3. Основи інформаційного протиборства

п ринцип відповідності (підпорядкованості) цілей і завдань ін формаційної боротьби політичним цілям;

принцип необхідності зосередження сил та засобів інформа ційної боротьби у вирішальному місці у вирішальний момент;

принцип завчасної підготовки сил і засобів інформаційної бо ротьби;

принцип постійної готовності сил і засобів інформаційної бо ротьби до захисту власної інформації і до руйнівного впливу на інформаційне середовище противника;

принцип високої активності і рішучості дій;

принцип узгодженого спільного застосування всіх сил і засо бів інформаційної боротьби;

принцип безперервності інформаційної боротьби;

принцип ведення інформаційної боротьби з напруженням, не обхідним для вирішення поставлених завдань;

принцип своєчасного маневру силами і засобами інформацій ної боротьби;

принцип раптовості застосування несподіваних для против ника способів виконання завдань;

принцип врахування духовного фактора в інтересах виконан ня поставлених завдань;

принцип усебічного забезпечення, підтримання боєздатності і своєчасності відновлення сил і засобів інформаційної війни;

принцип твердості і безперервності управління силами і за собами інформаційної боротьби, непохитності в досягненні поставленої мети, виконанні прийнятих рішень і поставлених завдань.

3.5.2. Заходи інформаційної боротьби

Інформаційна боротьба розглядається як одна з форм забезпечення інформаційної безпеки від інформаційних умисних загроз. Ведеться державними органами інформаційної безпеки з формуваннями, що мають різноманітний (суспільний) стан (фізичні особи, юридичні особи, суб'єкти міжнародного права) і зловмис-

99

Розділ

3. Основи інформаційного протиборства

Розділ

3. Основи інформаційного протиборства

І НФОРМАЦІЙНА БОРОТЬБА information struggle

• комплекс

заходів інформаційного

забезпечення/інформацІиного

захисту та

інформаційної протидії, що

здійснюється за єдиним замислом і планом

із метою захоплення і утримання

інформаційної переваги

комплекс

заходів інформаційного

забезпечення/інформацІиного

захисту та

інформаційної протидії, що

здійснюється за єдиним замислом і планом

із метою захоплення і утримання

інформаційної переваги

Інформаційне

забезпечення information

support

Інформаційне

забезпечення information

support

1

Інформаційний захист infosecurity

З ахист

ахист

від вогневого ураження

І

Перевірка інформації

Р

адіоелектронний

захист

адіоелектронний

захист

Інформаційна протидія information counteraction

Вогневе

ураження

Вогневе

ураження

(захоплення)

інформаційних

систем

Радіоелектронне

придушення

інформаційних

систем

Рис.

3.9. Зміст

інформаційної боротьби

Рис.

3.9. Зміст

інформаційної боротьби

Ступінь відповідності уявлень органу управління про ці характеристики їхнім вихідним величинам створює передумови для виникнення різноманітних ситуацій інформаційної боротьби. Ці передумови реалізуються залежно від того, наскільки інформація,що поступає, співвідноситься з образами істинних і неправдивих елементів обстановки, які зберігаються в інформаційному кадастрі.

101

Частина І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ ДЕРЖАВИ

Р ізноманітність ситуацій інформаційної боротьби визначатиметься ступенем відповідності апріорної і поточної інформації про обстановку. Оцінка ступеня такої відповідності повинна проводитися на моделі прийняття органом управління інформаційного рішення.

Інформаційне рішення — цеодиничний акт сприйняття органом управління поточної інформації про обстановку і її віднесення до будь-якої відомості інформаційного кадастру.

Інформаційний кадастр [information cadastre] (франц. cadastre) — сукупність відомостей, необхідних для прийняття рішення органом управління. Інформаційний кадастр може мати вигляд двомірної матриці, стовпці якої відповідають тематичним розділам кадастру, а рядки — їхнім характеристикам.

Процес прийняття інформаційного рішення передує усім іншим етапам процесу мислення людини або етапам оброблення інформаціїу сучасних інформаційних системах. При моделюванні інформаційного рішення орган управління описується у вигляді інформаційної системи із самонавчанням, що сприймає поточну інформацію про обстановку.

Процедура прийняття інформаційного рішення полягає в послідовній селекції і класифікації поточної інформації. Селекція і класифікація здійснюються з використанням тезаурусу апріорної інформації, основу якого складає інформаційний кадастр. Одержана в результаті прийняття інформаційного рішення інформація доповнює тезаурус і змінює ступінь поінформованості органу управління про обстановку.

Інформаційна протидія [information counteraction] — сукупність заходів інформаційної боротьби, спрямованих на протидію інформаційному забезпеченню протиборчої сторони. Інформаційна протидія включає блокування добування, оброблення і обміну інформацією та впровадження дезінформації на всіх етапах інформаційного забезпечення. Завдання інформаційної протидії вирішуються шляхом маскування,контррозвідки,радіоелектронного придушення і руйнування інформаційних систем противника.

102

Розділ 3. Основи інформаційного протиборства

І нформаційний захист [infosecurity] — це сукупність заходів захисту від інформаційної протидії противника, які включають дії з деблокування інформації, необхідної для вирішення завдань управління, і блокування дезінформації, що поширюється і упроваджується в системууправління. Інформаційний захист досягається проведенням контрольноїрозвідки,перевіркоюінформації,захис-том від вогневого ураження (захоплення) елементів інформаційних систем, а також радіоелектронним захистом. Інформаційний захист підвищує ефективність інформаційного забезпечення в умовах інформаційної протидії противника.

Радіоелектронний захист [radio electronic protection] — це сукупність заходів забезпечення стійкої роботи засобів управління і розвідкивумовахведенняпротивникомрадіоелектронноїбороть-би,застосуваннярозвідувально-ударнихкомплексів,самонавідної зброї та усунення взаємного впливу радіоелектронних засобів.

3.5.3. Способи інформаційної боротьби

Визначення способів інформаційної боротьби

Способи інформаційної боротьби визначають порядок і прийоми застосування сил і засобів інформаційної боротьби для захоплення і утримання інформаційної переваги над противником при підготовці і проведенні бойових дій.

Способи інформаційної боротьби включають:

вид і послідовність інформаційних впливів на противника;

об'єкти впливу;

склад сил і засобів, що виділяються для ведення інформацій- ноїборотьби, їхнє оперативне шикування (бойовий порядок). Усі способи інформаційної боротьби можна поділити на три

основні категорії (рис. 3.10): силові, інтелектуальні та комбіновані, а також за аналогією із збройною боротьбою виділити дві основні групи способів: наступальні та оборонні.

Силові способи інформаційної боротьби засновані на ураженні об'єктів інформаційної боротьби різноманітними видами

103

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

_ [

Способи інформаційної боротьби |_

[

Способи інформаційної боротьби |_

■ порядок

та прийоми застосування сил та засобів

інформаційної боротьби для захоплення

і утримання

інформаційної переваги над противником

при підготовці і проведенні бойових

дій

порядок

та прийоми застосування сил та засобів

інформаційної боротьби для захоплення

і утримання

інформаційної переваги над противником

при підготовці і проведенні бойових

дій

Силові

способи

Силові

способи

Інтелектуальні способи І

..,-—-.., „. .....М

Комбіновані способи

Наступальні способи

і

Оборонні способи

Блокування

інформації

Блокування

інформації

Дезінтеграції

Деблокування інформації

Відвернення

уваги

Відвернення

уваги

Замирення

Ототожнення інформації

Сковування

сил противника

Сковування

сил противника

Провокування противника

Вимотування противника

Перевантаження противника

Інсценування

Навіювання на противника

Тиск на противника

Р ис. 3.10. Основні способи інформаційної боротьби

зброї (звичайної, радіоелектронної, інформаційної). Застосування силових способів дозволяє досягти інформаційної переваги в кількості інформації, необхідної для вирішення завдань управління військами (силами) .

Інтелектуальні способи інформаційної боротьби реалізують рефлексне управління противником. Застосування таких

104

Розділ 3. Основи інформаційного протиборства

с пособів дозволяєдосягтиінформаційноїперевагивякостіінфор-мації, яка використовується для управління військами (силами). Комбінованіспособиінформаційноїборотьбизабезпечують досягнення інформаційної переваги як за кількістю, так і за якістю інформації.

Наступальні способи інформаційної боротьби

Наступальні способи інформаційної боротьби реалізують блокування інформації, відвернення уваги, сковування сил противника, вимотування противника, інсценування, дезінтеграції, замирення, залякування противника, провокування противника, перевантаження противника, навіювання на противника і тиск на противника.

Спосіб блокування інформації полягає в тому, що на етапі підготовки і в ході бойових дій шляхом виконання комплексу заходів інформаційної протидії повністю або частково припиняється добування (збирання) інформації про обстановку і обмін інформацією в системах управління військами і зброєю противника. Для реалізації цього способу застосовується вогневе, радіоелектронне та інформаційне ураження (придушення) елементів систем управління військами (силами) і зброєю противника.

Спосіб відвернення уваги полягає в тому, що на етапі підготовки бойових дій шляхом проведення комплексу заходів інформаційної протидії намагаються створити реальну або удавану загрозу для одного з найбільш уразливих місць противника і тим самим переконати його у своїх намірах діяти на одному з можливих напрямів із метою відволікти головні сили противника на вирішення другорядних завдань.

Спосіб сковування сил противника є різновидом способу відвернення уваги. При його застосуванні у противника створюється переконання в наявності загрози для одного з його уразливих місць, запобігання якій потребує виділення частини сил та засобів.

Спосіб вимотування противника полягає в проведенні комплексу заходів інформаційної протидії з метою примусити против-

105

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

н ика здійснювати невигідні і марні дії і, як наслідок, вступити в бій з розтраченими ресурсами і пониженою боєздатністю. При цьому можуть проводитися обмежені бойові або відволікаючі дії.

Спосіб інсценування полягає в тому, що на етапі підготовки до бойових дій противникові нав'язується уява про наявність удаваної загрози для одного з його уразливих місць, запобігання якій не потребує виділення сил та засобів. Це робиться з метою, щоб противник помітив обман і його пильність була б приспана. При виникненні справжньої загрози він також прийме її як фальшиву і зможе діяти відповідно до реальної обстановки.

Спосіб дезінтеграції використовується для вирішення політичних завдань у міждержавних конфліктах. Реалізація цьго способу полягає в проведенні комплексу заходів інформаційної протидії, що дозволяє нав'язати противникові уяву про необхідність діяти всупереч коаліційним інтересам. З цією метою може використовуватися дезінформування громадської думки,а також формування фальшивих уявлень про воєнно-політичну обстановку у голів держав, що беруть участь у конфлікті. Крім того, можуть проводитися заходи,які сприяють загостренню реально існуючих або штучно створюваних суперечностей у стані ворога з метою понизити його воєнну і економічну могутність.

Спосіб замирення застосовується для нав'язування противникові уяви пронейтральну або союзницькупозицію конфронтуючої сторони. Суть способу полягає у проведенні комплексу заходів інформаційної протидії, основною метою яких є створення у противника уяви про те, що здійснюється не підготовка до бойових дій, а планова оперативна (бойова підготовка) або будь-які інші заходи. Противник повинен упевнитися в дружніх або мирних намірах конфронтуючої сторони і втратити пильність. Таємно ж планується і готується напад на нього при першому зручному випадку.

Спосіб провокування противника призначений для спонукання противника до здійснення будь-яких дій, корисних протилежній стороні.

Спосіб перевантаження противника полягає в тому, щоб на етапі підготовки і у ході бойових дій довести до противника таку

106

Розділ 3. Основи інформаційного протиборства

к ількість суперечливої інформації, яка перевантажує його систему управління і змушує приймати і реалізовувати рішення в умовах підвищеної невизначеності обстановки.

Спосіб навіювання на противника полягає у формуванні і наступному використанні інформаційного стереотипу конфронтуючої сторони. Для цього на етапі підготовки і у ході бойових дій шляхом проведення комплексу заходів інформаційної протидії до відома противника доводиться інформація, яка має юридичну, моральну, ідеологічну або іншу силу і спонукає його до здійснення будь-яких дій, вигідних конфронтуючій стороні.

Спосіб тиску на противника заснований на доведенні до суспільної думки відомостей, які порочать противника, та змушують державні, міждержавні, суспільні та інші організації здійснювати дії, які ускладнюють виконання його замислів.

Оборонні способи інформаційної боротьби

Оборонні способи інформаційної боротьби реалізують деблокування та ототожнення інформації.

Спосіб деблокування інформації передбачає проведення комплексу заходів інформаційного захисту з метою одержання ін -формації, яка приховується або модифікується противником. При цьому можуть застосовуватися всі можливі методи, сили і засоби, аж до проведення широкомасштабних операцій.

Спосібототожненняінформаціїпередбачаєпроведеннякомп-лексу заходів інформаційного захисту, які забезпечують збирання і зпівставлення інформації про один і той же факт (явище) від різноманітних джерел, що дозволяє виявити і блокувати дезінформацію, яка поширюється противником.

3.5.4. Форми ведення інформаційної боротьби

До основних форм ведення інформаційної боротьби звичайно відносять такі (рис. 3.11):

інформаційна операція;

інформаційна битва;

107

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

н ика здійснювати невигідні і марні дії і, як наслідок, вступити в бій з розтраченими ресурсами і пониженою боєздатністю. При цьому можуть проводитися обмежені бойові або відволікаючі дії.

Спосіб інсценування полягає в тому, що на етапі підготовки до бойових дій противникові нав'язується уява про наявність удаваної загрози для одного з його уразливих місць, запобігання якій не потребує виділення сил та засобів. Це робиться з метою, щоб противник помітив обман і його пильність була б приспана. При виникненні справжньої загрози він також приймеїї як фальшиву і зможе діяти відповідно до реальної обстановки.

Спосіб дезінтеграції використовується для вирішення політичних завдань у міждержавних конфліктах. Реалізація цьго способу полягає в проведенні комплексу заходів інформаційної протидії, що дозволяє нав'язати противникові уяву про необхідність діяти всупереч коаліційним інтересам. З цією метою може використовуватися дезінформування громадської думки, а також формування фальшивих уявлень про воєнно-політичну обстановку у голів держав, що беруть участь у конфлікті. Крім того, можуть проводитися заходи, які сприяють загостренню реально існуючих або штучно створюваних суперечностей у стані ворога з метою понизити його воєнну і економічну могутність.

Спосіб замирення застосовується для нав'язування против-никовіуяви про нейтральну або союзницьку позицію конфронтуючої сторони. Суть способу полягає у проведенні комплексу заходів інформаційної протидії, основною метою яких є створення у противника уяви про те, що здійснюється не підготовка до бойових дій, а планова оперативна (бойова підготовка) або будь-які інші заходи. Противник повинен упевнитися в дружніх або мирних намірах конфронтуючої сторони і втратити пильність. Таємно ж планується і готується напад на нього при першому зручному випадку.

Спосіб провокування противника призначений для спонукання противника до здійснення будь-яких дій, корисних протилежній стороні.

Спосіб перевантаження противника полягає в тому, щоб на етапі підготовки і у ході бойових дій довести до противника таку

106

Розділ 3. Основи інформаційного протиборства

к ількість суперечливої інформації, яка перевантажує його систему управління і змушує приймати і реалізовувати рішення в умовах підвищеної невизначеності обстановки.

Спосіб навіювання на противника полягає у формуванні і наступному використанні інформаційного стереотипу конфронтуючої сторони. Для цього на етапі підготовки і у ході бойових дій шляхом проведення комплексу заходів інформаційної протидії до відома противника доводиться інформація,яка має юридичну, моральну, ідеологічну або іншу силу і спонукає його до здійснення будь-яких дій, вигідних конфронтуючій стороні.

Спосіб тиску на противника заснований на доведенні до суспільної думки відомостей, які порочать противника, та змушують державні, міждержавні, суспільні та інші організації здійснювати дії, які ускладнюють виконання його замислів.

Оборонні способи інформаційно/боротьби

Оборонні способи інформаційної боротьби реалізують деблокування та ототожнення інформації.

Спосіб деблокування інформації передбачає проведення комплексу заходів інформаційного захисту з метою одержання інформації, яка приховується або модифікується противником. При цьому можуть застосовуватися всі можливі методи, сили і засоби, аж до проведення широкомасштабних операцій.

Спосіб ототожнення інформаціїпередбачає проведення комплексу заходів інформаційного захисту, які забезпечують збирання і зпівставлення інформації про один і той же факт (явище) від різноманітних джерел, що дозволяє виявити і блокувати дезінформацію, яка поширюється противником.

3.5.4. Форми ведення інформаційної боротьби

До основних форм ведення інформаційної боротьби звичайно відносять такі (рис. 3.11):

інформаційна операція;

інформаційна битва;

107

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Г

ФОРМИ

ВЕДЕННЯ ІНФОРМАЦІЙНОЇ БОРОТЬБИ J

ФОРМИ

ВЕДЕННЯ ІНФОРМАЦІЙНОЇ БОРОТЬБИ J

Інформаційна операція information operation

J

_L

_L

Наступальна інформаційна операція

Оборонна інформаційна операція І

Інформаційна

битва information

battle

Інформаційна

битва information

battle

Інформаційна

акція information

action

Інформаційна

акція information

action

J

І

І

Наступальна інформаційна акція

Оборонна інформаційна акція

Наступальний

інформаційний вплив

Наступальний

інформаційний вплив

ь

Дії з інформаційного захисту

Інформаційна

блокада

Інформаційна

блокада

Р

адіоелектронне

блокування

адіоелектронне

блокування

Інформаційний удар information thrust

|

|

|

І |

|

|

|

1 |

|

1 |

|

1 |

|

1 |

Радіоелектронний удар |

|

Радіоелектронно-вогневий удар |

|

Комп'ютерний (програмний) УДар |

|

Спеціальний УДар |

Рис. 3.11. Основні способи інформаційної боротьби 108

Розділ 3. Основи інформаційного протиборства

і нформаційна дія (акція);

інформаційний удар.

Інформаційна операція [information operation] (від лат. operatio — дія) — це сукупність узгоджених за метою, завданнями, місцем і часом дій (акцій), ударів, і битв, що проводяться за єдиним замислом і планом для вирішення завдань інформаційної боротьби (завоювання і утримання інформаційної переваги над противником або зниження його інформаційної переваги) на театрі воєнних дій, стратегічному або оперативному напрямах.

Інформаційні операції можуть бути наступальними і оборонними.

Наступальна інформаційна операція має за мету завоювання інформаційної переваги над противником/ В цій операції головні зусилля спрямовуються на дезорганізацію його систем управління військами і зброєю, а частина сил та засобів забезпечує стійкість власного управління. При цьому всі заходи, що проводяться в межах інформаційної боротьби, повинні забезпечувати сприятливі умови для бойових дій своїх військ (сил).

Оборонна інформаційна операція проводиться в умовах великої інформаційної переваги противника і має за мету зниження цієї переваги. В такій операції головні зусилля сил і засобів спрямовуються на забезпечення інформаційної безпеки органів управління об'єднань і з'єднань, на захист інформації в системах управління. Частина сил і засобів спрямовується на дезорганізацію управління військами і зброєю противника.

Мета інформаційної операції досягається вирішенням таких завдань: інформаційний вплив на противника, інформаційний захист і ефективне використання інформаційних ресурсів власного угруповання військ (сил). Інформаційна операція, звичайно, проводиться в межах відповідної загальновійськової, самостійної, спільної або спеціальної операції.

Замасштабамиінформаційніоперациможнакласифікуватина стратегічні, оперативно-стратегічні, оперативні і оперативно-тактичні і характеризувати такими основними показниками: просто-ровимрозмахом,тривалістю,атакожкількісниміякісним складом

109

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

с ил і засобів. У цей же час необхідно відзначити, що ця специфічна галузь протиборства не передбачає використання таких чітко визначених для бойових дій понять, як фронт і тил (інформаційний вплив може справлятися на всю глибину території противника), сторона, на яку здійснено інформаційний вплив, може про це не знати і т.ін.

В деяких умовах обстановки не виключена можливість проведення в рамках інформаційної операції інформаційної битви [information battle], в ході якої вирішується одне з найважливіших оперативних завдань. Вона становить сукупність узгоджених і взаємопов'язаних за метою, завданнями, місцем і часом інформаційних дій та ударів, об'єднаних загальним замислом, які здійснюються спеціально виділеними силами і засобами та спрямовані для вирішення одного оперативного завдання інформаційної боротьби. Залежно від масштабу і виду інформаційної операції в ній може бути одна або декілька інформаційних битв, що здійснюються одночасно або послідовно.

Інформаційні дії (акції) [information action] — це сукупність узгоджених за метою, завданнями, місцем і часом заходів, що проводяться силами і засобами, залученими для ведення інформацій-ноїборотьби.протягом певного часувпевномурайоні (напрямку). Під час інформаційних дій можуть здійснюватися інформаційні удари.

Для ефективного проведення заходів інформаційної боротьби інформаційні впливи на противника необхідно починати ще у мирний час, нерідко заздалегідь до початку воєнних (бойових) дій. Такі інформаційні впливи звичайно називають інформаційними акціями [information action], оскільки вони виходять за межі власне інформаційної боротьби в сфері інформаційного протиборства геополітичних суб'єктів.

Інформаційні дії (акції) можна класифікувати за видами (наступальні і оборонні), масштабом (стратегічні, оперативно-стратегічні, оперативні, оперативно-тактичні і тактичні) і об'єктами впливу (інформаційні системи, морально-психологічний стан особового складу та їхня комбінація). До наступальних інформа-

110

Розділ 3. Основи інформаційного протиборства

ц ійних дій відносять інформаційний вплив (інформаційну акцію) та інформаційну блокаду, до оборонних —дії (акції) з інформаційного захисту.

Наступальний інформаційний вплив — це активний, цілеспрямований, узгоджений за завданнями, місцем і часом вплив залучених до ведення інформаційної боротьби сил і засобів про-' тягом певного часу в заданому районі по окремих інформаційних об'єктах системи управління противника або його інформаційного ресурсу в цілому. При цьому можуть здійснюватися різноманітні інформаційні удари.

Інформаційна наступальна акція здійснюється в межах інформаційного протиборства (наприклад, маніпулювання засобами масової інформації, культурою, мистецтвом і т. ін.).

Інформаційна блокада —це узгоджене за завданнями, місцем і часом застосування сил і засобів із метою найбільш повного зниження можливостей противника з одержання і використання інформації, необхідної для ефективного ведення операцій (бойових дій). В рамках інформаційної блокади можуть також проводитися інформаційні удари різного виду та масштабу. Одним з основних способів досягнення мети інформаційної блокади у воєнній час є радіоелектронне блокування [electronic [blocking] —узгоджений вплив засобами радіоелектронного придушення і функціонального ураження на технічні елементи систем розвідки і канали передавання інформації.

Необхідно також відзначити, що мета інформаційної блокади противника у воєнних конфліктах не може бути повністю реалізована без спеціальних заходів (акцій), які проводяться на рівні керівництва держави.

До оборонних належать дії (акції) з інформаційного захисту — узгоджені за завданнями, місцем і часом застосування залучених до ведення інформаційної боротьби сил і засобів з метою забезпечення стійкості функціонування системи управління військами (силами) в умовах інформаційного впливу противника.

Під інформаційним ударом [information thrust] розуміють короткочасний потужний узгоджений інформаційний вплив сил

111

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

Частина

І. СУЧАСНІ ОСНОВИ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

ДЕРЖАВИ

і засобів на найбільш важливий елемент (елементи) системи управління (керування) противника для досягнення рішучих цілей із завоювання інформаційної переваги (зниження інформаційної переваги противника) .