- •1 .1.2. Основні категорії теорії національної безпеки

- •1.1.3. Фактори та засоби забезпечення національної безпеки

- •1.1.3. Фактори та засоби забезпечення національної безпеки

- •2.2.3. Джерела загроз інформаційній безпеці

- •1 ШЛііГи ьосМіО псЛіЬннє кСріВніцтбз

- •4.1.3. Види та закономірності психологічних впливів

- •4.3. Технології психологічної війни

- •4.3.1. Основні характеристики об'єктів психологічної війни

- •4.3.2. Методика вивчення об'єктів психологічної війни

- •4.3.3. Форми психологічної війни

- •4.4. Методи впливу в психологічній війні

- •4.4.1. Переконуючий психологічний вплив

- •4.4.2. Навіюючий психологічний вплив

- •4.6.2. Основи інформаційно-психологічної безпеки держави

- •4.6.3. Основні напрями діяльності державної системи

- •6.1.3. Міри інформації

- •9 .3. Основні правила інформаційної безпеки організації

- •9.3.1. Правила побудови системи забезпечення інформаційної безпеки

6.1.3. Міри інформації

Класифікація мір

Для вимірювання інформації вводяться два параметри: кількість інформації і об'єм даних VD.

226

Ці параметри мають різні вирази й інтерпретацію залежно від форми адекватності. Кожній формі адекватності відповідають своя міра кількості інформації і об'єм даних (рис. 6.2).

Частина II. ОСНОВИ БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

,■;

Синтаксична міра інформації

Ця міра кількості інформації оперує із знеособленою інформацією, яка не виражає смислового ставлення до об'єкта.

Об'єм даних VD у повідомленні вимірюється кількістю символів (розрядів) у цьому повідомленні. У різних системах числення один розряд має різну вагу й відповідно міняється одиниця вимірювання даних:

у двійковій системі числення [binary notation, binary system] одиниця вимірювання — біт (bit — binary digit — двійковий розряд);

у десятковій системі числення [decimal notation, decimal numeration system] одиниця вимірювання — діт [dit] (десят ковий розряд).

Кількість інформації [amount of information, information content] І на синтаксичному рівні неможливо визначити без розгляду поняття невизначеності стану системи (ентропії системи). Дійсно, одержання інформації про будь-яку систему завжди зв'язане зі зміною ступеня необізнаності одержувача про стан цієї системи. Розглянемо це поняття.

Нехай до одержання інформації одержувач має деякі попередні (апріорні) відомості про систему а. Мірою його необізнаності є функція Н{а), яка в цей же час служить і мірою невизначеності стану системи.

Після одержання деякого повідомлення (3 одержувач здобув деяку додаткову інформацію Ір(а), що зменшила його апріорну необізнаність так, що апостеріорна (після одержання повідомлення р4 невизначеність системи стала Нр(а).

Тоді кількість інформації Ір(а) про систему, одержаної в повідомленні р\ визначається так:

Щ) = Н{а) - Щ{а),

тобто кількість інформації вимірюється зміною (зменшенням) невизначеності стану системи.

Якщо кінцева невизначеність Н${а) стане рівною нулю, то первинне неповне знання заміниться повним знанням і кількість

228

Розділ 6. Інформаційні системи та технологи як об'єкти інформаційної безпеки

і нформації Ір(сх) = Н(а). Іншими словами, ентропія системи може розглядатися як міра відсутньої інформації.

Ентропія системи Нф), що має N можливих станів, відповідно до формули Шенона, дорівнює

і=\

де Р, — ймовірність того, що система знаходиться в і-му стані. Для випадку, коли всі стани системи рівноймовірні, тобто їхні ймовірності рівні Pj = 1/N, її ентропія визначається співвідношенням

Часто інформація кодується числовими кодами в цій чи іншій системі числення, особливо це актуально при представленні інформації в комп'ютері. Природно, що одна й та ж кількість розрядів у різних системах числення може передавати різне число станів відображуваного об'єкта, що можна представити у вигляді співвідношення

N=m",

де N — число можливих відображуваних станів;

m — основа системи числення (різноманіття символів, що застосовується в алфавіті;

и — число розрядів (символів) в повідомлення.

Найбільш часто використовуються двійкові й десяткові логарифми. Одиницями вимірювання будуть відповідно біт і діт.

Коефіцієнт (ступінь) інформативності (лаконічність) повідомлення визначається відношенням кількості інформації до об'єму даних, тобто

Y =

1

причому 0<Х< 1.

Із збільшенням X зменшуються об'єми роботи з перетворення інформації (даних) в системі. Тому прагнуть до підвищення

229

інформативності,

для чого розробляються спеціальні

методи оптимального

кодування інформації.

інформативності,

для чого розробляються спеціальні

методи оптимального

кодування інформації.

Семантична міра інформації

Для вимірювання смислового змісту інформації, тобто її кількості на семантичному рівні, найбільше визнання одержала те-заурусна міра, яка пов'язує семантичні властивості інформації зі здатністю користувача сприймати повідомлення, що надійшли. Для цього використовується поняття «тезаурус користувача».

Тезаурус [thesaurus] — це сукупність відомостей, якими володіє користувач або система.

Залежно від співвідношення між смисловим змістом інформації S і тезаурусом користувача Sp змінюється кількість семантичної інформації Іс, що сприймається користувачем і включається ним у подальшому в свій тезаурус.

Характер такої залежності показано на рис. 6.3 .

Розглянемо два граничних випадки, коли кількість семантичної інформації Іс дорівнює нулю:

при Sp ~ 0 користувач не сприймає, не розуміє інформації, що надійшла;

при Sp—*~°° користувач усе знає й інформація, що надійшла, йому не потрібна.

Максимальну кількість семантичної інформації Іс користувач здобуває при узгодженні її смислового змісту S зі своїм тезауру-

230

Розділ 6. Інформаційні системи та технології як об'єкти інформаційної безпеки

с ом Sp (Sp = Sp opt), коли інформація, що надходить, є зрозумілою користувачеві й несе йому раніше невідомі (відсутні у його тезаурусі) відомості.

Таким чином, кількість семантичної інформації в повідомлення, кількість нових знань, одержаних користувачем, є величиною відносною. Одне й те ж повідомлення може мати смисловий зміст для компетентного користувача й бути безглуздими (семантичний шум) для користувача некомпетентного.

При оцінюванні семантичного (змістовного) аспекту інформації необхідно прагнути до узгодження величин S і Sp.

Відносною мірою кількості семантичної інформації може бути коефіцієнт змістовності С, який визначається як відношення кількості семантичної інформації до її об'єму:

с-4.

Прагматична міра інформації

Ця міра визначає корисність інформації (цінність) для досягнення користувачем поставленої мети. Ця міра також відносна, зумовлена особливостями використання цієї інформації в цій чи іншій системі. Цінність інформації доцільно вимірювати в тих же самих одиницях (або близьких до них), в яких вимірюється цільова функція.

6.1.4. Якість інформації

Можливість та ефективність використання інформації зумовлені такимиїї споживчими показниками якості,як репрезентативність, змістовність, достатність, доступність, актуальність, своєчасність, точність, вірогідність, стійкість.

Репрезентативність інформації (див. репрезентація) пов'язана з правильністю її відбору й формування з метою адекватного відображення властивостей об'єкта. Найважливіше значення тут Мають:

231

Частина

II.

ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

Частина

II.

ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

п равильність концепції, на базі якої формулюється вихідне поняття;

обґрунтованість відбору суттєвих ознак й зв'язків явища, що відображається.

Порушення репрезентативності нерідко приводить до суттєвих її похибок.

Змістовність інформації [content-richness] відображає семантичну ємність, що дорівнює відношенню кількості семантичної інформації в повідомленні до об'єму оброблюваної інформації, тобто С = —. Yd

Із збільшенням змістовності інформації зростає семантична

пропускна здатність інформаційної системи, бо для одержання одних і тих же відомостей потрібно перетворювати менший об'єм даних.

Поряд із коефіцієнтом змістовності, що відображає семантичний аспект, можна використати й коефіцієнт інформативності, який характеризується відношенням кількості синтаксичної інформації (за Шеноном) до об'єму даних Y = — .

Достатність (повнота) інформації [adequacy of information] означає, що вона містить мінімальний, але достатній для прийняття правильного рішення склад (набір показників). Поняття повноти інформації пов'язане з її смисловим змістом (семантикою) і прагматикою. Як неповна, тобто недостатня для прийняття правильного рішення,так і надлишкова інформація знижує ефективність рішень, які приймаються користувачем.

Доступність інформації [availability of information] для сприйняття користувачем забезпечується виконанням відповідних процедур її одержання й перетворення. Наприклад, у інформаційній системі інформація перетворюється на доступну та зручну для сприйняття користувачем форму. Це досягається, зокрема, і шляхом узгодження її семантичної форми з тезаурусом користувача.

Актуальність інформації [actuality of information] визначається ступенем збереження цінності інформації для управління в момент її використання й залежить від динаміки змінюван-

232

Розділ 6. Інформаційні системи та технології' як об'єкти інформаційної безпеки

н я її характеристик і від інтервалу часу, що пройшов з моменту виникнення даної інформації.

Своєчасність інформації [timeliness of information] означає її надходження не пізніше заздалегідь призначеного моменту часу, узгодженого з часом вирішення поставленого завдання.

Точність інформації [adequacy of information] визначається ступенем близькості одержуваної інформації до реального стану об'єкта, процесу, явища і т.ін. Для інформації, що відображається цифровим кодом, відомі чотири класифікаційні поняття точності:

формальна точність, що вимірюється значенням одиниці мо лодшого розряду числа;

реальна точність, що визначається значенням одиниці остан нього розряду числа, вірність якого гарантується;

максимальна точність, яку можна одержати в конкретних умовах функціонування системи;

необхідна точність, яка визначається функціональним при значенням показника.

Вірогідність інформації [probability of information] визначається її властивість відображати реально існуючі об'єкти з необхідною точністю. Вимірюється вірогідність інформації довірчою ймовірністю необхідної точності, тобто ймовірністю того, що відображуване інформацією значення параметра відрізняється від істинного значення цього параметра в межах необхідної точності.

Стійкість інформації [capability of information] відображає її здатність реагувати на зміни вихідних даних без порушення необхідної точності. Стійкість інформації, як і репрезентативність, зумовлена вибраною методикою її відбору й формування.

Слід також відзначити, що такі параметри якості інформації, як репрезентативність, змістовність, достатність, доступність, стійкість, цілком визначаються на методичному рівні розробки інформаційних систем. Параметри актуальності, своєчасності, точності й вірогідності обумовлюються в більшій мірі також на методичному рівні, проте на їхню величину суттєво впливає і характер функціонування системи, у першу чергу її надійність. При цьому параметри актуальності і точності жорстко пов'язані відповідно з параметрами своєчасності та вірогідності.

233

6.1.5. Основні властивості інформації як предмета захисту

Доступність інформації

Доступність інформації (даних) [availabilityof information] — це можливість використання інформації (даних), коли в цьому виникає необхідність (рис. 6.4). Доступність також характеризує працездатність інформаційної системи [77].

Інформація доступна, коли вона міститься на матеріальному носії. До носіїв інформації (даних) [data medium] відносять матеріальні об'єкти, які забезпечують запис, зберігання і переда-

Розділ 6. Інформаційні системи та технологи як об'єкти інформаційної безпеки

в ання інформації у просторі і часі. Носіями інформації можуть бути:

люди;

матеріальні тіла (макрочастки);

поля (випромінювання);

елементарні частки (мікрочастки).

Оскільки за допомогою матеріальних засобів можна захищати тільки матеріальний об'єкт, то об'єктами захисту є матеріальні носії інформації. Розрізняють носії — джерела інформації, носії — переносники інформації та носії — одержувачі інформації.

Наприклад, креслення є джерелом інформації, а папір, на якому він намальований, — носій інформації. Фізична природа джерела та носія у цьому прикладі однакова — папір. Проте між ними існує різниця. Папір без нанесеного на ньому тексту або малюнка може біти джерелом інформації про його фізичні та хімічні характеристики. Коли папір містить семантичну інформацію, їй присвоюється інше ім'я: креслення, документ і т.ін. Креслення деталі або вузла входить до складу більш складного документа — креслення приладу, механізму або машини і т.ін. аж до конструкторської документації зразка продукції.

Таким чином, залежно від призначення джерелу можуть бути присвоєні різні імена. Але незалежно від найменування документа захищати від викрадення, змінювання та знищення інформації необхідно листки паперу, які мають певні розміри, вагу, механічну міцність, стійкість фарби або чорнил до зовнішніх впливів. Параметри носія визначають умови та способи зберігання інформації, інші носії, наприклад, фізичні поля не мають чітких кордонів у просторі, але у будь-якому випадку їхні параметри можна виміряти. Фізична природа носія-джерела інформації, носія-переносника та носія-одержувача може бути як однаковою, так і різною.

Передавання інформації шляхом переміщення її носіїв у просторі пов'язана із затратами енергії, причому величина затрат залежить від довжини, шляху, параметрів середовища та виду носія.

235

Частина ІІ.ОСНОВИ БЕЗПЕКИ ІНФОРМАЦІЙНИХТЕХНОЛОГІЙ

Ц інність, цілісність і конфіденційність інформації

Цінність інформації [information value] — це властивість інформації, що визначається її придатністю до практичного використання в різних галузях цілеспрямованої діяльності людини.

Інформація може забезпечити її користувачеві певні переваги: приносити прибутки, зменшити ризик у його діяльності в результаті прийняття більш обґрунтованих рішень і т.ін.

Нейтральна інформація не впливає на стан справ її користувача, але носій з нейтральною для конкретного користувача інформацією може справляти вплив на інший носій з корисною інформацією, якщо є близькими за значеннями параметри носіїв, наприклад, частоти коливань електромагнітних полів різних джерел. Носії інформації, які справляють вплив на інший носій, становлять собою завади. Те, що для одного одержувача є інформацією, для іншого може бути завадою.

Шкідливою є інформація, в результаті використання якої її одержувачу завдаються моральні або матеріальні збитки. Коли така інформація створюється умисно, то її називають дезінформацією. Часто шкідлива інформація створюється в результаті цілеспрямованої або випадкової модифікації її при перенесенні її з одного носія на інший. З точки зору захисту інформації у цьому випадку говорять про її цілісність.

Цілісність інформації [integrity of information] — це захищеність інформації від несанкціонованої зміни, забезпечення її точності та повноти.

Корисність інформації завжди конкретна. Немає цінної інформації взагалі. Інформація корисна або шкідлива для конкретного її користувача. Під користувачами звичайно розуміють як одну людину (процес), так і групу людей і навіть усе людство. Надзвичайно цінна для одних користувачів інформація може не представляти цінності для інших.

Тому при організації захисту інформації визначають насамперед, коло осіб (фірм, держав), які зацікавлені в даній інформації, оскільки імовірно, що серед них можуть бути зловмисники.

236

\ Розділ 6. Інформаційні системи та технології як об'єкти інформаційної безпеки

5 інтересахзахистуцінної(корисної)інформацїшвласник(дер-жава» організація, фізична особа) наносить на носій умовний знак корисності інформації,яка міститься в ньому, — гриф секретності або конфіденційності. Гриф секретності інформації, власниками якої є держава (державні органи), встановлюється на основі закону «Про державну таємницю» та відомчих переліків інформації, що складає державну таємницю.

Відповідно з цим до інформації таємної, цілком таємної та особливої важливості належить інформація, викрадення або несанкціоноване поширення якої може завдати шкоди відповідно державній організації (підприємству, закладу), галузі (відомству, міністерству), суб'єкту держави в цілому. Для нетаємної інформації, яка містить службову таємницю, вводять гриф «для службового користування».

Для позначення ступеня конфіденційності комерційної ін-формаціїзастосовуютьрізноманітнішкалиранжирування.Поширеною є шкала: «комерційна таємниця — суворо конфіденційно», «комерційна таємниця — конфіденційно», «комерційна таємниця». Відома також шкала «суворо конфіденційно — особливий контроль», «суворо конфіденційно», «конфіденційно». Застосовується також шкала з двох рівнів: «комерційна таємниця» та «для службового користування».

Критерієм для визначення грифу конфіденційності інформації можуть бути результати прогнозу наслідків попадання інформації до конкурента або зловмисника, у тому числі:

величина економічних та моральних збитків, що заподіюють ся організації;

реальність створення передумов для катастрофічних наслід ків удіяльності організації, наприклад, банкрутства.

Цінність і ціна інформації

Враховуючи те, що інформація може бути для одержувача корисною або шкідливою, що вона купується та продається, то ін-

237

Частина

II.

ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

Частина

II.

ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

ф ормацію можна розглядати як товар. Ціна інформації пов'язана з її цінністю, проте це різні поняття. Наприклад, при проведенні досліджень можуть бути витрачені великі матеріальні та фінансові ресурси, які завершилися негативним результатом, тобто не одержана інформація, на основі якої її власник може одержати прибуток. Проте негативні результати представляють цінність для спеціалістів, які займаються даною проблемою, бо одержана інформація скорочує шлях до істини.

Корисна інформація може бути створена її власником в результаті науково-дослідної діяльності.запозичена з різноманітних відкритих джерел, може попасти до зловмисника випадково, наприклад, в результаті неумисного підслухування і, нарешті, добута різноманітними нелегальними шляхами.

Ціна інформації [price of information] — це вартість інформації, виражена у грошах. Вона складається із собівартості інформації та прибутку від інформації.

Собівартість визначається витратами власника інформації на її одержання, наприклад:

проведення досліджень в наукових лабораторіях, аналітичних центрах, групах і т.ін.;

купівля інформації на ринку інформації;

• добування інформації за допомогою протиправних дій. Прибуток від інформації з огляду на її особливості може при ймати різноманітні форми, причому вираз його у грошах не є най більш поширеною формою. У загальному випадку прибуток від інформації може бути одержаний в результаті таких дій:

• продажу інформації на ринку;

матеріалізації інформації в продукції з новими якостями або технології, що приносить прибуток;

використання інформації для прийняття більш ефективних рі шень.

Остання форма прибутку від інформації не стільки очевидна, проте вона найбільш поширена, тому що будь-яка діяльність людини — це послідовність прийняття нею рішень.

238

Розділ 6. Інформаційні системи та технології як об'єкти інформаційної безпеки

] ,ля прийняття будь-якого рішення потрібна інформація, причому* чим більший ризик та ціна рішення, тим більшого об'єму повинна бути інформація. Розмірковування перед прийняттям рішення є не що інше, як перероблення людиною наявної у неї інформації.

Залежність цінності інформації від часу

Поширення інформаціїтаїївикористання призводять до змінювання її цінності та ціни. Характер зміни цінності у часі залежить від виду інформації. Для наукової інформації ця залежність часто має хвилеподібний характер. Інформація про відкриття навіть нових законів або явищ природи спочатку належним чином не оцінюється. Наприклад, на початку минулого сторіччя результати досліджень з ядерної фізики мали часто пізнавальний характер та цікавили лише вузьке коло вчених. Інформація в цій галузі набула надзвичайно високої цінності, коли з'явилися реальні можливості практичного використання атомної енергії. У міру того, як вичерпуються на певному етапі науково-технічного прогресу можливості практичної реалізації теоретичних результатів, цінність інформації зменшується. Нові технології або досягнення у суміжних галузях можуть збільшити цінність давно одержаних знань.

Цінність більшості видів інформації, яка циркулює у суспільстві, із часом зменшується — інформація старіє. Старіння інформації С, у першому наближенні можна апроксимувати виразом виду

С,(т) = -С0ехр(-2.3т/т,с),

Де Со — цінність інформації в момент її виникнення (створення); т — час від моменту виникнення інформації до моменту її

використання; хк — тривалість життєвого циклу [life cycle] інформації (від

моменту виникнення до моменту застарівання). Відповідно до цього виразу за час життєвого циклу цінність інформації зменшується до 0,1 первісної величини.

239

Частина

II.

ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

Частина

II.

ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

З алежно від тривалості життєвого циклу комерційна інформація звичайно класифікується таким чином:

оперативно-тактична, яка втрачає цінність приблизно по 10% за день (наприклад, інформація видавання короткотривалого кредиту, пропозиції на придбання товару та строк до одного місяця і т.ін.);

стратегічна інформація, яка втрачає цінність приблизно по 10% за місяць (відомості про партнерів, про довготривалі кре дити, розвиток підприємства і т.ін.

Інформація про закони природи має дуже великий час життєвого циклу. її старіння проявляється в уточненні законів, наприклад, в обмеженні законів Ньютона для мікросвіту.

Вплив копіювання на ціну інформації

При копіюванні, яке не змінює інформаційні параметри носія, кількість інформації не змінюється, а ціна зменшується. Після знімання копії з документа кількість інформації на ньому не змінюється. В результаті цього несанкціоноване копіювання (викрадення) інформації може бути не заміченим для його власника, якщо відсутні інші ознаки проникнення зловмисника до її джерела та факту викрадення.

Але якщо при копіюванні справляється вплив на інформаційні параметри носія, який призводить до зміни їхніх значень, або незначні зміни нагромаджуються, то кількість інформації зменшується.

Погіршується якість звуку та зображення відповідно на аудіо-і відеоплівках із-за механічного руйнування магнітного шару, книга зачитується до дір, знебарвлюється із-за впливу яскравого ультрафіолетового світла колір зображення оригіналу при ксерокопіюванні і т.ін.

Оскільки при кожному копіюванні збільшується кількість її законних та незаконних користувачів інформацією, до відповідно до законів ринку ціна знижується. Наприклад, відеопіратство викликає занепокоєння у власників відеопродукції, бо широке поширення піратських копій значно збиває ціни на ринку.

240

\ Види інформації, що підлягають захисту

За змістом будь-яка інформація може бути віднесена до се мантичної або до інформації про ознаки матеріального об'єкта — ознакової (рис. 6.5). Суть семантичної інформації не залежить від характеристик носія. Зміст тексту, наприклад, не залежить від якості паперу, на якому він написаний, або фізичних параметрів іншого носія. Семантична інформація є продуктом абстрактного мислення людини і відображає об'єкти, явища як матеріального світу, так створювані нею образи і моделі за допомогою символів на мовах спілкування людей. -

Мови спілкування включають як природні мови національного спілкування, так і штучні професійні мови. Мови національного спілкування формуються протягом тривалого часу розвитку нації. В природній мові застарілі слова поступово вимирають,

241

Частина ІІ.ОСНОВИ БЕЗПЕКИ ІНФОРМАЦІЙНИХТЕХНОЛОГІЙ

а ле з являються нові, викликані розвитком людства, в тому числі технічним прогресом.

Семантична інформація на мові національного спілкування подається у вигляді впорядкованої послідовності знаків (букв, цифр, ієрогліфів) алфавіту цієї мови та записується на будь-якому матеріальному носієві. У галузі реєстрації та консервації семантичної інформації розробляються носії, які забезпечують все більш високу щільність запису та менше енергоспоживання.

Професійні мови створюються спеціалістами для економного та компактного відображення інформації. Існує велика кількість професійних мов: математики, музики, радіоелектроніки, хімії і т.ін. Будь-яка предметна частина містить характерні для неї поняття та умовні позначення, часто незрозумілі ненавченій цій мові людині. Для однозначного розуміння цієї мови всіма спеціалістами галузей науки, техніки, мистецтва і т.ін., терміни та умовні позначення стандартизуються. У принципі все те, що описано на професійній мові, можна представити на природній мові, але така форма запису громіздка та незручна для сприйняття інформації людиною. Крім того, використання носіїв різноманітної фізичної природи дозволяє підключати для вводу інформації в мозок людини все різноманіття її рецепторів (датчиків): органи слуху, зору, нюху і т.ін.

Ознакова інформація описує конкретний матеріальний об'єкт на мові його ознак. Опис об'єкта містить ознаки його зовнішнього вигляду, випромінюваних ним полів та елементарних часток, складу та структури речовини, з якої складається об'єкт. Джерелами ознакової інформації є власне об'єкти. До них в першу чергу відносяться люди, які цікавлять зарубіжну розвідку або вітчизняного конкурента, нова продукція та матеріали, приміщення і навіть будівлі, в яких може знаходитися конфіденційна інформація. Залежно від виду опису об'єкта ознакова інформація поділяється на інформацію про зовнішній вигляд (видові ознаки), про його поля (ознаки сигналів), про структуру та склад його речовин (ознаки речовин).

Інформація, що підлягає захисту, неоднорідна за змістом, обсягом та цінністю. Отже, захист буде раціональним у тому випад-

242

ку, коли рівень захисту, а отже, витрати, відповідають кількості і якості інформації. Якщо витрати на захист інформації вищий за її ціну, то рівень захисту не виправдано великий, якщо суттєво менший, то підвищується ймовірність знищення, викрадення або модифікації інформації. Для забезпечення раціонального захисту виникає необхідність структурування конфіденційної інформації, тобто розділення її на так звані інформаційні елементи.

Інформаційний елемент являє собою інформацію на носієві з достатньо чіткими межами і задовольняє наступним вимогам:

належить конкретному джерелу (документу, людині, зразку, продукції і т.ін.);

міститься на окремому носієві;

має конкретну ціну.

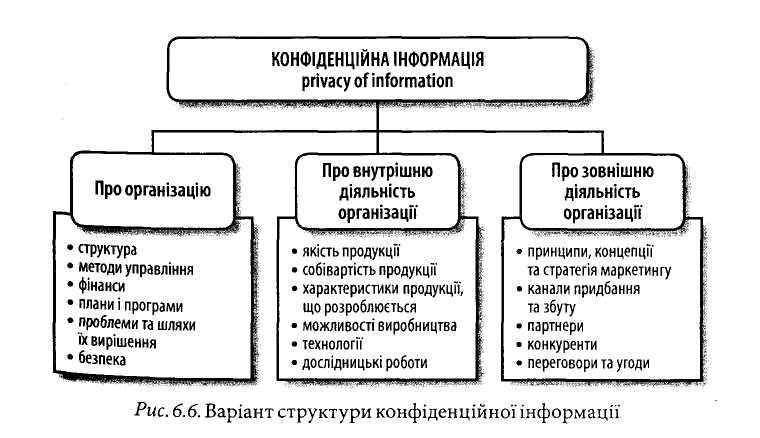

Структурування інформації здійснюється шляхом послідовної деталізації інформації, що підлягає захисту, починаючи з переліку відомостей, що містить таємницю. Деталізація передбачає ієрархічну розбивку інформації відповідно до структури тематичних питань, які охоплюють усі аспекти організації і діяльності приватної фірми або державної структури (рис. 6.6).

Частина II. ОСНОВИ БЕЗПЕКИ ІНФОРМАЦІЙНИХТЕХНОЛОПЙ

U

Наприклад, загальний перелік відомостей, що складає комерційну таємницю (конфіденційна інформація), належить до нульового (вихідного) рівня ієрархії структури. На першому рівня ця інформація розділяється на три групи, кожна з яких відповідає темам: «про організацію», «про внутрішню діяльність організації», «про зовнішню діяльність організації». На другому рівні ці теми конкретизуються тематичними питаннями:

структура, методи управління, фінанси, плани та програми, проблеми та шляхи їх вирішення, безпека;

якість продукції, собівартість продукції, характеристики про дукції, можливості виробництва, технології, дослідні роботи;

• принципи, концепція і стратегія маркетингу, канали придбан ня та збуту, партнери, конкуренти, переговори та угоди. Захист структурованої інформації принципово відрізня ється від захисту інформації взагалі. Він є конкретним, бо ясно, що (який інформаційний елемент) необхідно захищати, насам перед виходячи з його цінності, хто або що є носіями цього еле мента. Для елемента інформації можна виявити можливі загрози його безпеці та визначити які способи та засоби доцільно засто сувати для забезпечення безпеки даного елемента інформації.

6.2. ІНФОРМАЦІЙНІ СИСТЕМИ ЯК ОБ'ЄКТИ ЗАХИСТУ 6.2.1. Загальні відомості про інформаційні системи

Визначення інформаційної системи

Інформаційна система [information system] — взаємопов'язана сукупність засобів, методів і персоналу, що використовуються для зберігання, оброблення й видавання інформації в інтересах досягнення поставленої мети.

Сучасне розуміння інформаційної системи передбачає використання як основного технічного засобу перероблення інформації комп'ютерної техніки. Крім того, технічне втілення інформаційної системи саме по собі нічого не буде означати, як що не врахована роль людини, для якої призначена вироблена інформація і без якої неможливе її одержання й подання [34].

244

Розділ 6. Інформаційні системи та технології як об'єкти інформаційної безпеки

Н еобхідно також розуміти різницю між комп'ютерами й інформаційними системами. Комп'ютери, оснащені спеціалізованими програмними засобами, є технічною базою й інструментом для інформаційних систем. Необхідними складовими інформаційної системи є також персонал, що взаємодіє з комп'ютерами й телекомунікаціями.

Виходячи з попередніх міркувань, можна дати наступне сучасне визначення інформаційної системи як системи інформаційного обслуговування, що являє собою організаційно-упорядковану сукупність інформаційних ресурсів, технічних засобів і технологій, що реалізують інформаційні процеси в традиційному або автоматизованому режимі для задоволення інформаційних потреб користувачів.

Робота інформаційної системи полягає в обслуговуванні двох зустрічних потоків інформації: уведення нової інформації і видавання поточної інформації на запит.

Оскільки головне завдання інформаційної системи — обслуговування клієнтів, то вона побудована таким чином, щоб відповідь на будь-яке питання видавалася швидко і була достатньо повною. Це забезпечується наявністю стандартних процедур пошуку інформації і тим, що дані системи розташовані в певному порядку.

У галузі створення інформаційних систем вирішують декілька основних завдань:

аналіз і прогнозування потоків різноманітної інформації, що переміщуються в суспільстві;

дослідження способів подання і зберігання інформації, ство рення спеціальних мов для формального опису інформації різної природи, розробка спеціальних прийомів стиснення і кодування інформації, анотування об'ємних документів та їхнє реферування;

побудова різноманітних процедур і технічних засобів для їхньої реалізації, за допомогою яких можна автоматизувати процес добування інформації з документів, які не призначені для обчислювальних машин, а орієнтовані на сприйняття їх людиною;

245

створення

інформаційно-пошукових систем, які

здатні спри

ймати запити до

інформаційних сховищ, сформульованих

на

природній

(людській) мові, а також на спеціальних

мовах за

питів

для систем такого типу;

створення

інформаційно-пошукових систем, які

здатні спри

ймати запити до

інформаційних сховищ, сформульованих

на

природній

(людській) мові, а також на спеціальних

мовах за

питів

для систем такого типу;створення мереж зберігання, оброблення і передавання ін формації, до складу яких входять інформаційні банки даних, термінали, центри оброблення та засоби зв'язку.

Типові процеси в інформаційній системі

Процеси, що забезпечують роботу інформаційної системи будь-якого призначення, умовно можна представити у вигляді схеми (рис. 6.7), що складається з блоків:

введення інформації із зовнішніх або внутрішніх джерел;

оброблення вхідної інформації й подання її у зручному виг ляді;

виведення інформації для представлення її у зручному виг ляді;

зворотній зв'язок — інформація перероблена людьми даної організації для корекції вхідної інформації. Інформаційна система має наступні типові властивості:

будь-яка інформаційна система може бути піддана аналізу, побудована й керована на основі загальних принципів побу дови систем;

Розділ 6. Інформаційні системи та технологи як об'єкта інформаційноїбезпеки

і нформаційна система є динамічною і такою, що розвива ється;

при побудові інформаційної системи необхідно використо вувати системний підхід;

вихідною продукцією інформаційної системи є інформація, на основі якої приймаються рішення;

інформаційну систему слід сприйматияклюдино-комп'ютерну систему оброблення інформації.

На теперішній час склалася думка про інформаційну систему як про систему, що реалізується за допомогою комп'ютерної техніки. Хоча у загальному випадку інформаційну систему можна розуміти і у некомп'ютерному варіанті.

Що.б розібратися в роботі інформаційної системи, необхідно зрозуміти суть проблем, які вона вирішує, а також організаційні процеси, в яких вона задіяна. Так, наприклад, для визначення можливостей можливості комп'ютерної інформаційної системи для підтримки прийняття рішень слід враховувати:

структурованість вирішуваних завдань управління;

рівень ієрархії управління організацією, на якому рішення по винне бути прийнятим;

належність завдання до цієї чи іншої сфери діяльності;

вид інформаційної технології, що використовується. Технологія роботи в комп'ютерній інформаційній системі є

доступною для розуміння спеціалістами некомп'ютерної галузі і може бути успішно використана для контролю процесів професійної діяльності і управління ними.

6.2.2. Структура інформаційної системи

Підсистеми забезпечення інформаційної системи

Структуруінформаційноїсистеми складає сукупність окремих її частин, що називаються підсистемами.

Підсистема [subsystem] — це частина системи, виділена за будь-якою ознакою.

247

Загальну

структуру інформаційної системи можна

розглядати

як сукупність підсистем незалежно від

сфери застосування. У

цьому випадку говорять про структурну

ознаку класифікації, а

підсистеми називають забезпечуючими.

Таким чином, структура

будь-якої інформаційної підсистеми

може бути представлена сукупністю

забезпечуючих підсистем (рис. 6.8).

Загальну

структуру інформаційної системи можна

розглядати

як сукупність підсистем незалежно від

сфери застосування. У

цьому випадку говорять про структурну

ознаку класифікації, а

підсистеми називають забезпечуючими.

Таким чином, структура

будь-якої інформаційної підсистеми

може бути представлена сукупністю

забезпечуючих підсистем (рис. 6.8).

Серед забезпечуючих підсистем звичайно виділяють інформаційне, технічне, математичне, програмне, організаційне й правове забезпечення.

Інформаційне забезпечення

Призначення підсистеми інформаційного забезпечення полягає у своєчасному формуванні й видачі вірогідної інформації для прийняття управлінських рішень.

Інформаційне забезпечення [dataware] — сукупність єдиної системи класифікації й кодування інформації, уніфікованих систем документації, схем інформаційних потоків, що циркулюють в організації, а також методологія побудови баз даних.

248

Розділ 6. Інформаційні системи та технологи як об'єкти інформаційної безпеки

У ніфіковані системи документів створюються на державному, галузевому й регіональному рівнях. Головна мета — це забезпечити відповідність різних сфер суспільного виробництва. Розроблені стандарти, де встановлюються вимоги:

до уніфікованих систем документів;

до уніфікованих форм документів різних рівнів управління;

до складу й структури реквізитів й показників;

до порядку впровадження, ведення й реєстрації уніфікованих форм документів.

Проте, незважаючи на існування уніфікованих форм документів, при обстеженні більшості організацій постійно виявляється цілий комплекс типових недоліків:

надзвичайно великий обсяг документів для ручного оброб лення;

одні й ті ж показники часто дублюються в різних докумен тах;

робота з великою кількістю документів відволікає спеціалістів виконання безпосередніх завдань;

наявні показники, які створюються, але не використовують ся, і т.ін.

Тому усунення вказаних недоліків є одним із завдань, що стоять при створенні інформаційного забезпечення.

Схеми інформаційних потоків [data stream, data flow] відображають маршрути руху інформації та її обсяги, місця виникнення первинної інформації й використання результатної інформації. За рахунок аналізу структури подібних схем можна виробити заходи з удосконалення всієї системи.

Побудова схем інформаційних потоків, які дозволяють виявити обсяги інформації й провести її детальний аналіз, забезпечує:

виключення інформації, що дублюється або не використо вується;

класифікацію і раціональне подання інформації.

При цьому докладно повинні розглядатися питання взаємо-звязку руху інформації по рівнях управління. Слід також виявити, які показники необхідні для прийняття управлінських рі-

249

Частина II. ОСНОВИ БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

ш ень, а які ні. До кожного виконавця повинна поступати тільки та інформація, яка використовується.

Методологія побудови баз даних базується на теоретичних основах їх проектування. Для розуміння концепції методології можна привести основні ідеї у вигляді двох етапів, що практиці реалізуються послідовно.

1-й етап — обстеження всіх функціональних підрозділів фірми з метою:

зрозуміти специфіку й структуру її діяльності;

побудувати схему інформаційних потоків;

провести аналіз існуючої системи документообігу;

визначити інформаційні об'єкти та відповідний склад рекві зитів (параметрів, характеристик), що описують їхні власти вості й призначення.

2-й етап — побудова концептуальної інформаційно-логічної моделі для обстеженої на 1-му етапі сфери діяльності. У цій моделі повинні бути встановлені та оптимізовані всі зв'язки між об'єктами та їхніми реквізитами. Інформаційно-логічна модель є фундаментом, на якому буде створена база даних.

Для створення інформаційного забезпечення необхідно:

чітке розуміння мети, завдань, функцій всієї системи управ ління організацією;

виявлення руху інформації від моменту виникнення і до її використання на різних рівнях керування, представленої для аналізу у вигляді схем інформаційних потоків;

удосконалення системи документообігу;

наявність і використання системи класифікації й кодування;

володіння методологією створення концептуальних інфор маційно-логічних моделей, що відображають взаємозв'язок інформації;

створення масивів інформації на машинних носіях, що пот ребує наявності сучасного технічного забезпечення.

Технічне забезпечення

Технічне забезпечення [hardware] — комплекс технічних засобів, призначених для роботи інформаційної системи, а також відповідна документація на ці засоби й технологічні процеси.

250

Розділ 6. Інформаційні системи та технологи як об'єкти інформаційної безпеки

К омплекс технічних засобів складають:

комп'ютери будь-яких моделей;

засоби збирання, нагромадження, оброблення, передавання й виведення інформації;

засоби передавання даних і лінії з в 'язку;

оргтехніка і пристрої автоматичного знімання інформації;

експлуатаційні матеріали і т.ін.

Документацією оформляється попередній вибір технічних засобів,організація їх експлуатації,технологічний процес оброблення даних, технологічне оснащення. Документацію можна умовно розділити на три групи:

загальносистемну, що включає державні .та галузеві стан дарти з технічного забезпечення;

спеціалізовану, що містить комплекс методик із усіх етапів розробки технічного забезпечення;

нормативно-довідкову, що використовується для виконання розрахунків із технічного забезпечення.

До теперішнього часу склалися дві основні форми технічного забезпечення (форми використання технічних засобів): централізована та частково або повністю децентралізована.

Централізоване технічне забезпечення базується на використання в інформаційній системі великих ЕОМ та обчислювальних центрів.

Децентралізоване технічне забезпечення передбачає реалізацію функціональних підсистем на персональних комп'ютерах безпосередньо на робочих місцях.

Перспективним підходом слід рахувати, очевидно, частково децентралізований підхід — організацію технічного забезпечення на основі розподіленим мереж, що складаються з персональних комп'ютерів і великої ЕОМ для зберігання баз дани, загальних для будь-яких функціональних підсистем.

Математичне і програмне забезпечення

Математичне і програмне забезпечення — сукупність математичних методів, моделей, алгоритмів і програм для реалізації

251

Частина II. ОСНОВИ БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

І

мети та завдань інформаційної системи, а також нормального функціонування комплексу технічних засобів.

До засобів математичного забезпечення [mathematical support] належать:

засоби моделювання процесів управління;

типові завдання управління;

методи математичного програмування, математичної статис тики, теорії масового обслуговування і т.ін.

До складу програмного забезпечення входять загальноси-стемні та спеціальні програмні продукти, а також технічна документація.

До загальносистемного програмного забезпечення [general-system software] належать комплекси програм, орієнтовані на користувачів і призначені для виконання типових завдань оброблення інформації. Вони служать для розширення функціональних можливостей комп'ютерів, контролю й керування процесом оброблення даних.

Спеціальне (прикладне) програмне забезпечення [application (special) software] являє собою сукупність програм, розроблених при створенні конкретної інформаційної системи. До його складу входять пакети прикладних програм, що реалізують моделі різного ступеню адекватності, що відображають функціонування реального об'єкта.

Технічна документація [engineering data, paperwork] на розробку програмних засобів повинна містити опис завдань, завдання на алгоритмізацію, математичну модель завдання, контрольні приклади.

Організаційне забезпечення

Організаційне забезпечення [organization support] — сукупність методів і засобів, які регламентують взаємодію персоналу з технічними засобами й між собою в процесі розробки та експлуатації інформаційної системи.

Організаційне забезпечення реалізує наступні функції:

252

Розділ 6. Інформаційні системи та технологи як об'єкти інформаційної безпеки

а наліз існуючої системи управління організацією, де буде ви користовуватися інформаційна система, і виявлення завдань, що підлягають автоматизації;

підготовку завдань до виконання на комп'ютері, включаючи технічне завдання на проектування інформаційної системи й техніко-економічне обґрунтування її ефективності;

розробку управлінських рішень відносно складу та структу ри організації, методології виконання завдань, спрямованих на підвищення ефективності системи управління. Організаційне забезпечення створюється за результатами пе-

ред-проектного обстеження на першому етапі побудови баз даних.

Правове забезпечення

Правове забезпечення [legal support] — сукупність правових норм, що визначають створення, правовий статус і функціонування інформаційних систем, регламентують порядок одержання, перетворення та використання інформації.

Головною метою правового забезпечення є зміцнення законності.

До складу правового забезпечення входять закони, укази, постанови державних органів влади, накази, інструкції й інші нормативні документи міністерств, відомств, організацій, місцевих органів влади. У правовому забезпеченні можна виділити загальну частину, що регулює функціонування будь-якої інформаційної системи, і локальну частину, що регулює функціонування конкретної системи.

Право забезпечення етапів розробки інформаційної системи включає нормативні акти, зв'язані з договірними відносинами розробника й замовника й правовим регулюванням відхилень від договору.

Правове забезпечення етапів функціонування інформаційної системи включає:

статус інформаційної системи;

права, обов'язки й відповідальність персоналу;

правові положення окремих видів процесу керування;

порядок створення й використання інформації і т.ін.

253

6.2.3.

Класифікація інформаційних систем

6.2.3.

Класифікація інформаційних систем

Класифікація за ступенем автоматизації

Залежно від ступеня автоматизації інформаційних процесів у системі управління фірмою інформаційні системи визначаються як ручні, автоматичні й автоматизовані (рис. 6.9).

Розділ 6. Інформаційні системи та технології як об'єкти інформаційної безпеки

Р учні інформаційні системи характеризуються відсутністю сучасних технічних засобів перероблення інформації й виконання всіх операцій людиною. Наприклад, про діяльність менеджера у фірмі, де відсутні комп'ютери, можна говорити, що він працює з ручною інформаційною системою.

Автоматичні інформаційні системи [automatic system] виконують усі операції з перероблення інформації без участі людини.

Автоматизованіінформаційнісистеми [automated system] ne-редбачаютьучастьупроцесіоброблення інформації людини, ітех-нічних засобів, причому головна роль надається* комп'ютеру. У сучасному тлумаченні в термін «інформаційна система» вкладається обов'язково поняття системи, що піддається автоматизації.

Автоматизовані інформаційні системи, враховуючи їхнє широке застосування в організації процесів управління, мають різноманітні модифікації та можуть бути класифікованими, наприклад, і за характером використання інформації і за сферою застосування.

Класифікація інформаційних систем за характером використання інформації

Інформаційно-пошукові системи [data retrieval system] здійснюють введення, систематизацію, зберігання, видачу інформації за запитом користувача без складних перетворень даних. Наприклад, інформаційно-пошукова система в бібліотеці, в залізничних і авіака-сах.

Інформаційно-обчислювальні системи [information calculation system] здійснюють усі операції перероблення інформації за певним алгоритмом. Серед них можна також провести класифікацію за мірою впливу виробленої результативної інформації на процес прийняття рішень і виділити два класи: управляючі і Дорадчі.

Управляючі інформаційні системи виробляють інформацію, на основі якої людина приймає рішення. Для цих систем характерні тип завдань розрахункового характеру й оброблення вели-

255

Частина

ІІ.ОСНОВИ БЕЗПЕКИ ІНФОРМАЦІЙНИХ

ТЕХНОЛОГІЙ

Частина

ІІ.ОСНОВИ БЕЗПЕКИ ІНФОРМАЦІЙНИХ

ТЕХНОЛОГІЙ

к их обсягів даних. Прикладом можу бути система оперативного планування випуску продукції, система бухгалтерського обліку. Дорадчі інформаційні системи виробляють інформацію, яка приймається людиною до відома та не перетворюється негайно у серію конкретних дій. Ці системи мають більш високу ступінь інтелекту, так як для них характерне оброблення знань, а не даних.

Класифікація інформаційних систем за сферою застосування

Інформаційні системи організаційного управління призначені для автоматизації функцій управлінського персоналу. Враховуючи найбільш широке застосування та різноманітність цього класу систем, часто будь-які інформаційні системи розуміють саме у даному тлумаченні. До цього класу систем відносяться інформаційні системи управління як промисловими підприємствами, так і непро-мисловими об'єктами: готелями, банками, торговими фірмами і т.ін.

Основними функціями подібних систем є: оперативний контроль і регулювання, оперативний облік і аналіз, перспективне й оперативне планування, бухгалтерський облік, керування збутом і постачанням та інші економічні й організаційні завдання.

Інформаційні системи управління технологічними процесами служать для автоматизації функцій виробничого персоналу. Вони використовуються при організації потокових ліній.виготов-лення мікросхем, на складанні, для підтримки технологічного процесу в металургійній та машинобудівній промисловості.

Інформаційні системи автоматизованого проектування [computer-aided design (CAD)] (САПР) призначені для автоматизації функцій інженерів-проектувальників, конструкторів, архітекторів, дизайнерів при створенні нової техніки або технології. Основними функціями таких систем є: інженерні розрахунки, створення графічної документації (креслень, схем, планів), створення проектної документації, моделювання об'єктів, що проектуються.

Інтегровані (корпоративні) інформаційні системи використовуються для автоматизації всіх функцій фірми й охоплюють весь цикл робіт від проектування до збуту продукції. Ство-

256

рення таких систем дуже важке, оскільки потребує системного підходу з позицій головної мети, наприклад одержання прибутку, завоювання ринку збуту і т.ін.

6.2.4. Основні характеристики інформаційної системи як об'єкта захисту

Для інформаційних систем як об'єктів безпеки характер ні наступні такі характеристики як конфіденційність, доступ ність та цілісність інформації (даних) в інформаційній системі (рис. 6.10) [2]. і

Конфіденційність [confidentiality, privacy] (від лат. confi-dentia — довір'я) — це властивість не підлягати розголосові; Довірчість, секретність, суто приватність.

257

Частина

II.

ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

Частина

II.

ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

К онфіденційність інформації (даних) в інформаційній системі — це властивість інформації, яка полягає в тому, що інформація не може бути отримана неавторизованим користувачем і (або) процесом інформаційної системи. Інформація зберігає конфіденційність, якщо дотримуються встановлені правила ознайомлення з нею.

Доступність [availability] у загальному сенсі представляється як можливість проникнення куди-небудь.

Для інформаційної системи — це властивість ресурсу системи, яка полягає в тому, що користувач і (або) процес, який володіє відповідними повноваженнями, може використовувати ресурс відповідно до правил, встановлених політикою безпеки, не очікуючи довше заданого (малого) проміжку часу, тобто коли він знаходиться у вигляді, необхідному користувачеві, і в той час, коли він йому необхідний.

Доступність даних [data confidentiality] в інформаційній системі — це властивість даних, що полягає у можливості їхнього читання користувачем або програмою. Визначається рядом факторів: можливістю працювати за терміналом, володінням паролем, знанням мови запитів і т.ін.

Цілісність [integrity] — це внутрішня єдність, зв'язаність усіх частин чого-небудь, єдине ціле. В інформаційній системі — це стан даних або інформаційної системи системи, в якій дані та програми використовуються встановленим чином, що забезпечує:

стійку роботу системи;

автоматичне відновлення у випадку виявлення системою по тенційної помилки;

автоматичне використання альтернативних компонентів за мість тих, що вийшли з ладу.

Для інформаційної системи можна розглядати такі поняття як цілісність даних, цілісність інформації, цілісність бази даних цілісність інформаційної системи і т.ін.

Цілісність даних [data integrity] в інформаційній системі — це стан, при якому дані, що зберігаються в системі, в точності відповідають даним у вихідних документах; властивість, що має відношення до набору даних і означає, що дані не можуть бути змінені

258

Розділ 6. Інформаційні системи та технології як об'єкти інформаційної безпеки

а бо

зруйновані без санкції на доступ.

Цілісність даних вважається збереженою,

якщо дані не спотворені і не зруйновані

(стерті).

бо

зруйновані без санкції на доступ.

Цілісність даних вважається збереженою,

якщо дані не спотворені і не зруйновані

(стерті).

Семантична цілісність даних [semantic data integrity] — це стан даних, коли вони зберігають свій інформаційний зміст та однозначність інтерпретації в умовах випадкових впливів.

Цілісність інформації [information integrity] — це властивість інформації, яка полягає в тому, що інформація не може бути модифікована неавторизованим користувачем і (або) процесом. Інформація зберігає цілісність, якщо дотримуються встановлені правила її модифікації (видалення).

Цілісність бази даних [database integrity] — це стан бази даних, коли всі значення даних правильні в тому сенсі, що відображають стан реального світу (в межах заданих обмежень по точності та часовій узгодженості) і підпорядковуються правилам взаємної несперечливості. Підтримка цілісності бази даних включає перевірку цілісності і відновлення з будь-якого неправильного стану, яке може бути виявлено; це входить у функції адміністратора бази даних.

Цілісність системи [system integrity] — це властивість системи, яка полягає в тому, що жоден її компонент не може бути усунений, модифікований або доданий з порушенням політики безпеки.

До захищених інформаційних систем належать інформаційні системи, які для певних умов експлуатації забезпечують безпеку (конфіденційність, цілісність) інформації, що функціонує в системі, та підтримує свою працездатність в умовах впливу на неї заданої множини загроз.

Для інформаційної системи властиві наступні види загроз: загрози порушення конфіденційності, загрози порушення цілісності, загрози порушення працездатності (доступності).

Загрози порушення конфіденційності спрямовані на розголошення інформації з обмеженим доступом.

Загрози порушення працездатності (доступності) спрямовані на створення ситуацій, коли в результаті умисних дій понижується працездатність обчислювальної системи або її ресурси стають недоступними.

259

Частина

II.ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХТЕХНОЛОГІЙ

Частина

II.ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХТЕХНОЛОГІЙ

З агрози порушення цілісності полягають у спотворенні або зміні неавторизованим користувачем інформації, що зберігається або передається. Цілісність інформації може бути порушена як зловмисником, так і в результаті об'єктивних впливів із сторони середовища експлуатації системи.

6.3. ІНФОРМАЦІЙНІ ТЕХНОЛОГІЇ ТА ПРОБЛЕМИ ЇХНЬОЇ БЕЗПЕКИ

6.3.1. Визначення інформаційної технології

Створення та функціонування інформаційних систем тісно пов'язані з розвитком інформаційної технології — головної складової частини інформаційної системи [34].

У найбільш загальному випадку під поняттям технологія І І [technology] (від грец. texvn (техно...) — майстерність, мистец-

тво, уміння і ...логія) розуміють сукупність взаємопов'язаних способів обробки матеріалів, виготовлення виробів та процесів, що супроводжують ці види робіт. Власне сам процес представляє певну сукупність дій, що спрямовані на досягнення поставленої мети. Він повинен визначатися вибраною людиною стратегією і реалізовуватися за допомогою сукупності різних засобів і методів.

Відповідно до визначення поняття технологія інформаційна технологія — це процес, що використовує сукупність засобів і методів збирання, оброблення і передачі даних (первинної інформації) для одержання інформації нової якості про стан об'єкта, процесу або явища (інформаційного продукту).

Мета інформаційної технології — виробництво інформації для аналізу її людиною й прийняття на його основі рішення на виконання будь-якої дії.

Інформаційна технологія стала найбільш важливою складовою процесу використання інформаційних ресурсів суспільства. Вона пройшла декілька еволюційних етапів, зміна яких визнача-

260

Розділ 6. Інформаційні системи та технології як об'єкти інформаційної безпеки

л ася головним чином розвитком науково-технічного прогресу, появою нових технічних засобів перероблення інформації. У сучасному суспільстві, де основним технічним засобом технології перероблення інформації служить комп'ютер, відбувся суттєвий вплив як на концепцію побудови й використання технологічних процесів, так і на якість результативної інформації.

6.3.2. Співвідношення інформаційної технології та інформаційної системи

Інформаційна технологія тісно пов'язана з інформаційними системами, які є для неї основним середовищем. На перший погляд може здаватися, визначення інформаційної технології та системи дуже схожі між собою. Проте це не так.

Інформаційна технологія є процесом, що складається з чітко регламентованих правил виконання операції, дій, етапів різної міри складності над даними, що зберігаються в комп'ютерах. Основна мета інформаційної технології — у результаті цілеспрямованих дій з перероблення первинної інформації одержати необхідну для користувача інформацію.

Інформаційна система є середовищем, складовими елементами якої є комп'ютери, комп'ютерні мережі, програмні продукти, бази даних, люди, різного роду технічні та програмні засоби зв'язку і т.ін. Основна мета інформаційної системи — організація зберігання та передавання інформації. Інформаційна система представляє собою людино-комп'ютерну систему оброблення інформації.

Реалізація функцій інформаційної системи неможлива без знання зорієнтованої на неї інформаційної технологій. Інформаційна технологія може існувати й поза сферою інформаційної системи.

Таким чином, інформаційна технологія є більш ємним поняттям, що відображає сучасне уявлення про процеси перетворення інформації в інформаційному суспільстві. У майстерному сполучені Двох інформаційних технологій управлінської та комп'ютерної — запорука успішної роботи інформаційної системи.

261

Частина II. ОСНОВИ БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

б .З.З. Класифікація та види інформаційних технологій

На теперішній час інформаційні технології можна класифікувати за низкою ознак, зокрема:

способом реалізації інформаційноїтехнологіїв інформаційній системі;

обсягом охоплення інформаційною технологією завдання уп равління;

класами реалізованих технологічних операцій;

типом користувальницького інтерфейсу;

варіантами використання мережі ЕОМ;

предметною частиною, яка обслуговується інформаційною технологією.

Традиційна та нова інформаційна технологія

За способом реалізації інформаційної технології в інформаційні системі виділяють інформаційні технології, що склалися традиційно, та нові інформаційні технології. Якщо традиційні інформаційні технології насамперед існували в умовах централізованого оброблення даних, до масового використання ПЕОМ були орієнтовані головним чином на зниження трудомісткості при формування регулярної звітності, то нові інформаційні технології зв'язані з інформаційним забезпеченням процесу управління в реальному масштабі часу.

Нова інформаційна технологія — це технологія, яка засновується на застосуванні комп'ютерів, активній участі користувачів (непрофесіоналів в галузі програмування) в інформаційному процесі, високому рівні дружнього користувальницького інтерфейсу, широкому застосуванні пакетів прикладних програм загального та проблемного призначення, доступі користувача до віддалених баз даних та програм завдяки обчислювальним мережам ЕОМ. У поняття нової інформаційної технології включені також комунікаційні технології, які забезпечують передавання інформації різними засобами, а саме — телефон, телеграф, телекомунікації, факс і т.ін.

262

Розділ 6. Інформаційні системи та технології як об'єкти інформаційної безпеки

Н ова (комп'ютерна) інформаційна технологія базується на трьох основних принципах:

інтерактивний (діалоговий) режим роботи з комп'ютером;

інтегрованість (стикування, взаємозв'язок) з іншими прог рамними продуктами;

гнучкість процесу зміни як даних, так і постановок завдань.

Інформаційна технологія управління

За обсягом охоплення інформаційною технологією завдань управління виділяють електронне оброблення даних, коли з використанням ЕОМ без перегляду методології та організації процесів управління ведеться оброблення даних з вирішенням окремих завдань, та автоматизацію управлінської діяльності. В останньому випадку обчислювальні засоби використовуються для комплексного вирішення функціональних завдань, формування регулярної звітності та роботи в інформаційно-довідковому режимі для підготовки управлінських рішень. До цієї групи можуть бути віднесені інформаційні технології підтримки прийняття рішень, які передбачають широке застосування еко-номіко-математичних методів, моделей та пакетів прикладних програм для аналітичних роботи та формування прогнозів, складання бізнес-планів, обґрунтування оцінок та висновків із процесів, що вивчаються, та явищ виробничо-господарської практики. До названої групи відносяться інформаційні технології, які одержали назву електронного офісу та експертної підтримки рішень. Ці два варіанти інформаційних технологій орієнтовані на використання досягнень у галузі автоматизації роботи спеціалістів та керівників, створення для них найбільш сприятливих умов виконання професійних функцій, якісного та своєчасного інформаційного обслуговування за рахунок повного автоматизованого набору управлінських процедур, які реалізуються в умовах конкретного робочого місця та офісу в цілому.

Електронний офіс передбачає наявність інтегрованих пакетів прикладних програм, що включають спеціалізовані програми та інформаційні технології, які забезпечують комплексну реалізацію завдань предметної частини. На теперішній час все біль-

263

Частина

II.

ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

Частина

II.

ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

ш е розповсюдження набувають електронні офіси, обладнання та співробітники яких можуть знаходитися в різних приміщеннях. Необхідність роботи з документами, матеріалами, базами даних конкретної організації або закладу в домашніх умовах, в готелі, транспортних засобах привела до появи інформаційних технологій віртуальних офісів. Такі інформаційні технології засновуються на роботі локальної мережі, з'єднаної з територіальною або глобальною мережею. Завдяки цьому абонентські системи співробітників закладу, незалежно від того, де вони знаходяться, виявляються включеними в загальну для них мережу.

Інформаційні технології експертної підтримки рішень складають основу автоматизації праці спеціалістів-аналітиків. Ці працівники крім аналітичних методів та моделей для дослідження ситуацій, що склалися в ринкових умовах, із збуту продукції, послуг, фінансового стану підприємства, фірми, фінансово-кредитної організації змушені використовувати накопичений та збережений і системі досвід оцінки ситуацій, тобто відомості, що складають базу знань у конкретній предметній частині. Оброблені за певними правилами такі відомості дозволяють готувати обґрунтовані рішення для поведінки на фінансових та товарних ринках, виробляти стратегію в галузях менеджменту та маркетингу.

Програмна інформаційна технологія

За класами реалізованих технологічних операцій інформаційні технології розглядають у програмному аспекті і включають: оброблення текстів, електронні таблиці, автоматизовані бази (банки) даних, оброблення графічної та звукової інформації, мультимедійні та інші системи.

Перспективним напрямком розвитку комп'ютерної технології є створення програмних засобів для виведення якісного звуку та відео-зображення. Технологія одержання відеозображення одержала назву комп'ютерної графіки.

Комп'ютерна графіка — це створення, зберігання та оброблення моделей об'єктів та їхніх зображень за допомогою ЕОМ.

264

Розділ 6. Інформаційні системи та технології як об'єкти інформаційної безпеки

Ц я технологія проникла в галузь економічного аналізу, моделювання різноманітних конструкцій, вона незамінна на виробництві, проникає в рекламну діяльність, робить цікавим дозвілля.

Зображення, які формуються та обробляються за допомогою цифрового процесора, можуть бути демонстраційними та аніма-ційними. До першої групи, як правило, відносять комерційну (ділову) та илюстративну графіку, до другої — інженерну та наукову, а також зв'язану з рекламою, мистецтвом, іграми, коли виводяться не тільки поодинокі зображення, але й послідовність кадрів у вигляді фільму (інтерактивний варіант).

Інтерактивнамашиннаграфікаєоднією з найбільш прогресивних напрямів серед нових інформаційних технологій. Цей напрям бурхливо розвивається з появою нових графічних станцій та спеціалізованого програмного забезпечення, яке дозволяє створювати реалістичні об'ємні рухомі зображення, що за якістю можна порівняти з кадрами відеофільму.

Програмно-технічна організація обміну з комп'ютером текстовою, графічною, аудіо- та відеоінформацією одержала назву мультимедіа-технології. Таку технологію реалізують спеціальні програмні засоби, що мають вбудовану підтримку мультимедії та дозволяють використовувати її в професійній діяльності, навчально-освітніх, науково-популярних та ігрових галузях. При застосуванні цієї технологи в професійній діяльності відкриваються реальні перспективи використати комп'ютер для озвучування зображень, а також розуміння ним людської мови, ведення комп'ютером діалогу зі спеціалістом на його рідній мові. Здатність комп'ютера з голосу сприймати нескладні команди керування програмами, відкриванням файлів, виведенням інформації на друк та іншими операціями створює сприятливі умови для взаємодії з ними в процесі професійної діяльності.

Інформаційна технологія доступу до ресурсів

За типом користувальницького інтерфейсу можна розглядати інформаційні технології з точки зору можливостей доступу

265

Частина

II.ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХТЕХНОЛОГІЙ

Частина

II.ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХТЕХНОЛОГІЙ

к ористувача до інформаційних та обчислювальних ресурсів. Так, пакетна інформаційна технологія виключає можливість користувача впливати на оброблення інформації, поки вона здійснюється в автоматичному режимі. Це пояснюється організацією оброблення, яка заснована на виконанні програмно-заданої послідовності операцій над заздалегідь накопиченими в системі та об'єднаними в пакет даними.

На відміну від пакетної діалогова інформаційна технологія надає користувачеві необмежену можливість взаємодіяти інформаційними ресурсами, які зберігаються в системі, в реальному масштабі часу, одержуючи при цьому всю необхідну інформацію для виконання функціональних завдань та прийняття рішення.

Інтерфейс мережної інформаційної технології надає користувачеві засоби теледоступу до територіально розподілених інформаційних та обчислювальних ресурсів завдяки розвиненим засобам зв'язку, що робить такі інформаційні технології багатофункціональними та передбачає їхнє широке застосування.

Основні тенденції розвитку інформаційних технологій

На теперішній час спостерігається тенденція до об'єднання різноманітних типів інформаційних технологій в єдиний комп'ютерно-технологічний комплекс, який носить назву інтегрованого. Особливе місце в ньому належить засобам комунікації, які забезпечують не тільки надзвичайно широкі технологічні можливості автоматизації управлінської діяльності, але й самі власне є основою створення найрізноманітніших мережних варіантів інформаційних технологій: локальних,багаторівневих,розподіле-них, глобальних обчислювальних мереж,електронної пошти, цифрових мереж інтегрального обслуговування. Усі вони орієнтовані на технологічну взаємодію об'єктів, створених засобами передавання, оброблення, нагромадження та зберігання, захисту даних, представляють собою інтегровані комп'ютерні системи оброблення інформації (даних) великої складності, практично необмежених експлуатаційних можливостей для реалізації управлінських процесів в будь-якій галузі діяльності.

266

і Розділ 6. Інформаційні системи та технологи як об'єкти інформаційної безпеки

І нтегровані комп'ютерні системи оброблення даних проектуються як складний інформаційно-технологічний та програмний комплекс. Він підтримує єдиний спосіб подання даних та взаємодію користувачів з компонентами системи, забезпечує інформаційні та обчислювальні потреби спеціалістів в їхній професійній роботі. Особливе значення в таких системах надається захисту інформації при її передаванні та обробленні. Найбільше розповсюдження при захисті інформації одержали апаратно-програмні способи. Зокрема, використання системи зв'язку, вибраної за захисними властивостями та якістю обслуговування, гарантує збереження інформації в процесі^передавання та доставки її адресату; зашифровування та розшифровування даних абонентами мережі мереж загального користування здійснюється при домовленості користувачів про загальні технічні засоби, алгоритми шифрування і т.ін.

Підвищення вимог до оперативності інформаційного обміну та управління, а отже, до терміновості оброблення інформації привело до створення не тільки локальних, але і до багаторівневих та розподілених систем організаційного управління об'єктами, яким є, наприклад, банківські, постачальницькі, статистичні та інші служби, їхнє інформаційне забезпечення реалізують мережі автоматизованих банків даних, які будуються з урахуванням організаційно-функціональної структури відповідного багаторівневого об'єкта, машинного ведення інформаційних масивів. Цю проблему в нових інформаційних технологіях вирішують розподілені системи оброблення даних з використанням каналів зв'язку для обміну інформацією між базами даних різних рівнів. За рахунок ускладнення програмних засобів керування базами даних підвищується швидкість, забезпечуються захист та достовірність інформації при виконанні розрахунків та вироблення управлінських рішень.

В багаторівневих та розподілених комп'ютерних інформаційних системах організаційного управління однаково успішно можуть бути вирішені як проблеми оперативної роботи з інформацією, так і проблема аналізу економічних ситуацій при виробленні та прийнятті управлінських рішень. Зокрема, автоматизовані робочі місця спеціалістів надають можливість користувачам

267

Частина II. ОСНОВИ БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

п рацювати в діалоговому режимі, оперативно вирішувати поточні завдання, зручно вводити дані з термінала, вести їхній візуальний контроль, викликати необхідну інформацію для оброблення, визначати вірогідність результативної інформації та виводити її на екран, принтер або передавати її каналами зв'язку.

На теперішній час надзвичайно гостро стоїть потреба в аналітичній роботі. Виникає необхідність у накопиченні фактів, досвіду, знань у кожній конкретній галузі управлінської діяльності. Переважає зацікавленість у ретельному дослідженні конкретних економічних, комерційних, виробничих ситуацій з метою прийняття в оперативному порядку обґрунтованих та найбільш прийнятних рішень. Це завдання вирішується подальшим удосконаленням інтегрованого оброблення інформації, коли нова інформаційна технологія починає включати в роботу бази знань.

Під базою знань розуміють складну, детально змодельовану структуру інформаційних сукупностей, які описують усі особливості предметної частини, включаючи факти (фактичні знання), правила (знання умов для прийняття рішення) та метазнания (знання про знання), тобто знання, які стосуються способів використання знань та їхні властивості. База знань є найважливішим елементом, який найчастіше створюється на робочому місці спеціаліста експертної системи, яка виступає в ролі нагро-маджувача знань у конкретній галузі професійної діяльності та порадника фахівцеві при аналізі ситуацій та вироблення управлінських впливів.

Виділяють п'ять основних тенденцій розвитку інформаційних технологій.

Перша тенденція пов'язана із зміною характеристик інформаційного продукту, який все більше перетворюється на гібрид між результатом розрахунково-аналітичної роботи та специфічною послугою, що надається індивідуальному користувачеві ПЕОМ.

Відзначається здатність до паралельної взаємодії логічних елементі інформаційних технологій, сполучення всіх видів інформації (тексту, образів, цифр, звуків) з орієнтацією на одночасне сприйняття людиною через органи чуття.

268

Розділ 6. Інформаційні системи та технології як об'єкти інформаційної безпеки

П рогнозується ліквідація всіх проміжних ланок на шляху від джерела інформації до його споживача.

Провідною є тенденція до глобалізації інформаційних технологій в результаті використання супутникового зв'язку та всесвітньої мережі Internet, завдяки чому люди зможуть спілкуватися між собою та із загальною базою даних, знаходячись у будь-якій точці планети.

Останньою межою сучасного процесу розвитку інформацій-; них технологій є конвергенція, яка полягає у стиранні відмінностей між сферами матеріального виробництва та інформаційного бізнесу, в максимальній диверсифікації видів діяльності фірм і корпорацій, взаємопроникнення різних галузей промисловості, фінансового сектору та сфери послуг.

6.3.4. Основні проблеми безпеки інформаційних технологій

Проблеми безпеки інформаційних технологій виникли на перетині двох передовиху плані використання технічних досягнень напрямів — безпеки технологій та інформатизації. В умовах, коли об'єкт захисту представляє собою інформаційну систему, або коли {засоби нападу мають форму інформаційних впливів, необхідно ^застосовувати цілком нові технології та методи захисту. Можна %дідійти до систематизації ситуації із забезпеченням безпеки інформаційних технологій наступним чином (рис. 6.11) [33].

Насамперед слід відзначити, що сучасні комп'ютери набули великої обчислювальної потужності, але разом з тим стали набагато простішими в експлуатації. Це означає, означає, що користуватися ними стало набагато легше, завдяки чому все більша кількість нових, як правило, некваліфікованих людей одержали доступ до комп'ютерів, що призводить до зниження середньої кваліфікації користувачів.

Ця тенденція суттєво полегшує завдання порушникам, так як в результаті «персоналізації» засобів обчислювальної техніки більшість користувачів мають особисті комп'ютери та здійсню-

269

ють їхнє адміністрування самостійно. Більшість з них не можуть постійно підтримувати безпеку цих систем на належному рівні із-за відсутності відповідних знань, навичок, а також часу и засобів.

Широке поширення мережних технологій об'єднало окремі машини в локальні мережі, які спільно використовують загальні ресурси, а застосування технологій клієнт-сервер та кластериза-ції перетворило такі мережі в розподілені обчислювальні середо-

270

Розділ 6. Інформаційні системи та технології як об'єкти інформаційної безпеки

1_

вища. Безпека мережі визначається захищеністю всіх комп'ютерів та мережаного обладнання, що входить до її складу, і зловмисникові достатньо порушити роботу тільки однієї компоненти, щоб скомпрометувати всю мережу.

Сучасні телекомунікаційні технологій об'єднали локальні комп'ютерні мережі в глобальне інформаційне середовище. Це призвело до появи такого унікального явища як Internet. Саме розвиток Internet викликав хвилю інтересу до проблеми інформаційної безпеки та поставив питання про обов'язкову наявність засобів захисту в систем та мереж, які приєднуються до Internet, незалежно до характеру інформації, яка оброблюється в них. Справа в тому, що Internet забезпечує широкі можливості зловмисникам для здійснення порушень безпеки в глобальному масштабі. Якщо комп'ютер, який є об'єктом впливу (атаки), приєднаний до Internet, то для атакуючого не має значення де він знаходиться — у сусідній кімнаті чи на іншому континенті.

Інша проблема безпеки інформаційних технологій викликана бурхливим розвитком програмного забезпечення. Практика показує, що більшість поширених сучасних програмних засобів, в першу чергу операційних систем, не відповідає навіть мінімальним вимогам безпеки, хоча їхні розробника останнім часом здійснюють певні зусилля у цьому напрямку.

У першу чергу це проявляється у наявності вад у роботі засобів захисту та наявності великої кількості різноманітних «не-документо-ваних» можливостей. Після їхнього виявлення багато вад ліквідовуються за допомогою оновлення версій та додаткових засобів, проте та сталість, з якою виявляються все нові та нові вади, не може не викликати побоювань. На теперішній час можна стверджувати, що більшість систем надають зловмисникам широкі можливості для здійснення порушень.

Розвиток гнучких та мобільних технологій оброблення інформації привів до того, що практично зникає грань між даними, які оброблюються, та програмами, за якими вони оброблюються, за рахунок широкого поширення віртуальних машин та інтерпретаторів.

271

Частина

II.

ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

Частина

II.

ОСНОВИ

БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

Т епер будь-який розвинений додаток від текстового процесора до броузера Internet не просто обробляє дані, а інтерпретує інтегровані в них інструкції спеціальних мов програмування, тобто по суті є окремою машиною з традиційною фон-нейманівською архітектурою, для якої можна створювати засоби нападу, віруси і т.ін. Це збільшує можливості зловмисників із створення засобів впровадженніу чужі системи таутруднює завдання захисту подібних систем, так як наявність таких «вкладених» систем потребує і реалізації захисту для кожного рівня.

Невідповідність бурхливого розвитку засобів оброблення інформації та повільного відпрацювання теорії інформаційної безпеки привели до появи суттєвого розриву між теоретичними моделями безпеки, які оперують абстрактними поняттями типу об'єкт, суб'єкт і т.ін. та реальними категоріями сучасних інформаційних технологій. Крім того, багато засобів захисту, наприклад, засоби боротьби з комп'ютерними вірусами та системи захисту корпоративних мереж firewall на даний час взагалі не мають чіткої системної наукової бази.

Таке становище є наслідком відсутності загальної теорії захисту інформації, комплексних моделей безпеки оброблення інформація, які би описували механізми дій зловмисників в реальних системах, а також відсутність засобів, які дозволяли би ефективно моделювати адекватність тих чи інших рішень в галузі безпеки. Наслідком цього є те, що практично всі системи захисту засновані на «латанні дір», виявлених у процесі експлуатації, що визначає їхнє відставання від загроз, які динамічно розвиваються.