OMI-3

.pdf1.3.4. Класифікація порушень захисту інформації

Найбільш розповсюдженими шляхами витоку інформації є:

-кража носіїв інформації та документів, отриманих в результаті роботи інформаційних систем;

-копіювання інформації на ПК;

-несанкціоноване підключення до апаратури та ліній зв'язку;

-перехоплення електромагнітних випромінювань в процесі об робки інформації.

Серед осіб та місць ризику несанкціонованого доступу та використання можна виділити наступні:

Системний програміст - порушує захист. Забезпечує собі право входу в систему. Може виявляти та обходити елементи систем захисту.

Інженер з експлуатації - порушує захист технічних засобів. Використовує автономні утиліти для доступу до файлів і для входу в систему.

Робочі станції - найбільш доступні компоненти мереж і саме з них може бути зроблено найбільшу кількість спроб несанкціонованих дій. З робочих станцій здійснюється управління процесами обробки інформації, запуск програм, введення і редагування даних, на дисках робочих станцій можуть розміщуватися важливі дані та програми обробки.

Сервери потребують особливого захисту. Одні - як концентратори великих об'ємів інформації, в яких здійснюється перетворення даних при узгодженні протоколів обміну в різних ділянках мережі. Тут зловмисники, перш за все, будуть шукати можливості вплинути на роботу різних підсистем, використовуючи недоліки протоколів обміну та засобів розмежування віддаленого доступу до ресурсів і системним таблицям. При цьому, використовується всі можливості і засоби, аж до спеціальних програмних закладок для подолання системи захисту.

Канали і засоби зв'язку. В силу великої просторової протяжності ліній зв'язку через неконтрольовану територію , практично завжди існує можливість підключення до них, або втручання в процес передачі даних зі сторони зловмисників.

111

Крім того, можливі витоки, порушення цілісності, істинності та збереження інформації відбуваються в результаті випадкових або навмисних неправильних (недозволених) дій користувача (санкціонованого або несанкціонованого для роботи даної МІС).

Ступінь захисту інформації від неправомірного доступу та протизаконних дій залежить від якості розробки організаційних і технічних заходів, направлених на виключення:

-доступу до апаратури обробки інформації;

-безконтрольного виносу персоналом різних носіїв інформації;

-несанкціонованого вводу даних в пам'ять, зміни або видалення інформації, що в ній зберігається;

-незаконного користування системами обробки інформації та отримання даних;

-доступу в систему обробки інформації засобами саморобних пристроїв;

-неправомірної передачі даних по каналах зв'язку з інформаційно-обчислювального центру;

-безконтрольне введення даних у систему;

-обробка даних по замовленню без відповідного запиту замовника;

-неправомірне зчитування, зміна або видалення даних в процесі передачі або транспортування носіїв інформації.

1.4. Проблеми впровадження комплексних систем захисту.

Поняття системності полягає не просто в створенні відповідних механізмів захисту, а являє собою регулярний процес, що здійснюється на всіх етапах життєвого циклу ІС. При цьому всі засоби, методи і заходи, які використовуються для захисту інформації поєднуються в цілісний механізм - систему захисту інформації (СЗІ).

Зазначимо основні постулати СЗІ, що не втратили своєї актуальності і сьогодні:

-абсолютний захист створити не можна; система захисту інфор мації повинний бути комплексною;

112

-СЗІ повинна бути такою, що адаптується до умов, які постійно

змінюються До цих аксіом потрібно додати й ІНШІ. По-перше, СЗІ повинна бути

саме системою, а не простим, багато в чому випадковим і хаотичним набором деяких технічних засобів і організаційних заходів, як це найчастіше спостерігається на практиці. По-друге, системний підхід до захисту інформації повинен застосовуватися, починаючи з підготовки технічного завдання і закінчуючи оцінкою ефективності і якості СЗІ в процесі її експлуатації. На жаль, необхідність системного підходу до питань забезпечення безпеки інформаційних технологій поки ще не знаходить належного розуміння в користувачів сучасних ІС.

Сьогодні фахівці із різних областей знань, так чи інакше, змушені займатися питаннями забезпечення інформаційної безпеки. Це обумовлено тим, що в найближчі років сто нам доведеться жити в суспільстві інформаційних технологій, куди перекочують усі соціальні проблеми людства, у тому числі і питання безпеки.

СЗІ лише тоді стане системою, коли будуть установлені логічні зв'язки між усіма її складовими. Як же організувати таку взаємодію?

Завдання автора СЗІ при вирішенні цього питання полягає в наданні користувачам допоміжного інструменту - моделі СЗІ, а завдання користувача - доповнити її своїми знаннями і розв'язками. Таким чином, різноманіття варіантів побудови інформаційних систем породжує необхідність створення різних систем захисту, що враховують індивідуальні особливості кожної з них.

Виникає питання: чи можна сформувати такий підхід до створення систем захисту інформації, що об'єднав би в щось єдине зусилля, знання і досвід різних фахівців? При цьому бажано, щоб зазначений підхід був універсальним, простим, зрозумілим і дозволяв би в однаковій степені задовольнити будь-які вимоги гурманів інформаційної безпеки?

Поняття системності полягає не просто в створенні відповідних механізмів захисту, а представляє собою регулярний процес, що здійснюється на всіх етапах життєвого циклу МІС. При цьому, всі засоби, методи і заходи, котрі використовуються для захисту інформації, об'єднуються в цілісний єдиний механізм - систему захисту.

113

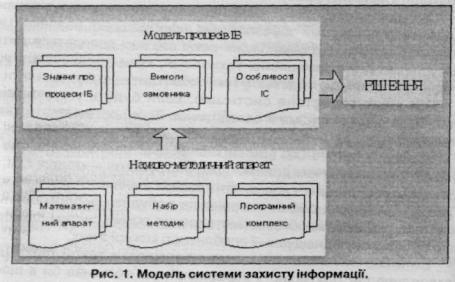

Практична задача забезпечення інформаційної безпеки (ІБ) полягає у розробці моделі системи/процесів ІБ, що на основі науково-методичного апарату, дозволяла б вирішувати задачі створення, використання й оцінки ефективності СЗІ для проектованих та існуючих ІС.

Що розуміється під моделлю СЗІ? На скільки реально створити таку модель? У спрощеному виді модель СЗІ представлена на рис. 1.

Специфічними особливостями вирішення задачі створення системи захисту є:

-неповнота та невизначеність вихідної інформації про склад МІС

іхарактерних загрозах;

-багатокритеріальність задачі, пов'язана з необхідністю враху вання великої кількості показників (вимог) системи захисту ін формації (СЗІ);

-наявність як кількісних, так і якісних показників, котрі необхідно враховувати при розв'язанні задач розробки та впровадження СЗІ;

-неможливість застосування класичних методів оптимізації.

Така модель являє собою комплекс підходів і методик на основі матриці знань в сукупності з математичними методами. Вона повинна володіти наступними властивостями:

-універсальність;

-комплектність;

-простота у використанні;

-наочність;

-практична спрямованість.

Модель системи захисту інформації дозволяє:

-встановити взаємозв'язок між показниками (вимогами);

-задавати різноманітні рівні захисту;

-отримувати кількісні оцінки;

-контролювати стан СЗІ;

-застосовувати різноманітні методики оцінок;

-оперативно реагувати на зміну умов функціонування;

-об'єднати зусилля різноманітних спеціалістів з єдиною метою; Як скласти таке уявлення про інформаційну безпеку, щоб охопити

всі аспекти проблеми? Людина отримує найбільш повне уявлення про явище, яке найбільш її цікавить, коли їй вдається розглянути це дещо невідоме зі всіх сторін, у трьохмірному просторі. Виходячи з цього, розглянемо три "координати вимірів" -три групи складових моделі ІБ.

-З чого складається (ОСНОВИ).

-Для чого призначена (НАПРЯМОК).

-Як працює (ЕТАПИ).

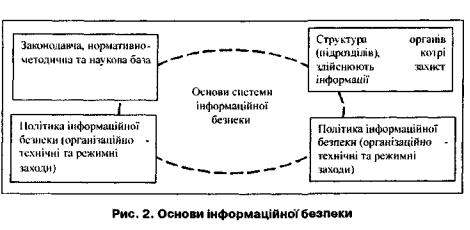

Вякості ОСНОВ або складових частин СИСТЕМИ розглядають (дивись рис. 2):

115

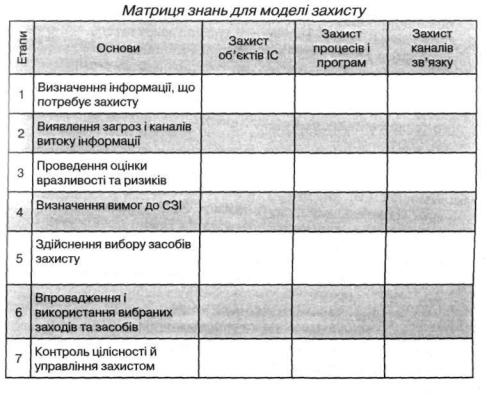

Далі виділяють основні НАПРЯМКИ забезпечення безпеки інформаційних технологій:

-захист об'єктів інформаційних систем;

-захист процесів, процедур та програм обробки інформації;

-захист каналів зв'язку;

-погашення побічних електромагнітних випромінювань;

-управління системою захисту. Виділяють наступні ЕТАПИ створення СЗІ:

-визначення інформаційних і технологічних ресурсів, а також об'єктів МІС, що належать захисту;

-виявлення множини потенціально можливих загроз і каналів витоку інформації;

-проведення оцінки вразливості та ризиків інформації (ресурсів МІС) при наявній множині загроз і каналів витоку;

-визначення вимог до системи захисту інформації;

-здійснення вибору засобів захисту інформації та їх характеристик;

-впровадження та організація використання вибраних заходів. способів і засобів захисту;

-здійснення контролю цілісності та управління системою захисту.

116

Для наочності та простоти використання вказаної моделі застосовують так звану матрицю знань. Зміст кожного з елементів МАТРИЦІ описує взаємозв'язок складових системи захисту інформації.

Контрольні питання

1. Поняття секретності, конфіденційності, захисту та цілісності даних.

2.Безпека медичних інформаційних систем (МІС).

3.Загрози МІС.

4.Проблеми впровадження комплексних систем захисту МІС.

5.Проблеми організації захисту лікарської таємниці.

117

Література

1.Handbook of Medical Informatics. Editors: J.H. van Bemmel, M.A Musen. - http://www.mieur.nl/mihandbook; http:// www.mihandb- ook.stanford.edu

2.Герасевич В.А. Компьютер для врача. Самоучитель. - 2-е изд. перераб. и доп. - СПб.: БХВ-Петербург, 2004. - 512с.

3.Д.Уоттерман. Руководство по экспертным системам. - М. Мир, 1989.

4.ЛопочС.Н.,ЧубенкоА.В., Бабич П.Н. Статистичні методи в меди- ко-біологічнихдослідженнях з використанням EXCEL. - К.: Mopiон, 2001.-408 с.

5.Долженков В., Колесников Ю. Excel 2003. Библия пользовате ля. - М.: Издательский дом «Вильямс», 2004. - 768 с.

6.Тимошок Т.В. Microsoft Access 2003. Краткое руководство. - М.: Издательский дом «Вильямс», 2005. - 320 с.

7.Інформаційні системи і технології: Навч. посіб. для студ вищ. навч. закл./ С.Г.Карпенко, В.В.Попов, Ю.А.Тарнавський, Г.А.Шпортюк. - К.: МАУП, 2004. - 192 с

8.Гельман В.Я. Медицинская информатика: практикум. -Спб: Пи тер, 2001.-480с.

9.Г.Харт-Дэвис. Microsoft Windows XP Professional. Полное руко водство./ Пер. с англ. - М.: СП ЭКОМ, 2004. - 816 с.

Ю.Габрусєв В. Вивчаємо комп'ютерні мережі. - К.: Вид. дім "Шкіл. світ": Вид. Л.Галіцина, 2005. - 128 с

11 .Чалий О., Дяков В., Хаїмзон І. Основи інформатики. - К.: Вища школа, 1995.

12.Хаїмзон І., Желіба В. Основи медичної інформатики. К.: Вища школа, 1998.

118

ЗМІСТ

ТЕМА 1. Типи інформаційних систем в галузі охорони здоров'я.

|

Госпітальні інформаційні системи та їх розвиток |

З |

ТЕМА 2. |

Моделювання медико-біологічних процесів |

56 |

ТЕМА 3. |

Етичні та правові принципи управління інформацією в |

|

|

системі охорони здоров'я |

104 |

119