Учебное пособие 1310

.pdf

3 |

2 |

1 |

|

|

|

||

Методическое |

|||||||

|

|

|

|

|

|

|

обеспечение |

|

|

|

|

|

|

|

управления |

|

|

|

|

Коррекция |

|

|

рисков через |

|

|

|

|

вероятностных |

|

|

коэффициенты |

|

|

|

|

характеристик |

|

|

чувствительност |

|

|

|

|

процесса для КПС |

|

|

и, параметры |

|

|

|

|

|

|

|

формы и |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

положения |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Методическое |

|

|

|

|

Оценка |

|

||

|

|

|

|

|

обеспечение для |

||

|

|

|

|

защищенности |

|

||

|

|

|

|

|

оценки |

||

|

|

|

|

ИТИ |

|

||

|

|

|

|

|

эффективности |

||

|

|

|

|

|

|

|

|

нет |

|

|

База |

||

Уровень |

||

защиты в |

данных |

|

инцидентов |

||

|

||

|

в ИТИ |

|

да |

|

|

|

Конец

Рис. 3.8. Обобщенный алгоритм управления рисками (продолжение)

Вербально его можно описать в виде последовательности процедур, использующих коэффициенты чувствительности риска, методики вычисления которых предлагаются в работе [106].

81

3.3.Оценка эффективности

Всвете полученных в предыдущих параграфах результатов, представляется существенно необходимым предложить некоторые оценки эффективности. Очевидно, что они должны исходить из рисков и шансов. Здесь возможны по крайней мере две оценки. Одна для мгновенных значений, т.е. при определенном значении переменной состояния, а также – некоторая интегральная оценка в диапазоне этих значений. Разумеется, при использовании рисков и шансов такие оценки будут нести прогнозный характер, так как будут базироваться на возможных размерах возникающих ущербов и извлекаемой пользы.

Если не принимать во внимание затраты на поддержание работы системы, то в первом приближении эффективность представляется возможным оценить отношение шанса и риска

Ef (xi ) Chance(xi ), Risk(xi )

где xi – некоторое конкретное значение переменной состояния в i-ой точке.

От «точечной» оценки с учетом результатов предыдущей главы можно перейти к интегральной эффективности и получить следующее выражение

|

X Д |

|

|

|

xi 1 F(xi ) |

|

|

Ef (XД ,ХС ) |

xi |

0 |

, |

XC |

|

||

(xi XД )( x) f (xi )

xi X Д

где x – шаг дискретизации переменной х;

ХДи ХС – пороги безопасности, в рамках которых

82

осуществляется суммирование шансов и рисков.

Для избранного закона распределения Гумбеля [87] имеем:

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

x |

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

F(x) exp exp |

|

|

|

|

|

; |

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

x |

|

|

|

|

|

|

|

|

|

x |

|

|

|

|||||||||||||||||||

|

|

|

|

f (x) |

|

|

|

exp |

|

|

|

|

|

|

|

exp exp |

|

|

|

|

|

. |

|

|

|

||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

Отсюда эффективность представляется возможным |

||||||||||||||||||||||||||||||||||||||||||||||||

|

оценить следующим отношением |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||

|

|

( ) = |

|

|

|

|

|

|

|

[1− |

|

( |

|

)] |

|

|

|

|

= |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

× |

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

− Д ( ) ( ) |

( ) − Д |

|

|

|

|

||||||||||||||||||||||||||||||||||||||

|

|

× |

|

|

|

|

|

|

1− |

( |

|

|

) |

( |

|

) |

= |

( |

) |

|

|

|

− |

|

|

|

|

× |

|

|

|

|

|

||||||||||||||||||

|

|

|

exp − |

|

|

|

|

|

|

|

|

|

|

|

Д |

|

|

|

|

|

|

||||||||||||||||||||||||||||||

|

|

|

( ) |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||

|

|

× |

|

|

|

|

|

|

|

|

|

|

|

|

|

= |

( |

|

) |

|

− |

|

|

|

× |

|

|

|

|

|

|

|

|||||||||||||||||||

|

|

|

|

|

exp − |

|

|

|

|

|

|

|

|

Д |

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||

|

exp exp − |

|

|

|

|

|

|

|

|

|

−1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

× (exp |

−1), |

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||

× |

|

|

exp − |

|

|

|

|

|

|

|

|

|

|

= |

( |

) |

|

|

|

− |

|

Д |

|

× |

|

|

|

||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||

|

где |

|

=Вexp − |

|

|

|

. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

интегральном варианте имеем |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

X Д |

|

|

|

|

|

|

|

x |

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

x |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

exp |

|

|

|

i |

|

|

|

|

|

|

1 |

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

xi 0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

Ef (XД ,ХС ) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

. |

||||||||||||||||||||||||

|

|

|

|

|

|

XC |

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

x |

|

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

( x) |

|

(x |

X |

|

) |

exp |

|

|

|

||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Д |

|

|

|

|

|

i |

|

|

|

|

|||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

xi X Д |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

83

При множестве переменных состояния последнее выражение примет вид

|

X Дj |

|

xji |

j |

|

|

|

|

|||||

|

|

|

|

|

|

||||||||

|

xji exp |

|

|

|

1 |

|

|

||||||

|

|

j |

|

|

|||||||||

|

j xji 0 |

|

|

|

|

|

|

|

|

|

|||

Ef (XД ,ХС ) |

|

|

|

|

|

|

|

|

|

|

. |

||

|

|

|

|

|

1 |

|

|

xji |

j |

|

|||

|

XCj |

|

|

|

|

|

|

||||||

|

( x) (xji |

X j ) |

|

|

|

exp |

|

|

|

||||

j |

|

j |

|||||||||||

|

j xji X Дj |

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|||||||

где j – номер рассматриваемой переменной состояния.

С учетом текущих затрат z на поддержание работоспособности, эффективность представляется оценить следующим выражением

Chanceij Riskij

Ef |

j i |

j i |

1, |

|

z |

||

|

|

|

где:

XДj

Chanceij x

j xji 0

XCj

Riskij ( x) (x

j xji X Дj

|

|

|

xji |

j |

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

||||||

|

exp |

|

|

|

|

1 ; |

|

||||||

|

|

|

|

|

|

||||||||

ji |

|

|

|

j |

|

|

|

|

|||||

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

1 |

|

|

|

xji |

j |

|

|||

|

X |

|

) |

|

|

exp |

|

|

|

|

. |

||

|

|

j |

|

|

j |

||||||||

ji |

|

j |

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

||

При этом, соответствующим образом переменные состояния и сопутствующие оценке эффективности параметры распределений должны быть пронормированы для сведения рисков, шансов и затрат в единую шкалу измерения.

84

3.4.Формализация процесса управления рисками

винформационно-технологической инфраструктуре критически важного объекта

Задача обеспечения безопасности КВО разделяется на две подзадачи: обеспечение информационной безопасности автоматизированной системы управления технологическими процессами КВО и обеспечение физической безопасности КВО.

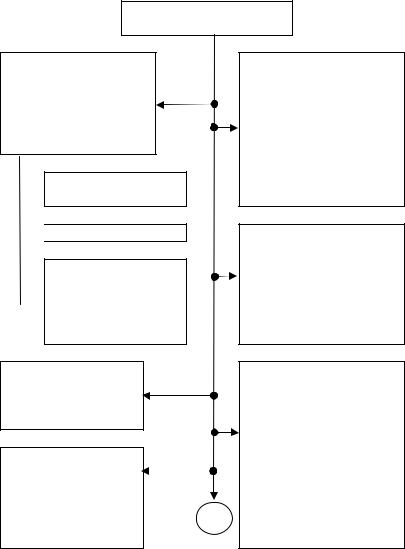

Автоматизированная система управления технологическими процессами критически важного объекта обычно состоит из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций, главным образом обеспечивающая управление технологическими процессами КВО. АСУ ТП КВО состоит из отдельных систем, связанных между собой или автономных. Состав и общие функции АСУ ТП КВО представлены на рис.3.9.

85

АСУ ТП КВО

СОСТАВ:

|

Персонал |

Комплекс средств |

|

||

|

|

автоматизации |

|

||

|

|

|

|

|

|

|

|

ИТИ КВО |

|

Технологических |

|

|

|

|

|

процессов КВО, |

|

|

|

|

|

Пожарной |

|

|

|

|

|

безопасности, |

|

|

|

|

|

Физической |

|

|

|

|

|

безопасности и т.п. |

|

ФУНКЦИИ: |

|

|

|

|

|

|

Принятия |

Управления, контроля, |

|||

|

решений |

регулирования, защиты, |

|||

|

|

измерения, сигнализации, |

|||

|

|

|

питания и пр. |

||

Рис. 3.9. Состав и функции автоматизированной системы управления технологическими процессами критически важного объекта

Комплексной характеристикой защищенности информации является безопасность информации (БИ). Требования к безопасности информации устанавливаются в виде требований к конфиденциальности, целостности, доступности информации, а также учетности, неотказуемости, адекватности, аутентичности и других характеристик безопасности, представленных на рис. 3.10. Отсюда для КВО кибербезопасность – есть защищенность информации, при которой обеспечивается должная

86

уверенность в том, что установленные требования по обеспечению целостности и доступности информации выполнены в ИТИ. В этом случае «кибербезопасность» является подмножеством понятия «информационная безопасность».

Требования БИ предъявляются

к элементам |

|

|

|

|

|

к |

||

|

ИТИ |

|

|

|

|

|

организациям, |

|

|

|

|

|

|

|

|

участвующим |

|

|

к СЗИ |

|

|

|

|

|

в создании |

|

|

|

|

|

|

|

|

ИТИ |

|

|

|

|

|

|

|

|||

к взаимодействию |

к стадиям, этапам |

|||||||

ИТИ с другими |

|

|

|

и содержанию работ |

||||

|

системами |

|

|

|

по созданию ИТИ |

|||

|

|

|

|

|

||||

|

к процессу обработки |

к условиям |

||||||

|

защищаемой |

|

функционирования |

|

||||

|

информации |

|

|

ИТИ |

|

|||

Рис. 3.10. Состав требований к безопасности информации информационно-технологической инфраструктуры критически важного объекта

Общей целью защиты информации (ЗИ) в ИТИ КВО является предотвращение или снижение величины ущерба, наносимого владельцу и/или пользователю этой системы, вследствие реализации угроз безопасности информации. В этом случае общие требования к системе защиты информации (СЗИ) представлены на рис. 3.11.

87

общие требования к СЗИ в ИТИ

СЗИ ИТИ должна обеспечивать комплексное решение задач ЗИ от утечки защищаемой информации

по техническим  каналам

каналам

от НСД

от НСД

от специальных воздействий на  информацию (носители информации)

информацию (носители информации)

ЗИ должна обеспечиваться во всех компонентах ИТИ

входящие в состав СЗИ средства ЗИ не должны снижать надежность функционирования ИТИ

СЗИ должна разрабатываться (проектироваться) с учетом используемых в

ИТИ методов и программно-

аппаратных средств организации сетевого взаимодействия

при создании СЗИ целесообразно применять модульный принцип, позволяющий формировать различные варианты построения СЗИ

программное обеспечение СЗИ должно быть совместимым с программным

обеспечением других элементов ИТИ и не

должно вносить уязвимостей, снижающих уровень

А защищенности информации в ИТИ

Рис. 3.11. Состав требований к системе защиты информации информационно-технологической инфраструктуры критически важного объекта

88

|

|

А |

|

|

|

при включении в СЗИ |

|

|

для обеспечения ЗИ, |

||

средств контроля |

|

|

содержащейся в ИТИ, |

||

эффективности ЗИ, они |

|

|

применяются средства |

||

не должны снижать |

|

|

ЗИ, прошедшие оценку |

||

надежность |

|

|

соответствия |

||

функционирования ИТИ |

|

|

требованиям по БИ |

||

|

|

|

|

||

|

СЗИ должна |

выполнять |

|||

|

следующие функции: |

|

|||

|

|

|

|

||

предупреждение о |

|

регистрацию событий |

|||

появлении угроз БИ |

|

|

и попыток |

||

|

|

|

|

несанкционированного |

|

обнаружение, |

|

|

доступа к защищаемой |

||

нейтрализацию и |

|

|

информации и |

||

локализацию |

|

|

несанкционированного |

||

воздействия угроз БИ |

|

|

воздействия на нее |

||

|

|

|

|

|

|

|

|

|

|

управление доступом к |

|

обеспечение контроля |

|

|

защищаемой |

||

функционирования |

|

|

информации |

||

средств и СЗИ и |

|

|

|

|

|

немедленное |

|

|

восстановление СЗИ и |

||

реагирование на их |

|

|

защищаемой |

||

выход из строя |

|

|

информации после |

||

|

|

|

|

воздействия угроз |

|

Рис. 3.11. Состав требований к системе защиты информации информационно-технологической инфраструктуры критически важного объекта (продолжение)

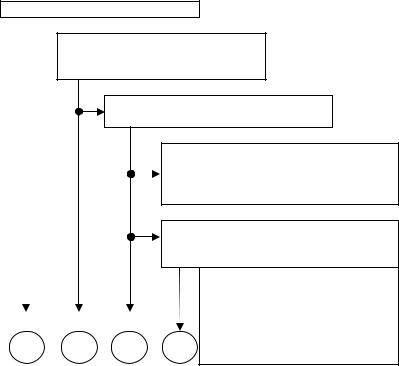

Стратегической задачей защиты ИТИ КВО является управление информационными рисками. Формализацию этого процесса, предложенную авторами, иллюстрирует

89

рис. 3.12, где рассмотрены основные этапы и процедуры управления, включая:

формирование требований к защите информации, содержащейся в ИТИ;

разработка и внедрение специальной СЗИ ИТИ;

оценка соответствия ИТИ требованиям кибербезопасности;

обеспечение ЗИ в ходе эксплуатации ИТИ;

обеспечение ЗИ при выводе из эксплуатации ИТИ.

Мероприятия по ЗИ в ИТИ

формирование требований к  защите информации,

защите информации,

содержащейся в ИТИ

комплексный анализ (обследование) ИТИ

анализ данных о назначении, функциях, условиях функционирования ИТИ и характере обрабатываемой информации

определение актуальных угроз безопасности информации (модель угроз)

|

|

|

|

Для определения актуальных угроз |

|

|

|

|

нарушения безопасности информа- |

|

|

|

|

ции и разработки модели угроз на- |

|

|

|

|

рушения безопасности информации |

А |

Б |

В |

Г |

применяются методические доку- |

менты, разработанные и |

||||

|

|

|

|

утвержденные ФСТЭК |

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта

90