Учебное пособие 1310

.pdf

А Д К

определение параметров настройки элементов и программного обеспечения, включая программное обеспечение средств ЗИ, обеспечивающие реализацию  мер ЗИ, а также устранение возможных уязвимостей ИТИ, приводящих к возникновению угроз нарушения БИ

мер ЗИ, а также устранение возможных уязвимостей ИТИ, приводящих к возникновению угроз нарушения БИ

определение мер ЗИ при информационном взаимодействии с иными информационными системами и ИТКС, а также смежными с ИТИ системами, к примеру, системой электропитания АСУ ТП, технологическими системами

разработка проектных решений по СЗИ

разработка проектных решений по СЗИ

разработка общих решений по CЗИ, по ее функциональной структуре, техническим и  программным средствам СЗИ, алгоритмам функционирования СЗИ, функциям персонала,

программным средствам СЗИ, алгоритмам функционирования СЗИ, функциям персонала,

обслуживающего СЗИ

|

|

|

|

разработка |

алгоритмов решения |

|

|

|

|

|

задач ЗИ, параметров настройки |

||

|

|

|

|

технических |

и |

программных |

|

|

|

|

средств, |

|

обеспечивающих |

|

|

|

|

реализацию |

|

функциональных |

А |

Д |

К |

Л |

возможностей СЗИ |

||

|

|

|

||||

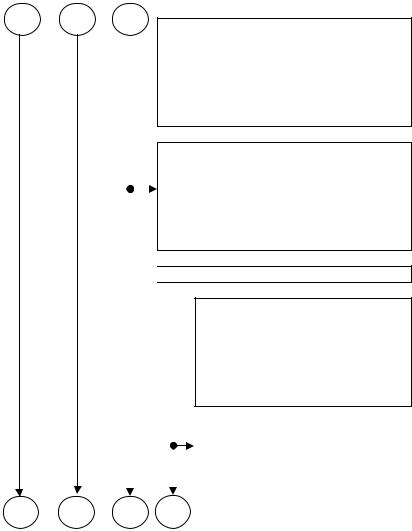

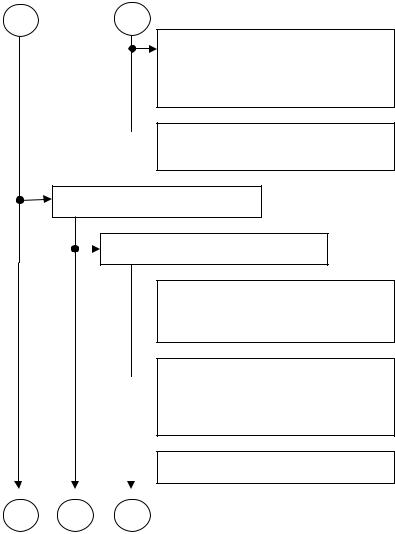

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

101

А Д К Л

разработка макетов элементов CЗИ (при необходимости)

разработка программ и методик испытаний CЗИ

разработка документации на СЗИ

установление организационной структуры СЗИ

разработка регламентных  документов по ЗИ

документов по ЗИ

определение правил и процедур управления  (администрирования) СЗИ ИТИ на всех стадиях

(администрирования) СЗИ ИТИ на всех стадиях

жизненного цикла

установление порядка создания, удаления учетных записей пользователей и установления полномочий пользователей и администраторов ИТИ

А Д К М

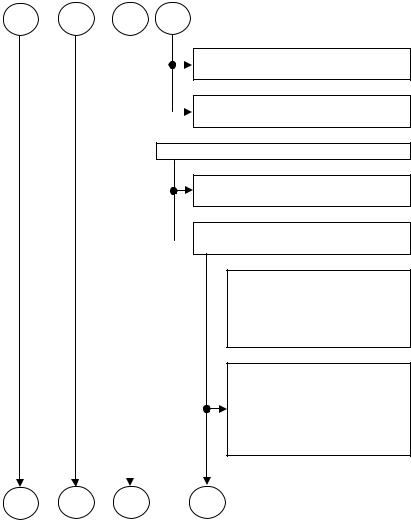

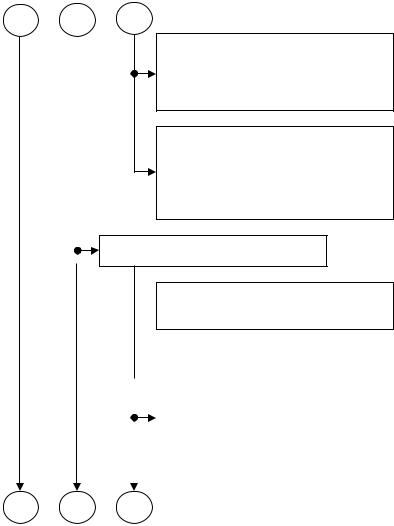

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

102

А Д К М

установление порядка контроля за событиями и действиями пользователей

установление порядка обновления программного  обеспечения, включая программное обеспечение СЗИ

обеспечения, включая программное обеспечение СЗИ

установление порядка  выявления и устранения

выявления и устранения

недостатков в СЗИ

установление порядка  контроля целостности СЗИ и

контроля целостности СЗИ и

ее тестирования

определение состава, мест установки, параметров и порядка настройки средств ЗИ, программного обеспечения и технических средств

определение правил эксплуатации СЗИ, порядок ее настройки и восстановления работоспособности в случае нарушения функционирования СЗИ

А Д К М

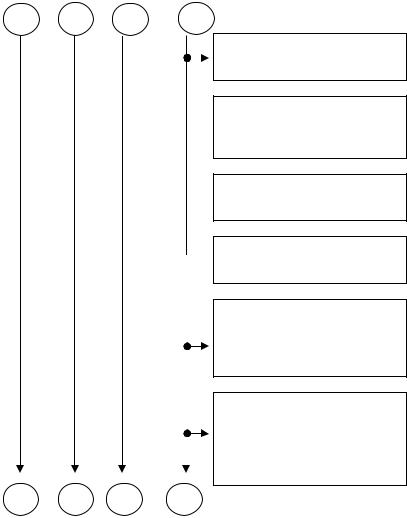

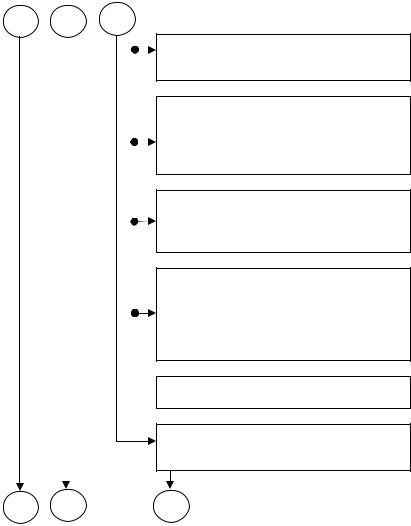

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

103

А Д К М

установление порядка управления параметрами настройки СЗИ, составом и конфигурацией технических средств (ТС) обработки информации и ПО, а также контроля за несанкционированными подключениями ТС обработки информации и установкой ПО

установление порядка архивирования информации, стирания (уничтожения) данных и остаточной  информации с машинных носителей информации и (или) уничтожения машинных

информации с машинных носителей информации и (или) уничтожения машинных

носителей информации

тестирование СЗИ

тестирование СЗИ

проверка работоспособности и совместимости средств ЗИ с  информационными технологиями и техническими средствами обработки

информационными технологиями и техническими средствами обработки

информации

А |

Д |

Н |

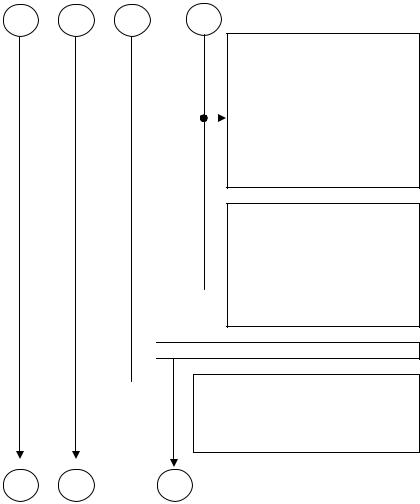

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

104

А |

Д |

Н |

проверка выполнения средствами ЗИ установленных требований к СЗИ

корректировка проектных решений,  разработанных при создании

разработанных при создании

(модернизации) СЗИ

корректировка проектной и  эксплуатационной документации на

эксплуатационной документации на

СЗИ

реализация СЗИ

реализация СЗИ

установка и настройка СЗИ

установка и настройка СЗИ

|

|

|

разработка |

документов, |

определяющих |

||

|

|

|

мероприятия, проводимые оператором для |

||||

|

|

|

обеспечения ЗИ в ИТИ в ходе ее |

||||

|

|

|

эксплуатации |

|

|

|

|

|

|

|

|

|

|||

|

|

|

внедрение организационных мер по ЗИ в |

||||

|

|

|

ИТИ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

реализация |

правил |

разграничения |

|

|

|

|

|

доступа, |

регламентирующих права |

||

|

|

|

|

доступа субъектов доступа к объектам |

|||

|

|

|

|

доступа, и введение ограничений на |

|||

|

|

|

|

действия пользователей, а также на |

|||

|

|

|

|

изменение |

условий |

эксплуатации, |

|

А |

Д |

О |

П |

состава |

и |

конфигурации технических |

|

средств и программного обеспечения |

|||||||

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

105

А Д О П

проверка полноты и детальности описания в организационнораспорядительных документах по ЗИ действий пользователей и администраторов ИТИ по реализации организационных мероприятий ЗИ

отработка действий должностных  лиц и подразделений, ответственных

лиц и подразделений, ответственных

за реализацию мер ЗИ

обеспечение готовности  пользователей и администраторов к

пользователей и администраторов к

эксплуатации СЗИ ИТИ

проведение предварительных испытания СЗИ

опытная эксплуатация СЗИ

опытная эксплуатация СЗИ

анализ уязвимостей КВО

анализ уязвимостей КВО

проведение приемочные испытания СЗИ

внедрение механизма противодействия  атакам на КВО

атакам на КВО

АД

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

106

АД

аттестация СЗИ

Аттестация проводится в соответствии с положениями нормативных правовых актов и методических документов уполномоченных федеральных органов исполнительной власти и национальных стандартов

оценка соответствия ИТИ требованиям кибербезопасности

проведение комплекса организационных и технических мероприятий (испытаний), в  результате которых подтверждается соответствие СЗИ ИТИ соответствующим

результате которых подтверждается соответствие СЗИ ИТИ соответствующим

требованиям

реализация обобщенного алгоритма  управления рисками (см. п.3.1)

управления рисками (см. п.3.1)

мониторинг КПС, включая регистрацию приближения и превышения их значений в  отношении пороговых значений

отношении пороговых значений

безопасности (см. п.2.1)

оценка рисков возникновения нештатных  ситуаций по данным мониторинга КПС (см.

ситуаций по данным мониторинга КПС (см.

п.2.2, п.2.3)

АР

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

107

АР

коррекция вероятностных характеристик процесса для КПС (через коэффициенты чувствительности, параметры формы и положения) (см. Прил. 2)

оценка защищенности ИТИ (с  использованием оценки

использованием оценки

эффективности) (см. п.3.2)

обеспечение ЗИ в ходе эксплуатации ИТИ

управление (администрирование) СЗИ ИТИ

управление учетными записями и полномочиями пользователей и  поддержание правил разграничения

поддержание правил разграничения

доступа в ИТИ

управление средствами ЗИ в ИТИ, восстановление работоспособности  средств ЗИ; централизованное управление СЗИ ИТИ (при

средств ЗИ; централизованное управление СЗИ ИТИ (при

необходимости)

регистрация и анализ событий в ИТИ,  связанных с ЗИ

связанных с ЗИ

А С Т

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

108

А С Т

информирование пользователей об угрозах нарушения БИ, о правилах эксплуатации СЗИ ИТИ и отдельных средств ЗИ, а также обучение пользователей

сопровождение функционирования СЗИ ИТИ в ходе ее эксплуатации, включая корректировку эксплуатационной документации на нее и организационнораспорядительных документов по ЗИ

выявление инцидентов и реагирование на них

определение лиц, ответственных за  выявление инцидентов и реагирование

выявление инцидентов и реагирование

на них

|

|

|

обнаружение |

|

и |

идентификация |

||||

|

|

|

инцидентов, в том числе отказов, |

|||||||

|

|

|

сбоев |

(перезагрузок) |

в |

|

работе |

|||

|

|

|

технических |

средств, |

программного |

|||||

|

|

|

обеспечения и средств ЗИ, нарушений |

|||||||

|

|

|

правил |

разграничения |

|

доступа, |

||||

|

|

|

неправомерных |

действий |

по |

сбору |

||||

|

|

|

информации, |

внедрений вредоносных |

||||||

|

|

|

компьютерных |

программ |

|

и |

иных |

|||

А |

С |

У |

событий, |

|

|

приводящих |

|

к |

||

возникновению инцидентов |

|

|

||||||||

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

109

А С У

локализация пораженного информационного пространства (см.

п.1.3)

своевременное информирование лиц, ответственных за выявление инцидентов и реагирование на них, о возникновении инцидентов в ИТИ пользователями и администраторами

анализ инцидентов, в том числе определение источников и причин возникновения инцидентов, а также оценка их последствий

планирование и принятие мер по устранению инцидентов, в том числе по восстановлению функционирования ИТИ и ее систем в случае отказа, устранение последствий нарушения ИБ - ликвидация последствий атаки (см. п.1.3)

занесение инцидента в соответствующую  базу данных инцидентов (см. п.1.3)

базу данных инцидентов (см. п.1.3)

планирование и принятие мер по предотвращению повторного возникновения инцидентов

А |

С |

У |

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

110