Учебное пособие 1310

.pdfпревышения этими значениями некоторого порогового уровня, за границами которого возникают нештатные ситуации в ТП КВО, чреватые серьезными последствиями.

71

3.2. Механизм и алгоритм управления

Выше были получены аналитические выражения для оценки риска, которые обобщенно могут быть представлены следующим образом [46]:

( ̅) = ( ̅, ) ( ̅, ̅, ̅),

где ̅– критическая переменная состояния (КПС);

–нормированная функция ущерба;

- параметр нелинейности функции ущерба;

̅

– плотность вероятности наступления ущерба; ̅– нормированный по порогу параметр положения

f;

̅

– нормированный по порогу параметр формы f. Зависимости иf от ̅ качественно

проиллюстрированы на рис. 3.1 и 3.2, где управление рисками [5] реализуется регулировкой параметров f.

( ̅)

( +∆ ) < 1

1

=1

( +∆ ) > 1

1 |

2 |

̅ |

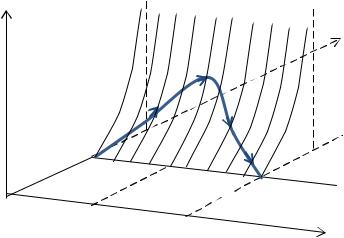

Рис. 3.1 Семейство зависимостей ущерба при управлении параметром

72

( ̅)

( μ)> 0

̅

а)

( ̅)

(Δβ)>0

̅

̅

б)

Рис. 3.2. Семейства зависимостей плотности вероятности при управлении параметрами положения (а) и формы (б)

73

f (x)

|

3 |

|

|

β |

|

2 |

μ |

1 |

x

а) |

Хд Хс |

u (x)

x

б)

Risk (x)

1

2

3

x

x

в)

Рис. 3.3. Механизм управления информационным риском атаки на критичную переменную состояния

74

На рис. 3.3 проиллюстрирован механизм управления риском, где:

ХД– пороговое значение переменной х, превышение которого вызывает нештатные ситуации и возникновения ущерба (б); Хс – порог полной утраты работоспособности объекта управления.

Графики семейства 1, 2, 3 показывают, что, управляя параметрами положения и формы, удается сократить риски утраты работоспособности объектов из-за компьютерных атак.

Рис. 3.3, фактически, иллюстрирует мониторинг информации об имеющихся компьютерных системах с целью последующего анализа;

определение взаимосвязи между выявленными инцидентами;

оценка их значимости для функций безопасности КВО в целом.

Комплексный анализ ИТИ включает:

уточнение функций, задач и эксплуатационных режимов всех имеющихся компьютеризированных подсистем;

определение коммуникаций между ними;

анализ потоков данных с целью определения связанных между собой объектов, характера и назначения их связей;

анализ процедур, инициирующих связь, включая протоколы связи;

анализ местонахождения компьютерных систем и оборудования, а также - групп пользователей.

Источники актуальной информации включают

системные спецификации и документацию.

75

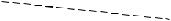

Пример, иллюстрирующий успешное применение необходимых управляющих воздействий (УВ), направленных на ликвидацию последствий успешной атаки на ИТИ КВО, представлен на рис. 3.4, где Т – период времени, прошедший с начала успешной атаки до полной ликвидации последствий этой атаки.

u(x)

x

x

Хд  Хс

Хс

t0

T t

Рис. 3.4. Поверхность регулирования ущерба в порядке ликвидации компьютерных атак на объект

Из рисунка видно как в момент обнаружения вторженияt0 включаются силы и средства быстрого реагирования, которые нормализуют критичную переменную состояния (КПС), возвращают процесс в штатный режим и ликвидируют последствия в росте ущерба.

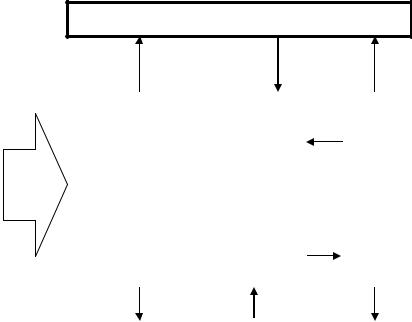

На КВО эти процедуры предлагается осуществлять по схеме, которую иллюстрируют рисунки 3.5 – 3.7.

76

Функциональные подсистемы КВО

|

|

УВ |

ПС |

|

УВ |

|

|

|

ИТИ КВО |

|

|

||

|

|

Базы данных |

Блок |

|

УВ |

|

|

|

|

|

|||

Деструк |

Блок |

монито |

|

|

|

|

|

|

|

Центр |

|||

|

ринга |

|

|

|||

тивные |

защиты |

|

|

|

||

воздейс |

|

Блок |

переме |

|

|

управ |

|

|

|

ления |

|||

твия |

информ |

выработки |

нных |

|

|

|

|

|

КВО |

||||

|

ации |

управляющих |

состоян |

|

|

|

|

|

КПС |

|

|||

|

|

воздействий |

ия |

|

|

|

|

|

|

|

|

||

|

|

(УВ) |

|

|

|

|

|

|

|

|

|

|

|

|

|

УВ |

ПС |

|

УВ |

|

|

|

|

|

|

||

|

Технологическая подсистема КВО |

|||||

|

|

|

|

|

|

|

Рис. 3.5. Обобщенная схема функционирования КВО

77

ИТИКВО |

|

Промежуточные данные |

|

Атака |

|

Оператор выработки управляющих |

|

Входные данные |

Выходные данные |

ПС |

УВ |

Технологическая подсистема КВО |

|

- уничтоженные и модифицированные атакой

Рис. 3.6. Основные направления нарушения целостности технологической информации КВО

78

ИТИ КВО

|

локализация пораженного |

|

|

|

информационного |

|

|

Блок |

ликвидация последствий |

|

Центр |

защиты |

|

|

управ- |

инфор- |

перенастройка средств |

|

ления |

мации |

противодействия |

|

КВО |

|

развитие арсенала |

|

|

|

противодействия |

|

|

прямое управление по стабилизации

Технологическая подсистема КВО

Рис. 3.7. Механизм противодействия атакам на ИТИ КВО

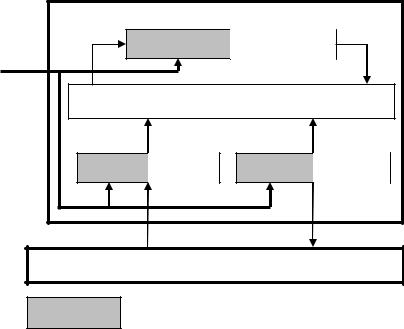

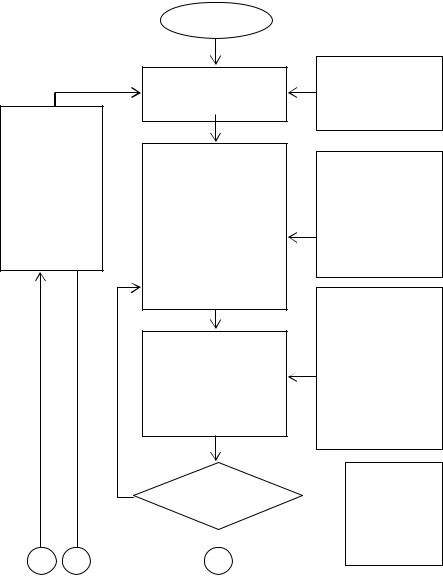

Реализуемый в данном случае алгоритм в обобщенном виде представлен на рис. 3.8.

На словах его можно описать в виде последовательности процедур, использующих коэффициенты чувствительности риска [106].

При построении риск-моделей ИТИ с физическими переменными состояниями, данные распределения будут рассматриваться на интервале, что вполне обоснованно, так как ущерб наносимый АСУ ТП рассчитывается в диапазоне неотрицательных.

Предложенная выше методика представляется достаточно корректной с точки зрения ее возможного применения для управления информационными рисками АСУ КВО путем регулирования критичных переменных состояния соответствующих технологических процессов.

79

Коррекция настроек и арсенала средств идентифика ции,локализ ации и ликвидация вредоноса

3 2

Начало

Фильтры данных, поступающих в ИТИ

Мониторинг КПС, включая регистрацию приближения и превышения их

значений в отношении пороговых значений

Оценка рисков возникновения нештатных ситуаций по данным мониторинга КПС

нет

Риск нарастает?

да

да

1

База данных параметров атак и ущербов дляИТИ КВО

База данных для пороговых значений КПС, существенных для обеспечения безопасности

Методическое

обеспечение для расчета элементарных

и

интегральных рисков, их пиковых и др.

Критерии  оценки эффективн

оценки эффективн

ости

защиты

Рис. 3.8. Обобщенный алгоритм управления рисками

80