Учебное пособие 1310

.pdf

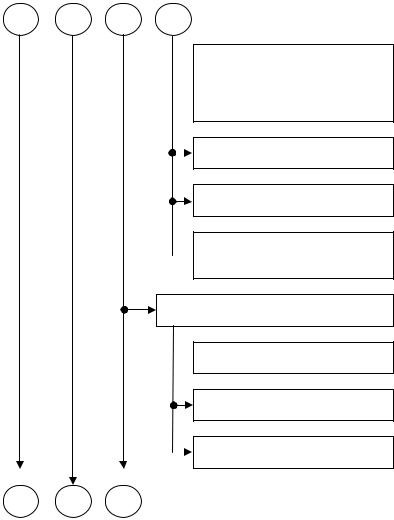

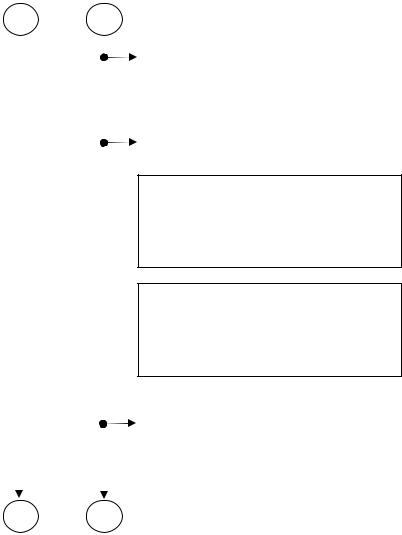

А Б В Г

оценка возможностей (потенциала, оснащенности и  мотивации) внешних и внутренних нарушителей

мотивации) внешних и внутренних нарушителей

(модель нарушителя)

анализ возможных уязвимостей ИТИ

анализ возможных способов реализации угроз БИ

оценка последствий от  нарушения свойств БИ

нарушения свойств БИ

(целостности, доступности)

определение угроз безопасности информации, связанных с:

- НСД к защищаемой  информации

информации

-утечкой информации по техническим каналам

-несанкционированным воздействием на информацию

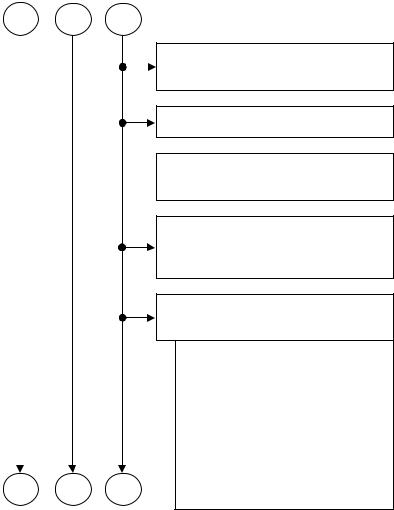

А Б В

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

91

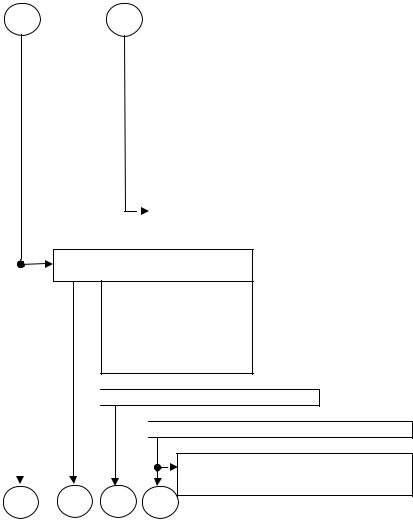

А Б В

формирование базы данных параметров атак и ущербов для ИТИ КВО (см. п.1.3, п.3.1)

формирование перечня информации, подлежащей защите

формирование перечня критических  переменных состояния (КПС) (см.

переменных состояния (КПС) (см.

п.1.3, п.3.1)

формирование базы данных для пороговых значений КПС, существенных для обеспечения безопасности КВО (см. п.1.3, п.3.1)

формирование перечня защищаемой информации о создаваемой (модернизируемой) ИТИ

-цель и задачи обеспечения защиты информации в ИТИ;

-состав элементов ИТИ, участвующих в обработке защищаемой информации ограниченного доступа;

-состав возможных уязвимостей ИТИ, возможных последствий от реализации угроз БИ для нарушения

А |

Б |

В |

свойств БИ (конфиденциальности, |

|

|

|

целостности, доступности); |

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

92

А |

Б |

В |

|

|

|

|

|

|

|

- |

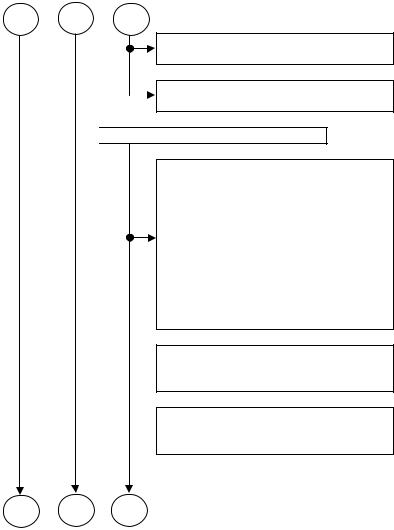

структурно-функциональные |

||||||

|

|

|

|

|||||

|

|

|

|

характеристики ИТИ, включающие |

||||

|

|

|

|

структуру |

и |

состав |

||

|

|

|

|

информационной |

системы, |

|||

|

|

|

|

физические, |

функциональные |

и |

||

|

|

|

|

технологические взаимосвязи между |

||||

|

|

|

|

составными |

частями |

ИТИ |

и |

|

|

|

|

|

взаимосвязи с иными системами, |

||||

|

|

|

|

режимы обработки информации в |

||||

|

|

|

|

ИТИ в целом и в ее отдельных |

||||

|

|

|

|

составных частях; |

|

|

||

|

|

|

|

- характеристики СЗИ, меры и |

||||

|

|

|

|

средства ЗИ, применяемые в ИТИ; |

|

|||

|

|

|

|

- сведения о реализации СЗИ в ИТИ. |

|

|||

|

|

|

|

|

|

|||

|

|

|

определение |

пороговых |

значений |

|||

|

|

|

критических переменных |

состояния, |

||||

|

|

|

превышение |

которых |

вызывает |

|||

|

|

|

нештатные ситуации и возникновение |

|||||

|

|

|

ущерба (см. п.1.3, п.3.1) |

|

|

|||

|

|

|

|

|

|

|||

|

|

|

определение |

критериев |

оценки |

|||

|

|

|

эффективности защиты ИТИ |

(см. п.1.3, |

||||

|

|

|

п.3.1) |

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

формирование |

методического |

||||

|

|

|

обеспечения для расчета элементарных |

|||||

|

|

|

и интегральных рисков, их пиковых и |

|||||

|

|

|

др. значений (см. п.1.3, п.3.1) |

|

|

|||

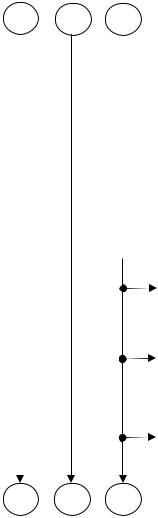

А Б В

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

93

А |

Б |

В |

|

|

|

|

|

||||

формирование |

|

|

методического |

||||||||

|

|

|

|

|

обеспечения |

управления |

рисков |

через |

|||

|

|

|

|

|

|||||||

|

|

|

|

|

коэффициенты |

|

чувствительности, |

||||

|

|

|

|

|

параметры формы и положения |

(см. |

|||||

|

|

|

|

|

п.1.3, п.3.1) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

формирование |

|

|

методического |

|||

|

|

|

|

|

обеспечения для оценки эффективности |

||||||

|

|

|

|

|

(см. п.1.3, п.3.1) |

|

|

|

|||

|

|

|

|

|

|

|

|||||

|

|

|

|

|

формирование базы данных инцидентов |

||||||

|

|

|

|

|

в ИТИ (см. п.1.3, п.3.1) |

|

|

||||

|

|

|

|

|

|

|

|||||

|

|

|

|

|

определение класса кибербезопасности |

||||||

|

|

|

|

|

|

на основании данных о классе |

|||||

|

|

|

|

|

|

кибербезопасности |

происходит |

||||

|

|

|

|

|

|

определение базового набора мер ЗИ |

|||||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

оценка |

|

(технико-экономической, |

||||

|

|

|

|

|

социальной и т.п.) целесообразности |

||||||

|

|

|

|

|

создания |

ИТИ |

в |

защищенном |

|||

|

|

|

|

|

|||||||

|

|

|

|

|

исполнении |

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

формирование требований пользователя к ИТИ |

||||||||

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

формирование |

|

и |

оформление |

|||

|

|

|

|

|

требований пользователя к ИТИ в части |

||||||

|

|

|

|

|

требований безопасности информации |

||||||

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

определение |

|

порядка |

обработки |

|||

|

|

|

|

|

информации в КВО в целом и в |

||||||

А |

|

|

Г |

отдельных компонентах |

|

|

|||||

|

|

|

|

|

|

|

|

|

|||

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

94

А |

Г |

|

|

|

|

|

|

оценка степени участия персонала в |

|||||||

|

|

||||||

|

|

обработке |

(обсуждении, |

передаче, |

|||

|

|

хранении) информации, относимой к |

|||||

|

|

охраняемой, |

в |

соответствии |

с |

||

|

|

законодательством |

РФ, |

информации |

|||

|

|

ограниченного доступа |

|

|

|||

|

|

|

|

|

|

||

|

|

определение |

|

требуемого |

класса |

||

|

|

защищенности КВО от НСД |

|

|

|||

выбор целесообразных (исходя из экономических, научно-технических,  временных и др. ограничений, а также технологи обработки информации) способов ЗИ и контроля состояния ЗИ в

временных и др. ограничений, а также технологи обработки информации) способов ЗИ и контроля состояния ЗИ в

ИТИ

обоснование архитектуры и конфигурации СЗИ ИТИ и ее отдельных составных частей, физических, функциональных и  технологических связей как внутри КВО, так и с другими взаимодействующими

технологических связей как внутри КВО, так и с другими взаимодействующими

системами

|

|

Выбор программных |

и технических |

|||

|

|

средств, которые могут быть использованы |

||||

|

|

при разработке (модернизации) СЗИ ИТИ |

||||

|

|

|

Для |

создания |

ИТИ |

могут |

|

|

|

применяться |

как |

серийно |

|

|

|

|

выпускаемые, так и специальные ТС |

|||

|

|

|

и ПС обработки информации, а |

|||

А |

Г |

|

также технические, программные, |

|||

|

программно-технические, |

|

||||

|

|

|

|

|||

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

95

А |

Г |

|

шифровальные |

средства |

ЗИ |

и |

||

|

средства контроля эффективности |

|||||||

|

|

|

ЗИ. Указанные средства должны |

|||||

|

|

|

иметь сертификаты соответствия, |

|||||

|

|

|

полученные |

в |

соответствующих |

|||

|

|

|

системах |

сертификации |

|

по |

||

|

|

|

требованиям |

|

безопасности |

|||

|

|

|

информации. |

Специальные средства |

||||

|

|

|

должны быть |

сертифицированы |

в |

|||

|

|

|

установленном |

порядке |

до |

начала |

||

|

|

|

опытной эксплуатации ИТИ |

|

|

|||

|

|

|

|

|

||||

|

|

оценка возможности |

решения |

основных |

||||

|

|

вопросов создания СЗИ ИТИ, исходя из |

||||||

|

|

ресурсных ограничений |

|

|

|

|||

разработка и внедрение специальной СЗИ ИТИ

СЗИ может являться подсистемой ИТИ и в этом случае должна соответствовать требованиям, предъявляемым к ИТИ

разработка концепции

разработка концепции

изучение ИТИ

изучение ИТИ

определение путей и оценку возможности реализации требований, предъявляемых к

создаваемой (модернизируемой) СЗИ ИТИ

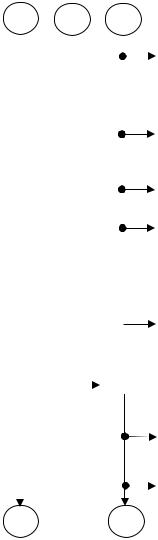

А Д Е Ж

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

96

А Д Е Ж

оценку материальных, трудовых и финансовых затрат на разработку и внедрение (модернизирование) СЗИ

проведение необходимых научно-  исследовательских работ

исследовательских работ

анализ требований заказчика к назначению, структуре и  конфигурации создаваемой

конфигурации создаваемой

(модернизируемой) ИТИ

уточнение режимов обработки  информации в ИТИ в целом и в

информации в ИТИ в целом и в

отдельных компонентах

обоснование актуальных угроз безопасности информации и перечня мероприятий по их устранению

уточнение требований по ЗИ в ИТИ

уточнение требований к архитектуре и конфигурации СЗИ

А |

Д |

З |

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

97

А |

Д |

З |

уточнение требований к составу и характеристикам основных и вспомогательных технических и программных средств, которые могут быть использованы при разработке (модернизации) СЗИ, режимам их работы

обоснование перечня каталогизированных,  сертифицированных средств ЗИ, использование которых возможно в составе СЗИ

сертифицированных средств ЗИ, использование которых возможно в составе СЗИ

уточнение оценки материальных, трудовых и финансовых затрат на  создание (модернизацию) СЗИ

создание (модернизацию) СЗИ

требования к СЗИ

требования к СЗИ

формирование цели и задачи обеспечения ЗИ

формирование перечня нормативных правовых актов, методических документов и национальных стандартов, требованиям которых должна соответствовать ИТИ

А Д И

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

98

А Д И

формирование перечня типов объектов защиты

формирование требований к мерам и средствам ЗИ, применяемым в ИТИ

разработка СЗИ

разработка СЗИ

определение типов субъектов доступа (пользователи, процессы и иные субъекты доступа) и объектов доступа, являющихся объектами защиты (устройства, объекты файловой системы, запускаемые и исполняемые модули, объекты операционной системы и системы управления базами данных, объекты, создаваемые прикладным программным обеспечением, иные объекты доступа)

определение методов управления  доступом (дискреционный, мандатный, ролевой или иные методы)

доступом (дискреционный, мандатный, ролевой или иные методы)

определение типов доступа (чтение,  запись, выполнение или иные типы

запись, выполнение или иные типы

доступа)

А Д К

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

99

А Д К

определение правил разграничения доступа субъектов доступа к объектам доступа (на основе списков, меток безопасности, ролей и иных правил), подлежащих реализации в ИТИ

выбор мер ЗИ, подлежащих реализации в СЗИ

определение видов и типов средств  ЗИ, обеспечивающих реализацию

ЗИ, обеспечивающих реализацию

технических мер ЗИ

определение структуры СЗИ, включая  состав (количество) и места

состав (количество) и места

размещения ее элементов

осуществление выбора средств ЗИ с учетом их стоимости, совместимости с информационными технологиями и средствами ИТИ, выполняемых этими средствами ИТИ функций и особенностей их реализации, а также класса кибербезопасности соответствующих систем ИТИ

А Д К

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

100