Учебное пособие 1310

.pdf

А |

С |

У |

перенастройка средств противодействия (см. п.1.3, п.3.1)

развитие арсенала противодействия (см. п.1.3)

устранение недостатков СЗИ, выявленных в процессе эксплуатации

контроль за стабильностью  характеристик СЗИ, влияющих на

характеристик СЗИ, влияющих на

эффективность ЗИ

управление конфигурацией ИТИ и конфигурацией СЗИ

мониторинг качества функционирования СЗИ и обеспечения БИ

контроль за событиями безопасности и действиями пользователей в ИТИ

контроль (анализ) защищенности информации, содержащейся в ИТИ

анализ и оценка функционирования СЗИ ИТИ, включая выявление, анализ и  устранение недостатков в

устранение недостатков в

функционировании СЗИ

А С Ф

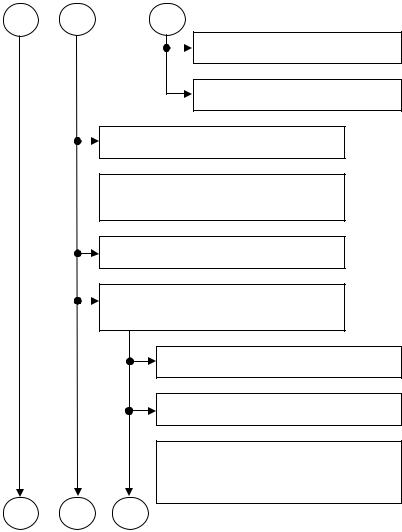

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

111

А С Ф

периодический анализ изменения угроз БИ и уязвимостей ИТИ, возникающих в ходе ее эксплуатации, и принятие мер ЗИ в случае возникновения новых угроз нарушения БИ

документирование процедур и результатов контроля (мониторинга) за обеспечением уровня защищенности информации, содержащейся в ИТИ

принятие решения по результатам контроля (мониторинга) за обеспечением уровня защищенности информации о доработке (модернизации) системы  защиты информации, повторной оценке соответствия ИТИ требованиям по кибербезопасности или проведении

защиты информации, повторной оценке соответствия ИТИ требованиям по кибербезопасности или проведении

дополнительных испытаний

установление причин невыполнения  требований по ЗИ в процессе

требований по ЗИ в процессе

функционирования

обеспечение ЗИ при выводе из эксплуатации ИТИ

Х

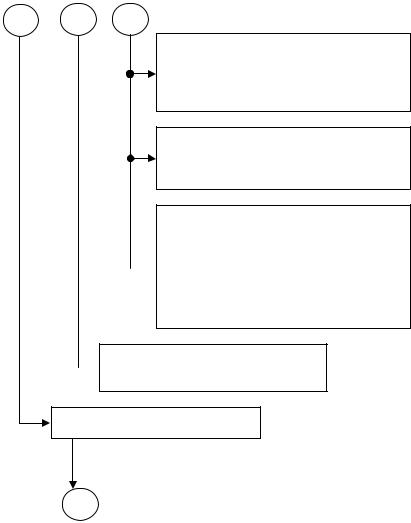

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (продолжение)

112

Х

архивирование информации, содержащейся в ИТИ при  необходимости дальнейшего использования информации в деятельности эксплуатирующей

необходимости дальнейшего использования информации в деятельности эксплуатирующей

организации

уничтожение (стирание) данных и остаточной информации с машинных носителей информации, используемых в ИТИ, при необходимости передачи машинного носителя информации другому пользователю или в сторонние организации для ремонта, технического обслуживания, либо при выводе из эксплуатации самих машинных носителей информации

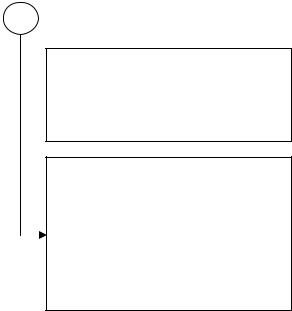

Рис. 3.12. Структурная схема процесса реализации мероприятий по управлению рисками в информационнотехнологической инфраструктуре критически важного объекта (окончание)

Предлагаемый алгоритм представляется достаточно полезным научно-методическим материалом для регулирования информационных рисков, возникающих при кибератаках на ИТИ КВО различных отраслей.

113

ЗАКЛЮЧЕНИЕ

Информационные технологии повсеместно внедряются при построении автоматизированных систем управления производственными и технологическими процессами критически важных объектов (АСУ КВО), используемых в топливно-энергетической, финансовой, транспортной и других секторах критический инфраструктуры Российской Федерации и других развитых стран.

Информационная глобализация обуславливает вынужденное применение иностранного оборудования и программного обеспечения, имеющего уязвимости, а также существенное увеличение доли территориально распределенных АСУ КВО, взаимодействие которых зачастую осуществляется посредством сетей связи общего пользования. Все это в сочетании с интенсивным совершенствованием средств и методов информационных атак формируют существенные угрозы национальной безопасности.

Яркими примерами негативного воздействия компьютерных атак на критическую инфраструктуру государства могут послужить остановка центрифуг иранской атомной станции с помощью компьютерного вируса StuxNet в сентябре 2010 года и массированные компьютерные атаки, парализовавшие работу нескольких крупных финансовых учреждений Южной Кореи в марте

2013 года.

Атака на критическую информационную инфраструктуру может привести к катастрофическим последствиям, так как ИТИ КВО является связующим звеном между другими секторами национальной инфраструктуры и неизбежно повлечет ущерб этим

114

секторам. Переход инфокоммуникационных технологий на систему цифровых сигналов упростил и частично автоматизировал управления технологическими процессами КВО, но в то же время, сделал их более уязвимыми перед компьютерными атаками. Атака, направленная на ИТИ КВО, способна вывести из строя любое оборудование АСУ КВО. Особую опасность могут представлять атаки, совершаемые на ИТИ КВО в преступных, террористических и разведывательных целях со стороны отдельных лиц, сообществ и иностранных специальных служб. При наихудшем сценарии компьютерная атака способна полностью парализовать критическую информационную инфраструктуру государства и вызвать социальную, финансовую и/или экологическую катастрофу.

Поэтому стабильность социально-экономического развития страны и ее безопасность находятся в прямой зависимости от надежности и безопасности функционирования ИТИ КВО, исследование которых дало следующие результаты:

1.Проанализированы автоматизированные системы управления и информационно-технологическая инфраструктура критически важных объектов как цели реализации атак и угроз нарушения значений критичных переменных состояния в контексте риск-анализа предельных распределений.

2.Осуществлена аналитическая формализация ущерба и риска превышения пороговых значений критичных переменных состояния ИТИ КВО, включая параметры и характеристики риска для множества переменных как развитие инструментария риск-анализа.

3.Предложено методическое обеспечение управления рисками атакуемой ИТИ КВО, включая механизм,

115

алгоритм и оценку эффективности управления, а также – формализацию процесса управления рисками в ИТИ КВО.

Применение предлагаемой в работе методологии позволит создать научно-методическую основу для эффективного функционирования системы безопасности КВО, направленной, в первую очередь, на предупреждение возникновения компьютерных инцидентов на КВО, а также позволит существенно снизить риски негативных последствий, возникающих в результате компьютерных атак на ИТИ КВО.

116

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1.Федоров, А. В. Информационная безопасность в мировом политическом процессе [Текст] /А.В. Федоров. – М.: МГИМО (У), 2008. –73с.

2.Доктрина информационной безопасности РФ. Утверждена Президентом РФ 9.09.2000 г. Пр-1895г. [Электронный ресурс]. – Режим доступа: http://www.rg.ru/OFICIAL/DOC/MIN_AND_VEDOM/MIM_B EZOP/DOCTR.SHTM.

3.Коротков, А. В. Безопасность критических информационных инфраструктур в международном гуманитарном праве [Текст] / А.В. Коротков, Е.С. Зиновьева. // Политология. –2012. – С. 154-161.

4.Губанов, Д. А. Теоретико-игровые модели информационного противоборства в социальных сетях [Текст] / Д.А. Губанов, Д.А. Новиков, А.О. Калашников // Управление большими системами. –2010. – № 31. – С. 192 – 204.

5.Калашников, А. О. Модели и методы организационного управления информационными рисками корпораций [Текст] / А. О. Калашников. – М.: Эгвес, 2011. – 312 с.

6.Жуков, М. М. Построение динамической рискмодели для компонент распределенной системы на основе заданного закона распределения ущерба [Текст] / М.М. Жуков, Е.В. Ермилов, О.Н. Чопоров, А.В. Бабурин // Информация и безопасность. –2012. – Т. 15. – Вып. 4. – С. 449-460.

7.Жуков, М.М. Специфика построения многокомпонентных систем с заданными параметрами общего риска [Текст] / М.М. Жуков, Е.В. Ермилов, Н.И.

117

Баранников, И. П. Нестеровский // Информация и безопасность. – 2012. – Т. 15. – Вып. 4. – С. 567-570.

8.«Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации», утверждены Президентом Д.А. Медведевым от 03.02.2012 № 803.[Электронный ресурс]. – Режим доступа: http://www.iso27000.ru/zakonodatelstvo/ukazy-prezidenta- rf/osnovnye-napravleniya-gosudarstvennoi-politiki-v-oblasti- obespecheniya-bezopasnosti-avtomatizirovannyh-sistem- upravleniya-proizvodstvennymi-i-tehnologicheskimi- processami-kriticheski-vazhnyh-obektov-infrastruktury- rossiiskoi-federacii.

9.International critical information infrastructure protection handbook 2008 / 2009. / Ed. by A. Wenger, V. Mauer and M. Cavelty. Center for Security Studies, ETH Zurich., 2009.

10.Uniting and Strengthening America by Providing Appropriate Tools Required to Intercept and Obstruct Terrorism (USA PATRIOT) Act of 2001. H.R. 3162

11.Закон РФ «О безопасности» (с изменениями 02.03.2007). Утв. Президентом 05.03.1992г. N 2446-I. [Электронный ресурс]. – Режим доступа: http://base.garant.ru/10136200/.

12.Стратегия национальной безопасности России до 2020 г. Утверждена указом Президента № 357 от 12.05.2009г.[Электронный ресурс]. – Режим доступа:http://www.rg.ru/2009/05/19/strategia-dok.html.

13.Андреев, О.О. Критически важные объекты и кибертерроризм. Часть 1. Системный подход к организации противодействия [Текст] / О.О. Андреев и др.; Подред. В. А. Васенина. – М.:МЦНМО, 2008. – 37с.

118

14.Executive Order 13010—Critical Infrastructure Protection. Federal Register, July 17, 1996. Vol. 61, No. 138.

15.White Paper, The Clinton Administration’s Policy on Critical Infrastructure Protection: Presidential Decision Directive No.63.

16.Executive Order 13228, Establishing the Ofce of Homeland Security and the Homeland Security Council, Federal Register, Vol. 66, No. 196, (October 8, 2001).

17.U.S. Department of Homeland Security, The National Strategy for Homeland Security, July 16, 2002.

18.White House, Executive Ofce of the President, The National Strategy for the Physical Protection of Critical Infrastructure and Key Assets, (February, 2003).

19.Homeland Security Presidential Directive 7, HSPD-7, December, 2003.

20.K. Rauscher, A. Korotkov. Working towards rules for governing cyber confict. Rendering Geneva and Hague conventions in cyberspace. East-West institute, 2011. URL:http://www.ewi.info/working-towards-rules-governing- cyber-confict.

21.Пахомова, А.С. Целенаправленные угрозы компьютерного шпионажа: признаки, принципы и технологии реализации [Текст] / А.С. Пахомова, О.Н. Чопоров, К. А. Разинкин // Информация и безопасность. – 2013. – Т. 16. – Вып. 2. – С. 211-214.

22.Рябков, В. Е. О применении методов визуального анализа многомерных данных в области защиты информации [Текст] / В.Е. Рябков, А.П. Пахомов, Н.И. Баранников // Информация и безопасность. –2013. – Т.

16.– Вып. 2. – С. 259-260.

23.Остапенко, А. Г. Функция возможности в оценке рисков, шансов и эффективности систем [Текст] /

119

А. Г. Остапенко // Информация и безопасность. –2010. –

Т. 10. – Вып. 2. – С. 185-194.

24.Радько, Н. М. Задача риск-анализа атак «вредоносами» [Текст] / Н.М. Радько, А.А. Голозубов, О.Ю. Макаров // Информация и безопасность. –2013. – Т. 16. –

Вып. 1. – С. 139-140.

25.Ермилов, Е. В. Риск-анализ распределенных систем на основе параметров рисков их компонентов [Текст] / Е.В. Ермилов, Е.А. Попов, М.М. Жуков, О.Н. Чопоров // Информация и безопасность. –2013. – Т. 16. –

Вып. 1. – С. 123-126.

26.Остапенко, Г. А. Модели выживаемости атакуемой распределенной информационной системы: рискформализация с учетом возможного ущерба [Текст] / Г.А. Остапенко, Д.Г. Плотников, Н.Ю. Щербакова, Н.И. Баранников // Информация и безопасность. –2013. – Т. 16. –

Вып. 1. – С.63-68.

27.Куликов, С. С. Метод риск-анализа информационно-телекоммуникационных систем при атаках на их ресурсы [Текст] / С.С. Куликов, В.И. Белоножкин // Информация и безопасность. –2013. – Т. 16. – Вып. 1. –

С.143-144.

28.Остапенко, Г. А. К вопросу об оценке ущерба

иатакуемых распределенных информационных систем: развитие методического обеспечения [Текст] / Г.А. Остапенко, Д.Г. Плотников, Н.Ю. Щербакова, В.С. Зарубин // Информация и безопасность. –2013. – Т. 16. – Вып. 1. –

С.141-142.

29.Остапенко, Г. А. Методика риск-анализа систем, атаки на которые предусматривают внедрение вредоносного программного обеспечения: экспоненциальные модели [Текст] / Г.А. Остапенко, Н.М. Радько, Д.Г. Плотников, А.А.Голозубов, А.Н. Шершень //

120