Информатизация инженерного образования (выпуск 1)

.pdf

Ч А С Т Ь 2. СРЕДСТВА ИНФОРМАТИЗАЦИИ ОБРАЗОВАНИЯ

Рис. 7.6. Специализированный сервер для поиска научной информации

rat.ru), товаров и сравнения цен (http://www.price.ru). Для поиска научной информации, включая статьи, книги, публикации в Интернете можно использовать сервис http://www.scirus.com (рис. 7.6).

Отметим также, что поиск в Интернете требует терпения и навыков, приобретаемых при проведении поиска.

7.7. Использование нового оборудования и технологий

Основным инструментом в условиях дистанционного образования является стационарный персональный компьютер. Этот компьютер может быть подключен к Интернету или корпоративной сети учебного заведения при использовании сетевых технологий, когда же используются локальные обучающие ресурсы компьютер может быть и не подключен к сети.

Использование «экзотического» оборудования, например личных ноутбуков и беспроводных сетей, позволяет проводить занятия в любых аудиториях вуза. Новые информационные технологии используются не только в специализированных дисплейных классах, которые обычно перегружены и к которым нужно приспосабливать расписание, но и на обычных практических и лабораторных занятиях. Внедрение данного метода ограничивает только высокая цена ноутбука, едва ли от российского студента можно требовать его приобретения для использования в учебном процессе.

Использование ноутбуков влияет на использование образовательных ресурсов — в условиях очного обучения от учебного заведения потребуется возможность подключения ноутбуков к корпоративной сети учебного заведения и к электрической сети, а также организация беспроводных сетей.

232

Гл а в а 7. Информационное обеспечение электронного обучения

Вперспективе гораздо большее влияние на технологию дистанционного обучения и, особенно, на электронные обучающие ресурсы могут оказать использование КПК (карманных персональных компьютеров) и мобильных телефонов. Особенностью большинства этих устройств является отсутствие клавиатуры, низкое разрешение экрана, специализированные операционные системы, ограниченная производительность процессоров и объем памяти. Тем не менее, эти устройства широко применяются в быту — практически у каждого студента-москвича есть мобильный телефон.

Отметим, что перевод существующих мультимедийных ресурсов на КПК и смартфоны связан с существенными затратами как в области программирования, так и адаптации видео- и аудиоресурсов.

В настоящее время в современные интегрированные системы разработки программного обеспечения встроены средства, позволяющие разрабатывать программные проекты для КПК и смартфонов, но даже в этом случае непосредственный перенос учебных ресурсов с одной платформы на другую чаще всего неосуществим.

Для сетевых электронных ресурсов представляется перспективным трансформационный подход. Каждый фрагмент ресурса хранится в промежуточном формате, например XML, который в настоящее время становится своеобразным компьютерным эсперанто, позволяющим обмениваться данными, понятными не только компьютерным системам, но и людям. Производные от XML языки используются для описания математических и химических формул, деловых документов и даже графических пользовательских интерфейсов.

При обращении обучаемого сервер опознает используемую клиентскую платформу (ПК, КПК, смартфон) и преобразует данные из промежуточного формата в целевой, предназначенный для данного клиента.

Серьезную заявку на мультиплатформенную среду для сетевого образовательного программного обеспечения сделала фирма Macromedia. Благодаря тому, что Flash-приложения исполняются на компьютере под управлением проигрывателя Flash Player, можно эти приложения запускать на платформах Windows 98/Me/2000/XP, Windows Pocket PC, Linux, Solaris без необходимости внесения изменений в приложение.

Macromedia Flash представляет собой многообещающую платформу для разработки программного обеспечения учебного назначения, особенно виртуальных лабораторных практикумов, благодаря прекрасным графическим возможностям

инебольшим исполняемым модулям.

7.8.Администрирование учебного процесса

вусловиях применения ДОТ

Использование новых информационных технологий в учебном процессе не только открывает новые возможности, но и выдвигает ряд проблем, некоторые из которых разрешаются легко, другие требуют разработки технических, организационных и законодательных решений. Зададим вопрос, можно ли использовать в дистанционном учебном процессе электронный аналог зачетной или экзаменационной ведомости? Электронные документы не имеют материального носителя, его легко изменить так, что у администрации учебного заведения не будет возможности проверить, кто поставил оценки, преподаватель или хакер, который перехватил электронное сообщение с ведомостью.

233

Ч А С Т Ь 2. СРЕДСТВА ИНФОРМАТИЗАЦИИ ОБРАЗОВАНИЯ

При использовании электронной зачетной ведомости следует обеспечить:

• гарантированную доставку ведомости от администрации преподавателю

и в обратном направлении;

•защиту документа от перехвата и подделки;

•гарантию того, что ведомость подготовлена администрацией учебного заведения, а заполнена именно преподавателем.

Практически все задачи, перечисленные выше, решаются с помощью средств, входящих в состав современных операционных систем, а вот законодательно и организационно данный вопрос еще не решен.

7.8.1. Цели и задачи администрирования

Учебное заведение является сложной организацией. В отличие от коммерческих организаций, где рекомендуется проводить реструктуризацию бизнес-процес- сов на регулярной основе, в учебных заведениях, по крайней мере государственных, перестройка организационной структуры и информационных потоков специально для дистанционного обучения едва ли возможна, тем более там, где дистанционное обучение совмещено с традиционной очной формой обучения. Одним из подходов решения задач администрирования большого учебного заведения, имеющего развитую сеть иногородних филиалов, является система ИРИС ООП, широко используемая в МЭИ (ТУ). Следует также отметить, что ИРИС решает задачи администрирования в рамках традиционного очного образования.

В настоящем разделе рассмотрим проблемы администрирования на уровне кафедры, т.е. учебно-методических комплексов по дисциплинам. В этом случае основными задачами являются:

•получить данные об обучаемых, т.е. тех, кто допускается к занятиям и должен выполнить обязательные задания;

•распознать обучаемых;

•доставить электронные ресурсы обучаемым, в том числе и по сети;

•индивидуализировать задания, которые должны выполнить обучаемые;

•обеспечить защищенный документооборот.

Все учебные ресурсы, размещаемые в Интернете, должны быть открыты. Это служит своеобразной рекламой, к тому же все что размещено в Интернете, можно тем или иным способом получить, вопрос состоит только в цене доступа. При этом самым слабым звеном сетевой информационной системы, по крайней мере, в России являются лица, ответственные за ее использование и эксплуатацию.

Вкачестве примера приведем учебно-методический комплекс по электротехническому материаловедению (УМК ЭТМ) (http://eltech.mpei.ac.ru/etm). Он доступен в демонстрационном и рабочем режимах. В демонстрационном режиме пользователь имеет дело со статическим состоянием УМК, может читать электронный учебник, выполнять фиксированные задания для виртуального лабораторного практикума, познакомиться с фиксированным набором вопросов и задач подсистемы проверки знаний.

Врабочем режиме легальный пользователь работает с индивидуальной версией всех составляющих УМК, преподаватель до проведения занятий может настроить индивидуальную версию электронного учебника с точностью до страницы, задать индивидуальные задания для каждой работы виртуального лабораторного практи-

234

Г л а в а 7. Информационное обеспечение электронного обучения

Рис. 7.7. Настройка индивидуального плана (профиля) обучаемого

кума (можно задавать и состав лабораторных работ), то же верно и для подсистемы проверки знаний. Такая индивидуализация достигается на основе избыточности — индивидуальный учебный план (профиль в терминологии УМК) можно быстро создать (и изменить) с помощью административной подсистемы, доступ к которой опять-таки с различным набором функций, имеют преподаватели и лица, ответственные за эксплуатацию системы.

В любой момент времени пользователь УМК видит перед собой только собственную версию комплекса, получить доступ к другой информации, не входящей в профиль пользователя, нельзя, любая попытка доступа к другой информации приводит к ошибке и фиксируется в системном журнале.

Чтобы задать (удалить) объект из профиля (рис. 7.7) достаточно установить (сбросить) флажок. Объекты профиля организованы иерархически, удаление некоторого объекта приводит к удалению всех подчиненных ему объектов.

7.8.2. Списки обучаемых

Будем исходить из традиционных информационных потоков, с которыми сталкивается каждый преподаватель. Для проведения лабораторных или практических занятий, выдачи обязательных заданий нужен список обучаемых. То же имеет место и при дистанционном обучении. Разница состоит в том, что здесь необходима дополнительная информация, например для доставки обучаемому учебных ресурсов по почте надо знать домашний адрес. Для доступа обучаемых к электронным ресурсам, размещенных в корпоративной сети учебного заведения, потребуются имена учетных записей и пароли.

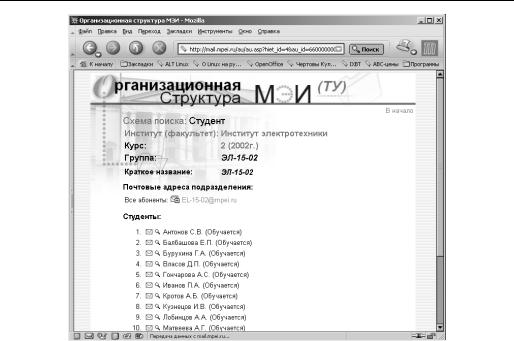

Источником этой информации могут быть либо печатные списки групп, имеющиеся в деканате, либо административная система учебного заведения, либо портал учебного заведения. Например, в МЭИ преподаватели могут получить доступ к расписанию занятий и спискам групп через портал МЭИ. На рис. 7.8 приведен список одной из групп с указанием адресов электронной почты, с этой же страницы можно написать и отправить сообщение электронной почты.

Учебное заведение должно иметь продуманную процедуру экспорта и использования списков учебных групп. Если для использования учебно-методических

235

Ч А С Т Ь 2. СРЕДСТВА ИНФОРМАТИЗАЦИИ ОБРАЗОВАНИЯ

Рис. 7.8. Список одной из учебных групп МЭИ

комплексов требуется ручной ввод информации для создания учетных записей, то с высокой вероятностью можно сказать — УМК будут отторгаться — новые информационные технологии должны облегчать жизнь преподавателя, а не создавать лишнюю работу. В качестве упражнения, попробуйте создать учетные записи для любого учебного ресурса потока из четырех групп. Сколько это займет времени?

7.8.3. Проблема узнавания при дистанционном обучении

При дистанционном обучении все стороны, участвующие в учебном процессе, разнесены в пространстве, а иногда и во времени. Каким образом допустить студента к дистанционной проверке знаний.

Для этого служат процедуры аутентификации и авторизации. Аутентификация — это процедура узнавания пользователя при обращении к ресурсу, а авторизация — предоставление прав доступа к ресурсу. Например, доступ к порталу учебного заведения открыт для всех, но, например, доступ к расписанию занятий могут получить только аутентифицированные пользователи, а доступ к личному почтовому ящику только его владелец. Для доступа к почтовому ящику общеуниверситетской системы электронной почты МЭИ (ОСЭП) требуется следующая информация: имя учетной записи, состоящее из фамилии пользователя и инициалов, записанных с помощью латиницы, и пароля. Учетная запись создается при зачислении на учебу или работу и является информацией, идентифицирующей пользователя, который может в любое время изменить свой пароль, но не имя учетной записи.

236

Г л а в а 7. Информационное обеспечение электронного обучения

Отметим, что современные технологии позволяют аутентифицировать пользователя по отношению к обладанию им некоторой секретной информации, например пароля. Пароль может быть украден или передан другим лицам или перехвачен при передаче по сети.

Для хранения секретной информации, того же пароля, могут быть использованы специальные устройства хранения секретов, например смарт-карты (пластиковые карты с микрочипом или брелоки), но для использования этих устройств нужны устройства считывания, установленные на каждом рабочем месте. Именно поэтому устройства хранения секретов широко применяются в корпоративной практике, но редко используются в учебных целях.

Средства биометрического контроля, например устройства распознавания отпечатков пальцев или радужной оболочки не позволяют надежно идентифицировать личность получателя. Такие устройства можно обойти с помощью сравнительно легко изготовляемых слепков отпечатков пальцев. Все, что для этого нужно, можно купить в любой аптеке.

Перейдем теперь к рассмотрению того, как осуществляется аутентификация при сетевом взаимодействии. В простейшем случае при обращении пользователю предлагается ввести данные своей учетной записи (рис. 7.9).

После ввода данных пользователь нажимает кнопку передачи данных, далее данные передаются в открытом виде, так что могут быть перехвачены и прочитаны в любом месте на пути от аутентифицирующегося пользователя до электронного ресурса. Именно поэтому, применяются различные схемы аутентификации, препятствующие перехвату данных.

Наиболее широко используемой схемой защищенной аутентификации является создание защищенного канала передачи данных. Во Всемирной паутине широко

Рис. 7.9. Форма для аутентификации пользователя

237

Ч А С Т Ь 2. СРЕДСТВА ИНФОРМАТИЗАЦИИ ОБРАЗОВАНИЯ

используется защита передачи данных, являющаяся надстройкой над протоколом передачи гипертекста HTTP. Протокол защиты информации называется SSL, протокол передачи данных, использующий его HTTPS. Основан SSL на шифровании с открытым ключом, о котором говорится ниже. Передача данных по защищенному каналу связана с определенными накладными расходами, поэтому обычно защищенный канал передачи данных устанавливается только во время передачи закрытой информации, например паролей.

В том случае, когда чувствительные данные постоянно передаются по сети, обычно используют виртуальные частные сети, позволяющие создать защищенный канал передачи данных через открытую сеть. Виртуальные частные сети используются, например для связи филиалов организаций, при этом для повышения производительности рекомендуется применять аппаратные устройства шифрования данных.

После того, как аутентификация завершена, система «знает», кто обратился к ней. Разграничение доступа к ресурсам, предназначенным для пользователя, осуществляется либо средствами web-сервера, либо при обращении к каждой странице в базе данных проверяется, разрешен ли доступ к странице данному пользователю. Если доступ не разрешен, выдается сообщение об ошибке.

Далее рассмотрим, каким образом осуществляется защита данных в современных информационных системах.

7.8.4. Шифрование данных

Методы шифрования можно с некоторым упрощением разделить на два класса: алгоритмы шифрования с секретным ключом и алгоритмы шифрования с открытым ключом. Первый класс методов шифрования предполагает, что шифрование

ирасшифрование осуществляется одним и тем же ключом, который необходимо хранить в секрете. Эти алгоритмы работают очень быстро и позволяют шифровать

ирасшифровывать большие объемы данных в реальном времени. При использовании в сети этого класса алгоритмов важно знать, каким образом по незащищенным каналом связи передать секретный ключ.

Сравнительно недавно (в 70-х годах прошлого века) были разработаны алгоритмы шифрования с открытым ключом, не требующие передачи секретов по открытым каналам связи. Алгоритмы с открытым ключом работают существенно медленнее по сравнению с алгоритмами с секретным ключом, поэтому обычно используются только на начальном этапе защищенной связи для распределения секретных ключей. Далее шифрование (и расшифрование) данных осуществляется с помощью алгоритма с секретным ключом. Для повышения защищенности данных новый секретный ключ формируется для каждого сеанса передачи защищенных данных и называется сеансовым ключом.

Предположим, что Алисе необходимо передать зашифрованные данные Бобу по открытой сети. Алиса и Боб — традиционные персонажи, фигурирующие в примерах применения криптографических процедур.

При использовании алгоритма с открытым ключом Боб формирует пару из открытого и частного ключей (назовем их БО и БЧ), свой открытый ключ передает Алисе по открытому каналу связи.

Получив открытый ключ Боба, Алиса шифрует на нем данные, которые необходимо передать Бобу, и передает их по открытому каналу связи. Расшифровать

238

Г л а в а 7. Информационное обеспечение электронного обучения

переданные данные может только Боб на своем частном ключе БЧ. Для передачи данных в обратном направлении от Боба Алисе ей необходимо сформировать свою пару ключей (АО и АЧ) и передать Бобу свой открытый ключ. Шифрование передаваемых данных Бобом осуществляется на открытом ключе Алисы, расшифровывать данные Алиса будет своем частном ключе.

Алгоритмы с открытым ключом позволяют подписывать данные. Действительно, получив данные от Боба, Алиса не может быть уверенной, что они переданы именно Бобом, так как открытый ключ Боба может быть легко перехвачен. Поэтому Боб перед передачей данных, зашифрованных на открытом ключе Алисы, может зашифровать их на своем частном ключе. Тогда, получив сообщение, Алиса расшифровывает данные сначала на открытом ключе Боба, а затем на собственном частном ключе. Если получается осмысленный результат, то все в порядке. Первый шаг операции удостоверяет, что сообщение передано Бобом, так как только у него есть его частный ключ. Второй шаг операции обеспечивает защиту данных — Алиса хранит свой частный ключ в недоступном для посторонних месте. Это и есть цифровая подпись. Все было бы хорошо, если бы алгоритмы с открытым ключом работали достаточно быстро, но это не так — они работают на порядки медленнее, чем алгоритмы с секретным ключом. Поэтому используют следующий прием: с помощью алгоритма с открытым ключом шифруется не все сообщение, а только секретный ключ, которым зашифровано сообщение.

Разберем это более подробно. Пусть Алиса посылает Бобу сообщение. Алиса создает секретный сеансовый ключ (ключ, используемый только для передачи данного сообщения), шифрует на нем это сообщение. Затем Алиса шифрует сеансовый ключ на открытом ключе Боба и передает шифрованное сообщение и зашифрованный сеансовый ключ Бобу. Боб, в свою очередь, расшифровывает сеансовый ключ на своем частном ключе, далее расшифровывает текст сообщения на сеансовом секретном ключе.

Для экономии времени при цифровой подписи сообщения формируется хеш (иногда он называется дайджестом) сообщения, т.е. сообщению сопоставляется некоторая бинарная строка фиксированной длины так, что разным сообщениям соответствуют различные хеши, а восстановить сообщение по хешу практически невозможно. Существует большое число алгоритмов хеширования, в частности в Windows поддерживаются алгоритмы MD5 и SHA1. Хеш сообщения шифруется на частном ключе отправителя. Получив сообщение, получатель расшифровывает сообщение, вычисляет хеш, расшифровывает переданный зашифрованный хеш на открытом ключе отправителя и сравнивает хеши. Если хеши одинаковы, это означает, что сообщение подписано отправителем и не подверглось изменениям на пути от отправителя к получателю.

Ничего страшного и сложного в процедурах шифрования нет, они выполняются автоматически, например с помощью клиентов электронной почты.

Отрытые, частные и сеансовые ключи представляют собой длинные последовательности битов. Если лиц, участвующих в передаче защитных данных много, то возникает вопрос, где и как брать открытые ключи и, самое главное, как убедиться, что открытый ключ действительно принадлежит данному лицу, так как в противном случае конфиденциальные данные будут передаваться злоумышленнику. Эту задачу решают цифровые сертификаты, представляющие собой текстовую информацию о лице или организации, которой принадлежит ключ. Открытый

239

Ч А С Т Ь 2. СРЕДСТВА ИНФОРМАТИЗАЦИИ ОБРАЗОВАНИЯ

ключ помещается в сертификат. Все это шифруется на секретном ключе организации, которой доверяют все стороны, участвующие в защищенной передаче информации. Эту доверенную сторону можно сравнить с нотариусом, который удостоверяет подлинность документов. Такие доверенные стороны выпускают цифровые сертификаты и называются удостоверяющими центрами или центрами сертификации. Наиболее известным центром сертификации является Verisign. В России серверные сертификаты выпускались компанией Росбизнесконсалтинг. Выпущенный сертификат обладает определенным сроком действия, обычно один год. Сертификат может быть отозван, например, если частный ключ, парный открытому ключу сертификата, утерян или украден.

Центры сертификации образуют иерархию. На самом верху находится корневой центр сертификации, выпускающий сертификаты только для дочерних центров сертификации, а не для пользователей. Такая структура называется инфраструктурой открытых ключей.

Получение сертификатов стоит денег, обычно серверный сертификат стоит около 400 долл. США, клиентский сертификат — около 10 долл. США. Следует отметить, что американские центры сертификации очень неохотно выдают сертификаты российским организациям.

Выпуском сертификатов для собственных нужд могут заниматься организации, в которых установлена на компьютере служба сертификатов. Практически все современные операционные системы, включая Windows и Linux, имеют в своем составе все, что необходимо для шифрования и цифровой подписи. Отметим, что Российское законодательство не разрешает использование этих средств, по крайней мере, государственными организациями.

Центры сертификации могут помочь в решении задач не только целостности и авторства, но времени создания ресурса. Действительно, если центр сертификации при цифровой подписи ресурса проставит метку времени, то это будет означать, что ресурс создан ранее момента подписи.

Рассмотрим схему защищенного обмена информацией, которую реализует протокол SSL, являющийся международным стандартом. Используя протокол SSL для шифрования данных, клиент подключается к web-серверу, задав унифицированный указатель ресурса требуемой страницы, который начинается с https://. Это предписывает серверу и браузеру установить защищенное соединение, которое устанавливается по умолчанию на порту 443 на стороне сервера, но это умолчание может быть изменено настройкой web-сервера. SSL шифрует и запросы клиента, и ответы сервера.

После подключения клиента к серверу последний передает ему свой открытый ключ и серверный сертификат. Затем клиент и сервер согласуют параметры защищенного соединения, используя максимально доступный обеим сторонам уровень шифрования. После согласования параметров сеанса клиент создает секретный сеансовый ключ, с помощью открытого ключа сервера шифрует его и передает серверу. В свою очередь, сервер расшифровывает сеансовый ключ на своем частном ключе. После этого возможна передача зашифрованных на сеансовом ключе сообщений между клиентом и сервером.

Здесь не обсуждается стойкость SSL к взлому, однако следует отметить, что она вполне достаточна для большинства бизнес-приложений. Рассмотрим различные сценарии использования SSL. Первый из них уже рассмотрен: идентифицирующий себя сервер устанавливает защищенное соединение с анонимным клиентом.

240

Г л а в а 7. Информационное обеспечение электронного обучения

Данные сеанса недоступны для перехвата. При этом следует помнить, что передача данных по защищенному соединению требует ресурсов сервера и клиента и может быть обременительна для загруженного сервера.

Для установления идентичности пользователя в дополнение к обычной аутентификации, можно использовать аутентификацию на клиентских сертификатах.

7.9. Управление учебными ресурсами

Проведение учебного процесса с использованием дистанционных средств обучения предполагает интенсивное использование электронных учебно-методиче- ских комплексов (ЭУМК), функционирующих либо в корпоративной сети учебного заведения, либо в Интернет. Даже локальные приложения нуждаются в подсистеме, позволяющей получать от преподавателя задания и передавать в обратном направлении результаты выполнения этих заданий и статистику использования приложения. Представляется целесообразным, чтобы обращение к ЭУМК осуществлялось через портал организации, проводящей обучение.

Попытаемся обосновать данную точку зрения. В настоящее время ЭУМК реализуются в виде web-приложений и обладают «джентльменским» набором функций, включая административные средства. В качестве примера может служить Прометей (http://www.prometeus.ru). Отметим, что это прекрасная инструментальная система для реализации УМК, включающих в себя электронные учебники и средства проверки знаний. Система допускает эксплуатацию нескольких ЭУМК на одном web-сервере.

При организации дистанционного обучения приходится иметь дело с большим числом ресурсов, созданных в разное время, разными людьми с использованием различных технологий от простейших сайтов с HTML-страницами и статической навигацией, до сложных web-систем, включающих в свой состав web-сервисы. Спектр поддерживающих платформ также велик: Windows с IIS и Apache, Linux, FreeBSD с Apache и Tomcat, PHP, ASP, Perl, ASP.Net и CGI. Привести все это к одной технологии для размещения на портале вуза не представляется возможным по экономическим, организационным соображениям — большинство web-ресурсов разрабатывались и разрабатываются непосредственно преподавателями, обязать их перевести свои разработки на новые технологии в разумные сроки не представляется возможным. Даже если удастся установить такой конгломерат приложений на портале, остается только сочувствовать системным администраторам, которым все это придется поддерживать в работоспособном состоянии.

В связи с этим предлагается подход распределенного построения и эксплуатации учебных web-ресурсов. Портал вуза наряду с выполнением других функций служит информационной витриной учебных ресурсов и должен содержать перечень всех электронных учебных ресурсов, даже не имеющих доступа в Интернет, с возможностью их поиска. В описаниях электронных ресурсов в обязательном порядке должны присутствовать условия их использования, реквизиты ответственных лиц, расписание работы и т.п. Для больших вузов такая информация, опубликованная в web, представляет собой самостоятельную ценность, так как часто преподаватели одного факультета вуза не представляют, какие учебные ресурсы имеются на другом.

241