- •21. Сравнение функций концетраторов, коммутаторов и маршрутизаторов Ethernet.

- •22. Основные и дополнительные задачи, решаемые репитерами, мостами и маршрутизаторами.

- •Поддержка алгоритма Spanning Tree

- •Способы управления потоком кадров

- •Возможности коммутаторов по фильтрации трафика

- •Коммутация "на лету" или с буферизацией

- •Использование различных классов сервиса (class-of-service)

- •Поддержка виртуальных сетей

- •23. Основные технические характеристики, оборудование, принципы функционирования и использования сетей fddi

- •24. Особенности метода доступа в технологии fddi. Кадры и маркеры fddi

- •25. Метод доступа в сетях Token Ring. Оборудование, основные особенности технологии и технические характеристики.

- •26. Принципы функционирования сетей Token Ring. Кадры и маркеры Token Ring.

- •27.Постороение крупномасштабных сетей Token Ring.

- •28. Общая характеристика технологии arcNet.

- •29 Технические характеристики и варианты технологии Fast Ethernet.

- •30. Особенности использования оборудования 10Base-t в сетях Fast Ethernet.

- •51. Вспомогательные и сопутствующие стеку tcp/ip протоколы и сервисы.

- •52. Вспомогательные и сопутствующие стеку tcp/ip протоколы и сервисы. Служба wins.

- •53. Вспомогательные и сопутствующие стеку tcp/ip протоколы и сервисы: dns, icmp.

- •54. Общая характеристика интерфейса NetBios и NetBios over tcp/ip. (косячно)

- •Основные шаги программы при использовании WinSock

- •57. Классификация сетевых операционных систем по принципу размещения разделяемых ресурсов.

- •58. Основные принципы обеспечения высокой надежности и эффективности работы файловых серверов.

- •Raid 5. Отказоустойчивый массив независимых дисков с распределенной четностью (Independent Data disks with distributed parity blocks)

- •59. Сетевые клиенты и серверы. Разновидности серверов.

- •60. Примеры сетевых операционных систем, сравнительная характеристика.

- •74. Механизмы защиты данных в сетях эвм. Аутентификация в сети на примере Kerberos.

- •75. Принципы, программное обеспечение и информационные сервисы Internet и Intranet. Защита данных.

- •76. Основы технологий виртуальных частных сетей. Организация корпоративных сетей на базе публичных каналов Internet.

- •77. Протоколы файлового обмена, электронной почты, телеконференций и дистанционного управления в Internet.

- •78. Протокол http. Языки и протоколы для создания и функционирования Web-приложений.

- •79. Методы анализа вычислительных сетей и средств коммуникаций: математическое и имитационное моделирование. Использование при проектировании вычислительных сетей.

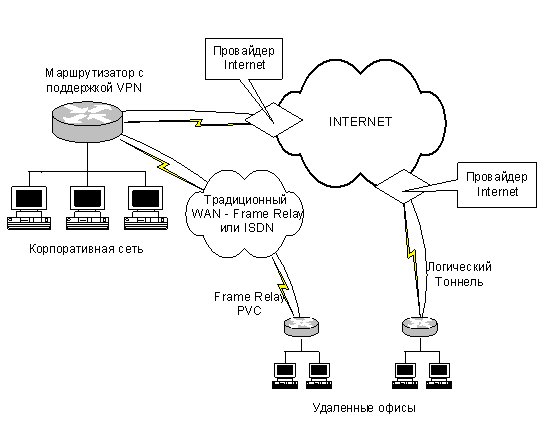

76. Основы технологий виртуальных частных сетей. Организация корпоративных сетей на базе публичных каналов Internet.

Сети VPN создаются для организации взаимодействия индивидуальных пользователей с удаленной сетью через Internet и для связи нескольких ЛВС. Также с помощью VPN может быть реализовано и такое приложение как Extranet, позволяющее через Internet связывать с сетью компании сети ее заказчиков, поставщиков и партнеров.

Главное преимущество виртуальных частных сетей - невысокая стоимость их создания и эксплуатации.

Структура виртуальной сети состоит из каналов глобальной сети, защищенных протоколов и маршрутизатороов.

Для объединения удаленных ЛВС в виртуальную сеть используются так называемые виртуальные выделенные каналы. Для организации подобных соединений применяется механизм туннелирования. Инициатор туннеля инкапсулирует пакеты локальной сети (в том числе пакеты немаршрутизируемых протоколов) в IP-пакеты, содержащие в заголовке адреса инициатора и терминатора туннеля. Терминатор туннеля извлекает исходный пакет. Естественно, при подобной передачи требуется решать проблему конфиденциальности и целостности данных, что не обеспечивается простым туннелированием. Конфиденциальность передаваемой корпоративной информации достигается шифрованием.

Основная проблема сетей VPN - отсутствие устоявшихся стандартов аутентификации и обмена шифрованной информацией. Эти стандарты все еще находятся в процессе разработки и не всегда реализуются в продуктах различных изготовителей; эти продукты не могут устанавливать VPN-соединения и автоматически обмениваться ключами друг с другом. Поскольку различные компании не могут пользоваться продукцией одного изготовителя, затрудняется объединение сетей компаний-партнеров в extranet-сети.

Возможность построения VPN на оборудовании и ПО различных производителей достигается внедрением некоторого стандартного механизма. Таким механизмом выступает протокол Internet Protocol Security (IPSec), он описывает все стандартные методы VPN. Этот протокол определяет методы идентификации при инициализации туннеля, методы шифрования в конечных точках туннеля и механизмы обмена и управления ключами шифрования между этими точками. Для решения задачи безопасного управления и обмена криптографическими ключами между удаленными устройствами используется протокол IKE (Internet Key Exchange). Протокол IKE, основанный на алгоритме шифрования открытым ключом, автоматизирует обмен ключами и устанавливает безопасное соединение. Кроме того, IKE позволяет изменять ключ для уже установленного соединения, что повышает конфиденциальность передаваемой информации.

В числе других механизмов построения VPN можно назвать:

протокол PPTP (Point-to-Point Tunneling Protocol), разработанный компаниями Ascend Communications и 3Com,

протокол L2F (Layer-2 Forwarding) компании Cisco Systems

протокол L2TP (Layer-2 Tunneling Protocol), объединивший оба вышеназванных протокола.

Однако эти протоколы, в отличии от IPSec, нельзя назвать полнофункциональными (например PPTP не определяет метод шифрования

Можно выделить четыре основных варианта построения сети VPN, которые используются во всем мире.

1.Вариант «Intranet VPN», который позволяет объединить в единую защищенную сеть несколько распределенных филиалов одной организации, взаимодействующих по открытым каналам связи. Именно этот вариант получил широкое распространение во всем мире, и именно его в первую очередь реализуют компании-разработчики.

Вариант «Remote Access VPN», позволяющий реализовать защищенное взаимодействие между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который подключается к корпоративным ресурсам из дома (домашний пользователь) или через notebook (мобильный пользователь). Данный вариант отличается от первого тем, что удаленный пользователь, как правило, не имеет «статического» адреса и подключается к защищаемому ресурсу не через выделенное устройство VPN, а напрямую с собственного компьютера, где и устанавливается программное обеспечение, реализующее функции VPN.

Вариант «Client/Server VPN», который обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда необходимо создать в одной физической несколько логических сетей. Например, когда требуется разделить трафик между финансовым департаментом и отделом кадров, которые обращаются к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, которая действует на уровне выше канального.

Вариант «Extranet VPN» предназначен для тех сетей, куда подключаются так называемые пользователи со стороны, уровень доверия к которым намного ниже, чем к своим сотрудникам.

Сети VPN на основе технологии IP-туннелей В виртуальных частных сетях, построенных с использованием технологии туннелирования, пакеты данных упаковываются (инкапсулируются) внутрь обыкновенных пакетов IP для пересылки по IP?ориентированным сетям. Инкапсулированные пакеты необязательно должны принадлежать протоколу IP, возможна упаковка пакетов самых различных протоколов: IPX, AppleTalk, SNA или DECnet. Передача пакетов производится в общем случае без шифрации, но в подавляющем количестве реализаций VPN, особенно при использовании Интернет как транспортной среды, шифрование и аутентификация являются необходимыми для обеспечения целостности передаваемых данных.

Технологии туннелирования Туннелирование - это метод использования сетевой инфраструктуры для передачи данных из одной сети в другую через сеть с отличной от первых двух технологией передачи данных. Инкапсулированные пакеты свободно маршрутизируются на протяжении транспортного коридора между конечными точками логического тоннеля, логика и топология которого скрыта от участников передачи. Далее приводится наиболее часто применяемые и распространенные решения по туннелированию при создании виртуальных частных сетей.

Сети Intranet создаются

для создания эффективных с ценовой

точки зрения корпоративных сетей,

связывающих различные категории

корпоративных площадок - от малых или

домашних офисов (категория SOHO) до крупных

отделений и штаб-квартир. Традиционно

такие сети строятся на основе собственных

выделенных линий компаний. В решениях

VPN дорогостоящие выделенные линии

заменяются локальными соединениями с

местными провайдерами

Интернет

или защищенными соединениями Frame Relay

или ATM как показано на рисунке.

Интернет

или защищенными соединениями Frame Relay

или ATM как показано на рисунке.

Локальные соединения с Интернет могут быть различными как по технологии, так и по скорости, в зависимости от важности и объема информационного обмена между центральной площадкой и удаленными офисами. Extranet VPN объединяют информационные ресурсы компаний?партнеров, клиентов и поставщиков. Intranet VPN обеспечивает создание безопасных соединений между внутренними отделами компании и ее филиалами. Привлекательными сторонами Intranet/Extranet VPN является низкая стоимость соединения. Обычно компании приобретают выделенные линии у сервис?провайдеров на праве аренды. Стоимость аренды выделенной линии зависит от расстояния между узлами. Заменяя выделенные линии на соединения с локальным оператором Интернет, возможно существенно сократить расходы на поддержку сетевой инфраструктуры, особенно при международных соединениях. Организация новых соединений между узлами не требует дополнительных затрат. К недостаткам Intranet/Extranet VPN можно отнести следующее:

|

|

|

Возможная уязвимость перед различного рода атаками (например DoS) из-за того, что данные передаются по открытым сетям, к туннелированному трафику может где-то быть добавлены злоумышленниками специальные пакеты, применяемые с целью ввести оборудование в режимы, снижающие надежность его функционирования; |

| ||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

|

|

В силу различных причин, связанных с тем, что в качестве транспортной среды используется Интернет и выбор маршрута передачи пакетов не контролируется клиентами, возможны их потери или нарушение порядка следования, что является критичным для некоторых протоколов и приложений. |

| ||||||||||||||

|

|

|

Невозможно обеспечить такую же степень надежности, как при использовании выделенных каналов потому, что транспортная среда (Интернет) не управляется из одного центра. |

| ||||||||||||||

|

|

|

|

| ||||||||||||||

|

Удаленный доступ Удаленный доступ означает возможность соединиться с сетью пользователям из отдаленного месторасположения через устройство, обеспечивающее его авторизацию входа в сеть. Условно можно разделить соединения удаленного доступа на две группы: местные соединения и междугородние. Обычно в частных сетях с удаленным доступом местные соединения используют различные вида услуги телекоммуникационных компаний, а для междугороднего и международного доступа применяют телефонные модемные соединения. Преимуществами VPN удаленного доступа перед традиционными решениями являются:

К неудобствам VPN удаленного доступа можно отнести:

| |||||||||||||||||