- •Содержание

- •2. Лабораторный практикум

- •2.1. Лабораторная работа №1. Установка операционных систем на виртуальные машины vmWare и VirtualBox

- •2.1.1 Установка и настройка vmWare WorkStation 6

- •1.3.3 Установка ос. Общая часть для консольной и графической версий

- •1.3.4 Установка ос. Консольная версия

- •2.1.3.5 Установка ос. Графическая версия (gui)

- •2.1.4 Установка клиентской ос Windows xp sp3 на виртуальную машину

- •2.1.4.1 Создание виртуальной машины

- •2.1.4.2 Установка ос

- •2.1.5 Проверка работоспособности сети и сервисов

- •2.1.5.1 Виртуальная машина на базе ос Windows xp sp3

- •2.1.5.2 Виртуальная машина на базе ос Linux Fedora Core 8

- •2.2. Лабораторная работа №2. Настройка виртуальной частной сети (vpn)

- •2.2.1 Настройка сервера на базе Linux. Консольная версия ос

- •2.2.2 Настройка сервера на базе Linux. Графическая (gui) версия ос

- •2.2.3 Настройка типичного клиента на базе ос Windows xp

- •2.3. Лабораторная работа №3. Установка пользовательских приложений

- •2.3.1 Установка серверного по на Linux. Консольная версия ос

- •2.3.1.1 Настройка сервера Samba

- •2.3.1.2 Отключение системы защиты SeLinux

- •2.3.1.3 Установка на сервере Linux «1с – Предприятие Сервер»

- •2.3.2 Установка серверного по на Linux. Графическая (gui) версия ос

- •2.3.2.1 Настройка сервера Samba

- •2.3.2.2 Отключение системы защиты SeLinux

- •3.2.3 Установка на сервере Linux «1с – Предприятие Сервер»

- •2.3.3 Установка клиента 1с для Windows xp sp3

- •2.4. Лабораторная работа №4. Настройка доступа в сеть средствами Kerio WinRoute FireWall

- •2.4.1 Требования к установленному программному обеспечению

- •2.4.2 Установка Kerio WinRoute FireWall

- •2.4.3 Базовая настройка доступа во внешнюю сеть

- •2.5. Лабораторная работа №5. Разработка корпоративной информационной системы

- •2.5.1 Теоретические сведения

2.2. Лабораторная работа №2. Настройка виртуальной частной сети (vpn)

2.2.1 Настройка сервера на базе Linux. Консольная версия ос

Настройка OpenVPN сервера со статическим ключом в Linux очень проста. Для этого заходим в терминал (как описано выше) и получаем права супер пользователя (тоже выше) теперь генерируем статичный ключ командой:

openvpn --genkey --cipher AES-256-CBC --secret /etc/openvpn/key.txt

Где AES-256-CBC это алгоритм шифрования, а /etc/openvpn/key.txt это файл в который запишется ключ и который нужно отдать клиенту любым безопасным методом.

Чтобы передать ключ клиенту в работе мы воспользуемся flash-накопителем. Для этого необходимо проделать следующие действия:

-оставаясь в ОС Linux вставить flash-накопитель и подождать пока он определиться, в правом нижнем углу появится соответствующий значок.

Последовательно вводим в терминале коммандны

mkdir /mnt/sdb1 #создание директории flash-накопителя

mount /dev/sdb1 /mnt/sdb1 #монтирование устройства

cp /etc/openvpn/key./txt /mnt/sdb1 #копирование ключа на flash-накопитель

umount /mnt/sdb1 #отмонтирование flash-накопителя

Должно быть вот так:

Рис.

2.103 Монтирование накопителя

Рис.

2.103 Монтирование накопителя

Теперь ключ на дискете и его можно отдавать клиенту

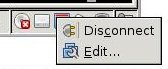

Отключим устройство flash на виртуальном сервере, для этого кликаем правой кнопкой мыши по пиктограмме справа внизу и выбираем Disconnect

Рис.

2.104 Отключение устройства

Рис.

2.104 Отключение устройства

Переходим в окно с Windows клиентом и на такой же пиктограмме кликнув правой кнопкой мыши и выбираем Connect :

Рис.

2.105 подключение устройства

Рис.

2.105 подключение устройства

Теперь flash накопитель доступен клиенту и в проводнике переписываем ключ в каталог «C:\Program Files\OpenVPN\config»

Следующим этапом нужно настроить саму OpenVPN

nano –w /etc/openvpn/openvpn.conf

и вводим в него

dev tap

ifconfig 10.3.0.100 255.255.255.0

cipher AES-256-CBC

secret /etc/openvpn/key.txt

keepalive 10 60

После ввода нажимаем F3 для сохранения документа и нажимаем Enter теперь файл настройки готов и можно выходить из редактора нажав Ctrl+x. В файле директивы означают:

dev - тип виртуального устройства туннеля. Может принимать значение tun или tap. Тun позволяет создавать только соединения типа точка-точка, tap виртуальные сегменты Еthernet.

ifconfig - назначает виртуальному tun/tap интерфейсу IP - адрес. Указывает адрес удаленного интерфейса. Это необходимо, потому что туннель работает как стандартное соединение "точка - точка".

cipher - алгоритм, используемый для шифрования пакетов

secret - указывает имя файла, в котором хранится статический ключ, используемый для шифрования потока

keepalive - контроль за состоянием соединений. В случае если по туннелю не передаются данные, через некоторое время посылается ping, для того чтобы соединение не разрывалось.

Настало время запустить демон

/etc/init.d/openvpn start

и будем должны увидеть примерно следующее

![]() Рис.

2.106 Запуск OpenVPN

Рис.

2.106 Запуск OpenVPN

Для того чтобы при перезагрузке сервер VPN включался при загрузке следует добавить его в уровень запуска для этого введем

/sbin/chkconfig --level 35 openvpn on

Так же требуется отключение фаерволла. Для его отключения введем команду

/etc/init.d/iptables status

/etc/init.d/iptables stop

/sbin/chkconfig iptables off

reboot