- •Содержание

- •2. Лабораторный практикум

- •2.1. Лабораторная работа №1. Установка операционных систем на виртуальные машины vmWare и VirtualBox

- •2.1.1 Установка и настройка vmWare WorkStation 6

- •1.3.3 Установка ос. Общая часть для консольной и графической версий

- •1.3.4 Установка ос. Консольная версия

- •2.1.3.5 Установка ос. Графическая версия (gui)

- •2.1.4 Установка клиентской ос Windows xp sp3 на виртуальную машину

- •2.1.4.1 Создание виртуальной машины

- •2.1.4.2 Установка ос

- •2.1.5 Проверка работоспособности сети и сервисов

- •2.1.5.1 Виртуальная машина на базе ос Windows xp sp3

- •2.1.5.2 Виртуальная машина на базе ос Linux Fedora Core 8

- •2.2. Лабораторная работа №2. Настройка виртуальной частной сети (vpn)

- •2.2.1 Настройка сервера на базе Linux. Консольная версия ос

- •2.2.2 Настройка сервера на базе Linux. Графическая (gui) версия ос

- •2.2.3 Настройка типичного клиента на базе ос Windows xp

- •2.3. Лабораторная работа №3. Установка пользовательских приложений

- •2.3.1 Установка серверного по на Linux. Консольная версия ос

- •2.3.1.1 Настройка сервера Samba

- •2.3.1.2 Отключение системы защиты SeLinux

- •2.3.1.3 Установка на сервере Linux «1с – Предприятие Сервер»

- •2.3.2 Установка серверного по на Linux. Графическая (gui) версия ос

- •2.3.2.1 Настройка сервера Samba

- •2.3.2.2 Отключение системы защиты SeLinux

- •3.2.3 Установка на сервере Linux «1с – Предприятие Сервер»

- •2.3.3 Установка клиента 1с для Windows xp sp3

- •2.4. Лабораторная работа №4. Настройка доступа в сеть средствами Kerio WinRoute FireWall

- •2.4.1 Требования к установленному программному обеспечению

- •2.4.2 Установка Kerio WinRoute FireWall

- •2.4.3 Базовая настройка доступа во внешнюю сеть

- •2.5. Лабораторная работа №5. Разработка корпоративной информационной системы

- •2.5.1 Теоретические сведения

2.4. Лабораторная работа №4. Настройка доступа в сеть средствами Kerio WinRoute FireWall

2.4.1 Требования к установленному программному обеспечению

Для выполнения данной части методического указания должны быть установлены и настроены как минимум следующие виртуальные машины:

Microsoft Windows XP (client) (установлены и настроены OpenVPN, клиент и тестовая информационная база 1С: Предприятие 8.1)

Linux FedoraCore 8 (установлены и настроены OpenVPN и сервер 1С: Предприятие 8.1)

2.4.2 Установка Kerio WinRoute FireWall

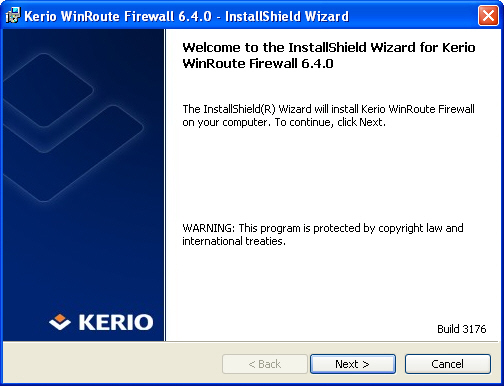

Устанавливается на VM с Microsoft Windows XP (client): запустите файл-установщик kerio-kwf-6.4.0-3176-win32.exe

Рис.

2.160 Приглашение к установке

Рис.

2.160 Приглашение к установке

Нажмите далее для начала установки.

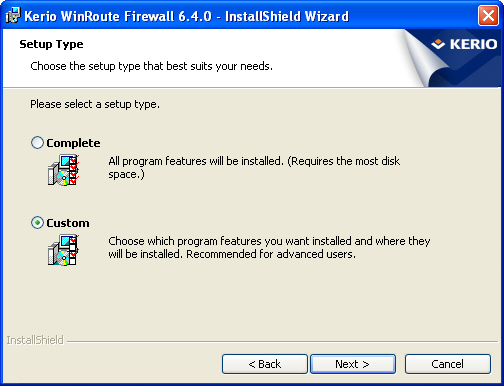

Рис.

2.161 Выбор типа установки

Рис.

2.161 Выбор типа установки

На этом экране вы можете выбрать полную (Complete) или выборочную (Custom) установку. Выберите Custom.

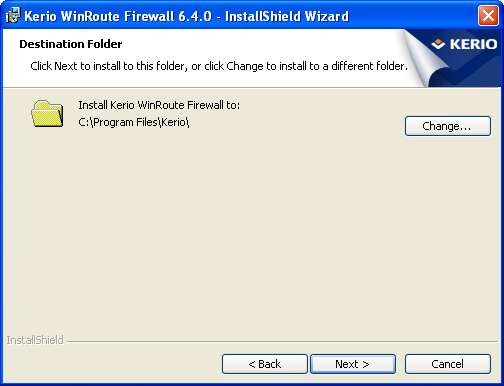

Рис.

2.162 Выбор пути установки

Рис.

2.162 Выбор пути установки

Укажите путь для установки программы.

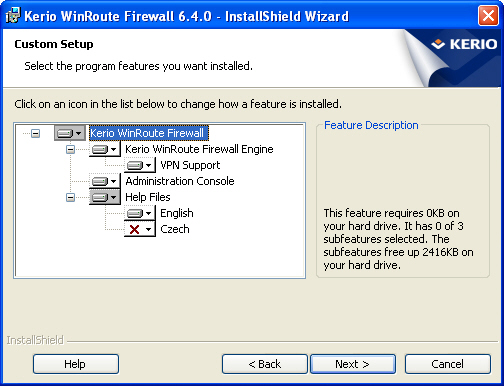

Рис.

2.163 Выбор устанавливаемых компонентов

Рис.

2.163 Выбор устанавливаемых компонентов

На этом шаге требуется выбрать компоненты для установки:

Kerio WinRoute Firewall Engine – ядро Kerio WinRoute Firewall

VPN Support – поддержка технологии VPN

Administrative Console – консоль администрирования – инструмент настройки и управления Kerio WinRoute Firewall

Help Files – Файлы справки: английский (English) и чешский (Czech).

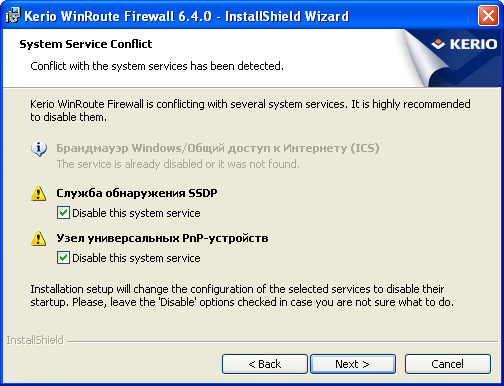

Рис.

2.164 Отключение сервисов

Рис.

2.164 Отключение сервисов

Kerio WinRoute может конфликтовать с некоторыми системными сервисами. На этом шаге нужно выбрать, какие из них следует отключить, чтобы конфликты не возникали в дальнейшем.

Рис.

2.165 Создание учетной записи администратора

Рис.

2.165 Создание учетной записи администратора

Здесь требуется указать имя и пароль администратора.

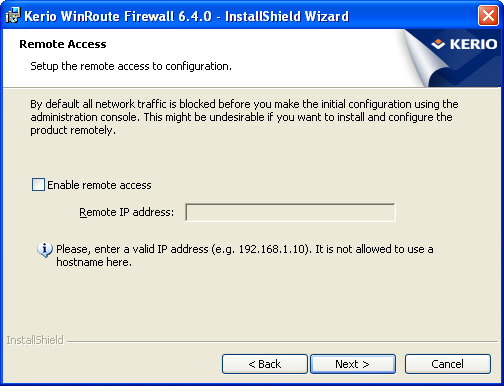

Рис.

2.166 Включение поддержки удаленного

администрирования

Рис.

2.166 Включение поддержки удаленного

администрирования

Если требуется устанавливать и настраивать Kerio WinRoute Firewall удаленно, нужно поставить галочку Enable remote access и указать IP адрес, с которого будет производиться настройка, в данном случае этого делать не следует.

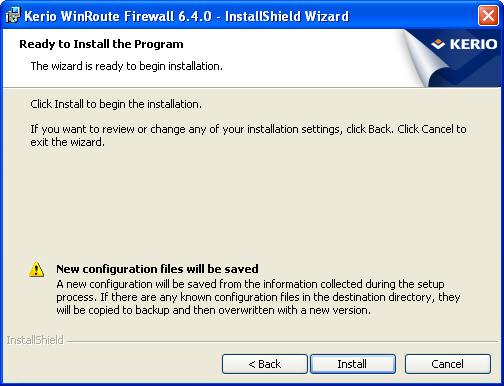

Рис.

2.167 Все готово к установке

Рис.

2.167 Все готово к установке

Нажмите Install и дождитесь окончания установки.

2.4.3 Базовая настройка доступа во внешнюю сеть

В данной лабораторной работе будет необходимо настроить простой прямой доступ компьютеров виртуальной сети к внешним ресурсам. В роли внешнего сервера будет выступать виртуальная машина (в дальнейшем - VM) №2 с Linux FedoraCore 8.

Первое что нужно сделать после установки KWF – перезагрузить VM. На VM необходимо отключить встроенный брандмауэр. На VM, куда установлен KWF, это произошло автоматически.

Теперь можно

приступать к настройке базового доступа.

Данные действия проводятся на той же

VM, куда установлен KWF.

Для доступа к консоли управления нужно

щелкнуть правой клавишей мыши на значке

![]() в системном трее. В появившемся окне

выбрать пункт Administration.

в системном трее. В появившемся окне

выбрать пункт Administration.

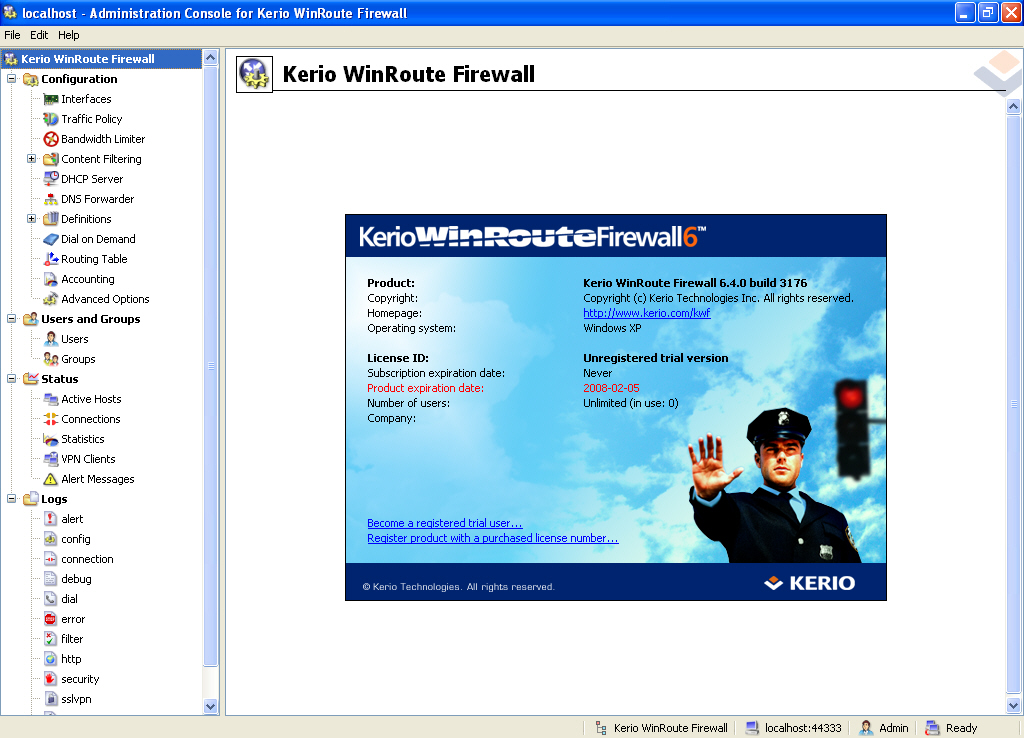

Далее, в появившемся окне, Файл -> Создать соединение…

В окне Новое соединение заполнить поля следующим образом.

Продукт: Kerio WinRoute FireWall

Хост: localhost

Имя пользователя: Admin

Пароль: Пароль, введённый при установке KWF.

Если все поля заполнены верно, то откроется окно консоли администрирования.

Рис.

2.168 Консоль администратора

Рис.

2.168 Консоль администратора

Открываем пункт древовидного меню Configuration – Interfaces. По умолчанию там есть четыре интерфейса. Два с названиями подключений, dial-in и VPN-server.

Для удобства использования переименуем интерфейсы. То, которое указывает на сетевое подключение, связанное с сервером, назовём «WAN» (в реальной ситуации это было бы подключение к интернет-каналу, и имеющее реальный IP-адрес).

VM, соединённым через интерфейс WAN – 192.168.2.0/24 (шлюз адрес VM «server»)

Открываем пункт Configuration -> Traffic Policy

Здесь будем настраивать доступ к внешней сети для локальной сети.

Смысл полей в целом:

- Name - название правила

- Source - источник трафика

- Destination - получатель трафика

- Service - тип трафика (протоколы) которые необходимо разрешить или запретить создаваемым правилом

- Action – запрет или разрешение трафика для созданного правила

- Translation - включение трансляции адреса (NAT) а так же Port-mapping

- Valid On - выбор, в какой интервал времени действует данное правило (интервалы времени можно определить в меню Configuration ->Difinitions ->Time Ranges)

- Log - служит для включения записи в лог результата действия данного правила

Вначале, удалим все возможные стандартные правила. Выделяем нужное правило, и щёлкаем по кнопке «Remove»

Создадим новое правило. Щёлкаем по кнопке «Add». Затем, двойным щелчком по каждому полю созданного правила, настраиваем его:

- Name – «LAN to WAN»

- Source – «Clear», затем Add->Network connected to interface... «LAN»

- Destination – «Clear», затем Add->Network connected to interface... «WAN»

Аналогично настраиваются остальные поля:

- Service – All

- Action – Permit

- Translation – Translate to IP address of outgoing interface (typical setting)

- Valid On – Always

- Log – выключен.

Так же надо настроить правила:

В первом, поле Source будет равно «Firewall», Name – «Firewall Out» а остальные поля будут совпадать с правилом «LAN to WAN».

Во втором, поле Destination будет равно «Firewall», Name – «LAN to Firewall», Translation – «No translation», а остальные поля будут совпадать с правилом «LAN to WAN».

В завершении данных настроек надо нажать кнопку «Apply» в правом нижнем углу экрана.

Проверить работу правил можно путём проверки пингов узлов сетей:

- «server» должен отвечать на пинг любой машины,

Теперь мы имеем настроенную конфигурацию, благодаря которой все компьютеры из «внутренней» подсети LAN, а также сам «GW», могут попадать во «внешнюю» сеть WAN прозрачно, через один IP адрес, без использования proxy-сервера. При этом допускаются только соединения, инициированные из локальной сети, что обеспечивает довольно надёжную базовую защиту.

Такая конфигурация не является наилучшей, но легка в конфигурировании и довольно часто применяется на практике в небольших сетях.

Вопросы к лабораторной работе:

Объясните, чем отличаются поля Source и Destination в Traffic Policy

Для связи с какими сетями служат интерфейсы LAN и WAN?

Должна ли отвечать VM «ws1» на пинг, пришедший с VM «server», и почему:

При включенной трансляции адреса в правиле «LAN to WAN»

При выключенной трансляции адреса в правиле «LAN to WAN»

Что означает запись 192.168.0.0/24 ?