- •Аспекты и актуальность информационной безопасности гспд

- •Воздействия нарушителей (вн), виды нсд к гспд

- •Технологии передачи данных в гспд

- •1. Дейтаграммная служба

- •2. Виртуальные соединения

- •Задачи обеспечения информационной безопасности гспд

- •Характеристики защищенности информационной сферы гспд

- •Уязвимость гспд и ее проявления

- •Технологические и эксплуатационные уязвимости

- •Пути внесения уязвимостей

- •Субъекты нарушителей на информационную сферу (ис)

- •Модель воздействий нарушителя на технологическом уровне

- •Модель воздействий нарушителя на эксплуатационном уровне

- •Виды вн, нарушающие конфиденциальность информационной сферы

- •Способы реализации вн, нарушающих конфиденциальность ис

- •Виды вн, нарушающие целостность ис

- •Способы реализации вн, нарушающих целостность ис

- •Виды вн доступности ис

- •Способы реализации вн доступности ис

- •Классификация воздействий нарушителя на информационную сферу гспд

- •Угрозы информационной безопасности гспд, последствия вн, риски, ущерб от вн

- •Общее описание технологии х.25

- •Физический уровень стека протоколов технологии х.25

- •Канальный уровень стека протоколов технологии х.25

- •Воздействия нарушителя на канальном уровне стека протоколов сети х.25

- •Пакетный уровень стека протоколов технологии х.25

- •Общее описание технологии Frame Relay

- •Физический уровень технологии fr

- •Канальный уровень стека протоколов технологии fr

- •Сетевой уровень стека протоколов технологии fr

- •Общее описание технологии atm

- •Физический уровень стека протоколов технологии atm

- •Уровень атм стека протоколов технологии атм

- •Уровень адаптации стека протоколов технологии атм

- •Транспортный, сеансовый, представительский и прикладной уровни стека протоколов технологии atm

- •Краткие сведения о технологии tcp/ip

- •Уровень межсетевого взаимодействия стека протоколов технологии tcp/ip

- •Транспортный уровень стека протоколов системы управления ip-cemu

- •Прикладной уровень стека протоколов системы управления ip-cemu

Физический уровень стека протоколов технологии atm

Как правило, на физическом уровне стека сети ATM используется технология синхронной цифровой иерархии SDH (Synchronous Digital Hierarchy), которая обеспечивает возможность передачи данных со скоростью до 2,5 Гбит/с. Скоростные характеристики различных SDH-интерфейсов приведены в табл. 10.1.

Таблица 10.1 - Скоростные характеристики SDH-интерфейсов

|

Идентификатор SDH-интерфейса |

Значение скорости передачи данных |

|

STM-1 |

155 Мбит/с |

|

STM-3 |

467 Мбит/с |

|

STM-4 |

622 Мбит/с |

|

STM-5 |

930 Мбит/с |

|

STM-8 |

1,2 Гбит/с |

|

STM-12 |

1,9 Гбит/с |

|

STM-16 |

2,5 Гбит/с |

Воздействия нарушителя на физическом сети ATM

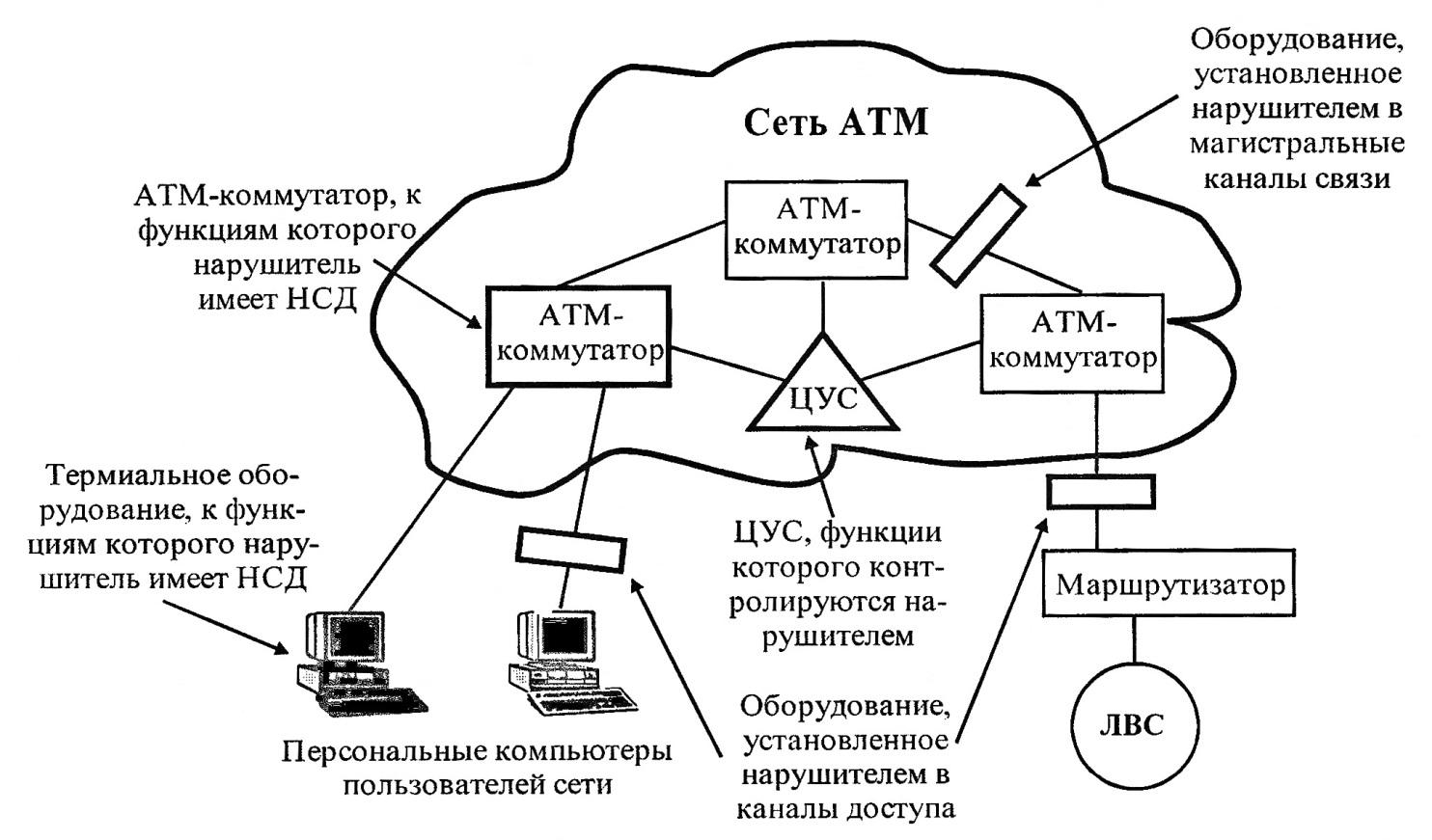

ВН на физическом уровне направлены на получение НСД к информационной сфере сети ATM и могут быть реализованы путём установки специализированного оборудования в каналы доступа или в магистральные каналы связи сети ATM. К ВН, реализуемым на физическом уровне стека сети ATM, также можно отнести воздействия, которые осуществляются нарушителем одним из следующих способов:

-

путём получения НСД к функциям терминального оборудования пользователя, ATM-коммутатора или ЦУС посредством ложной аутентификации нарушителя с консоли управления;

-

посредством получения НСД к функциям терминального оборудования пользователя, ATM-коммутатора или ЦУС путём активизации «закладок», внедрённых в ресурсы и инфраструктуры этих объектов сети. Активизация «закладок» может осуществляться при помощи команд сформированных нарушителем по радиоканалам связи.

На рис. 10.5 схематично показаны возможные источники ВН на физическом уровне стека сети ATM.

В случае, если в качестве нарушителя выступает пользователь сети ATM, то он автоматически получает доступ к информационной сфере сети на физическом уровне посредством своего терминального оборудования. Если в качестве нарушителя выступает оператор сети ATM, то он также имеет доступ к информационной сфере сети посредством ЦУС и АТМ-коммутаторов.

Получение нарушителем НСД к информационной сфере сети ATM на физическом уровне позволяет ему выполнять следующие несанкционированные действия на уровне ATM и уровне адаптации:

-

осуществлять несанкционированное ознакомление с содержимым передаваемых ячеек;

-

осуществлять несанкционированное ознакомление с содержимым передаваемых сервисных блоков данных;

-

выполнять несанкционированную модификацию, удаление, задержку или формирование новых ячеек;

-

выполнять несанкционированную модификацию, удаление, задержку или формирование новых сервисных блоков данных.

Рисунок 10.5 – Источники ВН, направленные на получение НСД к информационной сфере сети АТМ на физическом уровне

Уровень атм стека протоколов технологии атм

Функции уровня ATM реализуются при помощи протокола ATM, предназначенного для формирования ячеек на основе сервисных блоков данных, а также для обеспечения передачи ячеек в сети ATM посредством коммутации. Каждая ячейка состоит из заголовка и поля данных. Поле данных ячейки имеет 48-байтовую длину и содержит сервисный блок данных, сформированный на уровне адаптации. Формат 5-байтового заголовка ячейки зависит от типа используемого интерфейса - UNI или NNI. Структура заголовка ячеек UNI-интерфейса показана на рис. 10.6.

Рассмотрим каждое из полей заголовка яч-ки UNI-интерфейса более подробно.

«Поле общего управления потоком GFC» (Generic Flow Control) используется для управления нагрузкой на соединение между терминальным оборудованием пользователя и ATM-коммутатором. В текущих версиях спецификаций UNI 3.0 и 3.1 функции этого поля не конкретизированы, и по умолчанию в это поле записывается нулевое значение.

|

Поле общего управления потоком GFS (4 бита) |

|

|

Идентификатор виртуального пути VPI (8 бит) |

|

|

Идентификатор виртуального канала VCI (16 бит) |

|

|

Тип данных PT (3 бита) |

Приоритет потери ячейки (1 бит) |

|

Контрольная сумма НЕС (8 бит) |

|

Рисунок 10.6 - Структура заголовка ячеек UNI-интерфейса

Поля «Идентификатор виртуального пути VPI» (Virtual Path Identifier) и «Идентификатор виртуального канала VCI» (Virtual Channel Identifier) используются в качестве меток и применяются для коммутации ячеек в ATM-сети. Идентификаторы виртуального пути и канала определяют старшую и младшую части идентификатора виртуального соединения соответственно. На некоторых участках сети ATM для коммутации ячеек вместо идентификатора виртуального соединения используется только значение идентификатора виртуального пути. Такой метод коммутации позволяет значительно ускорить процесс коммутации ячеек, поскольку решение о выборе дальнейшего маршрута передачи ячейки принимается ATM-коммутаторами на основе 8, а не 24 бит информации.

Поле «Тип данных РТ» (Payload Type) определяет тип данных, содержащихся в ячейке. Ячейка может содержать информацию пользователей сети ATM или информацию управления.

Поле «Приоритет потери ячейки CLI» (Cell Loss Priority) может принимать два значения: 0 или 1. Если поле принимает нулевое значение, то это означает, что АТМ-коммутаторы могут удалить эту ячейку из общего информационного потока при возникновении перегрузок в сети. Если же поле «Приоритет потери ячейки CLI» принимает единичное значение, то все АТМ-коммутаторы, через которые проходит эта ячейка, рассматривают её как высокоприоритетную и должны будут передать её дальше по маршруту следования даже в случае перегруженности АТМ-коммутатора.

Поле «Контрольная сумма НЕС» (Header Error Control) содержит контрольную сумму, позволяющую обнаруживать и исправлять случайные ошибки в заголовке ячейки. Контрольная сумма заголовка ячейки вычисляется на базе кодов Хэмминга.

Формат заголовка ATM-ячейки интерфейса NNI имеет два основных отличия от формата заголовка UNI-интерфейса: в заголовке отсутствует поле общего управления потоком GFC, а идентификатор виртуального пути занимает не 8-, а 12-битовую длину.

Воздействия нарушителя на уровне ATM стека протоколов сети

На уровне ATM нарушитель может осуществлять воздействия, направленные на активизацию уязвимостей протокола ATM. Примеры таких ВН приведены ниже.

Воздействия нарушителя, направленные на активизацию «закладок»

ВН, направленные на активизацию «закладок», внедрённых в информационную сферу сети ATM, подразумевают формирование нарушителем специальных команд, содержащихся в ячейках, передаваемых АТМ-коммутаторам, ЦУС или в терминальное оборудование пользователей, куда внедрена «закладка». Команда активизации «закладки» может содержаться в следующих в заголовке или в поле данных ячеек формата UNI или NNI. «Закладка» может быть активизирована как при помощи одной команды, так и при помощи последовательности команд, содержащихся в нескольких ячейках.

Последствиями активизации «закладки» в ATM-коммутаторе или ЦУС могут, например, являться:

-

нарушение работоспособности ЦУС или ATM-коммутатора с активизированной «закладкой»;

-

нарушение целостности ячеек, проходящих через ЦУС или АТМ-коммутаторы, в которых активизирована «закладка»;

-

формирование нарушителем в ЦУС или ATM-коммутаторах новых ячеек с целью выполнения несанкционированных действий.

Воздействия нарушителя, направленные на блокирование процесса передачи сообщений пользователя

Реализация ВН, последствием которых является блокирование процесса передачи сообщений пользователя через сеть ATM, без фиксирования сетью этого факта осуществляется путём несанкционированного удаления или искажения ячеек формата UNI- или NNI-интерфейса. Искажение ячеек подразумевает внесение нарушителем в заголовок или поле данных ячейки обнаруживаемых или необнаруживаемых средствами ATM-сети ошибок. Внесение нарушителем обнаруживаемой или необнаруживаемой ошибки, а также удаление передаваемых ячеек приведёт к сборке искажённого сообщения на стороне пользователя, что потребует повторной передачи либо всего сообщения, либо той его части, куда была внесена ошибка. Поэтому для блокирования процесса передачи сообщений пользователя нарушитель может периодически вносить искажения или удалять одну из ячеек, посредством которых передаются сообщения пользователя, и сеть не будет фиксировать происшедший факт блокирования процесса передачи данных.

Рассмотрим примеры последствий ВН, связанных с периодическим внесением нарушителем необнаруживаемых ошибок в ячейки, приводящих к блокированию процесса передачи сообщений пользователя.

Искажение поля данных ячейки

Одним из последствий ВН, направленных на блокирование процесса передачи сообщений пользователя, является несанкционированная модификация поля данных ячейки. После получения ячейки с нарушенной целостностью терминальное оборудование пользователя осуществит сборку искажённого сообщения и сформирует запрос на повторную передачу этого сообщения. В случае периодического искажения нарушителем полей данных ячеек произойдёт блокирование процесса передачи сообщений пользователя без фиксации сетью этого факта.

Искажение значения идентификатора виртуального соединения

Значение идентификатора виртуального соединения, хранится в соответствующих полях заголовка ячеек и используется в АТМ-коммутаторах для коммутации ячеек, передаваемых в сети ATM. Искажение одного из полей заголовка ячейки, содержащих значение идентификатора виртуального соединения, приведёт к тому, что передаваемая ячейка будет либо доставлена ложному адресату, либо будет отброшена одним из ATM-коммутаторов из-за отсутствия в таблице коммутации идентификатора виртуального соединения, содержащегося в ячейке. Таким образом, повторные искажения содержимого ячейки этого типа также приведут к блокированию процесса передачи сообщений пользователя.

Искажение значения типа передаваемых данных

Несанкционированное искажение значения типа передаваемых данных, определяемого в поле «РТ» заголовка ячейки, приведёт к неправильной обработке ячейки на стороне её получателя. Периодическая установка нарушителем в поле «РТ» значения, указывающего на то, что передаётся информация управления, приведет к неправильной обработке ячеек в терминальном оборудовании пользователя и, следовательно, к блокированию процесса передачи сообщений пользователя.

ВН, направленные на блокирование процесса передачи сообщений, содержащих информацию управления, реализуются аналогичным образом. Особенностью последствий ВН, связанных с блокированием процесса передачи сообщений, содержащих информацию управления, является то, что факт блокирования сообщений может быть всегда обнаружен средствами сети ATM.

Воздействия нарушителя, направленные на уменьшение скорости передачи сообщений пользователя

Одним из способов реализации ВН, направленных на уменьшение скорости передачи сообщений пользователя, является несанкционированное искажение значения поля приоритета ячейки, содержащегося в её заголовке. Несанкционированная запись нарушителем нулевого значения в это поле приведёт к тому, что передаваемая ячейка может быть отброшена в любом из ATM-коммутаторов в случае возникновения перегрузок, что потребует повторной передачи сообщения пользователя. Таким образом, периодическое изменение значения этого поля нарушителем может привести к снижению скорости передаваемых сообщений пользователя.

Другими последствиями ВН, приводящими к уменьшению скорости передачи сообщений пользователя, являются несанкционированная задержка передаваемых ячеек.

ВН данного типа показывают, что технология обеспечения качества обслуживания сети ATM не имеет встроенных средств защиты от ВН, направленных на ухудшения качественных характеристик процесса передачи данных.

Воздействия нарушителя, направленные на подмену одного из субъектов коммутируемого или постоянного виртуального соединения

Коммутируемое или постоянное виртуальное соединение, установленное между объектами АТМ-сети (между терминальным оборудованием пользователей или между ЦУС и ATM-коммутатором), характеризуется числовым идентификатором виртуального соединения, который состоит из двух частей и содержится в заголовке передаваемых ячеек. Реализация ВН, направленных на подмену одного из субъектов коммутируемого или постоянного виртуального соединения между двумя объектами сети, подразумевает «вклинивание» нарушителя в виртуальное соединение и выполнение несанкционированных действий от имени одного из объектов сети, участвующих в соединении. Для реализации ВН этого типа нарушитель может выполнить следующую последовательность действий:

• осуществить перехват ячеек, передаваемых между объектами сети по коммутируемому или постоянному виртуальному соединению, и извлечь из них значения идентификаторов виртуального пути и виртуального канала, составляющих вместе идентификатор виртуального соединения;

-

блокировать объект сети, от имени которого нарушитель хочет выполнить несанкционированные действия. Блокировка объекта сети может осуществляться путём перехвата и удаления ячеек, сформированных этим объектом;

-

начать обмен ячейками с неблокированным объектом сети, в которых нарушитель должен указать значение идентификатора виртуального соединения, полученное на первом этапе воздействия;

-

выполнить несанкционированные действия от имени блокированного объекта сети.