- •Аспекты и актуальность информационной безопасности гспд

- •Воздействия нарушителей (вн), виды нсд к гспд

- •Технологии передачи данных в гспд

- •1. Дейтаграммная служба

- •2. Виртуальные соединения

- •Задачи обеспечения информационной безопасности гспд

- •Характеристики защищенности информационной сферы гспд

- •Уязвимость гспд и ее проявления

- •Технологические и эксплуатационные уязвимости

- •Пути внесения уязвимостей

- •Субъекты нарушителей на информационную сферу (ис)

- •Модель воздействий нарушителя на технологическом уровне

- •Модель воздействий нарушителя на эксплуатационном уровне

- •Виды вн, нарушающие конфиденциальность информационной сферы

- •Способы реализации вн, нарушающих конфиденциальность ис

- •Виды вн, нарушающие целостность ис

- •Способы реализации вн, нарушающих целостность ис

- •Виды вн доступности ис

- •Способы реализации вн доступности ис

- •Классификация воздействий нарушителя на информационную сферу гспд

- •Угрозы информационной безопасности гспд, последствия вн, риски, ущерб от вн

- •Общее описание технологии х.25

- •Физический уровень стека протоколов технологии х.25

- •Канальный уровень стека протоколов технологии х.25

- •Воздействия нарушителя на канальном уровне стека протоколов сети х.25

- •Пакетный уровень стека протоколов технологии х.25

- •Общее описание технологии Frame Relay

- •Физический уровень технологии fr

- •Канальный уровень стека протоколов технологии fr

- •Сетевой уровень стека протоколов технологии fr

- •Общее описание технологии atm

- •Физический уровень стека протоколов технологии atm

- •Уровень атм стека протоколов технологии атм

- •Уровень адаптации стека протоколов технологии атм

- •Транспортный, сеансовый, представительский и прикладной уровни стека протоколов технологии atm

- •Краткие сведения о технологии tcp/ip

- •Уровень межсетевого взаимодействия стека протоколов технологии tcp/ip

- •Транспортный уровень стека протоколов системы управления ip-cemu

- •Прикладной уровень стека протоколов системы управления ip-cemu

Пакетный уровень стека протоколов технологии х.25

Функции пакетного уровня стека протоколов сети Х.25 реализуются при помощи протокола PLP.

Пакет данных, сформированный при помощи протокола PLP, имеет заголовок и поле данных. Структура заголовка пакета данных изображена на рис. 8.6.

|

Идентификатор общего формата (General Format Identifier, GFI) – 4 бита |

Номер логической группы (Logical Group Number, LGN) – 4 бита |

|

Номер логического канала (Logical Group Number, LCN) – 8 бит |

|

|

Идентификатор типа пакета данных (Packet Type Identifier) – 8 бит |

|

Рисунок 8.6 – Структура заголовка пакета данных

Рассмотрим каждое из полей заголовка пакета данных более подробно.

Поле «Идентификатор общего формата GFI» состоит из трех частей:

-

однобитового флага Q, определяющего для кого предназначен передаваемый пакет данных. Если Q принимает значение 1 – то пакет данных предназначен для терминального оборудования пользователя, если 0 - пакет данных предназначен для ПАД. Нулевое значение флага Q может указывать на то, что содержимое пакета данных используется для управления параметрами работы ПАД (протокол управления параметрами работы ПАД описан в Рекомендациях МСЭ-Т Х.29);

-

однобитового флага D, определяющего тип подтверждения успешного получения пакета данных. Если флаг D принимает значение 1, то терминальное оборудование пользователя получает подтверждение от ЦКП, к которому оно подключено. Если же флаг D равен 0, то подтверждение должно быть получено от ЦКП, к которому подключено терминальное оборудование получателя пакета данных;

-

двухбитового поля Modulo, определяющего по какому модулю ведётся нумерация пакетов данных. Если поле Modulo принимает значение «10», то нумерация ведётся от 0 до 127, а если «01» - то от 0 до 7.

Поля «Номер логической группы LGN» и «Номер логического канала LCN» вместе определяют идентификатор коммутируемого или постоянного виртуального соединения LCI. Учитывая, что общая длина этих двух полей составляет 12 бит, то идентификатор виртуального соединения может принимать значения от 1 до 4095 (нулевое значение зарезервировано для служебных целей). Виртуальное соединение, установленное между терминальным оборудованием пользователей или между ЦУС и ЦКП, может иметь различные идентификаторы на стороне отправителя и получателя пакетов данных (рис. 8.7). Значения идентификаторов виртуальных соединений используются в ЦКП для коммутации передаиваемых пакетов данных в сети Х.25.

Рисунок 8.7 - Различие значений идентификаторов виртуального соединения на стороне получателя и отправителя пакетов данных

Поле «Идентификатор типа пакета данных» содержит числовое значение, которое определяет один из семнадцати типов пакетов, описание которых приведено в табл. 8.5.

Первые

четыре типа пакетов данных, приведенных

в табл. 8.5, используются только для

установления и закрытия коммутируемых

виртуальных соединений. Остальные типы

пакетов могут быть использованы для

передачи данных как по коммутируемым,

так и по постоянным виртуальным

соединениям.

Первые

четыре типа пакетов данных, приведенных

в табл. 8.5, используются только для

установления и закрытия коммутируемых

виртуальных соединений. Остальные типы

пакетов могут быть использованы для

передачи данных как по коммутируемым,

так и по постоянным виртуальным

соединениям.

Таблица 8.5 - Описание типов пакетов данных

|

Тип пакета данных при передаче от терминального оборудования пользователя к ЦКП |

Тип пакета данных при передаче от ЦКП к терминальному оборудованию пользователя |

Описание типа пакета данных |

|

Call Request |

Incoming Call |

Запрос на установление коммутируемого виртуального соединения |

|

Call Accepted |

Call Connected |

Подтверждение установления коммутируемого виртуального соединения |

|

Clear Request |

Clear Indication |

Запрос на закрытие коммутируемого виртуального соединения |

|

DTE Clear Confirmation |

DCE Clear Confirmation |

Подтверждение закрытия коммутируемого виртуального соединения |

|

Receiver Ready (DTE RR) |

Receiver Ready (DCE RR) |

Подтверждение успешного получения пакетов данных |

|

Receiver Not Ready (DTE RNR) |

Receiver Not Ready (DCE RNR) |

Запрос на прекращение передачи пакетов данных. Процесс передачи пакетов данных будет возобновлён только после посылки пакета с идентификатором DTE RR, определённого выше |

|

DTE Data |

DCE Data |

Пакет данных, содержащий блоки данных транспортного уровня модели ЭМВОС, предназначенные для передачи по коммутируемому или постоянному виртуальному соединению |

|

- |

Diagnostic |

Посылка терминальному оборудованию пользователей диагностической информации |

|

Registration Request |

- |

Запрос на подписку пользователя на определённые услуги сети Х.25 (например, услуга оплаты и т.д.) |

|

- |

Registration Confirmation |

Информация о результате подписки пользователя на определённые услуги сети Х.25 |

|

Interrupt Request |

Interrupt Request |

Запрос на посылку неотложных пакетов данных. Терминальное оборудование получателя должно обработать такой запрос, даже если при этом необходимо будет отбросить некоторые другие пакеты данных |

|

Interrupt Confirmation |

Interrupt Confirmation |

Подтверждение приёма неотложных пакетов данных |

Вслед за заголовком пакета следует поле данных, структура которого зависит от типа передаваемого пакета. Так, например, поле данных пакета Diagnostic содержит дополнительную информацию о технических проблемах, возникших при соединении с сетью Х.25, а поля данных пакетов Call Request и Incoming Calls включают в себя адреса терминального оборудования отправителя и получателя, между которыми необходимо установить коммутируемое виртуальное соединение, а также параметры согласования услуг (facilities), которые сеть Х.25 предоставляет пользователю. Адресация в сетях Х.25 осуществляется в соответствии с Рекомендациями МСЭ-Т Х.121.

Поле данных пакета, содержащего блоки данных транспортного уровня модели ЭМВОС (пакеты DTE Data и DCE Data), включает в себя дополнительный байт служебной информации, структура которого показана на рис. 8.8.

|

Порядковый номер подтверждения – P(R) (3 бита) |

Флаг MD (More Data) (1 бит) |

Порядковый номер отправляемого пакета данных – P(S) (3 бита) |

0 (1 бит) |

|

Блоки данных транспортного уровня модели ЭМВОС (переменная длина) |

|||

Рисунок 8.8 - Структура поля данных пакетов данных DTE Data и DCE Data

Порядковый номер подтверждения P(R) содержит номер пакета данных, который отправитель ожидает получить следующим. Значения порядкового номера подтверждения Р(R) и номера отправляемого пакета данных Р(S) могут варьироваться от 0 до 7, если в поле Modulo заголовка пакета содержит значение «01». Если же значением поля Modulo является «10», то порядковые номера могут уже принимать значения от 0 до 127, для чего используется дополнительный байт поля данных пакета.

Максимальная длина поля данных пакетов DTE Data и DCE Data составляет 128 байт. В случае если длина блока данных транспортного уровня модели ЭМВОС превышает 128 байт, то на пакетном уровне этот блок данных фрагментируется на несколько пакетов. В процессе фрагментации значение флага MD пакетов данных устанавливается в единицу в случае, если необходимо указать, что за этим пакетом ещё последуют другие пакеты данных, содержащие фрагментируемый блок данных. Таким образом, флаг MD пакета данных, содержащего последний фрагмент искомого блока данных, будет иметь нулевое значение.

Поля данных пакетов типа DTE/DCE RR и RNR, описанных в табл. 8.5, так же как и пакеты DTE/DCE Data, включают в себя дополнительный байт служебной информации. Пакеты данных этого типа используют только поле порядкового номера P(R) в целях подтверждения успешного получения пакетов данных с номерами, значения которых меньшe P(R) - 1.

Воздействия нарушителя, реализуемые на пакетном уровне стека протоколов сети Х.25

ВН, реализуемые на пакетном уровне стека сети Х.25, направлены на активизацию уязвимостей протокола PLP. Для реализации воздействий этого типа нарушителю необходимо получить доступ к физической среде передачи данных сети Х.25, а также иметь возможность формировать и получать доступ к кадрам данных, куда вкладываются пакеты данных протокола PLP. Примеры ВН, реализуемых на пакетном уровне стека протоколов сети Х.25, приведены ниже.

Воздействия нарушителя, направленные на активизацию «закладок»

Реализация ВН, направленных на активизацию «закладок», внесённых в информационную сферу сети Х.25, подразумевает формирование нарушителем специальных команд, вложенных в пакеты данных протокола PLP, которые должны быть переданы в ЦУС, ЦКП или ПАД, куда внесена «закладка». Команда активизации может располагаться в следующих полях пакета данных протокола PLP: в поле идентификатора общего формата, поле идентификатора виртуального соединения, идентификатора типа пакета данных, а также в поле данных пакета. Команды активизации «закладок» могут быть вложены нарушителем в любой из семнадцати типов пакетов данных протокола PLP.

Последствия активизации «закладок» посредством команд, содержащихся в пакетах данных, аналогичны рассмотренным выше последствиям активизации «закладок» при помощи команд, вложенных в кадры данных.

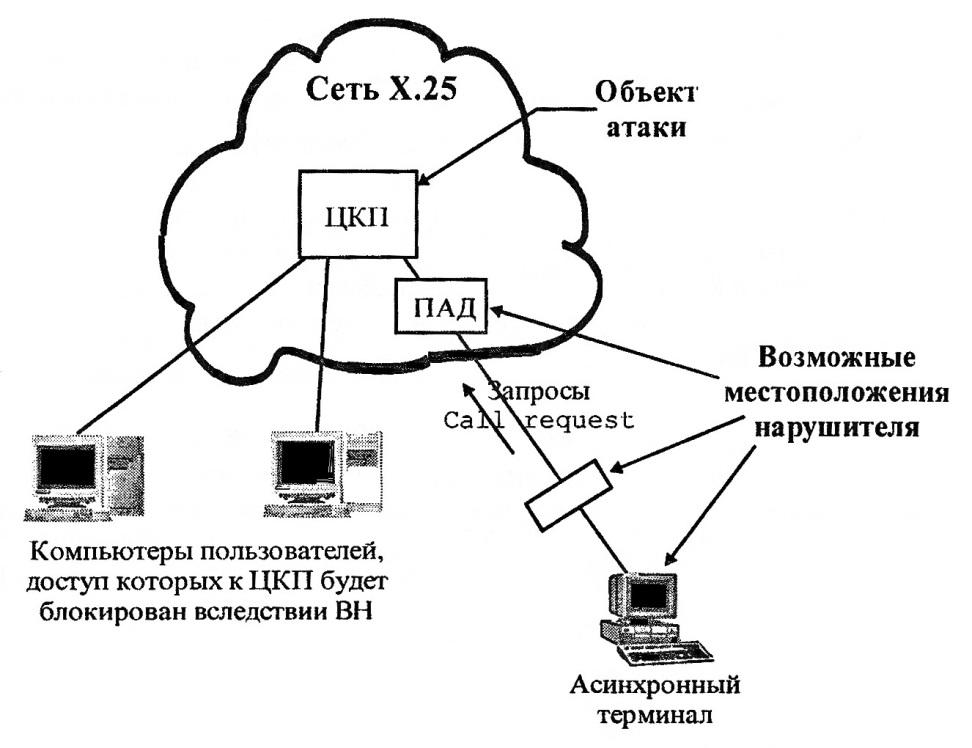

Воздействия нарушителя, направленные на блокирование доступа к ЦКП

Реализация воздействий, направленных на блокирование доступа к ЦКП, заключается в формировании нарушителем большого количества пакетов данных Call request, предназначенных для установления коммутируемого виртуального соединения с различным терминальным оборудованием пользователей, и посылке их через ЦКП, к которому подключён нарушитель (рис. 8.9). Как только количество пакетов данных Call request, отосланных нарушителем, превысит число 4095, то ни одно терминальное оборудование пользователей, подключенное к ЦКП, не сможет получить доступ к сети Х.25 посредством коммутируемых виртуальных соединений, поскольку максимальное количество одновременно установленных соединений этого типа не должно превышать 4095.

Рисунок 8.9 – Схема реализации ВН. направленного на блокирование доступа к ЦКП

Воздействия нарушителя, направленные на блокирование доступа к ЦУС

Для блокирования доступа к ЦУС, нарушитель должен отправить в ЦУС большое количество пакетов данных Call request, выступающих в качестве запросов на установку коммутируемого виртуального соединения с ЦУС. Отправка пакетов данных Call request должна осуществляться нарушителем от имени адресов различного терминального оборудования пользователей сети Х.25. Как только число пакетов данных превысит 4095, то доступ к ЦУС по коммутируемому виртуальному соединению будет блокирован, поскольку максимальное количество одновременно установленных коммутируемых виртуальных соединений ограничено числом 4095.

Воздействия нарушителя, направленные на блокирование процесса передачи сообщений пользователя

ВН, направленные на блокирование процесса передачи сообщений пользователя, реализуются путем нарушения целостности пакетов данных, посредством которых передаются эти сообщения. Нарушение целостности пакетов данных включает в себя несанкционированное удаление, искажение или добавление нового пакета. В случае нарушения целостности пакета данных путём внесения в заголовок или поле данных кадра необнаруживаемых ошибок нарушитель заново вычисляет контрольную сумму кадра данных LAPB, куда инкапсулируется уже модифицированный нарушителем пакет, и факт несанкционированного искажения кадра данных не будет обнаружен в процессе его передачи через сеть Х.25. Необходимо отметить, что факт искажения нарушителем передаваемых пакетов данных путём внесения не обнаруживаемых на канальном уровне ошибок не может быть определен ЦКП, поэтому блокирование процесса передачи сообщений пользователя также не будет обнаружено средствами сети Х.25.

Рассмотрим конкретные примеры последствий ВН, связанных с периодическим нарушением целостности передаваемых пакетов данных PLP, приводящим к блокированию процесса передачи сообщений пользователей в сети Х.25 без фиксации самой сетью факта блокирования.

Несанкционированное изменение идентификатора общего формата пакета данных

Идентификатор общего формата GFI является первым полем заголовка пакета данных и определяет обобщённый тип передаваемого пакета. Несанкционированная запись единицы в первый бит заголовка пакета данных приведёт к тому, что передаваемые пакеты не будут доходить до терминального оборудования пользователей, а будут передаваться в ПАД, так как ЦКП будет считать, что пакеты предназначены для ПАД. Таким образом, периодическое искажение значения идентификатора общего формата приведёт к блокированию процесса передачи всех пакетов данных протокола PLP, что вызовет блокирование процесса передачи сообщений пользователя без фиксации сетью этого факта.

Несанкционированная модификация идентификатора виртуального соединения пакета данных

Виртуальное соединение, установленное при помощи протокола PLP, идентифицируется при помощи 12-битового идентификатора LCI, на основе которого осуществляется коммутация пакетов данных в ЦКП. При несанкционированном изменении нарушителем значения идентификатора LCI ЦКП не сможет правильно определить дальнейший маршрут передачи пакета данных, вследствие чего пакеты не будут доходить до своих адресатов. Постоянное искажение идентификаторов виртуальных соединений приведёт к блокированию процесса передачи сообщений пользователя без фиксации сетью этого факта.

Несанкционированное изменение значений порядковых номеров отправленных и полученных пакетов данных

В качестве механизма подтверждения полученных пакетов данных, содержащих сообщения пользователей, протокол PLP использует два трёхбитовых порядковых номера Р(R) и Р(S), содержащихся в соответствующих полях заголовка пакета данных. При несанкционированном изменении значений порядковых номеров будет нарушена последовательность передаваемых пакетов данных и терминальное оборудование пользователя будет формировать запросы на повторную передачу ранее уже отосланных пакетов. В результате же периодического искажения значений порядковых номеров процесс обмена сообщениями пользователя будет полностью блокирован.

Несанкционированное удаление пакетов данных, предназначенных для установления коммутируемого виртуального соединения

Блокирование процесса передачи сообщений пользователя может быть реализовано нарушителем путём несанкционированного удаления пакетов данных, посредством которых осуществляется установление коммутируемого виртуального соединения. Для реализации данного воздействия нарушителю достаточно на этапе установления коммутируемого виртуального соединения постоянно удалять один из следующих пакетов: Call Request, Incoming Call, Call Accepted или Call Connected.

Несанкционированное удаление пакетов данных DTE/DCE RR

Нарушитель имеет возможность блокировать процесс передачи сообщений пользователей путём постоянного удаления пакетов данных DTE/DCE RR, предназначенных для подтверждения успешного получения пакетов данных. Удаление этих пакетов данных приведёт к тому, что отправитель будет постоянно осуществлять повторную передачу ранее уже переданных пакетов данных, что приведёт к блокированию процесса передачи сообщений.

Ниже рассмотрены примеры ВН, реализация которых позволит нарушителю блокировать процесс передачи сообщений пользователя.

Несанкционированное формирование пакетов данных Clear Indication

Процесс передачи сообщений пользователя может быть блокирован путём несанкционированного закрытия виртуального соединения между терминальным оборудованием отправителя и получателя. Для этого нарушитель может использовать специальный тип пакетов данных Clear indication, предназначенный для формирования запросов на закрытие соединения. Нарушитель может сформировать серию пакетов данных Clear Indication и направить их тому терминальному оборудованию пользователя, соединение с которым необходимо блокировать. Получив такие сообщения, терминальное оборудование пользователя закрывает соединение, полагая, что это связано с внутренними неисправностями сети Х.25. Периодическое формирование серии пакетов данных Clear Indication приведёт к невозможности установления виртуального коммутируемого соединения и, следовательно, к блокированию процесса передачи сообщений пользователя.

Несанкционированное формирование пакетов данных DTE/DCE RNR

В протокол PLP включена возможность формирования специальных типов пакетов данных DTE и DCE RNR, предназначенных для сигнализации о том, что терминальное оборудование получателя не способно обработать поступающие пакеты, формируемые отправителем, например, вследствие переполнения буфера памяти. Получив такое сообщение, терминальное оборудование отправителя приостанавливает передачу пакетов данных. Таким образом, нарушитель может блокировать процесс передачи сообщений пользователя путём отправки серии пакетов данных DTE/DCE RNR терминальному оборудованию пользователей, при помощи которого пользователь подключается к сети Х.25.

Блокирование процесса передачи сообщений, содержащих информацию управления, может быть реализовано нарушителем аналогичным образом. Однако факт блокирования процесса передачи сообщений, содержащих информацию управления, может быть обнаружен сетью Х.25.

Воздействия нарушителя, направленные на уменьшение скорости передачи сообщений пользователя

ВН, целью которых является уменьшение скорости передаваемых сообщений пользователя, могут быть реализованы путём отправки терминальному оборудованию пользователя серии пакетов данных типа Interrupt Request, предназначенных для передачи неотложных данных небольшого объёма. При получении пакетов данных Interrupt Request терминальное оборудование пользователя будет обязано обработать содержимое этих пакетов, полученных от нарушителя, даже если при этом необходимо будет отбросить некоторые другие пакеты, что приведёт к снижению скорости передачи сообщений пользователя.

Воздействия нарушителя, направленные на подмену одного из субъектов коммутируемого и постоянного виртуального соединения

ВН, направленные на подмену одного из субъектов коммутируемого и постоянного виртуального соединения между терминальным оборудованием пользователей, предполагают внедрение нарушителя в соединение между двумя объектами сети Х.25 (между двумя ЦКП или между ЦКП и ЦУС) и продолжение работы от имени одного из объектов сети. Так, например, нарушитель может вклиниться в виртуальное соединение между ЦКП и ЦУС и при помощи команд управления от имени ЦУС несанкционированно изменить параметры работы ЦКП с целью нарушения процесса функционирования всей сети Х.25.

Для того чтобы нарушитель мог «вклиниться» в коммутируемое или постоянное виртуальное соединение между объектами сети Х.25 он должен выполнить следующие действия:

-

осуществить перехват пакетов данных, передаваемых между объектами сети Х.25, и извлечь из них идентификатор виртуального соединения, а также значения порядковых номеров отправленных и полученных пакетов;

-

блокировать передачу пакетов данных от того объекта сети Х.25, от имени которого нарушитель хочет вклиниться в виртуальное соединение. Процедура блокирования может быть реализована путём перехвата и удаления пакетов данных, передаваемых объектом сети Х.25;

-

начать обмен пакетами данных с неблокированным объектом сети Х.25. При этом в формируемых пакетах данных необходимо указать идентификатор виртуального соединения, а также порядковые номера, извлечённые на втором этапе реализации воздействия;

• осуществить несанкционированные действия от имени блокированного объекта сети Х.25.