- •Аспекты и актуальность информационной безопасности гспд

- •Воздействия нарушителей (вн), виды нсд к гспд

- •Технологии передачи данных в гспд

- •1. Дейтаграммная служба

- •2. Виртуальные соединения

- •Задачи обеспечения информационной безопасности гспд

- •Характеристики защищенности информационной сферы гспд

- •Уязвимость гспд и ее проявления

- •Технологические и эксплуатационные уязвимости

- •Пути внесения уязвимостей

- •Субъекты нарушителей на информационную сферу (ис)

- •Модель воздействий нарушителя на технологическом уровне

- •Модель воздействий нарушителя на эксплуатационном уровне

- •Виды вн, нарушающие конфиденциальность информационной сферы

- •Способы реализации вн, нарушающих конфиденциальность ис

- •Виды вн, нарушающие целостность ис

- •Способы реализации вн, нарушающих целостность ис

- •Виды вн доступности ис

- •Способы реализации вн доступности ис

- •Классификация воздействий нарушителя на информационную сферу гспд

- •Угрозы информационной безопасности гспд, последствия вн, риски, ущерб от вн

- •Общее описание технологии х.25

- •Физический уровень стека протоколов технологии х.25

- •Канальный уровень стека протоколов технологии х.25

- •Воздействия нарушителя на канальном уровне стека протоколов сети х.25

- •Пакетный уровень стека протоколов технологии х.25

- •Общее описание технологии Frame Relay

- •Физический уровень технологии fr

- •Канальный уровень стека протоколов технологии fr

- •Сетевой уровень стека протоколов технологии fr

- •Общее описание технологии atm

- •Физический уровень стека протоколов технологии atm

- •Уровень атм стека протоколов технологии атм

- •Уровень адаптации стека протоколов технологии атм

- •Транспортный, сеансовый, представительский и прикладной уровни стека протоколов технологии atm

- •Краткие сведения о технологии tcp/ip

- •Уровень межсетевого взаимодействия стека протоколов технологии tcp/ip

- •Транспортный уровень стека протоколов системы управления ip-cemu

- •Прикладной уровень стека протоколов системы управления ip-cemu

Физический уровень технологии fr

На физическом уровне стека протоколов сети Frame Relay определён ряд интерфейсов, скоростные параметры которых приведены в табл. 9.1.

Таблица 9.1 - Скоростные параметры физических интерфейсов сети Frame Relay

|

Тип интерфейса |

Максимальная пропускная способность |

|

V.35 |

48 Кб/с |

|

EIA-530 |

168 Кб/с |

|

Х.21 |

64 Кб/с |

|

HSSI (ЕIА/TIА-613) |

53 Мб/с |

|

ISDN (I.430/I.431) |

1920 Кб/с |

|

Tl |

1544 Кб/с |

|

El |

2044 Кб/с |

|

ТЗ |

44,7 Мб/с |

|

ЕЗ |

34,4 Мб/с |

|

SONET/SDH |

155,5 Мб/с |

Воздействия нарушителя на физическом уровне стека сети Frame Relay

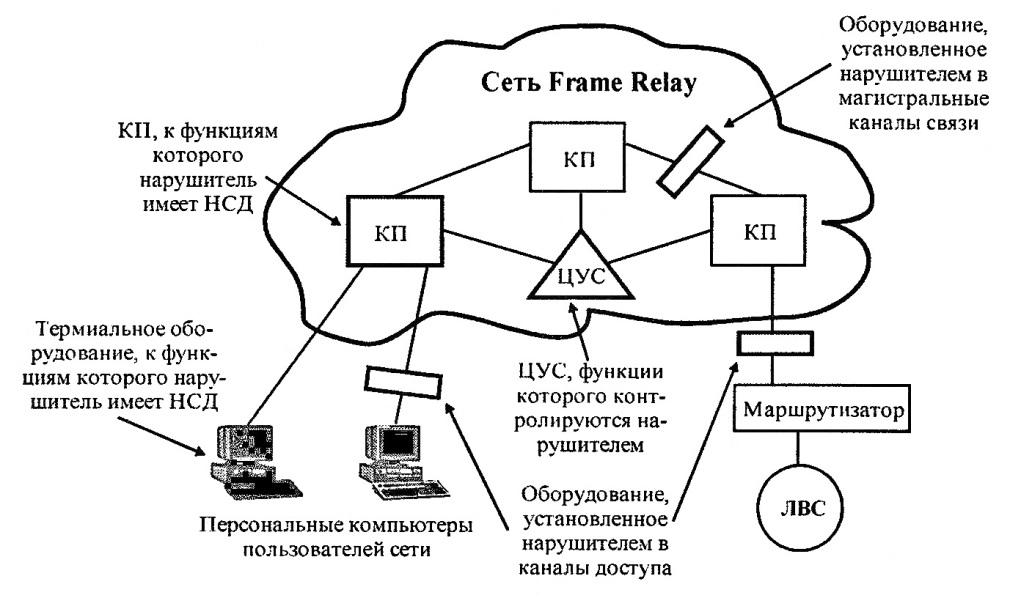

ВН на физическом уровне направлены на получение НСД к информационной сфере сети Frame Relay и могут быть реализованы при помощи установки специализированного оборудования в каналы доступа или в магистральные каналы связи сети Frame Relay. К другим ВН на физическом уровне сети Frame Relay также могут быть отнесены воздействия, реализуемые следующими способами:

-

путём получения НСД к функциям терминального оборудования пользователей, КП или ЦУС посредством ложной аутентификации нарушителя с консоли управления;

-

посредством получения НСД к функциям терминального оборудования пользователей, КП или ЦУС путём активизации «закладок», внедрённых в ресурсы и инфраструктуры этих объектов сети Frame Relay. Активизация «закладок» может осуществляться при помощи команд, сформированных нарушителем по радиоканалам связи.

На рис. 9.3 схематично показаны возможные источники ВН на физическом уровне стека сети Frame Relay.

Рисунок 9.3 - Источники ВН, направленных на получение НСД к информационной сфере сети Frame Relay на физическом уровне

В случае если в качестве нарушителя выступает пользователь сети Frame Relay, то он автоматически получает доступ к информационной Сфере сети на физическом уровне посредством своего терминального оборудования. Если в качестве нарушителя выступает оператор сети Frame Relay, то он также имеет доступ к информационной сфере сети посредством ЦУС и КП.

После получения НСД к информационной сфере сети Frame Relay нарушитель получает возможность выполнять следующие несанкционированные действия на канальном и сетевом уровнях стека сети Frame Relay:

-

осуществлять несанкционированное ознакомление с содержимым передаваемых кадров данных LAPD и LAPF;

-

осуществлять несанкционированное ознакомление с содержимым передаваемых пакетов данных Q.933;

-

выполнять несанкционированную модификацию, удаление, задержку или формирование нового кадра данных LAPD и LAPF;

-

выполнять несанкционированную модификацию, удаление, задержку или формирование нового пакета данных Q.933.

Канальный уровень стека протоколов технологии fr

Функции канального уровня стека протоколов сети Frame Relay реализуются при помощи двух протоколов: LAPD и LAPF. Протокол LAPD полностью аналогичен протоколу LAPB сетей Х.25, поэтому ниже рассматривается только протокол LAPF.

Структура кадра данных LAPF изображена на рис. 9.4.

|

Флаговое значение (8 бит) |

Заголовок кадра Frame Relay (16 бит) |

Поле данных (переменная длина) |

Контрольная сумма (16 бит) |

Флаговое значение (8 бит) |

Рисунок 9.4 - Структура кадра данных LAPF

Однобайтовые поля «Флаговое значение» имеют фиксированное шестнадцатеричное значение «0х7Е» и предназначены для определения начала и конца кадра данных LAPF.

«Поле данных» имеет переменную длину и содержит блоки данных, сформированных на транспортном уровне модели ЭМВОС. Минимальная длина поля данных равна 1600 байт, а максимальная может достигать 16000 байт. В случае, если блок данных транспортного уровня модели ЭМВОС превышает максимально допустимую длину поля данных кадра, то на транспортном уровне он фрагментируется на несколько блоков меньшей длины.

Значение поля «Контрольная сумма» используется для выявления случайных искажений заголовка и поля данных кадра в процессе его передачи через сеть Frame Relay. Контрольная сумма вычисляется на базе циклических кодов CRC. Рассмотрим более подробно алгоритм использования контрольной суммы для выявления случайных искажений кадра данных LAPF. При поступлении кадра данных в КП, ЦУС или терминальное оборудование пользователей осуществляется вычисление контрольной суммы кадра и сравнение полученного значения с содержимым соответствующего поля кадра. В случае неравенства сравниваемых значений искажённый кадр будет отброшен.

Заголовок кадра данных LAPF имеет свою собственную структуру, которая показана на рис. 9.5.

|

DLCI (6 бит) - начало |

C/R (1 бит) |

EA0 (1 бит) |

||||

|

DLCI (4 бита) - продолжение |

FECN (1 бит) |

BECN (1 бит) |

DE (1 бит) |

ЕА1 (1 бит) |

||

Рисунок 9.5 – Структура заголовка кадра данных LAPF

Рассмотрим каждое из полей заголовка кадра данных LAPF более подробно.

Поле «DLCI» состоит из двух частей, имеет суммарную 10-битовую длину и содержит идентификатор виртуального соединения, по которому передаётся кадра данных. Числовое значение, содержащееся в поле «DLCI», может быть использовано для идентификации как коммутируемых, так и постоянных виртуальных соединений. Идентификаторы виртуальных соединений используются в КП для коммутации кадров данных, передаваемых в сети Frame Relay. Длина идентификатора соединения может быть увеличена путём установки соответствующих значений полей «ЕА» (Extended Address) заголовка кадра данных. Если поле «ЕА» принимает нулевое значение, то это означает, что следующий байт заголовка кадра данных содержит продолжение значения поля «DLCI». Поскольку идентификатор виртуального соединения должен располагаться как минимум в двух полях «DLCI» (рис. 9.5), то поле «ЕА0» всегда принимает нулевое значение. При необходимости расширить значение «DLCI» с 10 до 16 бит в поле «ЕА1» нужно записать нулевое значение.

Значение поля «C/R» зарезервировано для дальнейшего использования.

Единичное значение поля «FECN» (Forward Explicit Congestion Notification) извещает терминальное оборудование пользователя, получившего этот кадр данных, о том, что в сети Frame Relay возникли перегрузки. После приёма кадра данных с таким значением терминальное оборудование пользователя может при помощи протоколов более высоких уровней известить терминальное оборудование, осуществляющее отправку кадров данных, о необходимости снижения интенсивности передачи данных.

Единичное значение поля «BECN» (Backward Explicit Congestion Notification) предназначено для оповещения терминального оборудования пользователя, отправляющего кадры данных о возникших в сети Frame Relay перегрузках и о необходимости снижения интенсивности передачи кадров данных.

Однобитовое поле «DE» (Discard Eligibility) определяет степень приоритета передаваемого кадра данных и предназначено для снижения перегрузки сети Frame Relay. Если поле «DE» принимает единичное значение, то передаваемый кадр данных может быть отброшен КП при возникновении перегрузок в сети Frame Relay. Если же поле «DE» содержит нулевое значение, то КП должен обеспечить дальнейшую передачу данного Кадра данных даже в случае перегрузки сети Frame Relay. КП могут записать в поле «DE» единичное значение в том случае, если на участке ГСПД, где передаётся пакет данных, возникли перегрузки.

Воздействия нарушителя на канальном уровне стека протоколов сети Frame Relay

На канальном уровне стека протоколов сети Frame Relay нарушитель может осуществлять воздействия, направленные на активизацию уязвимостей протоколов LAPD и LAPF. Учитывая, что уязвимости протокола LAPD аналогичны уязвимостям протокола LAPB, то ниже приведены примеры только тех ВН, которые направлены на активизацию уязвимостей протокола LAPF.

Воздействия нарушителя, направленные на активизацию «закладок»

Реализация ВН, направленных на активизацию «закладок», внесённых в информационную сферу сети Frame Relay, подразумевает формирование нарушителем специальных команд, содержащихся в кадрах данных LAPF, передаваемых в КП, ЦУС или терминальное оборудование пользователей, куда внедрена «закладка». Команда активизации «закладки» может содержаться в следующих полях кадра данных LAPF: в заголовке, в поле данных, а также в поле контрольной суммы кадра данных. «Закладка» может быть активизирована как при помощи одной команды, так и при помощи последовательности команд, определённой нарушителем.

Последствиями активизации «закладки» в КП или ЦУС могут, например, являться:

-

нарушение работоспособности ЦУС или КП с активизированной «закладкой»;

-

нарушение целостности кадров данных LAPF или LAPD, проходящих через ЦУС или КП, в которых активизирована «закладка»;

-

формирование нарушителем в ЦУС или КП новых кадров данных LAPF или LAPD с целью выполнения несанкционированных действий.

Воздействия нарушителя, направленные на блокирование процесса передачи сообщений пользователя

ВН, последствием которых является блокирование процесса передачи сообщений пользователя через сеть Frame Relay, могут быть реализованы путём несанкционированного удаления или искажения кадров данных LAPF. Искажение кадра данных подразумевает внесение нарушителем в кадр обнаруживаемых или необнаруживаемых ошибок. Обнаруживаемые ошибки могут быть зафиксированы в КП или ЦУС при помощи контрольных сумм, после чего кадр данных с обнаруженной ошибкой просто отбрасывается. Факт внесения не обнаруживаемой средствами сети ошибки не может быть зафиксирован в КП и ЦУС на канальном уровне, поэтому ошибки этого типа, могут быть зафиксированы только на стороне пользователя, на этапе сборки сообщения. Внесение нарушителем обнаруживаемой или необнаруживаемой ошибки, а также удаление передаваемых кадров данных приведёт к сборке искажённого сообщения на стороне пользователя, что потребует повторной передачи либо всего сообщения, либо той его части, куда была внесена ошибка. Поэтому для блокирования процесса передачи сообщений пользователя нарушитель может периодически вносить искажения или удалять один из кадров данных, посредством которых передаются сообщения пользователя. При периодическом внесении нарушителем необнаруживаемых ошибок в передаваемые кадры данных сеть Frame Relay не сможет обнаружить факт блокирования процесса передачи сообщений пользователя.

Рассмотрим примеры последствий ВН, связанных с периодическим внесением нарушителем необнаруживаемых ошибок в кадры данных, приводящих к блокированию процесса передачи сообщений пользователя.

Искажение поля данных кадра данных LAPF

Одним из последствий ВН, направленных на блокирование процесса передачи сообщений пользователя, является несанкционированная модификация поля данных кадра LAPF. Получив кадр данных, целостность которого была нарушена, терминальное оборудование пользователя осуществит сборку искажённого сообщения и сформирует запрос на повторную передачу этого сообщения. Периодическое же искажение полей данных кадров приведёт к блокированию процесса передачи сообщений пользователя без фиксирования самой сетью факта блокирования.

Искажение флагового поля кадра данных

Флаговые поля кадра данных LAPF принимают фиксированное значение «0х7Е» и предназначены для разделения потока бит на кадры. Несанкционированное искажение значения этого поля приведёт к тому, что КП, через которые будут проходить кадры данных, не смогут правильно определить границы искажённого кадра, что приведёт к его удалению. Повторные искажения флагового поля, внесённые нарушителем, приведут к блокировке процесса передачи сообщений пользователя.

Искажение значения идентификатора виртуального соединения

Идентификатор виртуального соединения DLCI используется в КП для коммутации кадров, передаваемых в сети Frame Relay. Искажение значения поля DLCI кадра данных приведёт к тому, что передаваемый кадр будет либо доставлен ложному адресату, либо отброшен одним из КП из-за отсутствия в таблице коммутации КП идентификатора виртуального соединения, содержащегося в кадре. Таким образом, повторное внесение искажений этого типа приведет к блокированию процесса передачи сообщений пользователя.

Искажение значения длины идентификатора виртуального соединения

Несанкционированное искажение значения длины идентификатора виртуального соединения включает в себя изменение нарушителем значений полей «ЕА» заголовка кадра данных LAPF. Изменение значения этих полей приведёт к тому, что КП не сможет правильно определить значение идентификатора соединения, что приведёт к блокированию процесса передачи сообщений пользователя (см. выше).

ВН, направленные на блокирование процесса передачи сообщений, содержащих информацию управления, реализуются аналогичным образом. Факт блокирования процесса передачи сообщений, содержащих информацию управления, всегда может быть обнаружен средствами сети Frame Relay.

Воздействия нарушителя, направленные на уменьшение скорости передачи сообщений пользователя

Для реализации воздействий, целью которых является уменьшение скорости передачи сообщений пользователя, нарушитель может осуществить несанкционированную модификацию одного из трёх полей заголовка кадра данных LAPF: «FECN», «BECN» или «DE». В случае если нарушитель установит единичное значение в первых двух полях кадра данных, то тем самым он известит получателя и отправителя кадра о том, что в сети Frame Relay возникли перегрузки и необходимо снизить интенсивность передаваемых кадров. Таким образом, последствие ВН, связанное с искажением полей «FECN» и «BECN» кадров данных приведёт к тому, что терминальное оборудование получателя и отправителя кадров данных уменьшит скорость передаваемых кадров и, следовательно, будет иметь место снижение скорости передачи сообщений пользователя.

При записи нарушителем в поле «DE» единичного значения происходит снижение уровня приоритета кадра данных, приводящее к тому, что кадр может быть удалён в КП на перегруженных участках сети Frame Relay, что также приведёт к снижению скорости передаваемых сообщений пользователя.

Другими последствиями ВН, приводящих к уменьшению скорости передачи сообщений пользователя, являются несанкционированная задержка или удаление передаваемых кадров данных LAPF.

Рассмотренные ВН, направленные на уменьшение скорости передачи сообщений пользователя, являются примерами ВН, направленных на ухудшение качества обслуживания данных, передаваемых через сеть Frame Relay. ВН этого типа базируются на уязвимостях технологии качества обслуживания в сетях Frame Relay, связанных с отсутствием в этих технологиях средств защиты от ВН.

Воздействия нарушителя, направленные на подмену одного из субъектов коммутируемого или постоянного виртуального соединения

Коммутируемое или постоянное виртуальное соединение, установленное между объектами сети Frame Relay (между терминальным оборудованием пользователей или между ЦУС и КП), характеризуется числовым идентификатором DLCI, определяемым в заголовках кадров данных LAPF. Реализация ВН, направленных на подмену одного из субъектов коммутируемого или постоянного виртуального соединения между двумя объектами сети, подразумевает «вклинивание» нарушителя в виртуальное соединение и выполнение несанкционированных действий от имени одного из объектов сети, участвующих в соединении. Например, нарушитель может «вклиниться» в виртуальное соединение между ЦУС и КП и затем от имени ЦУС несанкционированно изменить настройки работы КП с целью нарушения заданного процесса функционирования КП. Для реализации ВН этого типа нарушитель может выполнить следующую последовательность действий:

-

осуществить перехват кадров, передаваемых между объектами сети по коммутируемому или постоянному виртуальному соединению, и извлечь из них значения числового идентификатора DLCI;

-

блокировать объект сети, от имени которого нарушитель хочет продолжить работу. Блокирование объекта сети может осуществляться путём перехвата и удаления кадров данных, сформированных этим объектом;

-

начать обмен кадрами данных с неблокированным объектом сети, в которых нарушитель должен указать значение идентификатора виртуального соединения DLCI, полученное на первом этапе воздействия;

-

выполнить несанкционированные действия от имени блокированного объекта сети.