FAQ_Print

.pdf

ложенное намерение противостоять всем установленным угрозам и быть подходящими для этого, а также охватывать все предположения безопасности и установленную политику безопасности организации. Должны быть идентифицированы категории целей безопасности.

Б.2.6. Требования безопасности ИТ

В этой части ПЗ подробно определяются требования безопасности ИТ, которые должны удовлетворяться ОО или его средой.

Б.2.7. Замечания по применению

Эта часть ПЗ не является обязательной и может содержать дополнительную информацию, которая считается уместной или полезной для создания, оценки и использования ОО.

Б.2.8. Обоснование

В этой части ПЗ представляется свидетельство, используемое при оценке ПЗ. Это свидетельство поддерживает утверждения, что ПЗ является полной и взаимосвязанной совокупностью требований, и что соответствующий ему ОО обеспечит эффективный набор контрмер безопасности ИТ в определенной среде безопасности.

Этот потенциально объемный материал разрешается распространять отдельно, поскольку он необходим или полезен не для всех пользователей ПЗ.

Структура ПЗ

81

81

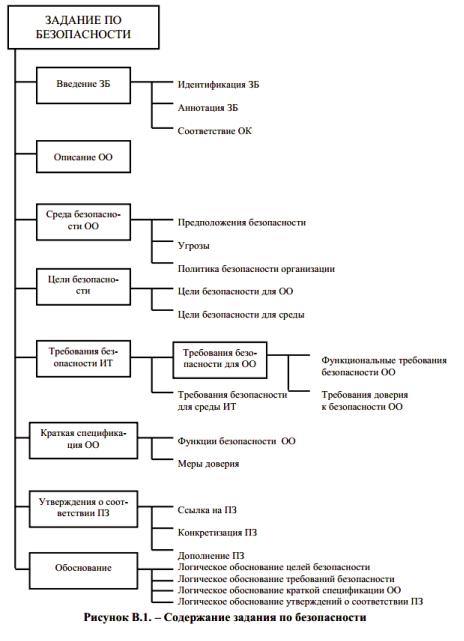

22. Структура и содержание задания по безопасности.

Задание по безопасности: Совокупность требований безопасности и спецификаций, предназначенная для использования в качестве основы для оценки конкретного объекта оценки. (ОК)

Задание по безопасности: Совокупность требований безопасности и спецификаций, предназначенная для использования в качестве основы для оценки конкретного изделия ИТ. (ГОСТ Р ИСО/МЭК 15408).

Задание по безопасности - это документ, содержащий требования безопасности для конкретного изделия ИТ, которые реализованы в нем для достижения установленных целей безопасности. (РД БИТ. Положение по разработке профилей защиты и заданий по безопасности, ФСТЭК, 2003)

ЗБ содержит совокупность требований безопасности, которые могут быть определены ссылками на профили защиты, непосредственно на функциональные компоненты или компоненты доверия из ОК или же сформулированы в явном виде. ЗБ позволяет выразить для конкретного объекта оценки требования безопасности, которые по результатам оценки ЗБ признаны полезными и эффективными для достижения установленных целей безопасности. ЗБ содержит краткую спецификацию ОО совместно с требованиями и целями безопасности и логическим обоснованием для каждого из них. ЗБ является основой для соглашения между всеми сторонами относительно того, какую безопасность предлагает ОО.

Одной из целей разработки ЗБ является демонстрация того, как изделие ИТ удовлетворяет потребностям безопасности, сформулированным в ПЗ. Тем 5 не менее, соответствие задания по безопасности профилю защиты не является обязательным. В ЗБ могут быть определены функции безопасности, заявляемые разработчиком продукта ИТ вне зависимости от того, имеется ли на данный момент ПЗ на соответствующий тип изделий ИТ.

Оценка ЗБ для ОО выполняется согласно критериям оценки ЗБ, содержащимся в части 3 ОК. Такая оценка имеет две цели: во-первых, продемонстрировать, что ЗБ является полным, непротиворечивым, технически правильным и, следовательно, пригодным для использования в качестве основы для оценки соответствующего ОО; во-вторых, в случае, когда в ЗБ имеется утверждение о соответствии некоторому ПЗ, – продемонстрировать, что ЗБ должным образом отвечает требованиям этого ПЗ.

Разработка заданий по безопасности осуществляется разработчиками изделий ИТ. (РД БИТ. Положение по разработке профилей защиты и заданий по безопасности, ФСТЭК, 2003)

82

82

ЗБ является основой для проведения оценки безопасности изделия ИТ.

Структура ЗБ

Коротко из РД ФСТЭК: Структура задания по безопасности в основном соответствует ПЗ, но содержит дополнительную информацию, ориентированную на конкретную реализацию изделия ИТ и разъясняющую, каким образом требования безопасности реализуются в конкретном продукте или системе. ЗБ содержит следующую дополнительную информацию, отсутствующую в ПЗ:

-краткую спецификацию изделия ИТ, которая представляет функции безопасности и меры доверия к безопасности для конкретного изделия ИТ;

-дополнительный раздел, который включается в ЗБ в тех случаях, когда утверждается о соответствии ЗБ одному или более ПЗ;

-дополнительные материалы в разделе "Обоснование", подтверждающие, что ЗБ является полной и взаимосвязанной совокупностью требований, и что изделие ИТ обеспечивает безопасность в определенной среде. Обоснование также демонстрирует, что все утверждения о соответствии ПЗ справедливы.

Если в ЗБ утверждается о соответствии ПЗ и при этом не специфицируются дополнительные функциональные требования и требования доверия к безопасности, то содержание упомянутых выше разделов ЗБ может быть идентично содержанию соответствующих разделов ПЗ. В таких случаях рекомендуется в ЗБ делать ссылку на содержание ПЗ.

Подробно из ОК:

ЗБ следует представить в виде ориентированного на пользователя документа, с минимумом ссылок на другие материалы, которые могут быть недоступны пользователю этого ЗБ. Логическое обоснование, при необходимости, может быть оформлено отдельно.

83

83

84

84

23. Общие положения стандартов в области управления ИБ.

Управление ИБ, управление рисками ИБ, система менеджмента информационной безопасности (СМИБ) все это так или иначе является схожими вопросами и они все являются частью общей системы менеджмента, которая основана на подходе бизнес-рисков при создании, внедрении, функционировании, мониторинге, анализе, поддержке и улучшении информационной безопасности.

В случае построения в соответствии с требованиями ISO/IEC 27001 основывается на PDCA модели:

Plan (планирование) — фаза создания СМИБ, создание перечня активов, оценки рисков и выбора мер;

Do (действие) — этап реализации и внедрения соответствующих мер;

Check (проверка) — фаза оценки эффективности и производительности СМИБ. Обычно выполняется внутренними аудиторами;

Act (улучшения) — выполнение превентивных и корректирующих действий;

В России принят ГОСТ Р ИСО/МЭК 27001-2006 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования».

Соответственно необходимо знать общие положения из этих документов и некоторых ИСО и определить лично для себя необходимые положения.

BS 7799-1:2005 — Британский стандарт BS 7799

BS 7799-2:2005 — Британский стандарт BS 7799

BS 7799-3:2006 — Британский стандарт BS 7799

ISO/IEC 17799:2005 — «Информационные технологии — Технологии безопасности — Практические правила менеджмента информационной безопасности». Международный стандарт, базирующийся на BS 7799-1:2005.

ISO/IEC 27000 — Словарь и определения.

ISO/IEC 27001 — «Информационные технологии — Методы обеспечения безопасности — Системы управления информационной безопасностью — Требования». Международный стандарт, базирующийся на BS 7799-2:2005.

ISO/IEC 27002 — Сейчас: ISO/IEC 17799:2005. «Информационные технологии

— Технологии безопасности — Практические правила менеджмента информационной безопасности». Дата выхода — 2007 год.

85

85

ISO/IEC 27005 — Сейчас: BS 7799-3:2006 — Руководство по менеджменту рисков ИБ.

German Information Security Agency. IT Baseline Protection Manual — Standard security safeguards (Руководство по базовому уровню защиты информационных технологий).

86

86

2 7

RTM 14/03/2015

Rainbow FAQ™

Дисциплина «Программно-аппаратные средства защиты информации»

1.Актуальные угрозы, уязвимости.

2.Виды уязвимостей, внутренние и внешние угрозы.

3.Инсайдеры. Мотивация инсайдера, типы инсайдеров, модели поведения инсайдеров. Психологические предпосылки кражи конфиденциальных данных.

4.Средства диагностики рискованного поведения работников.

5.Идентификация пользователей компьютерных систем.

6.Парольные системы идентификации и аутентификации пользователей.

7.Технические устройства идентификации и аутентификации.

8.Идентификация и аутентификация с использованием индивидуальных биометрических характеристик пользователя.

9.Схемы аутентификации. Типовые схемы хранения ключевой информации.

10.Типовые схемы хранения ключевой информации, используемой для аутентификации.

11.Защита программ от несанкционированного копирования.

12.Проблема защиты программного обеспечения от несанкционированного использования.

13.Технологии и методы обеспечения защиты программного обеспечения.

14.Защита программного обеспечения от исследования.

15.Защита от отладки, защита от дизассемблирования, защита от трассировки по прерываниям.

16.Базовые методы нейтрализации систем защиты от несанкционированного использования.

17.Электронные ключи. Защита программ с помощью электронных ключей.

18.Анализ средств преодоления систем защиты программного обеспечения.

19.Программно-аппаратные средства защиты информации.

20.Программно-аппаратная защита операционных систем.

21.Программно-аппаратные комплексы защиты информации.

22.Шифрование конфиденциальной информации. Шифрование, контроль и разграничение доступа. Защита от копирования и изменения.

23.Межсетевые экраны. Разновидности и недостатки межсетевых экранов.

24.Виртуальные частные сети (VPN).

25.Средства анализа защищенности КС и их основные недостатки (сканеры уязвимостей).

26.Системы обнаружения атак (IDS).

27.Системы контроля содержимого, системы предотвращения утечек (DLP).

28.Понятие изолированной программной среды.

88

88

1. Актуальные угрозы, уязвимости

Угрозой информационной безопасности АС называется возможность реа-

лизации воздействия на информацию, обрабатываемую АС, приводящего к искажению, уничтожению, копированию, блокированию доступа к информации, а также возможность воздействия на компоненты АС, приводящего к утрате, уничтожению или сбою функционирования носителя информации, средства взаимодействия с носителем или средства его управления.

Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, – злоумышленником. Потенциальные злоумышленники называются источниками угрозы. Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем (таких как возможность доступа посторонних лиц к критически важному оборудованию или ошибки в программном обеспечении).

Рассмотрение наиболее распространенных угроз, которым подвержены современные информационные системы, дает представление о возможных угрозах, а также об уязвимых местах, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности.

Угрозы, как и все в ИБ, зависят от интересов субъектов информационных отношений (и от того, какой ущерб является для них неприемлемым). Задание возможных угроз информационной безопасности проводится с целью определения полного перечня требований к разрабатываемой системе защиты.

Угрозы можно классифицировать по нескольким критериям:

1.по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь;

2.по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

3.по способу осуществления (случайные/преднамеренные действия природного/техногенного характера);

4.по расположению источника угроз (внутри/вне рассматриваемой ИС).

Классификация всех возможных угроз информационной безопасности АС может быть проведена по ряду базовых признаков.

1. По природе возникновения.

Естественные угрозы – угрозы, вызванные воздействиями на АС и ее компо-

ненты объективных физических процессов или стихийных природных явлений, независящих от человека.

89

89

Искусственные угрозы – угрозы информационной безопасности АС, вызванные деятельностью человека.

2. По степени преднамеренности проявления.

Угрозы случайного действия и/или угрозы, вызванные ошибками или халатностью персонала. Например:

•проявление ошибок программно-аппаратных средств АС;

•некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности;

•неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т. п.);

•неправомерное включение оборудования или изменение режимов работы устройств и программ;

•неумышленная порча носителей информации;

•ввод ошибочных данных;

•неумышленное повреждение каналов связи.

Угрозы преднамеренного действия (например, угрозы действий злоумышленника для хищения информации).

3. По непосредственному источнику угроз.

Угрозы, непосредственным источником которых является природная среда (стихийные бедствия, магнитные бури, радиоактивное излучение и т.п.).

Угрозы, источником которых является человек:

•внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность);

•вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия;

•угроза несанкционированного копирования секретных данных пользователем АС;

•разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т.п.).

Угрозы, непосредственным источником которых являются санкционированные программно-аппаратные средства:

• запуск технологических программ, способных при некомпетентном поль-

зовании вызывать потерю работоспособности системы (зависания) или зацикли-

90

90