FAQ_Print

.pdf•Идентификация/ аутентификация пользователей до загрузки операционной системы с последующей передачей результатов успешной идентификации/ аутентификации в операционную систему;

•Аппаратный контроль целостности системных файлов и критичных разделов реестра;

•Доверенная загрузка ОС;

•Контроль целостности программ и данных, их защита от несанкционированных модификаций;

•Создание индивидуальной для каждого пользователя изолированной рабочей программной среды;

•Запрет запуска неразрешенных программ;

•Разграничение доступа пользователей к массивам данных и программам с помощью дискреционного контроля доступа;

•Разграничение доступа пользователей и процессов к массивам данных с помощью мандатного контроля доступа;

•Автоматическое ведение протокола регистрируемых событий в энергонезависимой памяти аппаратной части комплекса;

•Усиленная аутентификация терминальных станций с помощью контроллера Аккорд или ПСКЗИ ШИПКА;

•Идентификация/аутентификация пользователей, подключающихся к терминальному серверу (с использованием ТМ-идентификатора или ПСКЗИ ШИПКА);

•Опциональная автоматическая идентификация в системе Windows NT+ и на терминальном сервере пользователей, аутентифицированных защитными механизмами контроллера АМДЗ (при таком подходе, избегая повторной идентификации пользователей, можно гарантировать, что ОС будет загружена под именем того же пользователя, который был аутентифицирован в контроллере АМДЗ,

ик терминальному серверу подключится тот же самый пользователь);

•Управление терминальными сессиями;

Контроль печати на принтерах, подключенных как к терминальным серверам, так и к пользовательским терминалам, который позволяет протоколировать вывод документов на печать и маркировать эти документы (в качестве маркера может выступать гриф секретности документа, имя пользователя, имя принтера, имя документа и другая служебная информация).

Контроль доступа к USB устройствам

Основные характеристики:

151

151

Собственная система разграничения доступа (мандатный и дискреционный методы контроля) - действия, разрешенные прикладным ПО, но запрещенные АККОРДОМ - будут запрещены пользователю.

Комплексная защита терминальной сессии обеспечивается тогда и только тогда, когда пользователь может работать только с защищенного терминала и только с защищенным терминальным сервером. Для этого в момент создания терминальной сессии со стороны терминального сервера необходимо аутентифицировать не только пользователя, но и терминал, а со стороны терминала необходимо убедиться в том, что терминальный сервер действительно тот, с которым должен работать пользователь. Это возможно только при наличии активных СЗИ и на терминале, и на сервере. Таким образом, для защиты терминальной сессии необходимо установить комплекс не только на терминальный сервер, но и на терминалы. (Более подробно об этом можно узнать на сайте протерминалы.рф)

Сильной стороной продукта является возможность контроля печати, как на сетевых принтерах, так и на локальных, с протоколированием вывода документов на печать и их маркировки. Данные настройки работают при печати документов из любого прикладного программного обеспечения, предусматривающего возможность вывода документа на печать (не только Microsoft Office). В качестве маркера может выступать, например, гриф секретности документа, имя пользователя, имя принтера, имя документа и другая служебная информация.

22. Шифрование конфиденциальной информации. Шифрование, контроль и разграничение доступа. Защита от копирования и изменения.

Различают два основных метода шифрования: симметричный и асимметричный. В первом из них один и тот же ключ (хранящийся в секрете) используется и для шифрования, и для расшифрования данных.

Основным недостатком симметричного шифрования является то, что секретный ключ должен быть известен и отправителю, и получателю. С одной стороны, это создает новую проблему распространения ключей. С другой стороны, получатель на основании наличия зашифрованного и расшифрованного сообщения не может доказать, что он получил это сообщение от конкретного отправителя, поскольку такое же сообщение он мог сгенерировать самостоятельно.

В асимметричных методах используются два ключа. Один из них, несекретный (он может публиковаться вместе с другими открытыми сведениями о пользователе), применяется для шифрования, другой (секретный, известный только получателю) – для расшифрования. Самым популярным из асимметричных является метод RSA (Райвест, Шамир, Адлеман), основанный на операциях с больши-

ми (скажем, 100-значными) простыми числами и их произведениями. Существенным недостатком асимметричных методов шифрования является

152

152

их низкое быстродействие, поэтому данные методы приходится сочетать с симметричными.

Модели разграничения доступа

•Мандатная. Выделение объектам меток безопасности. Выдача разрешений субъектам.

•Дискреционная. Ведение таблицы с субъектами и объектами, где записываются права доступа. Существует понятие владельца объекта, который может раздавать права другим.

•Ролевая. Мандатная+дискреционная. Роли, которые определяют набор привилегий. С каждым субъектом ассоциируется роль. Функции роли – набор операций по отношению к объектам в системе. Нет понятия владельца объекта.

Дополнительные модели.

•Функциональная. Мандатная+ролевая. Функция – набор разрешенных операций между субъектом и объектом. Субъект и объект определяются вместе с функциями. Сопоставляются наборы этих функций. Если совпадают – дается доступ.

•Кластеризационная. Объекты и субъекты делятся на кластеры. Определенные виды доступа возможны для определенных кластеров.

23. Межсетевые экраны. Разновидности и недостатки межсетевых экранов.

Межсетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами.

В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на:

•традиционный сетевой (или межсетевой) экран — программа (или неотъемлемая часть операционнойсистемы) на шлюзе (сервере, передающем трафик между сетями) или аппаратное решение,контролирующие входящие и исходящие потоки данных между подключенными сетями.

•персональный сетевой экран — программа, установленная на пользовательском компьютере ипредназначенная для защиты от несанкционированного доступа только этого компьютера.

В зависимости от уровня, на котором происходит контроль доступа, существует разделение на сетевыеэкраны, работающие на:

• сетевом уровне, когда фильтрация происходит на основе адресов отправителя и получателя пакетов,номеров портов транспортного уровня модели OSI и

153

153

статических правил, заданных администратором;

•сеансовом уровне (также известные как stateful) — отслеживающие сеансы между приложениями, непропускающие пакеты нарушающих спецификации TCP/IP, часто используемых в злонамеренныхоперациях — сканировании ресурсов, взломах через неправильные реализации TCP/IP, обрыв/замедлениесоединений, инъекция данных.

•уровне приложений, фильтрация на основании анализа данных приложения, передаваемых внутри пакета.Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информациина основании политик и настроек.

Некоторые решения, относимые к сетевым экранам уровня приложения, представляют собой прокси-серверы с некоторыми возможностями сетевого экрана, реализуя прозрачные прокси-серверы, соспециализацией по протоколам. Возможности прокси-сервера и многопротокольная специализация делают фильтрацию значительно более гибкой, чем на классических сетевых экранах, но такие приложения имеютвсе недостатки прокси-серверов (например, анонимизация трафика).

В зависимости от отслеживания активных соединений сетевые экраны быва-

ют:

•stateless (простая фильтрация), которые не отслеживают текущие соединения (например, TCP), афильтруют поток данных исключительно на основе статических правил;

•stateful, stateful packet inspection (SPI) (фильтрация с учётом контекста), с отслеживанием текущихсоединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работысоответствующих протоколов

иприложений. Такие типы сетевых экранов позволяют эффективнее бороться сразличными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечиваютфункционирование таких протоколов, как H.323, SIP, FTP и т. п., которые используют сложные схемыпередачи данных между адресатами, плохо поддающиеся описанию статическими правилами, и, зачастую,несовместимых со стандартными, stateless сетевыми экранами.

Межсетевой экран сам по себе не панацея от всех угроз для сети. В частности,

он:

•не защищает узлы сети от проникновения через «люки» (англ. back doors) или уязвимости ПО;

•не обеспечивает защиту от многих внутренних угроз, в первую очередь — утечки данных;

•не защищает от загрузки пользователями вредоносных программ, в том

числе вирусов.

154

154

24. Виртуальные частные сети (VPN).

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обоб-

щённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет). Возможно также подключение

квиртуальной сети отдельного компьютера. Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как

квнутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов, удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации.

VPN – на данный момент одна из самых быстро развивающихся и актуальных систем информационной безопасности. Защищая информацию, передаваемую по открытым каналам связи с помощью VPN технологии, можно построить защищенную виртуальную частную сетей (VPN) внутри любой другой сети. Информация VPN сети будет не доступна другим пользователям сети. Обычно по таким сетям передается конфиденциальная информация, циркулирующая внутри организации.

Технология виртуальной сети обеспечивает:

•Защиту (конфиденциальность, подлинность и целостность) передаваемой по сетям информации;

•Контроль доступа в защищаемый сектор сети;

•Безопасный доступ пользователей VPN к ресурсам сетей общего пользова-

ния;

•Централизованное управление политикой корпоративной сетевой безопасности.

155

155

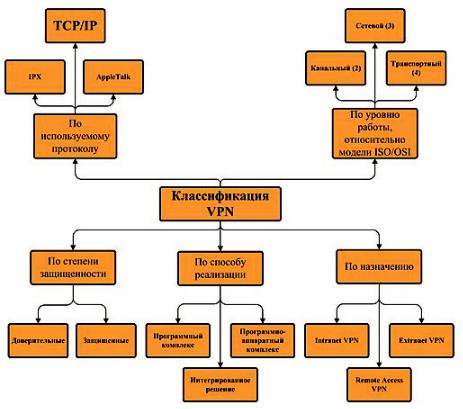

Классификация VPN

Классифицировать VPN решения можно по нескольким основным параметрам:

По степени защищенности используемой среды

• Защищённые

Наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищенную сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec,

OpenVPN и PPTP.

• Доверительные

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных VPN решений являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее будет сказать, что эти протоколы переклады-

156

156

вают задачу обеспечения безопасности на другие, например, L2TP, как правило, используется в паре с IPSec).

По способу реализации

• В виде специального программно-аппаратного обеспечения

Реализация VPN сети осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

• В виде программного решения

Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

• Интегрированное решение

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

По назначению

• Интранет VPN

Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

• Remote Access VPN

Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона и т.п.

• Extranet VPN

Предназначен для подключения внешних пользователей, уровень доверия которых ниже, чем у сотрудников. Поэтому требуется соблюдение необходимых норм, и построение рубежей защиты.

• Internet VPN

Используется для предоставления доступа к интернету провайдерами, обычно если по одному физическому каналу подключаются несколько пользователей. Протокол PPPoE стал стандартом в ADSL-подключениях. L2TP был широко распространён в середине 2000-х годов в домовых сетях: в те времена внутрисетевой трафик не оплачивался, а внешний стоил дорого. Это давало возможность кон-

тролировать расходы: когда VPN-соединение выключено, пользователь ничего не платит.

157

157

• Client/Server VPN

Он обеспечивает защиту передаваемых данных между двумя узлами корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например, между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика, используется его шифрование.

По типу протокола

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство VPN решений поддерживает именно его. Адресация в нём чаще всего выбирается в соответствии со стандартом RFC5735.

По уровню сетевого протокола

По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

25. Средства анализа защищенности КС и их основные недостатки (сканеры уязвимостей).

Сканеры уязвимостей — это программные или аппаратные средства, служащие для осуществления диагностики и мониторинга сетевых компьютеров, позволяющее сканировать сети, компьютеры и приложения на предмет обнаружения проблем в системе безопасности, оценивать и устранять уязвимости.

Сканеры уязвимостей позволяют проверить различные приложения в системе на предмет наличия «дыр», которыми могут воспользоваться злоумышленники. Также могут быть использованы низкоуровневые средства, такие как сканер портов, для выявления и анализа возможных приложений и протоколов, выполняющихся в системе.

Работу сканера уязвимостей можно разбить на 4 шага:

1.Обычно, сканер сначала обнаруживает активные IP-адреса, открытые порты, запущенную операционную систему и приложения.

2.Составляется отчёт о безопасности (необязательный шаг).

3.Попытка определить уровень возможного вмешательства в операционную

систему или приложения (может повлечь сбой).

4.На заключительном этапе сканер может воспользоваться уязвимостью, вы-

158

158

звав сбой операционной системы или приложения.

Сканеры могут быть вредоносными или «дружественными». Последние обычно останавливаются в своих действиях на шаге 2 или 3, но никогда не доходят до шага 4.

Среди сканеров уязвимостей можно выделить:

•Сканер портов

•Сканеры, исследующие топологию компьютерной сети

•Сканеры, исследующие уязвимости сетевых сервисов

•Сетевые черви

•CGI-сканеры («дружественные» — помогают найти уязвимые скрипты)

26. Системы обнаружения атак (IDS).

Система обнаружения вторжений (СОВ) — программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими в основном через Интернет.

Всетевой СОВ, сенсоры расположены на важных для наблюдения точках сети, часто в демилитаризованной зоне, или на границе сети. Сенсор перехватывает весь сетевой трафик и анализирует содержимое каждого пакета на наличие вре-

доносных компонентов. Протокольные СОВ используются для отслеживания трафика, нарушающего правила определенных протоколов либо синтаксис языка (например, SQL). В хостовых СОВ сенсор обычно является программным агентом, который ведет наблюдение за активностью хоста, на который установлен. Также существуют гибридные версии перечисленных видов СОВ.

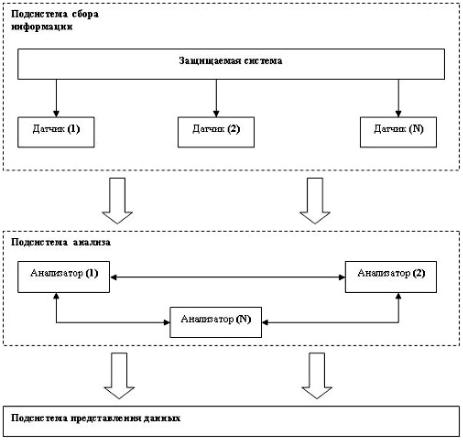

Всовременных системах обнаружения логически выделяют следующие основные элементы: подсистему сбора информации, подсистему анализа и модуль представления данных.

•Подсистема сбора информации используется для сбора первичной информации о работе защищаемой системы.

•Подсистема анализа (обнаружения) осуществляет поиск атак и вторжений

взащищаемую систему.

•Подсистема представления данных (пользовательский интерфейс) позволяет пользователю(ям) СОВ следить за состоянием защищаемой системы.

Структура системы обнаружения вторжения:

159

159

Подсистема сбора информации аккумулирует данные о работе защищаемой системы. Для сбора информации используются автономные модули – датчики. Количество используемых датчиков различно и зависит от специфики защищаемой системы. Датчики в СОВ принято классифицировать по характеру собираемой информации. В соответствии с общей структурой информационных систем выделяют следующие типы:

•датчики приложений – данные о работе программного обеспечения защищаемой системы;

•датчики хоста – функционирование рабочей станции защищаемой систе-

мы;

•датчики сети – сбор данных для оценки сетевого трафика;

•межсетевые датчики – содержат характеристики данных, циркулирующих между сетями.

160

160