FAQ_Print

.pdf

фикацию – модуля аутентификации (например, сервера, который выполняет аутентификацию пользователей). Обычно существует некоторое время действия данного эталона, по завершении которого эталонный образец перезапрашивается.

2. Каждый раз при выполнении аутентификации у пользователя запрашивается аутентификационная информация, которая сравнивается с эталоном. На основе данного сравнения делается вывод о подлинности пользователя.

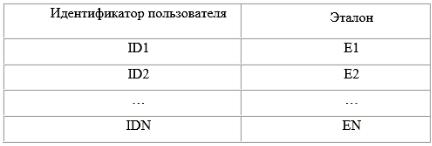

Фактически, в модуле аутентификации хранится некая таблица соответствий идентификаторов пользователей (например, имен пользователей, вводимых ими при входе в систему) и эталонных образцов – см. таблицу 1.

Эталон может храниться как в «чистом» виде, так и в качестве результата некоторого преобразования запрошенной информации.

Например, при регистрации пользователя в системе с биометрической аутентификацией после запроса отпечатка пальца выполняется его свертка в кодовое значение, заивсящее от основных параметров пальца выполняется его свертка в кодовое значение, зависящее от основных параметров отпечатка пальца. Впоследствии, при аутентификации пользователя выполняется аналогичное преобразование, результат которого сравнивается с кодовым значением. Ясно, что хранение отпечатка непосредственно в виде изображения потребовало бы существенно больших объемов памяти для эталонов, а также затруднило бы сравнение образцов и увеличило бы время аутентификации.

Стоит сказать и о том, что в большинстве случаев аутентификационная информация не должна храниться в открытом виде и из соображений безопасности – например, эталонные образцы паролей хранятся в модуле аутентификации либо в зашифрованном виде, либо в виде хэш-значений.

Аутентификация может быть как односторонней (сервер проверяет пользователя на предмет последующего предоставления доступа или отказа в нем), так и взаимной (взаимная проверка подлинности неких участников информационного обмена).

Кроме того, для повышения стойкости аутентификации часто используют несколько методов аутентификации одновременно. Наиболее частые примеры:

111

111

одновременное использование смарт-карты + ее PIN-кода. Аутентификация на основе одновременного предъявления аутентификационной информации двух видов называется двухфакторной. Существуют примеры и трехфакторной аутентификации, определяемой аналогичным образом.

11. Защита программ от несанкционированного копирования.

СЗ от несанкционированного копирования осуществляют «привязку» ПО к дистрибутивному носителю (гибкий диск, CD и др.). Данный тип защит основывается на глубоком изучении работы контроллеров накопителей, их физических показателей, нестандартных режимах разбивки, чтения/записи и т.п. При этом на физическом уровне создается дистрибутивный носитель, обладающий предположительно неповторимыми свойствами (нестандартная разметка носителя информации или/и запись на него дополнительной информации – пароля или метки), а на программном – создается модуль, настроенный на идентификацию и аутентификацию носителя по его уникальным свойствам. При этом возможно применение приемов, используемых упаковщиками/шифраторами.

Положительные факторы:

•Затруднение нелегального копирования и распространения ПО.

•Защита прав пользователя на приобретенное ПО.

Отрицательные факторы:

•Большая трудоемкость реализации системы защиты.

•Замедление продаж из-за необходимости физической передачи дистрибутивного носителя информации.

•Повышение системных требований из-за защиты (наличие накопителя).

•Снижение отказоустойчивости ПО.

•Несовместимость защиты и аппаратуры пользователя (накопитель, контроллер).

•На время работы ПО занимается накопитель.

•Угроза кражи защищенного носителя.

Системы «привязки» ПО

Системы этого типа при установке ПО на ПК пользователя осуществляют поиск уникальных признаков компьютерной системы либо они устанавливаются самой системой защиты. После этого модуль защиты в самом ПО настраивается на поиск и идентификацию данных признаков, по которым в дальнейшем определяется авторизованное или неавторизованное использование ПО. При этом воз-

можно применение методик оценки скоростных и иных показателей процессора,

112

112

материнской платы, дополнительных устройств, ОС, чтение/запись в микросхемы энергонезависимой памяти, запись скрытых файлов, настройка на наиболее часто встречаемую карту использования ОЗУ и т.п. Слабым звеном таких защит является тот факт, что на ПК пользователя ПО всегда запускается на выполнение,

что приводит к возможности принудительного сохранения ПО после отработки системы защиты, исследование самой защиты и выявление данных, используемым СЗПО для аутентификации ПК пользователя.

Положительные факторы:

•Не требуется добавочных аппаратных средств для работы защиты.

•Затруднение несанкционированного доступа к скопированному ПО.

•Простота применения. 4. «Невидимость» СЗПО для пользователя.

Отрицательные факторы:

•Ложные срабатывания СЗПО при любых изменениях в параметрах ПК.

•Низкая стойкость при доступе злоумышленника к ПК пользователя.

•Возможность конфликтов с системным ПО

Программно-аппаратные средства защиты ПО с электронными ключами

Этот класс СЗПО в последнее время приобретает все большую популярность среди производителей программного обеспечения (ПО). Под программно-аппа- ратными средствами защиты в данном случае понимаются средства, основанные на использовании так называемых «аппаратных (электронных) ключей». Электронный ключ – это аппаратная часть системы защиты, представляющая собой плату с микросхемами памяти и, в некоторых случаях, микропроцессором, помещенную в корпус и предназначенную для установки в один из стандартных портов ПК (COM, LPT, PCMCIA, USB) или слот расширения материнской платы. Так же в качестве такого устройства могут использоваться смарт-карты(Smart-Card). По результатам проведенного анализа, программно-аппаратные средства защиты в настоящий момент являются одними из самых стойких систем защиты ПО от НСД. Электронные ключи по архитектуре можно подразделить на ключи с памятью (без микропроцессора) и ключи с микропроцессором (и памятью). Наименее стойкими являются системы с аппаратной частью первого типа. В таких системах критическая информация (ключ дешифрации, таблица переходов) хранится в

памяти электронного ключа. Для дезактивации таких защит в большинстве случаев необходимо наличие у злоумышленника аппаратной части системы защиты (перехват диалога между программной и аппаратной частями для доступа к критической информации). Наиболее стойкими являются системы с аппаратной частью второго типа. Такие комплексы содержат в аппаратной части не только

ключ дешифрации, но и блоки шифрации/дешифрации данных, таким образом при работе защиты в электронный ключ передаются блоки зашифрованной ин-

формации, а принимаются оттуда расшифрованные данные. В системах этого

113

113

типа достаточно сложно перехватить ключ дешифрации, так как все процедуры выполняются аппаратной частью, но остается возможность принудительного сохранения защищенной программы в открытом виде после отработки системы защиты. Кроме того, к ним применимы методы криптоанализа.

Положительные факторы:

•Значительное затруднение нелегального распространения и использования

ПО.

•Избавление производителя ПО от разработки собственной системы защи-

ты.

•Высокая автоматизация процесса защиты ПО.

•Наличие API системы для более глубокой защиты.

•Возможность легкого создания демо-версий.

•Достаточно большой выбор таких систем на рынке.

Отрицательные факторы:

•Затруднение разработки и отладки ПО из-за ограничений со стороны СЗ.

•Дополнительные затраты на приобретение СЗ и обучение персонала.

•Замедление продаж из-за необходимости физической передачи аппаратной части.

•Повышение системных требований из-за защиты (совместимость, драйве-

ры)

•Снижение отказоустойчивости ПО.

•Несовместимость систем защиты и системного или прикладного ПО пользователя.

•Несовместимость защиты и аппаратуры пользователя.

•Ограничения из-за несовместимости электронных ключей различных фирм.

•Снижение расширяемости компьютерной системы.

•Затруднения или невозможность использования защищенного ПО в переносных и блокнотных ПК.

•Наличие у аппаратной части размеров и веса (для COM/LPT = 5×3×2 см ~

50 г).

114

114

12. Проблема защиты программного обеспечения от несанкционированного использования.

Защита программного обеспечения (ПО) от несанкционированного использования, например, копирования, выпуска нерегистрируемых копий и т.п., является одной из важнейших проблем для его производителя. Таким образом правообладатель ПО стремится сохранить свой контроль за его распространением. Производитель ПО, как правило, разрабатывает его за счет собственных средств и не заинтересован в бесплатном тиражировании программы, стараясь окупить свои затраты.

Ситуация же на рынке ПО такова, что стремления правообладателя на ПО прямо противоположна стремлениям большинства конечных пользователей, которые не заинтересованы много платить за приобретаемое ПО.

Наиболее типичными ситуациями, которые возникают при получении злоумышленником нелегальных копий, являются следующие.

1.Изготовление официальным распространителем нелегальных копий программ. При этом копии программ являются нелегальными (контрафактными) исключительно из-за превышения числа изготавливаемых для распространения экземпляров сверх разрешенного правообладателем.

2.Изготовление и коммерческое распространение злоумышленником поддельных нелегальных копий программ без разрешения правообладателей. По внешнему виду (упаковка, документация и т.п.) они весьма схожи с оригинальными экземплярами, изготовленными настоящими производителями. Их распространение производится по более низким ценам.

3.Несанкционированное правообладателями коммерческое распространение программ. Существует в нескольких видах. Первый - это изготовление нелегальных копий путем записи программ на машинные носители и их последующая реализация по цене значительно меньшей, чем цена оригинальных экземпляров.

Вотличие от второй ситуации документация не поставляется, равно как не обеспечивается консультационная и техническая поддержка, а также иные формы сопровождения. Второй вид - установка нелегальных копий программ на жесткий диск компьютера и их последующая реализация совместно с компьютером.

4.Получение нелегальной копии программы у законного пользователя (либо у злоумышленника) и ее последующая установка на собственный компьютер.

5.Превышение числа разрешенных правообладателями инсталляций законно приобретенной программы, когда одна и та же программа устанавливается на большее число компьютеров, чем разрешено правообладателем. Наиболее часто это нарушение встречается на средних и крупных предприятиях, в которых парк компьютеров постоянно растет.

115

115

Для противодействия попыткам несанкционированного использования программного обеспечения используются следующие меры защиты программных продуктов .

Организационно-экономические меры

Организационно-экономические меры наиболее просты с точки зрения их реализации, хотя и предусматривают определенные затраты. Основная идея таких мер заключается в том, что полноценное использование программного продукта невозможно без соответствующей поддержки со стороны производителя либо официального распространителя, и нелегальный пользователь будет вынужден рано или поздно отказаться от эксплуатации своей копии.

К данным мерам относят:

•Обеспечение подробной пользовательской документацией.

•Периодическое распространение дополнительной документации, новых услуг по сниженным ценам.

•Горячая линия для справки, тех. поддержка.

•Регулярное оповещение об изменениях и обнаруженных ошибках.

•Обучение пользователей, организация семинаров.

•Обновление версий со скидкой и т.д.

Правовые меры

Данное направление защиты от несанкционированного использования ос-

новывается на распространении норм авторского права на программы для ЭВМ и базы данных. Это, в свою очередь, предполагает возможность применения к правонарушителям установленных законодательством гражданско-правовых и уголовно-правовых санкций и реализации нарушенных прав правообладателей в принудительном порядке с помощью правоохранительных органов.

Технические меры

Данному направлению уделяется наибольшее внимание со стороны производителей, так как организационно-экономические и правовые меры защиты не позволяют установить полный контроль за распространением ПО. Полный кон-

троль за распространением ПО возможно реализовать с помощью технических мер защиты, когда защита ПО от несанкционированного использования реализуется с помощью специализированных программных либо программно-аппарат- ных средств. Для нас данное направление вызывает наибольший интерес.

116

116

13. Технологии и методы обеспечения защиты программного обеспечения.

Парольная защита

Этот класс СЗПО, на сегодняшний день, является самым распространённым. Основной принцип работы данных систем заключается в идентификации и аутентификации пользователя ПО путём запроса дополнительных данных, это могут быть название фирмы и/или имя и фамилия пользователя и его пароль либо только пароль/регистрационный код. Эта информация может запрашиваться в различных ситуациях, например, при старте программы, по истечении срока бесплатного использования ПО, при вызове процедуры регистрации либо в процессе установки на ПК пользователя.

Слабым звеном парольных защит является блок проверки правильности введённого пароля/кода. Для такой проверки можно сравнивать введённый пароль

Парольная защита

Этот класс СЗПО, на сегодняшний день, является самым распространённым. Основной принцип работы данных систем заключается в идентификации и аутентификации пользователя ПО путём запроса дополнительных данных, это могут быть название фирмы и/или имя и фамилия пользователя и его пароль либо только пароль/регистрационный код. Эта информация может запрашиваться в различных ситуациях, например, при старте программы, по истечении срока бесплатного использования ПО, при вызове процедуры регистрации либо в процессе установки на ПК пользователя.

Слабым звеном парольных защит является блок проверки правильности введённого пароля/кода. Для такой проверки можно сравнивать введённый пароль с записанным в коде ПО правильным либо с правильно сгенерированным из введённых дополнительных данных паролем. Путём анализа процедур проверки можно найти реальный пароль, записанный в коде ПО, найти правильно сгенерированный пароль из введённых данных либо создать программу для перебора паролей для определения пароля с нужной ХЭШ - суммой. Кроме того, если СЗПО не использует шифрования, достаточно лишь принудительно изменить логику проверки для получения беспрепятственного доступа к ПО.

Для всех парольных систем существует угроза перехвата пароля при его вводе авторизованным пользователем. Кроме того, в большинстве СЗПО данного типа процедура проверки используется лишь единожды, обычно при регистрации или установке ПО, затем система защиты просто отключается, что создаёт реальную угрозу ПО.

Положительные стороны парольной защиты :

• надёжная защита от злоумышленника-непрофессионала;

117

117

•минимальные неудобства для пользователя;

•возможность передачи пароля/кода по сети;

•отсутствие конфликтов с системным и прикладным ПО и аппаратным обеспечением;

Отрицательные стороны парольной защиты:

•низкая стойкость большинства систем защиты данного типа;

•пользователю необходимо запоминать пароль/код.

Надежный пароль должен удовлетворять целому ряду требований:

•пароль должен быть секретным:

•недопустимо отображение пароля на экране;

•записанный пароль нельзя хранить в местах, доступных неавторизованным лицам;

•файл паролей должен иметь надежную криптографическую защиту;

•возможности операционной системы и других программ по сохранению пароля должны игнорироваться, на предложение программ запомнить пароль нужно всегда отвечать отказом.

•пароль должен быть длинным. Пароль должен состоять не менее чем из 8 символов, иначе он легко может быть взломан программами прямого перебора;

•пароль должен быть трудно угадываемым. Недопустимо совпадение пароля

слогином, использование в качестве пароля имени, фамилии, даты рождения, номеров телефонов пользователя или его родственников, кличек любимых домашних животных, названий спортивных клубов и т.п.

•пароль не должен представлять собой распространенные слова, имена, названия для защиты от атаки со словарем.

•пароль должен регулярно меняться, причем, желательно, чтобы изменения пароля осуществлялись не реже одного раза в 60-90 дней и не по графику, а случайным образом.

•пароль должен значительно отличаться от паролей, использовавшихся ра-

нее.

•каждый пароль должен использоваться уникально - только одним пользователем и для получения доступа только к одной из программ. Нельзя использовать один и тот же пароль для доступа к нескольким программам.

•не должны использоваться подсказки к паролям. Следует игнорировать

предусмотренные на случай, если пароль будет забыт предложения операционной системы или других программ ввести при задании пароля подсказку, указать

118

118

дополнительные сведения или ответ на контрольный вопрос (например, о вашем росте, любимом блюде, девичьей фамилии матери, номере паспорта и т.п.), - злоумышленнику может оказаться значительно легче узнать (подобрать) ответ на подсказку, чем узнать пароль.

• пароль должен немедленно заменяться, если есть подозрения, что он мог быть раскрыт.

Парольную защиту целесообразней всего использовать в небольших фирма, организациях, где не осуществляется обработка секретной информации, а утечка не приведет к серьезным последствиям.

Системы «привязки» ПО Средства защиты ПО с электронными ключами

Средства защиты ПО с ключевыми дисками

В настоящий момент этот тип систем защиты мало распространён, ввиду его морального устаревания. СЗПО этого типа во многом аналогичны системам с электронными ключами, но здесь критическая информация хранится на специальном, ключевом, носителе.

Основной угрозой для таких СЗПО является перехват считывания критической информации, а так же незаконное копирование ключевого носителя.

Есть четыре основных способа создания не копируемых меток на дисках:

1.считывание конкретного сектора диска. Это самый простой способ защиты, при копировании «дорожка в дорожку» диск копируется.

2.запоминание сбойных секторов диска. Перед тем, как записать на диск информацию, его царапают (или прожигают лазером), после этого записывают номера сбойных секторов. Для проверки подлинности диска программа пытается записать в эти сектора информацию, затем считать её.

3.нестандартное форматирование дискеты. Известна программа FDA (Floppy Disk Analyzer), которая могла проводить исследование и копирование таких дискет.

4.«Плавающий бит». Один бит записывается так, что в некоторых случаях он читается как «0», в некоторых как «1». Проводится многократное считывание дискеты; среди результатов считывания должны быть и нули, и единицы.

Положительные факторы:

•значительное затруднение нелегального использования ПО;

•избавление производителя ПО от разработки собственной системы защи-

ты;

• высокая автоматизация процесса защиты ПО;

119

119

•возможность легкого создания демо-версий.

Отрицательные факторы:

•затруднение разработки и отладки ПО;

•повышение системных требований из-за защиты;

•несовместимость систем защиты и системного или прикладного программного обеспечения пользователя;

•снижение отказоустойчивости ПО;

•несовместимость защиты и аппаратуры пользователя.

Средства защиты ПО с ключевыми дисками используются в основном для коммерческого распространения легальных программных продуктов, а именно при тиражировании гибких магнитных дисков (дискет) с записанными на них программами.

Анализ правовых средств защиты ПО

1. Лицензирование ПО

Суть любой из систем лицензирования заключается в том, что после установки программного обеспечения на локальный компьютер пользователю необходимо получить от производителя ключ, который был бы тем или иным образом привязан к компьютеру (в основном), хотя это может быть и банальный пароль,

ивовсе необязательно этот ключ привязан к компьютеру. Системы лицензирования бывают как «одна лицензия - один компьютер» так и «одна лицензия - один пользователь». Как правило, для этих целей используют механизм заполнения анкеты на сайте производителя (для идентификации пользователей) + пересылку (на тот же сайт) специального идентификатора компьютера, на основе которого

ивыполняется генерация ключа. Как правило, в ключе, в зашифрованном виде, содержится информация о пользователе, продукте и числе лицензий.

Ярким представителем системы лицензирования является Globertrotter FlexLM - система лицензирования, которую используют многие компании, работающие на корпоративном рынке. Данной системой пользуются такие крупные компании как Rational, AliasWavefront и многие другие.(и ряд других компаний) предлагает два типа лицензий: Floating и Node Locked.- плавающий тип лицензий. Данный вид лицензий устанавливается на сервер и оговаривает число одновременно работающих машин в сети. То есть, имея 10 лицензий, с продуктом могут только 10 машин одновременно, но продукт можно инсталлировать на сколь угодно рабочих мест. Данный тип защиты позволяет продукту распространяться, но запускать его одновременно можно только на ограниченном числе машин. Защита наиболее эффективна на корпоративном рынке, где работает много специ-

алистов. На лицо экономическая выгода, основывающаяся на том, что не все пользователи одновременно работают с одними и теми же программами. В случае

120

120