FAQ_Print

.pdf3) группа В - Mandatory Protection (полномочная защита) - имеет три класса:

a)класс В1 - Labeled Security Protection (меточная защита безопасности) - объединяет системы, удовлетворяющие всем требованиям класса С2, дополнительно реализующие заранее определенную модель безопасности, поддерживающие метки субъектов и объектов, полный контроль доступа. Вся выдаваемая информация регистрируется, все выявленные при тестировании недостатки должны быть устранены;

b)класс В2 - Structured Protection (структурированная защита) - объединяет системы, в которых реализована четко определенная и задокументированная формализованная модель обеспечения безопасности, а меточный механизм разделения и контроля доступа, реализованный в системах класса В1, распространен на всех пользователей, все данные и все виды доступа. По сравнению с классом В1 ужесточены требования по идентификации пользователей, контролю за исполнением команд управления, усилена поддержка администратора и операторов системы. Должны быть проанализированы и перекрыты все возможности обхода защиты. Системы класса В2 считаются "относительно неуязвимыми" для несанкционированного доступа;

c)класс В3 - Security Domains (области безопасности) - объединяет системы, имеющие специальные комплексы безопасности. В системах этого класса должен быть механизм регистрации всех видов доступа любого субъекта к любому объекту. Должна быть полностью исключена возможность несанкционированного доступа. Система безопасности должна иметь небольшой объем и приемлемую сложность для того, чтобы пользователь мог в любой момент протестировать механизм безопасности. Системы этого класса должны иметь средства поддержки администратора безопасности; механизм контроля должен быть распространен вплоть до сигнализации о всех событиях, затрагивающих безопасность; должны быть средства восстановления системы. Системы этого класса считаются устойчивыми к несанкционированному доступу.

4) группа А - Verified Protection (проверяемая защита) - объединяет системы, характерные тем, что для проверки реализованных в системе средств защиты обрабатываемой или хранимой информации применяются формальные методы. Обязательным требованием является полная документированность всех аспектов проектирования, разработки и исполнения систем. Выделен единственный класс:

a) класс А1 - Verified Desing (проверяемая разработка) - объединяющий системы, функционально эквивалентные системам класса В3 и не требующие каких-ли- бо дополнительных средств. Отличительной чертой систем этого класса является анализ формальных спецификаций проекта системы и технологии исполнения, дающий в результате высокую степень гарантированности корректного исполне-

ния системы. Кроме этого, системы должны иметь мощные средства управления конфигурацией и средства поддержки администратора безопасности.

71

71

18. Руководящие документы Федеральной службы по техническому и экспортному контролю (РД ФСТЭК). Основные положения РД ФСТЭК.

Критерии для оценки механизмов защиты программно-технического уровня, используемые при анализе защищенности АС и СВТ, также выражены в РД Гостехкомиссии РФ “АС. Защита от НСД к информации. Классификация АС и требования по защите информации.” и “СВТ. Защита от НСД к информации. Показатели защищенности от НСД к информации”.

РД “СВТ. Защита от НСД к информации. Показатели защищенности от НСД к информации” устанавливает классификацию СВТ по уровню защищенности от НСД к информации на базе перечня показателей защищенности и совокупности описывающих их требований. Устанавливается семь классов защищенности СВТ от НСД к информации. Самый низкий класс седьмой, самый высокий первый. Классы подразделяются на четыре группы, отличающиеся уровнем защиты:

1)первая группа содержит только один седьмой класс;

2)вторая группа характеризуется дискреционной защитой и содержит шестой

ипятый классы;

3)третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы;

4)четвертая группа характеризуется верифицированной защитой содержит только первый класс.

РД “АС. Защита от НСД к информации. Классификация АС и требования по защите информации” устанавливает классификацию автоматизированных систем, подлежащих защите от несанкционированного доступа к информации, и требования по защите информации в АС различных классов. К числу определяющих признаков, по которым производится группировка АС в различные классы, относятся:

1)наличие в АС информации различного уровня конфиденциальности;

2)уровень полномочий субъектов доступа АС на доступ к конфиденциальной информации;

3)режим обработки данных в АС - коллективный или индивидуальный.

Устанавливается девять классов защищенности АС от НСД к информации. Каждый класс характеризуется определенной минимальной совокупностью требований по защите. Классы подразделяются на три группы, отличающиеся

особенностями обработки информации в АС. В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности и конфиденциальности информации и, следовательно, иерархия классов защищенности АС.

72

72

При анализе системы защиты внешнего периметра корпоративной сети, в качестве основных критериев используется РД “"СВТ. МЭ. Защита от НСД к информации. Показатели защищенности от НСД к информации". Данный документ определяет показатели защищенности МЭ. Каждый показатель защищенности

представляет собой набор требований безопасности, характеризующих определенную область функционирования МЭ. Всего выделяется пять показателей защищенности:

1.Управление доступом

2.Идентификация и аутентификация

3.Регистрация событий и оповещение

4.Контроль целостности

5.Восстановление работоспособности

На основании показателей защищенности определяется следующие пять классов защищенности МЭ:

1.Простейшие фильтрующие маршрутизаторы - 5 класс

2.Пакетные фильтры сетевого уровня - 4 класс

3.Простейшие МЭ прикладного уровня - 3 класс

4.МЭ базового уровня - 2 класс

5.Продвинутые МЭ - 1 класс

МЭ первого класса защищенности могут использоваться в АС класса 1А, обрабатывающих информацию “Особой важности”. Второму классу защищенности МЭ соответствует класс защищенности АС 1Б, предназначенный для обработки “совершенно секретной” информации и т. п.

В настоящее время описанные РД уже устарели и содержащаяся в них классификация АС, СВТ и МЭ не может признаваться состоятельной. Достаточно заметить, что классификация АС и СВТ, разрабатывалась без учета распределенной (сетевой) природы современных АС, а все современные коммерческие МЭ по своим возможностям существенно превосходят требования 1-го класса защищенности (за исключением требования по использованию сертифицированных

криптографических алгоритмов).

Развитием нормативной базы в этом направлении является разработка “Профилей защиты” для различных классов СВТ, АС и МЭ на базе “Общих критериев”. В настоящее время создано уже значительное количество англоязычных профилей защиты. Значительные усилия в этом направлении предпринимаются и в России под эгидой Гостехкомиссии России.

Проект РД Гостехкомиссии России “Специальные требования и рекоменда-

73

73

ции по защите конфиденциальной информации” (СТР-К), официально еще не принятый, содержит достаточно полный набор требований и рекомендаций организационного уровня по защите речевой информации, информации, обрабатываемой средствами вычислительной техники, а также по защите информации

при подключении к сетям общего пользования.

В документе рассматриваются в том числе следующие вопросы:

1)Защита информации на рабочих местах на базе автономных ПЭВМ;

2)Защита информации при использовании съемных накопителей большой емкости для автоматизированных рабочих мест на базе автономных ПЭВМ;

3)Защита информации в локальных вычислительных сетях;

4)Защита информации при межсетевом взаимодействии;

5)Защита информации при работе с системами управления базами данных.

СТР-К может использоваться при проведении аудита безопасности АС для оценки полноты и правильности реализации организационных мер защиты информации в АС.

Аттестации АС и сертификация СВТ по требованиям безопасности информации, аудит и обследование безопасности, в отдельных случаях, предполагают использование помимо перечисленных, и других документов Гостехкомиссии России.

Руководящий документ «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации Клас-

сификация по уровню контроля отсутствия недекларированных возможностей» устанавливает классификацию программного обеспечения (ПО) (как отечественного, так и импортного производства) средств защиты информации, в том числе и встроенных в общесистемное и прикладное ПО, по уровню контроля отсутствия в нем недекларированных возможностей. Устанавливается четыре уровня контроля отсутствия недекларированных возможностей. Самый высокий уровень контроля – первый, достаточен для ПО, используемого при защите информации с грифом «особой важности». Второй уровень контроля достаточен для ПО, используемого при защите информации с грифом «совершенно секретно». Третий уровень контроля достаточен для ПО, используемого при защите информации с

грифом «секретно».

74

74

19. Защита от несанкционированного доступа. Классы защиты автоматизированных систем. Показатели защищенности от несанкционированного доступа к информации. Недекларированные возможности.

Выбор класса АС производится заказчиком и разработчиком с привлечением специалистов по защите информации.

Кчислу определяющих признаков, по которым производится группировка АС

вразличные классы, относятся:

1)наличие в АС информации различного уровня конфиденциальности;

2)уровень полномочий субъектов доступа АС на доступ к конфиденциальной информации;

3)режим обработки данных в АС - коллективный или индивидуальный. Устанавливается девять классов защищенности АС от НСД к информации.

Каждый класс характеризуется определенной минимальной совокупностью требований по защите.

Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС.

В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности (конфиденциальности) информации и, следовательно,

иерархия классов защищенности АС.

Третья группа включает АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса - 3Б и 3А.

Вторая группа включает АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса - 2Б и 2А.

Первая группа включает многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности. Не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов - 1Д, 1Г, 1В, 1Б и 1А.

В общем случае, комплекс программно-технических средств и организационных (процедурных) решений по защите информации от НСД реализуется в рамках системы защиты информации от НСД (СЗИ НСД), условно состоящей из следующих четырех подсистем:

75

75

•управления доступом;

•регистрации и учета;

•криптографической;

•обеспечения целостности.

Требования предъявляются к каждому классу защищенности АС. Каждый следующий класс включает также требования предыдущего. Копировать их сюда - очень много, там 10 страниц таблиц. Читайте РД АС

Руководящий документ «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации Классификация по уровню контроля отсутствия недекларированных возможностей» устанавливает классификацию программного обеспечения (ПО) (как отечественного, так и импортного производства) средств защиты информации, в том числе и встроенных в общесистемное и прикладное ПО, по уровню контроля отсутствия в нем недекларированных возможностей. Устанавливается четыре уровня контроля отсутствия недекларированных возможностей. Самый высокий уровень контроля – первый, достаточен для ПО, используемого при защите информации с грифом «особой важности». Второй уровень контроля достаточен для ПО, используемого при защите информации с грифом «совершенно секретно». Третий уровень контроля достаточен для ПО, используемого при защите информации с грифом «секретно».

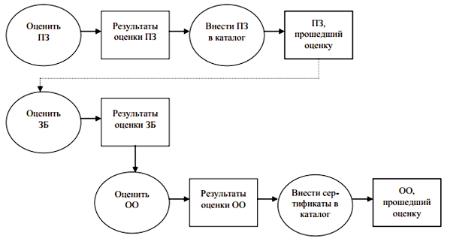

20. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Основные идеи «Общих критериев».

«Общие критерии» = «Руководящий документ. Безопасность информационных технологий. Критерии оценки безопасности информационных технологий». Содержит систематизированный каталог требований к безопасности информационных технологий, порядок и методические рекомендации по его использованию при задании требований, разработке, оценке и сертификации продуктов и систем информационных технологий по требованиям безопасности информации.

Объект оценки с точки зрения ОК: Подлежащие оценке продукт ИТ или система с руководствами администратора и пользователя.

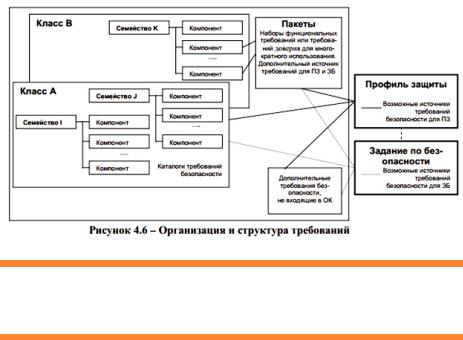

Для структуризации пространства требований в " Общих критериях " введена иерархия класс - семейство - компонент - элемент.

Классы определяют наиболее общую (как правило, предметную) группировку

требований.

Семейства в пределах класса различаются по строгости и другим характери-

76

76

стикам требований.

Компонент - минимальный набор требований, фигурирующий как целое. Элемент - неделимое требование.

Между компонентами могут существовать зависимости. Они возникают, когда компонент сам по себе недостаточен для достижения цели безопасности. Соответственно, при включении такого компонента необходимо добавить всю "гроздь" его зависимостей.

" Общие критерии " содержат два основных вида требований безопасности:

функциональные, соответствующие активному аспекту защиты, предъявляемые к функциям безопасности Объекта оценки (ОО) и реализующим их механизмам;

требования доверия, которые соответствуют пассивному аспекту, предъявляются к технологии и процессу разработки и эксплуатации ОО.

Для типовых изделий " Общие критерии " предусматривают разработку типовых совокупностей требований безопасности, называемых профилями защиты.

Для проектируемого изделия за выработкой требований следует разработка краткой спецификации, входящей в задание по безопасности (ЗБ).

В ОК определены три типа конструкций требований: пакет, ПЗ и ЗБ. Помимо этого, в ОК определена совокупность критериев безопасности ИТ, которые могут отвечать потребностям многих сообществ пользователей и поэтому служат основным исходным материалом для создания этих конструкций. Центральной

идеей ОК является концепция максимально широкого использования определенных в ОК компонентов, которые представляют хорошо известную и понятную

77

77

сферу применимости.

Промежуточная комбинация компонентов называется пакетом. Пакет позволяет выразить совокупность функциональных требований или требований доверия, которые отвечают идентифицируемому подмножеству целей безопасности. Пакет предназначен для многократного использования и определяет требования, которые известны как полезные и эффективные для достижения установленных целей. Допускается применение пакета при создании более крупных пакетов, профилей защиты и заданий по безопасности.

21. Структура и содержание профиля защиты.

Профиль защиты: Независимая от реализации совокупность требований безопасности для некоторой категории объекта оценки (ОО), отвечающая специфическим запросам потребителя.

Профиль защиты (protection profile): Независимая от реализации совокупность требований безопасности для некоторой категории изделий ИТ, отвечающая специфическим запросам потребителя(ГОСТ Р ИСО/МЭК 15408).

Профиль защиты - это нормативный документ, предназначенный для изложения проблемы безопасности определенной совокупности продуктов и систем ИТ

иформулирования требований безопасности для решении данной (РД Безопасные информационные технологии. Положение по разработке профилей защиты

изаданий по безопасности, ФСТЭК, 2003)

Разработчиком ПЗ может быть любое юридическое или физическое лицо. ПЗ

78

78

может разрабатываться по заказу заинтересованных организаций либо в инициативном порядке.

Содержание – Коротко из РД Безопасные информационные технологии. Положение по разработке профилей защиты и заданий по безопасности, ФСТЭК, 2003:

Профиль защиты должен содержать:

1)описание потребностей пользователей изделия ИТ в обеспечении безопасности;

2)описание среды безопасности изделия ИТ, уточняющее формулировку потребности в безопасности с учетом порождаемых средой угроз, политики безопасности и сделанных предположений;

3)цели безопасности изделия ИТ, основанные на описании среды безопасности и предоставляющие информацию относительно того, как и в какой мере должны быть удовлетворены потребности в безопасности. Посредством целей безопасности должно быть показано, что должно быть сделано для решения проблемы безопасности, определенной для изделия ИТ.

4)функциональные требования безопасности и требования доверия к безопасности, которые направлены на решение проблемы безопасности в соответствии с описанием среды безопасности и целями безопасности для изделия ИТ. Функциональные требования безопасности выражают то, что должно выполняться изделием ИТ и его средой для удовлетворения целей безопасности. Требования доверия к безопасности определяют степень уверенности в правильности реализации функций безопасности изделия ИТ. Функциональные требования безопасности и требования доверия к безопасности должны обеспечивать достижение целей безопасности; - обоснование, показывающее, что функциональные требования и требования доверия к безопасности являются достаточными для удовлетворения сформулированных потребностей пользователей изделия ИТ в его безопасности.

Требования безопасности профилей защиты определяются классом защищенности изделия ИТ, зависящим от ценности (секретности/конфиденциальности, важности, стоимости) информационных ресурсов, а также угрозами безопасности, современным состоянием (уровнем развития) продуктов безопасности, стоимостью и временем создания и проведения оценки безопасности изделия ИТ. При назначении требований безопасности в зависимости от класса защищенности изделия ИТ следует руководствоваться РД Гостехкомиссии России "Руководство по разработке семейств профилей защиты". Рекомендации по разработке ПЗ изложены в РД Гостехкомиссии России "Руководство по разработке профилей защиты и заданий по безопасности".

Подробно из ОК:

79

79

ОК предоставляют потребителям, особенно входящим в группы и сообщества с едиными интересами, независимую от реализации структуру, называемую профилем защиты (ПЗ), для выражения их специфических требований к мерам безопасности ИТ в объекте оценки.

ВОК определены три типа конструкций требований безопасности: пакет, ПЗ

иЗБ.

ПЗ определяет не зависимую от конкретной реализации совокупность требований ИТ для некоторой категории ОО. Такие ОО предназначены для удовлетворения общих запросов потребителей в безопасности ИТ. Поэтому потребители могут выразить свои запросы в безопасности ИТ, используя существующий или формируя новый ПЗ, без ссылки на какой-либо конкретный ОО.

ПЗ может разрабатываться сообществами пользователей, разработчиками продуктов ИТ или другими сторонами, заинтересованными в определении такой общей совокупности требований. ПЗ предоставляет потребителям средство ссылки на определенную совокупность потребностей в безопасности и облегчает будущую оценку в соответствии с этими потребностями.

Содержание ПЗ Б.2.2. Введение ПЗ

Введение ПЗ должно содержать информацию управления документооборотом и обзорную информацию, необходимые для работы с реестром ПЗ.

Б.2.3. Описание ОО

Эта часть ПЗ должна содержать описание ОО, служащее цели лучшего понимания его требований безопасности и дающее представление о типе продукта и основных характерных особенностях ИТ применительно к ОО.

Б.2.4. Среда безопасности ОО

Изложение #среды безопасности ОО# должно содержать описание аспектов безопасности среды, в которой предполагается использовать ОО, и ожидаемый способ его применения.

Если цели безопасности следуют только из угроз и предположений безопасности, описание политики безопасности организации может быть опущено.

Для физически распределенного ОО может быть необходимо рассмотреть аспекты среды безопасности (предположения, угрозы, политику безопасности организации) отдельно для каждой из различных областей среды ОО.

Б.2.5. Цели безопасности

Изложение #целей безопасности# должно определять цели безопасности как

для ОО, так и для его среды. Цели безопасности должны учитывать все установленные аспекты среды безопасности. Цели безопасности должны отражать из-

80

80