FAQ_Print

.pdf

6)обработка данных для защиты жизни, здоровья или иных жизненно важных интересов субъекта персональных данных, если получено его согласие;

7)обработка персональных данных для доставки почтовых отправлений организациями почтовой связи, осуществления операторами электросвязи расчетов с пользователями услуг связи;

8)обработка персональных данных в целях профессиональной деятельности журналиста либо в целях научной, литературной или иной творческой деятельности при условии, что не нарушаются права и свободы субъекта персональных данных;

9)обработка персональных данных, подлежащих опубликованию в соответствии с федеральными законами.

7.Системы защиты информации. Требования к системе защиты информации. Структура системы защиты информации.

Для защиты информации создается система защиты информации, состоящая из совокупности органов и (или) исполнителей, используемой ими техники защиты, организованная и функционирующая по правилам, установленным правовыми, распорядительными и нормативными документами в области защиты информации.

Система защиты информации: Совокупность органов и (или) исполнителей, используемой ими техники защиты информации, а также объектов защиты информации, организованная и функционирующая по правилам и нормам, установленным соответствующими документами в области защиты информации. (ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения»)

Основываясь на этом определении, подходы к структуре системы защиты информации можно рассматривать по двум основным направлениям: − структура технического (программно-технического) элемента системы защиты, включающего инженерно-технические и программно-аппаратные средства защиты информации; − структура нормативного элемента системы защиты, регламентирующего работу программнотехнического элемента и персонала. При определении структуры любой сложной системы базовым этапом является формулирова-

ние цели и критериев эффективности работы системы. В соответствии с ГОСТ Р 50922-2006 цель защиты информации – заранее намеченный результат защиты информации (результатом защиты информации может быть предотвращение ущерба обладателю информации из-за возможной утечки информации и (или) несанкционированного и непреднамеренного воздействия на информацию). Согласно ГОСТ Р 53114–2008 («Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения»), угроза информационной безопасности организации – совокупность факторов и условий,

31

31

создающих опасность нарушения информационной безопасности организации, вызывающую или способную вызвать негативные последствия (ущерб/вред) для организации. При таком подходе основной целью СЗИ является предотвращение ущерба, т.е. предотвращение реализации угроз информационной безопасности.

Архитектура системы защиты информации должна быть аналогична архитектуре защищаемой системы. Зависимость структуры СЗИ от структуры информационной системы вызвана необходимостью защищать информацию на всех этапах работы с информацией – этапах хранения, обработки, передачи внутри информационной системы; отправки за пределы информационной системы и т.п. Это значит, что построению СЗИ должна предшествовать инвентаризация ресурсов, используемых в информационной системе, включая каналы связи, а также должностных обязанностей сотрудников на наличие прав работы с этими ресурсами и самой информацией. По сути, защищать (устанавливать рубежи защиты) нужно все возможные потоки информации и места ее обработки в системе. Это позволяет определить количество необходимых экземпляров элементов защиты и их тип. При этом тип зависит от среды распространения информации (акустическая, видовая и т.д.).

Подход к построению СЗИ на основе защиты от угроз позволяет рассматривать структуру СЗИ на уровне «Тип угрозы – Тип рубежа защиты». Тогда класси-

фикация методов и средств защиты сводится к следующим типам (рис. 1): |

|

||

1) рубежи |

за- |

||

щиты информации |

|||

и ее |

носителей от |

||

угроз |

конфиденци- |

||

альности, |

целост- |

||

ности |

и |

доступно- |

|

сти; |

|

|

|

2) рубежи |

за- |

||

щиты |

|

элементов |

|

информационной |

|||

системы |

(баз |

дан- |

|

ных, операционных |

|||

систем, |

сетевых |

||

сервисов |

и |

т.п.), |

|

включая программ- н о - т е х н и ч е с к и е средства защиты информации, и их настроек от угроз конфиденциальности и целостности;

32

32

3) рубежи защиты, отвечающие за контроль выполнения правил работы с защищаемой информацией и программно-техническими средствами СЗИ.

При создании (модернизации) автоматизированной системы в защищенном исполнении (АСЗИ) необходимо руководствоваться следующими общими требованиями:

1)система ЗИ АСЗИ должна обеспечивать комплексное решение задач по ЗИ от НСД, от утечки защищаемой информации по техническим каналам, от несанкционированных и непреднамеренных воздействий на информацию (на носители информации) применительно к конкретной АСЗИ. Состав решаемых задач по ЗИ определяется задачами обработки информации, решаемыми с использованием АСЗИ, ее программным и аппаратным составом, конфигурацией этой системы, условиями функционирования, требованиями, предъявляемыми к обрабатываемой информации, угрозами безопасности информации;

2)система ЗИ АСЗИ должна разрабатываться (проектироваться) с учетом возможности реализации требований о защите обрабатываемой информации при использовании в АСЗИ методов и программно-аппаратных средств организации сетевого взаимодействия;

3)система ЗИ АСЗИ должна создаваться с учетом обеспечения возможности формирования различных вариантов ее построения, а также расширения возможностей ее составных частей (сегментов) в зависимости от условий функционирования АСЗИ и требований о ЗИ;

4)ЗИ должна обеспечиваться во всех составных частях (сегментах) АСЗИ, используемых в обработке защищаемой информации;

5)входящие в состав АСЗИ средства ЗИ и контроля эффективности ЗИ не должны препятствовать нормальному функционированию АСЗИ;

6)программное обеспечение системы ЗИ должно быть совместимым с программным обеспечением других составных частей (сегментов) АСЗИ и не должно снижать требуемый уровень защищенности информации в АСЗИ;

7)программно-технические средства, используемые для построения системы ЗИ, должны быть совместимы между собой (корректно работать совместно) и не должны снижать уровень защищенности информации в АСЗИ.

Работы по созданию и эксплуатации АСЗИ с использованием криптографических средств организуются в соответствии с положениями нормативных актов Российской Федерации, определяющих порядок разработки, изготовления, сопровождения и эксплуатации криптографических средств.

33

33

8. Угрозы информационной безопасности. Классификация угроз.

Угроза информационной безопасности (ИБ) – совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации (ГОСТ Р 50922-2006. Защита информации. Основные термины и определения).

Уязвимость ИС – свойство ИС, обуславливающее возможность реализации угроз безопасности обрабатываемой в ней информации.

Следствием угрозы могут быть нежелательные воздействия на информацию:

•Нарушение (искажение или уничтожение) (или опасность нарушения) физической целостности, логической структуры, несанкционированная модификация (или опасность такой модификации) информации;

•утечка (нарушение конфиденциальности) - несанкционированное получение (или опасность такого получения) информации, несанкционированное размножение информации;

•блокирование доступа к информации.

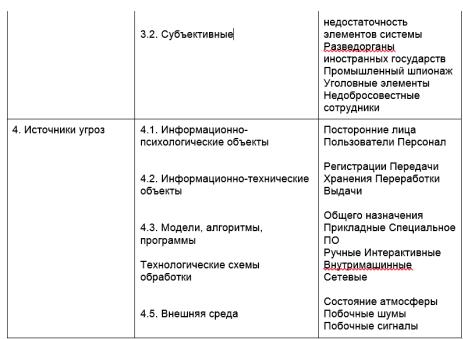

Сейчас известно большое количество угроз различного происхождения, таящих в себе опасность для информации. Системная их классификация приведена ниже в табл. «Системная классификация угроз ИБ»

34

34

1)Виды угроз. Данный параметр является основополагающим, определяющим целевую направленность защиты информации.

2)Происхождение угроз. В табл. 1 выделено два значения данного параметра:

случайное и преднамеренное. Подробно факторы угроз рассматривались в лекции 4. Применительно к автоматизированным системам сущность перечисленных событий определяется следующим образом:

a)отказ - нарушение работоспособности какого-либо элемента системы, приводящее к невозможности выполнения им основных своих функций;

b)сбой - временное нарушение работоспособности какого-либо элемента системы, следствием чего может быть неправильное выполнение им в этот момент своей функции.

c)ошибка - неправильное (разовое или систематическое) выполнение элементом одной или нескольких функций, происходящее вследствие специфического

(постоянного или временного) его состояния;

d)побочное влияние - негативное воздействие на систему в целом или отдельные ее элементы, оказываемое какими-либо явлениями, происходящими внутри системы или во внешней среде.

Преднамеренное происхождение угрозы обусловливается злоумышленными действиями людей, осуществляемыми в целях реализации одного или нескольких

35

35

видов угроз.

3) Предпосылки появления угроз. В табл. 1 названы две разновидности предпосылок: объективные (количественная или качественная недостаточность элементов системы) и субъективные (деятельность разведорганов иностранных государств, промышленный шпионаж, деятельность уголовных элементов, злоумышленные действия недобросовестных сотрудников системы). Перечисленные разновидности предпосылок интерпретируются следующим образом:

a)количественная недостаточность - физическая нехватка одного или несколько элементов системы обработки данных, вызывающая на рушения технологического процесса обработки или/и перегрузку имеющихся элементов;

b)качественная недостаточность - несовершенство конструкции (организации) элементов системы, в силу чего могут появляться возможности случайного или преднамеренного негативного воздействия на обрабатываемую или хранимую информацию;

c)деятельность разведорганов иностранных государств специально организуемая деятельность государственных органов, профессионально ориентированных на добывание необходимой информации всеми доступными способами и средствами. К основным видам разведки относятся:

i)агентурная (несанкционированная деятельность профессиональных разведчиков, завербованных агентов и так называемых доброжелателей);

ii)техническая, включающая радиоразведку (перехват радиосредствами информации, циркулирующей в радиоканалах систем связи), радиотехническую (регистрацию спецсредствами сигналов, излучаемых технически ми системами) и космическую (использование космических кораблей и искусственных спутников для наблюдения за территорией, ее фотографирования, регистрации радиосигналов и получения полезной информации другими доступными способами.

d)промышленный шпионаж - негласная деятельность организации (ее представителей) по добыванию информации, специально охраняемой от несанкционированной ее утечки или похищения, а также по созданию для себя благоприятных условий в целях получения максимальных выгод;

e)злоумышленные действия уголовных элементов - хищение ин формации или компьютерных программ в целях наживы или их разрушение в интересах

конкурентов;

f)злоумышленные действия недобросовестных сотрудников - хищение (копирование) или уничтожение информационных массивов или/и программ по эгоистическим или корыстным мотивам.

4) Источники угроз. Под источником угроз понимается непосредственный исполнитель угрозы в плане негативного воздействия ее на ин формацию. Перечень

и содержание источников приведены в табл. 1 и в дополнительных комментариях

36

36

не нуждаются.

Классификация угроз для вычислительных систем (вариант)

1.Угрозы технологического характера

1.1. Физические (Следующая ступень классификации - причина угрозы.)

1.1.1.Действия нарушителя (человека) (могут воздействовать на:)

1.1.1.1.На ресурс

1.1.1.2.На канал связи

1.1.2.Форс-мажорные обстоятельства

1.1.3.Отказ оборудования и внутренних систем жизнеобеспечения

зы.)1.2. Программные (логические) (Следующая ступень классификации - причина угро-

1.2.1.Угрозы, исходящие от локального нарушителя

1.2.1.1.Угрозы, направленные на операционную систему

1.2.1.2.На прикладное ПО

1.2.1.3.На информацию

1.2.2.Угрозы, исходящие от удаленного нарушителя

1.2.2.1.На ресурс

1.2.2.1.1.На операционную систему

1.2.2.1.2.На сетевые службы

1.2.2.1.3.На информацию

1.2.2.2. На канал связи

1.2.2.2.1.На операционную систему

1.2.2.2.2.На протоколы связи

2. Угрозы организационного характера 2.1. Воздействие на персонал

2.1.1.Физическое

2.1.1.1.Получение информации

2.1.1.2.Нарушение непрерывности ведения бизнеса

2.1.2. Психологическое

2.1.2.1.Получение информации

2.1.2.2.Нарушение непрерывности ведения бизнеса 2.2. Действия персонала

2.2.1.Умышленные действия

2.2.1.1.На информацию

2.2.1.2.На непрерывность ведения бизнеса

2.2.2.Неумышленные действия

2.2.2.1.На информацию

2.2.2.2.На непрерывность функционирования организации

37

37

9. Связь информационной безопасности с информатизацией общества. Понятие и современная концепция национальной безопасности.

Для определения сущности ИБ прежде всего необходимо установить объекты, на которые она распространяется, поскольку от состава объектов зависит ее содержательная часть. В Доктрине к объектам ИБ отнесены и информация, и информационная структура, субъекты, работающие с информацией, и системы регулирования общественных отношений, возникающих при сборе и обработке информации.

Связь ИБ с информатизацией общества.

Сущность информатизации общества в формировании такой информационной среды, в которой имелись бы все предпосылки для наиболее рационального информационного обеспечения деятельности во всех сферах общества. Информатизация является следствием общей индустриализации общества, а для дальнейшего развития общества первостепенную роль играет информационное обеспечение всех сфер жизнедеятельности, поэтому, информация, ее переработка и использование становиться важнейшей частью народного хозяйства - информационной индустрией. Поддержание ИБ напрямую связано с обеспечением безопасности всего общества.

Определение понятия "информационная безопасность".

Требования к информации. (полнота, достоверность, своевременность): "Ин-

формационная безопасность - состояние информационной среды, обеспечиваю-

щее удовлетворение информационных потребностей субъектов информационных отношений, обеспечивающее безопасность информации и защиту субъектов от негативного информационного воздействия".

Концепция безопасности - взаимосвязанный комплекс организационно-тех- нических мер, методологических указаний, регламентов, комплектов форм типовых документов и т.д., решающих задачи защиты конфиденциальной информации. Доктрина информационной безопасности РФ представляет собой совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения информационной безопасности РФ. Доктрина служит основой для: • формирования государственной политики в области обеспечения ИБ РФ; • подготовки предложений по совершенствованию правового, методического, научно-технического и организационного обеспечения ИБ РФ; • разработки целевых программ обеспечения ИБ РФ. Под информационной безопасностью РФ понимается состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбаланси-

рованных интересов личности, общества и государства. На основе национальных интересов Российской Федерации в информационной сфере формируются

38

38

стратегические и текущие задачи внутренней и внешней политики государства по обеспечению информационной безопасности. Выделяются четыре основные составляющие национальных интересов Российской Федерации в информационной сфере: - соблюдение конституционных прав и свобод человека и гражданина

в области получения информации и пользования ею, обеспечение духовного обновления РФ, сохранение и укрепление нравственных ценностей общества, традиций патриотизма и гуманизма, культурного и научного потенциала; - информационное обеспечение государственной политики РФ, связанное с доведением до российской и международной общественности достоверной информации о государственной политике РФ ее официальной позиции по социально значимым событиям российской и международной жизни, с обеспечением доступа граждан к открытым государственным информационным ресурсам; - развитие современных информационных технологий, отечественной индустрии информации, в том числе индустрии средств информатизации, телекоммуникации и связи, обеспечение потребностей внутреннего рынка ее продукцией и выход этой продукции на мировой рынок, а также обеспечение накопления, сохранности и эффективного использования отечественных информационных ресурсов; - защита информационных ресурсов от несанкционированного доступа, обеспечение безопасности информационных и телекоммуникационных систем, как уже развернутых, так и создаваемых на территории России. Развитие этих положений должно осуществляться на уровне национального законодательства. Основу правового обеспечения информационной безопасности России помимо нормативно-правовых актов составляют концептуальные документы. Они принимаются на уровне Президента РФ, Правительства РФ и других органов государственной власти. В частности, такими документами являются Доктрина информационной безопасности РФ и Стратегия национальной безопасности РФ до 2020 года.

10. Место информационной безопасности в системе национальной безопасности Российской Федерации. Факторы, влияющие на информационную безопасность и защиту информации.

Понятие национальной безопасности включает в себя в качестве основных элементов (видов) экономическую, социальную, экологическую, финансовую, ре-

сурсную, ядерную, информационную безопасности. Национальная безопасность

— защищенность жизненно важных интересов личностей (граждан), общества и государства, а также национальных ценностей и образа жизни от широкого спектра внешних и внутренних угроз, различных по своей природе (политических, военных, экономических, информационных, экологических и др.).

Национальные интересы России в информационной сфере заключаются в соблюдении конституционных прав и свобод граждан в области получения ин-

формации и пользования ею, в развитии современных телекоммуникационных

39

39

технологий, в защите государственных информационных ресурсов от несанкционированного доступа. Информационная безопасность играет ключевую роль в обеспечении жизненно важных интересов Российской Федерации. Именно через информационную среду осуществляются угрозы национальной безопасности в

различных сферах деятельности государства.

Вполитической сфере все большее значение приобретают информационные факторы. В традиционном противостоянии политических соперников растут удельный вес и значимость информационно-психологического воздействия. Экономический потенциал государства все в большей степени определяется объемом информационных ресурсов и уровнем развития информационной инфраструктуры. В то же время растет уязвимость экономических структур от недостоверности, запаздывания и незаконного использования экономической информации.

Ввоенной сфере исход вооружённой борьбы все в большей степени зависит от качества добываемой информации и уровня развития информационных технологий. В сфере духовной жизни возникает опасность развития в обществе агрессивной потребительской идеологии, тотальной коммерциализации культуры, распространения идей насилия и нетерпимости, воздействия на психику разрушительных форм мифологизированного сознания.

Вконцепции ИБ РФ названы важнейшие задачи обеспечения информационной безопасности РФ:

-реализация конституционных прав и свобод граждан РФ в сфере информационной деятельности;

-совершенствование и защита отечественной информационной инфраструктуры, интеграция России в мировое информационное пространство;

-противодействие угрозе развязывания противоборства в информационной сфере.

Факторы, влияющие на информационную безопасность и защиту информации.

Факторы, влияющие на Защиту информации:

Группа факторов 1 - обусловливаемые характером обрабатываемой информации.

1.Степень секретности

2.Объемы

3.Интенсивность обработки

Группа факторов 2 - обуславливаемые архитектурой автоматизированной си-

стемы обработки данных 1. Геометрические размеры

40

40