- •Часть 1. Основы криптографии

- •Глава 1.

- •1.2. Примеры моделей шифров

- •Ту же подстановку относительно своих контактов

- •1.3. Свойства шифров

- •1.4. Вероятностная модель шифра

- •1.5. Совершенные шифры

- •1.6. Способы представления реализаций шифров

- •1.7. Основные понятия теории автоматов

- •Глава 2.

- •2.1. Блочный шифр des

- •Матрица начальной перестановки p

- •Матрица обратной перестановки p–1

- •Связь элементов матриц

- •Функция расширения e

- •Функции преобразования s1, s2, ..., s8

- •Функция h завершающей обработки ключа.

- •2.2. Основные режимы работы алгоритма des

- •2.3. Области применения алгоритма des

- •2.4. Алгоритм шифрования данных idea

- •Подключи шифрования и расшифрования алгоритма idea

- •2.5. Отечественный стандарт шифрования данных

- •Режим простой замены. Для реализации алгоритма шифрования данных в режиме простой замены используется только часть блоков общей криптосистемы (рис.3.11). Обозначения на схеме:

- •32, 31, ... 2, 1 Номер разряда n1

- •32, 31, ... 2, 1 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •32, 31, ..., 2, 1 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •32, 31, ..., 2, 1 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •64, 63, ..., 34, 33 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •32, 31, ..., 2, 1 Номер разряда n2

- •Глава 3.

- •Узел выработки Канал

- •3.1. Шифры гаммирования

- •3.2. Поточный шифр гаммирования rc4

- •Глава 4.

- •Классическая модель криптографической системы (модель Шеннона)

- •4.1. Модель системы связи с открытым ключом

- •Модель системы с открытым ключом

- •4.2. Принципы построения криптосистем с открытым ключом

- •4.3. Схема цифровой подписи с использованием однонаправленной функции

- •4.4. Открытое распределение ключей Диффи-Хеллмана

- •Глава 5.

- •Классическая модель криптографической системы.

- •Глава 6.

- •6.1. Дешифрование шифра перестановки

- •6.2. Дешифрование шифра гаммирования при некачественной гамме

- •6.3. О дешифровании фототелеграфных изображений

- •6.4. Дешифрование шифра гаммирования при перекрытиях

- •Глава 7.

- •7.1. Задача определения периода гаммы в шифре гаммирования по заданному шифртексту

- •7.2. Возможности переноса изложенных результатов на шифры поточной замены (пз)

- •Где принадлежит множеству к подстановок на I (p-1(j) – вероятность j-той буквы, для ее расчета исходя из набора (p1,p2,…,p|I|) необходимо найти --1(j) – образ буквы j при подстановке --1).

- •Глава 8.

- •Глава 9.

- •9.1. Вероятностные источники сообщений.

- •9.2. О числе осмысленных текстов получаемых в стационарном источнике независимых символов алфавита

- •9.3. Критерии на осмысленные сообщения Важнейшей задачей криптографии является задача распознавания открытых текстов. Имеется некоторая последовательность знаков, записанная в алфавите I:

- •9.4. Частотные характеристики осмысленных сообщений Ниже используется следующий алфавит русского текста

- •Глава 10.

- •1) Для любой al(al)

- •Глава 11.

- •Глава 12.

- •Глава 13.

- •13.1. Расстояния единственности для открытого текста и ключа

- •13.2. Расстояние единственности шифра гаммирования с неравновероятной гаммой

- •Глава 14.

- •Глава 15.

Где принадлежит множеству к подстановок на I (p-1(j) – вероятность j-той буквы, для ее расчета исходя из набора (p1,p2,…,p|I|) необходимо найти --1(j) – образ буквы j при подстановке --1).

Предположим,

что множество К подстановок таково, что

при любых различных ,`,*К

величины MIc(P(-1),P(`-1))=![]() и MIc(P(-1),P(*-1))=

и MIc(P(-1),P(*-1))=![]() остаточно сильно различаются, то есть

различаются так, что различаются и

взаимные индексы совпадения MIC((),

(`)),

MIC((),(*))

для выборок (),

(`),(*)

из распределений P(-1),

P(`-1),

P(*-1).

остаточно сильно различаются, то есть

различаются так, что различаются и

взаимные индексы совпадения MIC((),

(`)),

MIC((),(*))

для выборок (),

(`),(*)

из распределений P(-1),

P(`-1),

P(*-1).

Приведенное выше приближенное равенство (,) является основным средством решения следующей задачи. При известных значениях МIc(P(-1), P(`-1)), MIc(P(-1),P(*-1)) и известной подстановке найти ` и * по реализациям выборок: (), (`), (*) из распределений

P(--1), P(`-1), P(*-1).

Для решения этой задачи подсчитывают взаимные индексы совпадения MIC((),(`)), MIC((),(*)) выборок (), (`) и (), (*) и определяют по ним приближенные значения величин MIc(P(-1),P(`-1)) и MIc(P(-1),P(*-1)). Откуда узнают и неизвестные ` и *.

Метод Симпсона. Перейдем теперь к изложению метода дешифрования шифра последовательной замены при известном периоде ключевой последовательности.

Пусть b1,b2,…,bN – известный шифртекст, d – период ключевой последовательности.

Для всех возможных пар (,`) из КхК подсчитывается значение вероятности МIc(P(-1), P(`-1)). Проводится разбиение множества К на классы kК эквивалентности так, что пары из одного класса имеют одинаковое значение вероятности, а из разных классов k, k` – разное значение вероятности.

Выписывают шифртекст в следующем виде:

(1) b1, b1+d, b1+2d,…,b1+jd,…

(2) b2, b2+d, b2+2d,…,b2+jd,…

……………………………..

(d) bd, bd+d, bd+2d,…,bd+jd…

Пусть

1,2,…,d

– начальный отрезок неизвестной ключевой

последовательности. Тогда первая строка

букв – последовательность (1)

результат шифрования букв открытого

текста по простой замене 1,

вторая – (2)

– по 2,

…d-тая

– по d.

Далее предполагают, что каждая

последовательность (j)

является реализацией выборки из

неизвестного вероятностного распределения

![]() .

Подсчитываются значения взаимных

индексов совпаденияMIC((1),(j)),

j{1,…,d}.

Опробуют в качестве неизвестной

подстановки 1

все подстановки

из К. Для опробуемого варианта

при каждом фиксированном j{1,…,d}

проводят сравнение значения взаимного

индекса совпадения MIC((1),(j))

с вероятностями: MIс(P(-1),P(`-1)),

`К.

Для каждого j{1,…,d}

находят наиболее близкое значение

MIс(P(-1),P(`-1)).

Этому значению отвечает некоторый класс

эквивалентности к(j).

Опробуемому варианту

ставят в соответствие множество

{,k(2),…,k(d)}

значений вариантов начального отрезка

1,2,…,d

ключевой последовательности. Первый

элемент любого такого варианта есть ,

второй – произвольный элемент из класса

k(2),

и т. д. Промежуточным этапом решения

задачи является получение объединения

множеств вариантов по всем К.

Далее, поставленная задача дешифрования

решается опробованием вариантов этого

множества.

.

Подсчитываются значения взаимных

индексов совпаденияMIC((1),(j)),

j{1,…,d}.

Опробуют в качестве неизвестной

подстановки 1

все подстановки

из К. Для опробуемого варианта

при каждом фиксированном j{1,…,d}

проводят сравнение значения взаимного

индекса совпадения MIC((1),(j))

с вероятностями: MIс(P(-1),P(`-1)),

`К.

Для каждого j{1,…,d}

находят наиболее близкое значение

MIс(P(-1),P(`-1)).

Этому значению отвечает некоторый класс

эквивалентности к(j).

Опробуемому варианту

ставят в соответствие множество

{,k(2),…,k(d)}

значений вариантов начального отрезка

1,2,…,d

ключевой последовательности. Первый

элемент любого такого варианта есть ,

второй – произвольный элемент из класса

k(2),

и т. д. Промежуточным этапом решения

задачи является получение объединения

множеств вариантов по всем К.

Далее, поставленная задача дешифрования

решается опробованием вариантов этого

множества.

Отметим,

что опробование неизвестной подстановки

1

диктуется неоднозначностью решения

уравнения

![]() =

P относительно пары подстановок (,*).

Так, если (,*)

–

решение этого уравнения, то пара

(^,*^)

также будет решением рассматриваемого

уравнения при любой подстановке ^.

Если же ищутся решения (,*)

с заданной первой компонентой ,

то неоднозначность решения значительно

уменьшается.

=

P относительно пары подстановок (,*).

Так, если (,*)

–

решение этого уравнения, то пара

(^,*^)

также будет решением рассматриваемого

уравнения при любой подстановке ^.

Если же ищутся решения (,*)

с заданной первой компонентой ,

то неоднозначность решения значительно

уменьшается.

Модернизированный метод Симпсона. Если известно, что первая подстановка 1 начального отрезка 1,2,…,d ключевой последовательности равна тождественной подстановке, то (1)=b1, b1+d, b1+2d,…,b1+jd является выборкой из неизвестного открытого текста и, по предположению, она трактуется как выборка из распределения Po. В этом случае по значениям вероятностей MIc(Po,P(-1)), К с помощью вычисленных значений взаимных индексов совпадения MIC((1), (j)), j{1,…,d } определяются остальные значения ключевой последовательности.

При неизвестной же первой подстановке в качестве выборки из неизвестного открытого текста (выборки из распределения Po=(P1,P2,…,P|I|)) может быть взят произвольный содержательный текст (0), т.е. можно ввести дополнительную вспомогательную последовательность (0) и считать, что ее буквы шифровались по тождественной подстановке. Следовательно, в общем случае имеется возможность сведения данной задачи к задаче дешифрования при известной первой подстановке. Практически же предлагается провести вычисления модернизированного взаимного индекса МВЗ(Po,(j)) по формуле

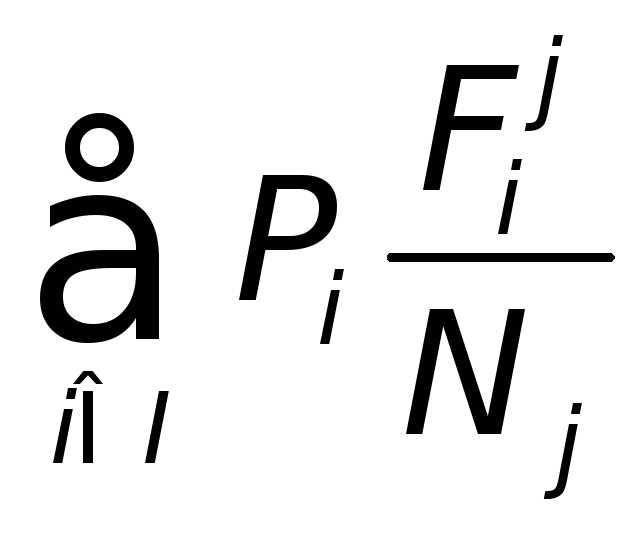

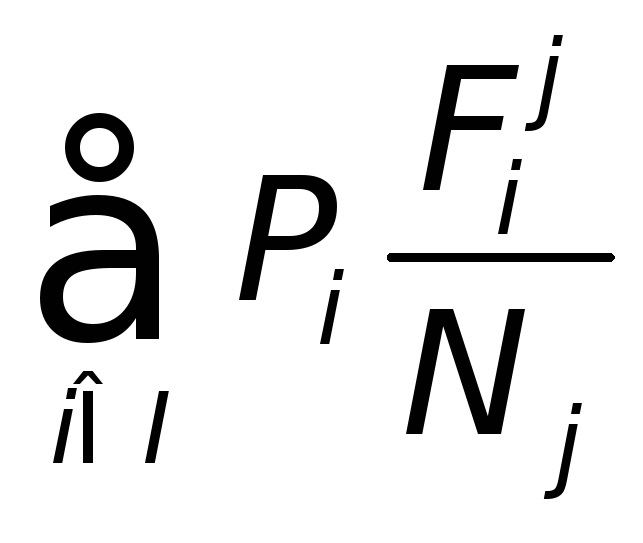

ВЗ(Po,(j))=

,

,

где

Nj

– длина последовательности (j),

F![]() –

частота буквы i в(j).

В качестве искомой подстановки j

предлагается брать подстановки ,

для которых

–

частота буквы i в(j).

В качестве искомой подстановки j

предлагается брать подстановки ,

для которых

ВЗ(Po,(j))=

MIc(Po,P(-1))=

MIc(Po,P(-1))=

![]() .

.