- •Часть 1. Основы криптографии

- •Глава 1.

- •1.2. Примеры моделей шифров

- •Ту же подстановку относительно своих контактов

- •1.3. Свойства шифров

- •1.4. Вероятностная модель шифра

- •1.5. Совершенные шифры

- •1.6. Способы представления реализаций шифров

- •1.7. Основные понятия теории автоматов

- •Глава 2.

- •2.1. Блочный шифр des

- •Матрица начальной перестановки p

- •Матрица обратной перестановки p–1

- •Связь элементов матриц

- •Функция расширения e

- •Функции преобразования s1, s2, ..., s8

- •Функция h завершающей обработки ключа.

- •2.2. Основные режимы работы алгоритма des

- •2.3. Области применения алгоритма des

- •2.4. Алгоритм шифрования данных idea

- •Подключи шифрования и расшифрования алгоритма idea

- •2.5. Отечественный стандарт шифрования данных

- •Режим простой замены. Для реализации алгоритма шифрования данных в режиме простой замены используется только часть блоков общей криптосистемы (рис.3.11). Обозначения на схеме:

- •32, 31, ... 2, 1 Номер разряда n1

- •32, 31, ... 2, 1 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •32, 31, ..., 2, 1 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •32, 31, ..., 2, 1 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •64, 63, ..., 34, 33 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •32, 31, ..., 2, 1 Номер разряда n2

- •Глава 3.

- •Узел выработки Канал

- •3.1. Шифры гаммирования

- •3.2. Поточный шифр гаммирования rc4

- •Глава 4.

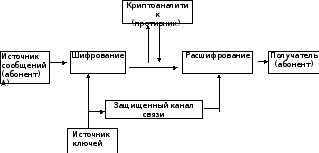

- •Классическая модель криптографической системы (модель Шеннона)

- •4.1. Модель системы связи с открытым ключом

- •Модель системы с открытым ключом

- •4.2. Принципы построения криптосистем с открытым ключом

- •4.3. Схема цифровой подписи с использованием однонаправленной функции

- •4.4. Открытое распределение ключей Диффи-Хеллмана

- •Глава 5.

- •Классическая модель криптографической системы.

- •Глава 6.

- •6.1. Дешифрование шифра перестановки

- •6.2. Дешифрование шифра гаммирования при некачественной гамме

- •6.3. О дешифровании фототелеграфных изображений

- •6.4. Дешифрование шифра гаммирования при перекрытиях

- •Глава 7.

- •7.1. Задача определения периода гаммы в шифре гаммирования по заданному шифртексту

- •7.2. Возможности переноса изложенных результатов на шифры поточной замены (пз)

- •Где принадлежит множеству к подстановок на I (p-1(j) – вероятность j-той буквы, для ее расчета исходя из набора (p1,p2,…,p|I|) необходимо найти --1(j) – образ буквы j при подстановке --1).

- •Глава 8.

- •Глава 9.

- •9.1. Вероятностные источники сообщений.

- •9.2. О числе осмысленных текстов получаемых в стационарном источнике независимых символов алфавита

- •9.3. Критерии на осмысленные сообщения Важнейшей задачей криптографии является задача распознавания открытых текстов. Имеется некоторая последовательность знаков, записанная в алфавите I:

- •9.4. Частотные характеристики осмысленных сообщений Ниже используется следующий алфавит русского текста

- •Глава 10.

- •1) Для любой al(al)

- •Глава 11.

- •Глава 12.

- •Глава 13.

- •13.1. Расстояния единственности для открытого текста и ключа

- •13.2. Расстояние единственности шифра гаммирования с неравновероятной гаммой

- •Глава 14.

- •Глава 15.

Глава 4.

Идея открытого ключа – революция в криптографии

Пусть абоненты А и Б обмениваются зашифрованными сообщениями. Основная задача участников передачи информации состоит в скрытии от противника этой информации. Задача Противника заключается в перехвате переданных зашифрованных сообщений и их дешифровании. Однако, это не единственная задача, которую может решать Противник. Он может быть заинтересован в искажении части или всего шифртекста с тем, чтобы навязать участникам ложную информацию. В случае с передачей зашифрованных сообщений участники А, Б решат свою задачу только в том случае, если Противник свою задачу не решит.

Обмен информацией в зашифрованном виде это не единственная задача, в решении которой могут быть заинтересованы участники А и Б. Рассмотрим ряд других задач.

1) Электронная цифровая подпись. Очевидно, что при передаче сообщений в электронном виде обычная подпись не имеет смысла.

2) Проверка подлинности лица или идентификация. Обычные способы идентификации как удостоверение личности с фотографией, или отпечатки пальцев и т.д. при передаче сообщений в электронном виде на расстояние смысла также не имеют.

3) Распределение ключей. Для того, чтобы участники А и Б могли установить шифрованную связь, им нужен общий ключ. Ключ должен обладать следующими свойствами:

должен быть секретным;

должен быть одинаковым для участников;

должен быть быстро и просто заменен при плановой смене ключей или компрометации;

должен иметь достаточно большой объем (но существенно меньший, чем длина сообщений).

Пусть

(X,K,Y,(fk)k![]() K)

–

шифр используемый абонентами А и Б.

Покажем, что этот же шифр может быть

использован для решения перечисленных

выше трех задач.

K)

–

шифр используемый абонентами А и Б.

Покажем, что этот же шифр может быть

использован для решения перечисленных

выше трех задач.

Проверка

подлинности лица с помощью симметричного

шифра.

Рассмотрим, например, протокол

распознавания «свой или чужой».

Представим, что самолет подлетел к

Радиолокационной Станции (РЛС), и там

решают свой это самолет или чужой. Свой

самолет имеет номер i

и

секретный ключ

![]() ,

который также имеется на РЛС. На земле

составляют запросxt

,

который также имеется на РЛС. На земле

составляют запросxt![]() X,

который зависит от времени t

и передают его на подлетающий самолет.

Летчик шифрует xt

на ключе

X,

который зависит от времени t

и передают его на подлетающий самолет.

Летчик шифрует xt

на ключе

![]() и возвращает пару (

и возвращает пару (![]() на РЛС. На РЛС по номеруi

определяют

ключ

на РЛС. На РЛС по номеруi

определяют

ключ

![]() и также шифруютxt

на ключе

и также шифруютxt

на ключе

![]() .

Если полученные два шифртекста совпадают,

то делается вывод, что самолет свой. В

противном случае делается вывод, что

самолет чужой. Очевидно, чтотребование

однозначности расшифрования здесь не

используется.

Фактически на РЛС проверяют знание

летчиком пары: несекретный номер i,

секретный ключ

.

Если полученные два шифртекста совпадают,

то делается вывод, что самолет свой. В

противном случае делается вывод, что

самолет чужой. Очевидно, чтотребование

однозначности расшифрования здесь не

используется.

Фактически на РЛС проверяют знание

летчиком пары: несекретный номер i,

секретный ключ

![]() .

.

Распознавания

целостности получаемой информации с

помощью симметричного шифра.

При передачи сообщения в зашифрованном

виде его целостность обеспечивается

за счет избыточности открытого текста.

Действительно, пусть А передает Б

шифртекст

![]() .

Если в процессе передачи шифртекстy

был заменен на y’,

то при расшифровании

Б получит

.

Если в процессе передачи шифртекстy

был заменен на y’,

то при расшифровании

Б получит

![]() .

Вероятно,x’

не имеет необходимую структуру открытого

текста, то есть избыточность, фиксированные

комбинации на фиксированных местах и

т.д.

.

Вероятно,x’

не имеет необходимую структуру открытого

текста, то есть избыточность, фиксированные

комбинации на фиксированных местах и

т.д.

Если

открытый текст не имеет избыточности,

то ее вносят искусственно. Если сообщение

передается в открытом виде, то есть без

шифрования, то вносимая избыточность

должна зависеть от ключа. Тогда вместо

открытого текста x

передают

![]() ,

гдеF

некоторое несекретное сжимающее

отображение. На приеме значение

,

гдеF

некоторое несекретное сжимающее

отображение. На приеме значение

![]() также может быть вычислено и проверено

на совпадение. Как видно, целостность

обеспечивается наличием на приемном и

передающем концах общего ключа

также может быть вычислено и проверено

на совпадение. Как видно, целостность

обеспечивается наличием на приемном и

передающем концах общего ключа![]() .

.

Электронная подпись для сообщения с помощью симметричного шифра. Пусть А, Б располагают общим секретным ключом k. При этом Б уверен, что ключ k не известен никому помимо А. Тогда электронная подпись для сообщения x может быть обеспечена вычислением F(fk(x)). Подписанное сообщение имеет вид x, F(fk(x)). Получатель Б зашифровывает x и вычисляет значение F от fk(x). Затем сравнивает полученное значение с принятым от А значением F(fk(x)). Однако этот способ подписи не обеспечивает важнейшее свойство обычной подписи. Действительно, А может отказаться от своей подписи, а Б не сможет доказать третьему лицу, что именно А подписал данное сообщение.

Отметим, что все рассмотренные протоколы используют наличие общего секретного ключа.

Доставка ключа для симметричного шифра. До 1970-х годов было известно три способа доставки ключа.

1)

Центр распределения ключей вырабатывает

ключ

![]() (дляi-го

сеанса связи), фельдъегерская служба

доставляет

(дляi-го

сеанса связи), фельдъегерская служба

доставляет

![]() абонентам А и Б,

абонентам А и Б,

2)

Фельдъегерская служба доставляет ключ

![]() .

Ключ

.

Ключ![]() передается Центром распределения ключей

абонентам А и Б в зашифрованном виде на

ключе

передается Центром распределения ключей

абонентам А и Б в зашифрованном виде на

ключе![]() .

Таким образом, абонентам передают

.

Таким образом, абонентам передают![]() (Здесь мы предположили, чтоki

(Здесь мы предположили, чтоki![]() X).

X).

3)

Фельдъегерская служба доставляет ключ

![]() абонентам А, Б. Ключи

абонентам А, Б. Ключи![]() получают посредством несекретного

преобразования:Fi

получают посредством несекретного

преобразования:Fi

![]() .

.

Возможны различные комбинации этих способов.

Классическая модель криптографической системы (модель К. Шеннона). Для решения проблемы распределения ключей в классических шифрах (симметричных шифрах) как было сказано выше предусмотрено наличие секретного канала связи, с помощью которого пользователи могут передавать ключи.

Но можно ли передавать ключи, если такого защищенного канала связи нет? Могут ли, например, два удаленных абонента обменяться секретными сообщениями, пользуясь лишь таким средством связи, как электронная почта?

Идея ассиметричного ключа. В 1970-х годах была совершена революция в области криптографических протоколов и в области криптографии в целом. Было обнаружено, что

1) ключ шифрования и ключ расшифрования не обязательно должны быть одинаковыми и один из них может быть несекретным.

2) абоненты могут договориться о секретном ключе, обмениваясь информацией по несекретному каналу связи.

Эти открытия сделали криптографию доступной не только государственным организациям и коммерческим фирмам, но и рядовым гражданам.