- •Часть 1. Основы криптографии

- •Глава 1.

- •1.2. Примеры моделей шифров

- •Ту же подстановку относительно своих контактов

- •1.3. Свойства шифров

- •1.4. Вероятностная модель шифра

- •1.5. Совершенные шифры

- •1.6. Способы представления реализаций шифров

- •1.7. Основные понятия теории автоматов

- •Глава 2.

- •2.1. Блочный шифр des

- •Матрица начальной перестановки p

- •Матрица обратной перестановки p–1

- •Связь элементов матриц

- •Функция расширения e

- •Функции преобразования s1, s2, ..., s8

- •Функция h завершающей обработки ключа.

- •2.2. Основные режимы работы алгоритма des

- •2.3. Области применения алгоритма des

- •2.4. Алгоритм шифрования данных idea

- •Подключи шифрования и расшифрования алгоритма idea

- •2.5. Отечественный стандарт шифрования данных

- •Режим простой замены. Для реализации алгоритма шифрования данных в режиме простой замены используется только часть блоков общей криптосистемы (рис.3.11). Обозначения на схеме:

- •32, 31, ... 2, 1 Номер разряда n1

- •32, 31, ... 2, 1 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •32, 31, ..., 2, 1 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •32, 31, ..., 2, 1 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •64, 63, ..., 34, 33 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •32, 31, ..., 2, 1 Номер разряда n2

- •Глава 3.

- •Узел выработки Канал

- •3.1. Шифры гаммирования

- •3.2. Поточный шифр гаммирования rc4

- •Глава 4.

- •Классическая модель криптографической системы (модель Шеннона)

- •4.1. Модель системы связи с открытым ключом

- •Модель системы с открытым ключом

- •4.2. Принципы построения криптосистем с открытым ключом

- •4.3. Схема цифровой подписи с использованием однонаправленной функции

- •4.4. Открытое распределение ключей Диффи-Хеллмана

- •Глава 5.

- •Классическая модель криптографической системы.

- •Глава 6.

- •6.1. Дешифрование шифра перестановки

- •6.2. Дешифрование шифра гаммирования при некачественной гамме

- •6.3. О дешифровании фототелеграфных изображений

- •6.4. Дешифрование шифра гаммирования при перекрытиях

- •Глава 7.

- •7.1. Задача определения периода гаммы в шифре гаммирования по заданному шифртексту

- •7.2. Возможности переноса изложенных результатов на шифры поточной замены (пз)

- •Где принадлежит множеству к подстановок на I (p-1(j) – вероятность j-той буквы, для ее расчета исходя из набора (p1,p2,…,p|I|) необходимо найти --1(j) – образ буквы j при подстановке --1).

- •Глава 8.

- •Глава 9.

- •9.1. Вероятностные источники сообщений.

- •9.2. О числе осмысленных текстов получаемых в стационарном источнике независимых символов алфавита

- •9.3. Критерии на осмысленные сообщения Важнейшей задачей криптографии является задача распознавания открытых текстов. Имеется некоторая последовательность знаков, записанная в алфавите I:

- •9.4. Частотные характеристики осмысленных сообщений Ниже используется следующий алфавит русского текста

- •Глава 10.

- •1) Для любой al(al)

- •Глава 11.

- •Глава 12.

- •Глава 13.

- •13.1. Расстояния единственности для открытого текста и ключа

- •13.2. Расстояние единственности шифра гаммирования с неравновероятной гаммой

- •Глава 14.

- •Глава 15.

6.3. О дешифровании фототелеграфных изображений

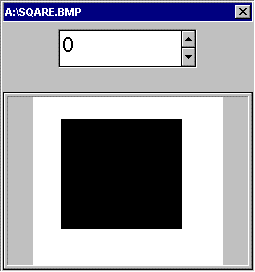

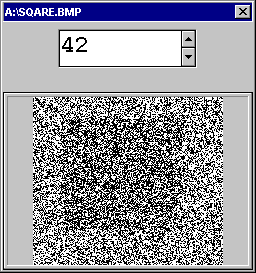

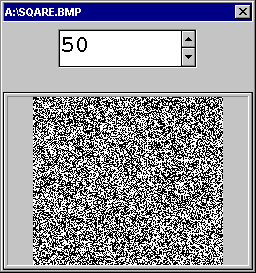

Для дешифрования не требуется особых усилий, если открытая информация имеет высокую избыточность. Это характерно для фототелеграфных изображений. Шифрование черно-белых картинок обычно осуществляется следующим образом. Картинка разбивается на квадратики. Квадратик закрашивается в черный цвет – 1, если большая его часть черная, и в белый цвет – в противном случае. Таким образом, каждому изображению ставится в соответствие последовательность из 0 и 1. При шифровании на эту последовательность накладывается гамма, снимаемая с шифратора.

Если посмотреть на изображение, зашифрованный последовательностью, полученный по равновероятной схеме Бернулли (полученный бросанием симметричной монеты), то мы увидим серый фон. Если же гамма неравновероятна, то на изображении проявляются контуры фигур, и чем больше неравновероятность, тем контуры отчетливее. На приводимых ниже рисунках приведено изображение черного квадрата на белом фоне, закрытое с помощью неравновероятной гаммы. Вероятность единицы в гамме указана в процентах (0%, 42%, 50%, 70%).

В связи с выше изложенным, обязательная составная часть криптографии – это исследование вероятностно-статистических свойств выходных и промежуточных гамм. Для этих целей можно использовать стандартные статистические критерии проверки качества псевдослучайных последовательностей см. [Кнут. «Искусство программирования». Т. 2.], либо специально разработанные статистические процедуры.

О степени неоднозначности восстановления открытого текста. Достаточно частой является ситуация, когда гаммы или открытый текст можно восстановить приближенно по побочным сигналам, сопровождающим работу криптотехники и оборудования. Представьте, например, что открытый текст печатается на телетайпе. Каждый удар печатающего устройства вызывает шум, все телетайпы стучат, и стук немного отличается для каждой буквы. Вопрос для инженера – выявить эти отличия для разных букв. Задача криптографа – оценка насколько это опасно.

Для оценки используются методы теории информации. Самая грубая оценка степени неоднозначности восстановления открытого текста длины N для приведенного выше примера (шифрования гаммой, принимающей k значений) имеет вид

r=![]() 2NH,

2NH,

где n – мощность алфавита открытого (шифрованного текста), H – энтропия открытого текста на букву.

Таким

образом, дешифрование принципиально

возможно для литературного открытого

текста (H=1), если шифрующая гамма принимает

k![]() возможных значений, т.е. k

возможных значений, т.е. k![]() 16

(положимn=32,

Н=1, решая уравнение

16

(положимn=32,

Н=1, решая уравнение

![]() ,

,

получим k=16).

Реальное

дешифрование обычно удавалось провести

при k![]() .

Высококлассные специалисты добивались

дешифрования где-то при k=12.

.

Высококлассные специалисты добивались

дешифрования где-то при k=12.

Для шифрования не равновероятной гаммой оценки приобретают вид

r=![]() ,

,

где

H![]() – энтропия гаммы.

– энтропия гаммы.

6.4. Дешифрование шифра гаммирования при перекрытиях

Перекрытием шифра называется ситуация, при которой два открытых текста шифруются с использованием одной и той же гаммы, управляющей работой узла наложения шифра. Возникновение перекрытий – это опасная с точки зрения надежности защиты ситуация. Особенно неприятна она для шифраторов гаммирования. В этом случае в распоряжении противника оказываются два шифрованного текста вида

b1t=a1t+![]() t

и

b2t=a2t+

t

и

b2t=a2t+![]() t

,

t

t

,

t![]() {1,2,…,N}.

{1,2,…,N}.

Обращаем внимание, что открытый текст и шифрованный текст здесь разные, а гамма одинакова. Злоумышленнику нетрудно из шифрованных текстов получить разность двух открытых текстов.

a![]() – a

– a![]() =

b

=

b![]() -b

-b![]() =

ct

=

ct

и попытаться восстановить оба открытых текста. Это просто сделать, если один из открытых текстов известен, в этом случае

a![]() =ct+a

=ct+a![]()

где

ct

и a![]() – известны, а a

– известны, а a![]() – легко восстанавливается. Открытый

текст a

– легко восстанавливается. Открытый

текст a![]() – может быть известен, в случае, если

аппаратура работала в линейном режиме

(постоянная связь между передатчиком

и приемником), при этом в течение

некоторого времени содержательной

информации не передавалось, и шифровался

известный всем текст «нет информации».

– может быть известен, в случае, если

аппаратура работала в линейном режиме

(постоянная связь между передатчиком

и приемником), при этом в течение

некоторого времени содержательной

информации не передавалось, и шифровался

известный всем текст «нет информации».

Если шифруются обычные тексты и ни один из них неизвестен, то для дешифрования используют стандарты.

Опробуют слово открытого текста и пытаются восстановить второй открытый текст. Если вариант опробования был выбран неправильно, то второй открытый текст будет бессмысленным, если правильно – то осмысленным, и так по частям мы восстановим оба открытых текста.

Например, предположим, что в один из текстов начинался со слова «СЕКРЕТНО». В этом случае, подставив его на нужное место мы восстановим фрагмент второго текста, например,

С Е К Р Е Т Н О

В О Е Н Н О – М

Угадав продолжение фрагмента второго текста, мы получаем продолжение первого текста

С Е К Р Е Т Н О С О О Б Щ

В О Е Н Н О – М О Р С К О Й

Продолжая первый текст, получаем

С Е К Р Е Т Н О С О О Б Щ А Ю

В О Е Н Н О – М О Р С К О Й Ф

Снова обращаемся ко второму тексту

С Е К Р Е Т Н О С О О Б Щ А Ю В А М

В О Е Н Н О – М О Р С К О Й Ф Л О Т

Таким образом, дешифровальщик восстанавливает оба текста.

b1t=a1t+![]() t

и

b2t=a2t+

t

и

b2t=a2t+![]() t

,

t

,

Если

есть две криптограммы y

и y’

(или два куска криптограмм), то возникает

вопрос о том, можно ли узнать до протяжки

вероятного слова о том, зашифрованы ли

они одной и той же гаммой .

Для решения данной задачи рассмотрим

простейшую модель открытого текста –

последовательность независимых испытаний

по полиномиальной схеме с вероятностями

p(a![]() ),...,

p(a

),...,

p(a![]() )

(распределение Р).

Тогда случайная величина

)

(распределение Р).

Тогда случайная величина ![]() =

=

![]() – имеет

распределение Р

– имеет

распределение Р![]() =P*P,

где Р

=P*P,

где Р![]() – свертка распределения Р

с собой. Если Р

– неравновероятное распределение, то

Р

– свертка распределения Р

с собой. Если Р

– неравновероятное распределение, то

Р![]() =(p

=(p![]() (a

(a![]() ),...,p

),...,p![]() (a

(a![]() ))

также неравновероятное распределение.

Тогда

))

также неравновероятное распределение.

Тогда

![]() – независимые случайные величины с

распределениемР

– независимые случайные величины с

распределениемР![]() .

Если a

зашифровывается

с помощью ,

а a’

– с помощью ‘,

то

.

Если a

зашифровывается

с помощью ,

а a’

– с помощью ‘,

то

b – b’ = a -ax’ + – ‘.

В

наших предположениях

– ‘

– равновероятно распределенные случайные

величины. Следовательно, b

– b’

–

также независимые и равновероятно

распределенные случайные величины.

Значит, статистический критерий,

проверяющий гипотезу Н![]() о равновероятности y

– y’

против альтернативы Н

о равновероятности y

– y’

против альтернативы Н![]() ,

что y

– y’

имеет распределение Р

,

что y

– y’

имеет распределение Р![]() ,

дает ответ о наличии перекрытия в y

и

y’.

,

дает ответ о наличии перекрытия в y

и

y’.

Обычно схема получения гаммы следующая: имеется автономный автомат А, в котором начальное состояние есть ключ k. Выходная последовательность этого автомата есть гамма для шифрования. Например, регистр сдвига с линейной и нелинейной обратной связью. При таком способе получения повтор получается, когда автомат начинает вырабатывать периодическую последовательность. Если период небольшой, то его можно опробовать и, применяя критерий на перекрытие, найти, а затем дешифровать криптограммы. Если n –число состояний автомата велико, то можно получить большой период, а, следовательно, мало шансов на перекрытие.

Пусть

S={1,…,n}

– множество состояний автомата А,

h

– функция переходов, s1=k

– случайное начальное состояние.

Рассмотрим вопрос о периоде состояний

автономного автомата А

Период возникает, когда возникает

повторение в последовательности

состояний s1,h(s1),

h![]() (s1),....

Пусть h

– случайная равновероятная подстановка

на {1,…,n}.

Тогда возврат возможен только в точку

k.

Если

– длина полученного цикла, и случайная

величина

(s1),....

Пусть h

– случайная равновероятная подстановка

на {1,…,n}.

Тогда возврат возможен только в точку

k.

Если

– длина полученного цикла, и случайная

величина ![]() = 1, если длина цикла равна i,

и

= 1, если длина цикла равна i,

и ![]() = 0 в противном случае, то

= 0 в противном случае, то

P(![]() = 1) =

= 1) =

![]() .

.

Тогда

t

=

![]() .

.

Отсюда

Et

=

![]() =

=![]() =

=![]() .

.

При

n

= 2![]() E

10

E

10![]() ,

что дает мало шансов ожидать перекрытия

даже при очень большой интенсивности

переписки.

,

что дает мало шансов ожидать перекрытия

даже при очень большой интенсивности

переписки.

Если

А

– случайное отображение (не

взаимно-однозначное) и

– длина цикла, а h

– длина подхода, то тогда h

~

![]() ,

~

,

~

![]() иh+

~

иh+

~

![]() .

Следовательно, приn

=

2

.

Следовательно, приn

=

2![]() h+

~ 2

h+

~ 2![]() ~

10

~

10![]() ,

что является не очень большой величиной

и можно ожидать перекрытия гаммы.

,

что является не очень большой величиной

и можно ожидать перекрытия гаммы.

Обращаем внимание на то, что наличие перекрытий шифра опасно для абсолютно стойкого шифра гаммирования. Перекрытия шифра – это одна из самых больших неприятностей, которая практически может иметь место для этих шифров. Для избежания перекрытий абсолютно стойких шифров гаммирования обычно применяют как организационные методы, сводящиеся к уничтожению гаммы наложения сразу же после первого использования так и технические методы, состоящие, например, в построении псевдослучайных последовательностей гарантированного периода. Отметим также, что для обеспечения криптографической стойкости поточных шифров простой замены их управляющие блоки (УБ) и шифрующие блоки (ШБ) должны удовлетворять целому ряду требований, одно из которых состоит в обеспечении больших периодов выходных последовательностей УБ и больших периодов последовательностей шифрпреобразований ШБ. В терминах теории автоматов эти вопросы будут решаться в томе 2.