- •Часть 1. Основы криптографии

- •Глава 1.

- •1.2. Примеры моделей шифров

- •Ту же подстановку относительно своих контактов

- •1.3. Свойства шифров

- •1.4. Вероятностная модель шифра

- •1.5. Совершенные шифры

- •1.6. Способы представления реализаций шифров

- •1.7. Основные понятия теории автоматов

- •Глава 2.

- •2.1. Блочный шифр des

- •Матрица начальной перестановки p

- •Матрица обратной перестановки p–1

- •Связь элементов матриц

- •Функция расширения e

- •Функции преобразования s1, s2, ..., s8

- •Функция h завершающей обработки ключа.

- •2.2. Основные режимы работы алгоритма des

- •2.3. Области применения алгоритма des

- •2.4. Алгоритм шифрования данных idea

- •Подключи шифрования и расшифрования алгоритма idea

- •2.5. Отечественный стандарт шифрования данных

- •Режим простой замены. Для реализации алгоритма шифрования данных в режиме простой замены используется только часть блоков общей криптосистемы (рис.3.11). Обозначения на схеме:

- •32, 31, ... 2, 1 Номер разряда n1

- •32, 31, ... 2, 1 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •32, 31, ..., 2, 1 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •32, 31, ..., 2, 1 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •64, 63, ..., 34, 33 Номер разряда n2

- •32, 31, ..., 2, 1 Номер разряда n1

- •32, 31, ..., 2, 1 Номер разряда n2

- •Глава 3.

- •Узел выработки Канал

- •3.1. Шифры гаммирования

- •3.2. Поточный шифр гаммирования rc4

- •Глава 4.

- •Классическая модель криптографической системы (модель Шеннона)

- •4.1. Модель системы связи с открытым ключом

- •Модель системы с открытым ключом

- •4.2. Принципы построения криптосистем с открытым ключом

- •4.3. Схема цифровой подписи с использованием однонаправленной функции

- •4.4. Открытое распределение ключей Диффи-Хеллмана

- •Глава 5.

- •Классическая модель криптографической системы.

- •Глава 6.

- •6.1. Дешифрование шифра перестановки

- •6.2. Дешифрование шифра гаммирования при некачественной гамме

- •6.3. О дешифровании фототелеграфных изображений

- •6.4. Дешифрование шифра гаммирования при перекрытиях

- •Глава 7.

- •7.1. Задача определения периода гаммы в шифре гаммирования по заданному шифртексту

- •7.2. Возможности переноса изложенных результатов на шифры поточной замены (пз)

- •Где принадлежит множеству к подстановок на I (p-1(j) – вероятность j-той буквы, для ее расчета исходя из набора (p1,p2,…,p|I|) необходимо найти --1(j) – образ буквы j при подстановке --1).

- •Глава 8.

- •Глава 9.

- •9.1. Вероятностные источники сообщений.

- •9.2. О числе осмысленных текстов получаемых в стационарном источнике независимых символов алфавита

- •9.3. Критерии на осмысленные сообщения Важнейшей задачей криптографии является задача распознавания открытых текстов. Имеется некоторая последовательность знаков, записанная в алфавите I:

- •9.4. Частотные характеристики осмысленных сообщений Ниже используется следующий алфавит русского текста

- •Глава 10.

- •1) Для любой al(al)

- •Глава 11.

- •Глава 12.

- •Глава 13.

- •13.1. Расстояния единственности для открытого текста и ключа

- •13.2. Расстояние единственности шифра гаммирования с неравновероятной гаммой

- •Глава 14.

- •Глава 15.

1.2. Примеры моделей шифров

Обозначим через I некоторый алфавит, а через I* -множество всех слов в алфавите I, то есть множество конечных последовательностей (i1,i2,…,iL), ijI, j{1,…,L}, L{1,2,….}

Шифр простой замены. Пусть Х=М – некоторое подмножество из I*, а К – множество всех подстановок на I, т.е. К=S(I) – симметрическая группа подстановок на I. Для каждого gК определим fg , положив для (i1,i2,…,iL) из М fg(i1,i2,…,iL)=g(i1),g(i2),…,g(iL). Положим дополнительно

f(i1,i2,…,iL, g)=fg( i1,i2,…,iL)

и У=f(М)={f(i1,i2,…,iL,g): gS(I), (i1,i2,…,iL)М}. Таким образом, нами определен шифр А=(М, S(I), У, f) простой замены, более точно: алгебраическая модель шифра простой замены с множеством открытых текстов Х=М.

Шифр перестановки. Положим Х – множество открытых (содержательных) текстов в алфавите I длины кратной Т. К=SТ – симметрическая группа подстановок степени Т, для gSТ определим fg положив для (i1,i2,…,iТ)Х

fg(i1,i2,…,iТ)=(ig(1),ig(2),…,ig(Т));

доопределим fg на остальных элементах из Х по правилу: текст хХ делится на отрезки длины Т и каждый отрезок длины Т шифруется на ключе g по указанному выше закону шифрования. Последовательность, составленная из букв образов зашифрованных слов, является шифрованным текстом, соответствующим открытому тексту х и ключу g. Таким образом, нами определена функция f:ХКУ и шифр перестановки (Х,SТ,У,f). Для шифрования текста длины не кратной Т его дополняют буквами до длины кратной Т.

Шифр гаммирования. Пусть буквы алфавита I упорядочены в некотором естественном порядке. «Отождествим» номера этих букв с самими буквами. То есть формально положим I={1,2,…,n}, |I|=n. Положим Х – некоторое подмножество множества IL, КIL. Для ключа =1,2,…,L из К и открытого текста х= i1,i2,…,iL их Х положим f(i1,i2,…,iL)=y1,y2,…,yL, где yj=ij+j mod(n), j{1,…,L}. Иногда под шифром гаммирования понимают и следующие способы шифрования: yj=ij-j; yj=j – ij mod(n).

Шифр дискового шифратора. Пусть I={1,2,…,n}, открытый текст i1,i2,…,iL будет шифроваться с помощью последовательности подстановок 1,…, j,…, L из симметрической группы подстановок степени n. Именно, fk(i1,i2,…,iL)= 1(i1),…, j(ij),…,L(iL). Выбор ключа k будет пояснен позднее.

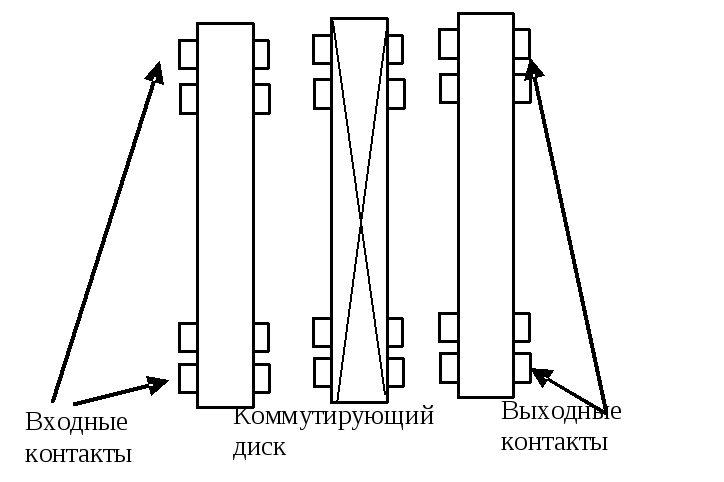

При такой его интерпретации сначала объясним правило зашифрования дискового шифратора с одним диском (рис.1.2.1).

Рис.1.2.1. Дисковый шифратор

Криптосхему этого шифра можно представить в виде рис.1.2.2.

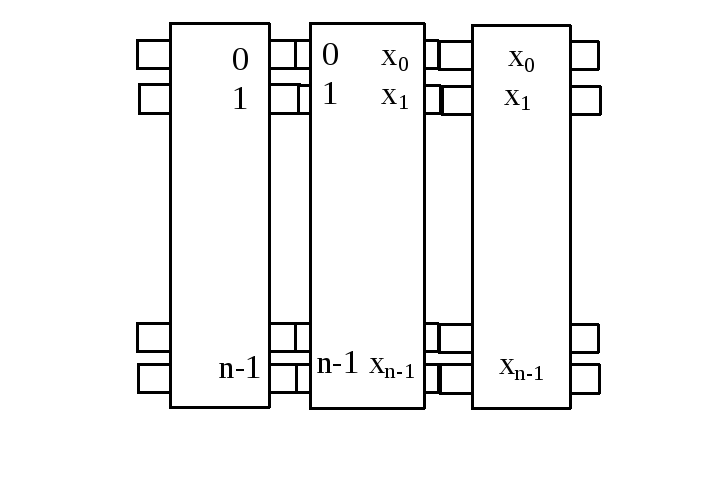

Рис. 1.2.2. Дисковый шифратор. Средний диск реализует подстановку

![]() .

.

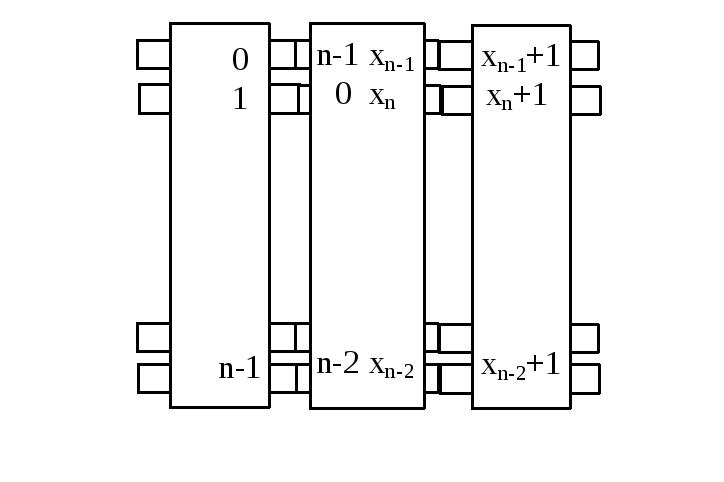

При

повороте среднего диска на

![]() получаем рис. 1.2.3.

получаем рис. 1.2.3.

Рис.

1.2.3. Дисковый

шифратор. Средний диск повёрнут на

![]() и реализует

и реализует

Ту же подстановку относительно своих контактов

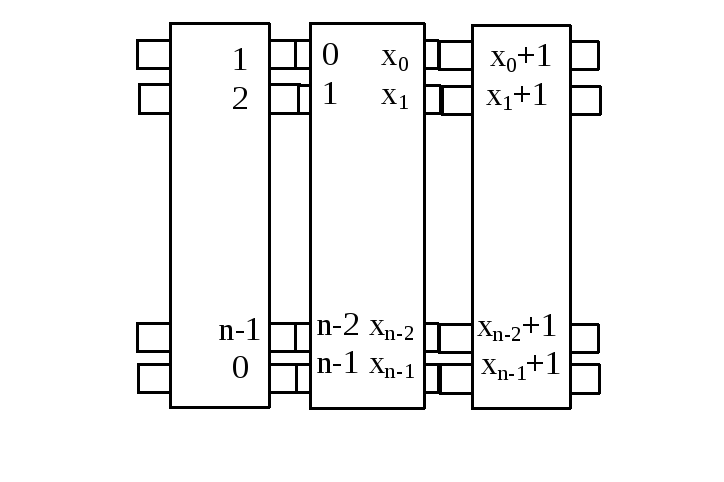

Если

повернуть входной и выходной диски на

![]() см. рис. 1.2.4.

см. рис. 1.2.4.

Рис.

1.2.4. Дисковый

шифратор. Входной и выходной диски

повёрнуты на

![]() ,

средний диск реализует ту же

подстановку относительно своих контактов.

Это эквивалентно повороту среднего

диска на

,

средний диск реализует ту же

подстановку относительно своих контактов.

Это эквивалентно повороту среднего

диска на![]() .

.

Сравнивая

положения дискового шифратора на рис.

2,3 можно увидеть, что при повороте

среднего диска на

![]() дисковый шифратор реализует подстановку

дисковый шифратор реализует подстановку

,

,

где

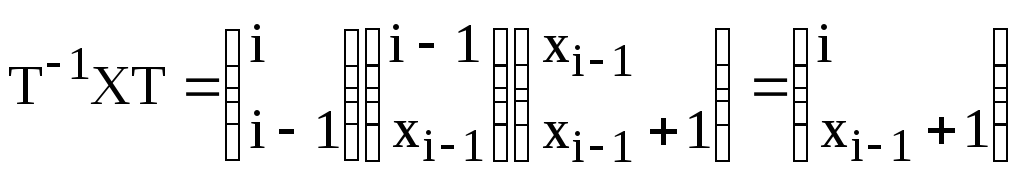

![]() .

.

При

повороте среднего диска на

![]() ,

m

,

m![]()

![]() дисковый шифратор реализует подстановку

дисковый шифратор реализует подстановку![]() .

.

Если

имеется N «средних» дисков, соединённых

последовательно, реализующих подстановки

X1,

X2,…,

XN

и повёрнутых относительно начального

положения на

![]() ,

i

,

i![]()

![]() то

конструкция в целом реализует правило

зашифрования

то

конструкция в целом реализует правило

зашифрования

j=![]() .

.

Положения дисков в каждом такте могут изменяться в соответствии с законом движения дисков. Ключ k определен коммутациями (постановками) дисков, их расположением (порядком) на оси и их начальными угловыми положениями. В каждый такт работы дискового шифратора вырабатывается подстановка шифрования j

Поточный шифр. Шифр поточной замены. Введем сначала вспомогательный шифр (I,Г,У,f) для шифрования букв алфавита I. Для ключа 1Г, и буквы (открытого текста) iI шифрованный текст имеет вид f1(i)=у. Обозначим через К – множество ключей поточного шифра. Для натурального числа L введем отображение Ф: КГL, для фиксированного ключа К положим Ф()=1,2,…,L. Поточный шифр (IL,К,F,У`) для вспомогательного шифра (Х=I,К=Г,У,f) шифрует открытый текст i1,i2,…,iL на ключе К по правилу

F(i1,i2,…,iL)= f1(i1), f2(i2),…, fL(iL),

где f(i)=f(i,).

Поточным шифром замены мы называем поточный шифр, для которого опорный шифр имеет вид (Х=I,К=Г,У=I,f), а (f)Г – семейство подстановок на I. Примерами поточных шифров служат шифры гаммирования, шифры простой замены. Поточный шифр с опорным шифром вида: I=К={1,2,…,n}, f(i, )=i+ mod |I| так же называют шифром гаммирования. При этом условно различают программный шифр гаммирования, в случае |К|<|I|L, и случайный шифр гаммирования, в случае К=IL, Ф – тождественное отображение.

Более общее понятие поточного шифра состоит в том, что в качестве множества открытых текстов рассматриваются все последовательности алфавита I длины не превосходящей некоторого L(0). Для шифрования текстов длины L используется гамма ФL()=1,2,…,L. Таким образом, используются L функций Фj, j{1,…,L(0)}.