Астахова_А_В_Инф_системы_в_экономике

.pdf

180 |

Глава 4 |

|

|

6.Чем динамические модели отличаются от статических моделей?

7.Дайте понятие имитационной модели.

8.Дайте понятие процесса функционирования системы, используемое при моделировании.

9.Что такое состояние моделируемой системы? Приведите примеры.

10.Что такое выходы системы? Приведите примеры.

11.Поясните «принцип t» построения моделирующих алгоритмов сложных систем.

12.Назовите цели моделирования в модели «Экономика одного человека».

13.Приведите названия нормативных показателей, являющихся неуправляемыми параметрами в модели «Экономика одного человека».

14.Назовите управляемые параметры модели «Экономика одного человека» и соответствующие им показатели реальной системы (приведенные в вербальной модели).

15.Назовите ограничения, учитываемые в модели «Экономика одного человека».

16.Какой шаг моделирования при реализации «принципа t» построения моделирующих алгоритмов установлен в приведенной выше модели «Экономика одного человека»?

17.Дайте понятие информационной модели.

18.С какой целью в процессе моделировании систем организационного управления используется диалог «человек-ЭВМ»?

19.Что такое сценарий? Приведите примеры сценариев при моделировании систем организационного управления.

20.Что такое бизнес-операция? Приведите примеры.

21.Что такое бизнес-процесс? Приведите примеры.

22.Какой шаг моделирования при реализации «принципа t» построения моделирующих алгоритмов может быть установлен в модели Project Expert? Аргументируйте выбор шага моделирования.

23.Модель Project Expert разрабатывалась для проведения научных исследований или для решения практических задач? Обоснуйте ответ.

24.Какие процессы, протекающие на предприятии и вне его, моделируются в рамках модели Project Expert? Назовите показатели, характеризующие эти процессы.

25.Можно ли осуществить настройку расчетов на значения показателей, характеризующих состояние системы управления предприятием, в модели Project Expert? Поясните ответ.

26.Можно ли осуществить настройку расчетов на номенклатуру выпускаемой предприятием продукции в модели Project Expert? Поясните ответ.

Project Expert как инструмент моделирования и комплексного принятия... |

181 |

27.Приведите примеры прикладных задач, которые можно решить с использованием системы Project Expert.

28.Назовите этапы моделирования деятельности предприятия с использованием системы Project Expert.

29.Какая информация о «финансовом окружении» предприятия может быть введена в информационную модель системы Project Expert?

30.Какая информация о предприятии должна быть введена в информационную модель системы Project Expert?

31.Какая информация для формирования инвестиционного плана предприятия может быть введена в информационную модель системы Project Expert?

32.Каким образом пользователь может указать системе Project Expert способ амортизации соответствующих активов, если какие-либо этапы подготовки производства связаны с постройкой зданий, приобретением оборудования, земли, или других основных средств?

33.Как и с какой целью в системе Project Expert формируется календарный план инвестиционного проекта?

34.Что такое операционный план в системе Project Expert? Раскройте содержание и способы формирования его составных частей.

35.Что такое Cash-Flow и как осуществляется моделирование этих потоков в системе Project Expert?

36.Как и с какой целью в системе Project Expert определяются потребности в финансировании?

37.Что такое стратегия финансирования и как она разрабатывается с использованием системы Project Expert?

38.В чем состоит анализ финансовых результатов в системе Project Expert?

39.Какие документы формируются в системе Project Expert в соответствие с международными стандартами бухгалтерского учета?

40.Как и с какой целью осуществляется в системе Project Expert ввод и анализ данных о текущем состоянии проекта в процессе его реализации?

41.Для решения каких задач, связанных с ВЭД, может использоваться система Project Expert? Обоснуйте ответ.

ГЛАВА 5

БЕЗОПАСНОСТЬ ИНФОРМАЦИОННОЙ СИСТЕМЫ

5.1.ПОНЯТИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Информационная безопасность является одной из важнейших характеристик процессов и систем. Многие официальные документы концептуального характера, формирующие базовые условия государственной информационной политики, включают в себя вопросы обеспечения информационной безопасности.

Стратегия развития информационного общества в РФ определяет информационную безопасность как «противодействие использованию потенциала информационных и телекоммуникационных технологий в целях угрозы национальным интересам России».

Информационная безопасность в контексте государственной политики также рассматривается качестве самостоятельного ее направления, которое оформлено директивными документами в сфере безопасности: Стратегия национальной безопасности РФ до 2020 г. и Доктрина национальной безопасности РФ. Первый из этих нормативных актов определяет базовые условия обеспечения национальной безопасности, второй — основные положения одного из его видов: информационной безопасности. В тексте Доктрины под информационной безопасностью РФ понимается состояние защищенности таких

Безопасность информационной системы |

183 |

|

|

объектов информационной безопасности, как ее национальные интересы в информационной сфере, которые определяются совокупностью сбалансированных интересов личности, общества, государства. Данное положение относится к любой системе. Вопросы информационной безопасности на современном этапе рассматриваются как приоритетные на всех уровнях управления.

Анализ понятия «информационная безопасность» применительно к понятию «безопасность информационной системы» предполагает рассмотрение каждого из элементов данного понятия, приведенного

вДоктрине:

•состояние защищенности (безопасность);

•объекты информационной безопасности;

•внутренние и внешние угрозы (внутренние и внешние воздействия на объекты).

Состояние защищенности. Подключившись к глобальной сети Интернет, любое предприятие получает новые возможности для ведения бизнеса, в том числе, на уровне внешнеэкономической деятельности. Однако при этом необходимо учитывать и отрицательные стороны такой акции. В общедоступной сети — это не только возможные, но и реальные негативные воздействия, в том числе, — атаки на информационные ресурсы подключенных к ней локальных сетей и компьютеров. Общепризнанно, что информационные атаки являются одной из составных частей современных информационных войн. Первым использовал термин «информационная война» американский эксперт Томас Рона в отчете, подготовленным им в 1976 г. для компании Boeing, и названный «Системы оружия и информационная война». Т. Рона указал, что информационная инфраструктура становится ключевым компонентом американской экономики. По оценкам аналитиков, ежегодные убытки из-за недостаточно защищенных корпоративных информационных систем исчисляются десятками миллионов долларов. И если в обычной сети, подключенной к Интернет, стандартные средства безопасности практически решают проблемы защиты внутренних ресурсов сети от злоумышленников, то к безопасности в корпоративных системах, связанных, с электронной коммерцией, предъявляются достаточно высокие требования.

Авторы издания [43, с. 455], со ссылкой на первоисточник, приводят рабочее определение надежной информационной системы, понимая термин «надежная» в смысле «защищенная», «безопасная». Это «система, использующая достаточные аппаратные и программные средства, чтобы обеспечить одновременную достоверную

184 |

Глава 5 |

|

|

обработку информации разной степени секретности различными пользователями или группами пользователей без нарушения прав доступа, целостности и конфиденциальности данных и информации, и поддерживающая свою работоспособность в условиях воздействия на нее совокупности внешних и внутренних угроз». Данное определение настолько развернуто, что практически не требует комментариев. Говоря на языке теории систем, открытая ИС считается защищенной, если внутренние и внешние возмущающие воздействия не выводят ее из области динамического равновесия, т. е. не приводят к потере свойства гомеостаза. Защищенная ИС «не поставит» под угрозу финансовое положение предприятия, его деловую репутацию и конкурентоспособность.

Концепция «Защищенные информационные системы», которая включает в себя законодательные инициативы, научные и инженерные решения [43, с. 456], может быть представлена трехуровневой моделью (табл. 5.1) . Очевидно при этом, что безопасность ИС, являясь системной категорией, не может быть обеспечена лишь путем разработки и внедрения плана некоторых мероприятий. Нацеленность на достижение параметров безопасности должна предусматриваться на всех этапах жизненного цикла ИС, в проекте каждой подсистемы.

Та б л и ц а 5 . 1 . Тр е х у р о в н е в а я м о д е л ь п р о б л е м ы з а щ и щ е н н о с т и и н ф о р м а ц и о н н о й с и с т е м ы

Система целей |

Средства |

Исполнение |

|

|

|

Общая цель: |

Установки: |

Обеспечение: |

Защищенные ИС |

– защищенность; |

– законы, нормы; |

Цели: |

– конфиденциальность; |

– характер ведения бизнеса; |

– безопасность; |

– целостность; |

– контракты, обязательства; |

– безотказность; |

– готовность к работе; |

– внутренние принципы; |

– деловое |

– точность; |

– международные, отраслевые |

взаимодействие. |

– управляемость; |

и внутренние стандарты. |

|

– безотказность; |

Реализация: |

|

– прозрачность; |

– методы взаимодействия |

|

– удобства пользования. |

с внешней и внутренней средой; |

|

Подтверждения: |

– методы работ; |

|

– внутренняя оценка; |

– анализ рисков; |

|

– аккредитация; |

– методы разработки, внедрения, |

|

– внешний аудит. |

эксплуатации и сопровождения; |

|

|

– методы обучения. |

|

|

|

Проект системы информационной безопасности должен разрабатываться и внедряться как проект одной из обеспечивающих подсистем ИС (см. рис. 1.4), с учетом прямых и обратных связей, как с организаци-

Безопасность информационной системы |

185 |

|

|

ей производственных процессов на предприятии, так со всеми другими обеспечивающими подсистемами ИС. При этом наиболее значимыми связями (по их количеству и содержанию) будут связи с подсистемой организационного обеспечения (в том числе, с реализацией специальных требований для абонентского трафика, проведением организационных мероприятий по усилению режима, изменением должностных обязанностей персонала) и подсистемой технического обеспечения. Проект системы информационной безопасности, как и все проекты ИС имеет стадии и этапы разработки и внедрения, которые должны быть согласованы с соответствующими стадиями и этапами разработки и внедрения других составных частей ИС. Сложность и специфика решения данной задачи заключается в том, что, как правило, приобретая типовую ИС, предприятие приобретает Soft и соответствующие руководства пользователям. Проблемы выбора средств защиты информации остаются для решения, как отдельные самостоятельные задачи, которым не всегда уделяется особое внимание. Проектирование и реализация системы информационной безопасности должны осуществляться с учетом требований к реализации безопасности открытых систем [41].

Промышленные предприятия, являясь приоритетными в структуре государства, не должны оставаться в вопросах обеспечения информационной безопасности только на уровне традиционных средств. Риски и угрозы на уровне информационных систем предприятий, в том числе, риски и угрозы, связанные с отсутствием дисциплинированности персонала, могут привести к потере не только внутренней безопасности предприятия. Они могут существенно повлиять на его внешнюю безопасность, как на способность системы взаимодействовать с внешней средой без нарушения гомеостаза последней.

Угрозы безопасности информации. Объекты информационной безопас-

ности. Современные информационные системы имеют следующие основные особенности [35]:

•построены на основе вычислительных сетей (ВС) по принципу распределенных приложений в соответствии с конкретной сетевой технологией;

•вычислительные сети функционируют в потенциально конфликтных ситуациях, и игнорирование этого условия приводит к нежелательным последствиям, наиболее тяжелым из которых является экономический фактор;

•информационные технологии разрабатываются конкретными авторскими коллективами, имеющими собственные представ-

186 |

Глава 5 |

|

|

ления о степени сбалансированности целевого назначения программного продукта и безопасности его применения, поэтому многие технологии обладают рядом типовых угроз и уязвимостей;

•построение перспективных механизмов обеспечения безопасности ВС связывается не только с защитой от выявленных уязвимостей, а с возможностью предотвращать новые, неизвестные методы проведения информационных атак.

Новые сетевые информационные технологии расширили возможности негативного информационного воздействия на ИС. Обострение борьбы за обеспечение информационного превосходства требует усиление контроля информационных ресурсов конфликтующей стороны. В этой связи, защиту собственного информационного ресурса одной из конкурирующих сторон следует рассматривать как составную часть сохранения целостности системы. Для этого требуется разработка и внедрение системы соответствующих мероприятий по информационной защите информации. Это защита средств хранения, обработки, передачи информации, защита средств автоматизации процессов управления и сервисных процессов от воздействий противника, включающая действия по деблокированию информации (в том числе, защиту носителей информации от физического уничтожения), и блокированию дезинформации, распространяемой и внедряемой в информационную систему.

Информационная защита не исключает мероприятий по разведке, защите от захвата элементов информационных систем, а также по радиоэлектронной защите. Атаки на компьютерную сеть могут производиться как из-за пределов сети (атаки по сети), так и по внутренним каналам (физические атаки). Поэтому информационная защита также делится на два вида: внешнюю и внутреннюю. Для достижения своих целей атакующая сторона будет пытаться использовать оба вида атак. Сценарий ее действий заключается в том, чтобы с помощью физических атак завладеть некоторой информацией о сети, а затем с помощью атак по сети осуществлять несанкционированный доступ (НСД) к компонентам всей сети системы. По данным статистики в настоящее время доля физических атак составляет 70 % от общего числа совершенных атак. Наиболее частым нарушениями по сети являются: сбор имен и паролей, подбор паролей, выполнение действий, приводящих к переполнению буферных устройств и т. п.

Под угрозой безопасности информации в ИС понимается целенаправленное действие, которое повышает уязвимость накапливаемой,

Безопасность информационной системы |

187 |

|

|

хранимой и обрабатываемой в системе информации и приводит к ее случайному или преднамеренному изменению или уничтожению. Все угрозы безопасности информации можно классифицировать по следующим признакам: по цели воздействия; по характеру воздействия и по способу возникновения.

В зависимости от характера воздействия нарушителя могут быть выделены активные и пассивные угрозы безопасности информации.

При пассивном вторжении (перехвате информации) нарушитель только наблюдает за прохождением информации в вычислительную систему, не вторгаясь ни в информационный поток, ни в содержание передаваемой информации. При активном вторжении нарушитель стремится изменить информацию, передаваемую в сообщении.

Причинами случайных угроз могут быть:

•аварийные ситуации, в том числе, из-за стихийных бедствий и отключения электропитания;

•отказы и сбои аппаратуры;

•ошибки в программном обеспечении;

•ошибки в работе обслуживающего персонала и пользователей;

•помехи в линиях связи из-за воздействий внешней среды. Преднамеренные угрозы связаны с целенаправленными действиями

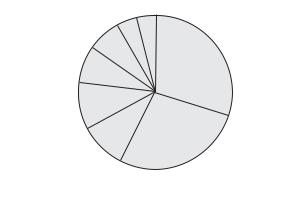

нарушителя. Действия нарушителя могут быть обусловлены разными мотивами: недовольством, взяткой, любопытством, конкуренцией и т. п. Преднамеренные угрозы могут реализовать как внутренние для системы участники процесса обработки данных (персонал, сервисное звено и т. д.), так и люди, внешние по отношению к системе, так называемые «хакеры» (взломщики). Статистика свидетельствует [35], что по частоте проявления преднамеренные угрозы можно ранжировать в следующем порядке (рис. 5.1):

1 — злоупотребления в Интернет со стороны сотрудников;

2 — несанкционированный доступ (НСД) со стороны сотрудников;

3 — отказы обслуживания;

4 — атаки внешних злоумышленников;

5 — кража информации;

6 — саботаж;

7 — финансовые мошенничества;

8 — мошенничества с телекоммуникационнымиустройствами.

В табл. 5.2 представлены способы воздействия на объекты ИС, реализующие основные угрозы безопасности информации. Из таблицы видно, что рассмотренные способы воздействия на аппаратные

188 |

Глава 5 |

|

|

|

|

4 % 4 % |

|

|

7 % |

7 |

8 |

|

|

6 |

30 % |

|

|

1 |

|

8 % |

5 |

|

|

|

|

||

10 % |

4 |

|

|

|

|

|

|

|

|

3 |

2 |

|

|

|

|

10 % |

|

|

|

|

|

|

27 % |

Рис. 5.1. Частота обнаруженияатак на вычислительныесети |

|||

средства и программное обеспечение могут быть осуществлены только непосредственно авторизованными пользователями (должностными лицами системы управления предприятием, обслуживающим персоналом). Кроме того, воздействия на программное обеспечение и базы данных могут осуществляться удаленно, путем используя сетевых ресурсов. Исполнение угроз осуществляется посредством программных атак.

Наиболее распространенным и многообразным видом компьютерных нарушений является несанкционированный доступ (НСД). Суть НСД состоит в получении нарушителем доступа к объекту в нарушение правил разграничения доступа, установленных в соответствии с принятой политикой безопасности. НСД может быть осуществлен как штатными средствами системы, так и специально созданными аппаратными и программными средствами.

5.2.ЗАЩИТА ИНФОРМАЦИИ В ВЫЧИСЛИТЕЛЬНЫХ СЕТЯХ

Защита информации от компьютерных атак. Существующие на сегодняшний день методы и средства защиты информации в автоматизированных системах достаточно разнообразны, что, несомненно, отражает многообразие способов и средств возможных несанкционированных действий. Главным недостатком используемых методов и средств защиты информации, включая современные средства поиска уязвимостей информационных систем и обнаружения несанкционированных действий, является то, что они, в подавляющем большин-

Безопасность информационной системы |

|

|

189 |

|

|

|

|

|

|

|

Та б л и ц а 5 . 2 . С п о с о б ы в о з д е й с т в и я н а объекты ИС, |

|||

р е а л и з у ющ и е осн ов н ые у г р о з ы б е з о п а с н о с т и и н ф о р м а ц и и |

||||

|

|

|

|

|

Способы воз- |

Объекты воздействий |

|

||

|

|

|

|

|

действия |

оборудование |

программы |

данные |

персонал |

|

||||

|

|

|

|

|

Раскрытие |

Хищение носителей |

Несанкциони- |

Хищение, |

Передача |

информации |

информации, под- |

рованное |

копиро- |

сведений |

(утечка) |

ключение к линиям |

копирование, |

вание, пере- |

о защите, |

|

связи, использование |

перехват |

хват |

разглаше- |

|

ресурсов |

|

|

ние, халат- |

|

|

|

|

ность |

Потеря целост- |

Подключение, |

Внедрение |

Искажение, |

Вербовка |

ности инфор- |

модификация, |

«троянских |

модифика- |

персонала, |

мации |

спец. вложения, |

коней» и |

ция |

«маскарад» |

|

изменение режимов |

«жучков» в виде |

|

|

|

работы, несанкцио- |

вредоносных |

|

|

|

нированное исполь- |

программ |

|

|

|

зование ресурсов |

|

|

|

Нарушение |

Изменение режи- |

Искажение, |

Искажение, |

Уход, |

работоспособ- |

мов функциони- |

удаление, под- |

удаление, |

физическое |

ности ИС |

рования, вывод |

мена |

навязыва- |

устранение |

|

из строя, хищение, |

|

ние ложных |

|

|

разрушение |

|

данных |

|

Незаконное |

Изготовление анало- |

Использование |

Публикация |

– |

тиражирова- |

гов без лицензий |

незаконных |

без ведома |

|

ние (воспро- |

|

копий |

авторов |

|

изведение) |

|

|

|

|

информации |

|

|

|

|

стве случаев, позволяют организовать защиту информации лишь от постфактум выявленных угроз, что отражает определенную степень пассивности обороны. В этой связи специалисты в области защиты информации предлагают развивать системы обнаружения угроз (атак).

Системы обнаружения атак создаются, чтобы обеспечить дополнительный уровень защиты вычислительной сети, дополняя традиционные средства защиты. Дополнениями служат: межсетевые экраны, криптомаршрутизаторы, серверы аутентификации и т. д. Очень часто противник в первую очередь атакует и пытается вывести из строя, имеющиеся защитные средства, обеспечивающие безопасность выбранной им цели.

Обнаруживать, блокировать и предотвращать нарушения политики безопасности можно несколькими путями. Первый и самый распространенный способ — это распознавание уже реализуемых атак. Это способ применяется в классических системах обнаружения атак.

190 |

Глава 5 |

|

|

Однако недостаток средств данного класса в том, что атаки могут быть реализованы повторно. Поэтому было бы правильнее предотвращать атаки еще до их осуществления. В этом и заключается суть второго способа. Реализуется он путем поиска уязвимостей, которые могут быть использованы для совершения атаки. И, наконец, третий путь — выявление уже совершенных атак и предотвращение их повторения в дальнейшем. Таким образом, системы обнаружения нарушений политики безопасности могут быть классифицированы следующим образом:

•системы анализа защищенности;

•системы обнаружения атак в процессе реализации;

•системы обнаружения реализованных атак.

Системы анализа защищенности проводят всесторонние исследования систем с целью обнаружения уязвимостей, которые могут привести к нарушениям политики безопасности. Результаты, полученные от средств анализа защищенности, представляют «мгновенный снимок» состояния защиты системы в данный момент времени. Несмотря на то, что эти системы не могут обнаруживать атаку в процессе ее развития, они могут определить возможность реализации атак. Функционировать системы анализа защищенности могут на всех уровнях информационной инфраструктуры, т. е. на уровне сети, операционной системы, СУБД и прикладного программного обеспечения.

Системы обнаружения реализованных атак работают либо с электронными журналами регистрации операционной системы и прикладного программного обеспечения, либо с сетевым трафиком в реальном времени. Компоненты обнаружения атак, размещенные на узлах и сегментах сети, оценивают различные действия, в том числе, и действия, которые используют известные системе уязвимости. Например, при проникновении противника в компьютерную четь через межсетевой экран, система обнаружения атак сможет обнаружить действия, которые будут отличаться от традиционных действий пользователя, у которого был украден пароль.

Разработаны также механизмы обнаружения атаки в процессе ее реализации. Такие механизмы реализуются в так называемых обманных системах. Обманную систему вводят в контур защиты, и она эмулирует те или иные уязвимости, которых в реальности не существует, вовлекая нарушителя в свою «игру» и тем самым увеличивая время, которое программе-нарушителю требуется, чтобы «обойти» систему компьютерной защиты. Существуют разные способы реализации обманных систем.

Безопасность информационной системы |

191 |

|

|

Одним из приемов является разработка специальных инструментальных средств в в идее компьютерных программ, предназначенных для реализации механизма обмана злоумышленников, пытающихся проникнуть в вычислительную сеть.

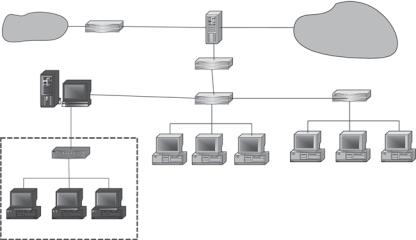

Есть разработки обманных систем, которые эмулируют работу сразу целых компьютеров или сегментов, содержащих виртуальные узлы. Так, обманная система CyberCop Sting (рис. 5.2) «создает» виртуальную сеть на выделенном узле, работающей под управлением Windows NT. Каждый из виртуальных узлов имеет один или несколько IP-адресов, на которые можно посылать сетевой трафик и получать вполне «реальный» ответ. В более сложных случаях виртуально созданный узел может выступать в роли ретранслятора пакетов на невидимый, но реальный компьютер, который и отвечает на все запросы злоумышленника.

Рис. 5.2. Применение системы CyberCop Sting для создания виртуального сегмента компьютернойсети

Основное достоинство обманной системы CyberCop Sting в том, что ей для моделирования «приманки» для нарушителя требуется лишь один компьютер (рис. 5.2.)

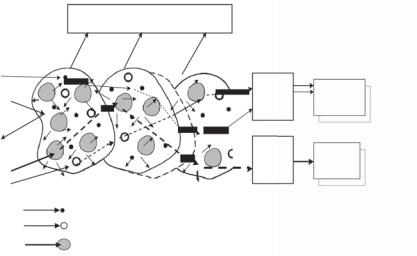

Для описания работы подобных систем защиты информации используется вербальная модель в графической форме, представленной на рис. 5.3.

С помощью обманных систем против злоумышленников используют их же оружие. Это позволяет склонить чашу весов не в пользу ата-

192 |

Глава 5 |

|

|

Система

Обозначения:

Путь легального пользователя

Путь нелегального пользователя в обход СЗИ Путь нелегального пользователя в обманной системе

Рис. 5.3. Вербальная модель системызащитыинформации(СЗИ) с обманной системой

кующих, которые часто шли на шаг впереди специалистов по защите информации.

Защита от компьютерных вирусов и их проявлений. Лавинообразное распространение вирусов («червей», «троянских коней») продолжает оставаться большой проблемой для всех организаций, которые пользуются Интернет. В настоящее время известно более 45000 компьютерных вирусов и ежемесячно появляется около 300 новых разновидностей. Они способны причинить значительный ущерб информационным ресурсам. Поэтому принципиальное значение имеет не только защита сети в целом и отдельных средств информационного обмена, в частности, от вирусов, но и понимание пользователями принципов антивирусной защиты.

В нашей стране наиболее популярны антивирусные пакеты «Антивирус Касперского» и DrWeb. Существуют также другие программы. В настоящее время одной из вирусоустойчивых программных продуктов признан антивирус NOD32. Этот антивирус успешно прошел все испытания, когда в компьютер, куда установили NOD32, записывали самые мощные вирусы и следили, за тем как антивирус справлялся с ними.

Динамика изменения информации в данной предметной области высокая, поэтому дополнительную информацию по защите от вирусов можно найти в Internet, выполнив поиск по ключевым словам «за-

Безопасность информационной системы |

193 |

|

|

щита от вирусов». Известно, что нельзя добиться 100 %-ой защиты ПК от компьютерных вирусов отдельными программными средствами. Поэтому для уменьшения потенциальной опасности внедрения компьютерных вирусов и их распространения по корпоративной сети необходим комплексный подход, сочетающий различные организационные меры, программно-технические средства антивирусной защиты, а также средства резервирования и восстановления данных. Делая акцент на программно-технических средствах, можно выделить три основных уровня антивирусной защиты:

•поиск и уничтожение известных вирусов;

•поиск и уничтожение неизвестных вирусов;

•блокировка появления вирусов.

При поиске и уничтожении известных вирусов наиболее распространенным является метод сканирования. Указанный метод заключается

ввыявлении компьютерных вирусов по их уникальному фрагменту программного кода (сигнатуре, программному штамму). Для этого создается специальная база данных сканирования, содержащая фрагменты кодов известных компьютерных вирусов. Обнаружение вирусов осуществляется путем сравнения оперативных данных, находящихся

впамяти компьютера с фиксированными кодами базы данных сканирования. В случае выявления и идентификации кода нового вируса, его сигнатура может быть введена в базу данных сканирования. В виду того, что сигнатура известна, существует возможность корректного восстановления (обеззараживания) зараженных вирусами файлов и областей. Следует добавить, что некоторые системы хранят не сами сигнатуры, а, например, контрольные суммы или «имитоприставки» сигнатур.

Антивирусные программы, выявляющие известные компьютерные вирусы, называются сканерами или детекторами. Программы, включающие функции восстановления зараженных файлов, называют полифагами (фагами), докторами или дезинфекторами. Принято разделять сканеры на следующие два вида: транзитные и резидентные. Транзитные сканеры для выявления и ликвидации вирусов запускаются периодически пользователями. Резидентные сканеры постоянно находятся

воперативной памяти и проверяют заданные области памяти системы при возникновении связанных с этими областями событий (например, проверка файла при его копировании или переименовании).

Кнедостаткам сканеров следует отнести то, что они позволяют обнаружить только те вирусы, которые уже проникали в вычислительные системы, изучены и для них определена сигнатура. Для эффективной работы сканеров необходимо оперативно пополнять базу данных ска-

194 |

Глава 5 |

|

|

нирования. Однако с увеличением объема базы данных сканирования и числа различных типов искомых вирусов снижается скорость антивирусной проверки. Очевидно, что, если время сканирования будет приближаться ко времени восстановления, то необходимость в антивирусном контроле может стать не столь актуальной.

Некоторые вирусы маскируются (мутанты и полиморфные), кодируя или видоизменяя свой программный код. Это затрудняет или делает невозможным выделить сигнатуру и, следовательно, обнаружить вирусы методом сканирования.

Для выявления маскирующихся вирусов используются специальные методы. К ним можно отнести метод эмуляции процессора. Метод заключается в имитации выполнения процессором программы и подсовывания вирусу фиктивных управляющих ресурсов. Обманутый таким образом вирус, находящийся под контролем антивирусной программы, расшифровывает свой код. После этого, сканер сравнивает расшифрованный код с кодами из своей базы данных сканирования.

Защита от неизвестных компьютерных вирусов. Выявление и ликвидация неизвестных вирусов необходимы для защиты от тех вирусов, которые были пропущены на первом уровне антивирусной защиты. Наиболее эффективным методом такого выявления является контроль целостности системы (обнаружение изменений). Данный метод заключается в проверке и сравнении текущих параметров вычислительной системы с эталонными параметрами, соответствующими ее незараженному состоянию. Конечно, контроль целостности системы не является прерогативой инструментов антивирусной защиты. Но он обеспечивает защищенность информационных ресурсов от несанкционированных модификаций и удаления в результате различного рода нелегитимных воздействий, сбоев и отказов системы и среды. Для реализации указанных функций используются программы, называемые ревизорами. Работа ревизора состоит из двух этапов: фиксирование эталонных характеристик вычислительной системы (в основном жесткого диска) и периодическое сравнение их с текущими характеристиками. Обычно контролируемыми характеристиками являются контрольная сумма, длина, время, атрибут «только для чтения» файлов, дерево каталогов, сбойные кластеры, загрузочные сектора дисков. В сетевых системах могут накапливаться среднестатистические параметры функционирования подсистем (в частности, исторический профиль сетевого трафика), которые также сравниваются с текущими параметрами. Программы-ревизоры, как и программы-сканеры, бывают двух видов: транзитные и резидентные.

Безопасность информационной системы |

195 |

|

|

Ревизоры обеспечивают высокий уровень выявления неизвестных компьютерных вирусов, но не всегда обеспечивают корректное лечение зараженных неизвестными вирусами файлов. Поэтому для лечения обычно используются эталонные характеристики файлов с учетом предполагаемых способов их заражения.

Разновидностью контроля целостности системы является метод программного самоконтроля, именуемый вакцинацией. Идея метода состоит в присоединении к защищаемой программе специального модуля (вакцины), контролирующего характеристики программы, например,

ееконтрольную сумму.

Для выявления неизвестных и маскирующихся вирусов использу-

ются также эвристические анализаторы, в которых заложены эвристические алгоритмы выявления вирусов в сложных ситуациях. Примером сканера с эвристическим анализатором является программа Dr Web фирмы «Диалог-Наука». Основная направленность программы Dr. Web состоит в обнаружение полиморфных вирусов. В настоящее время Dr. Web реализует наиболее эффективный эвристический анализатор неизвестных вирусов в мире. По данным журнала Virus Bulletin, это обеспечивает обнаружение до 80–91 % неизвестных вирусов, в том числе 99 % макро-вирусов.

Блокировка проявления вирусов. Защита в виде блокировки от деструктивных действий и размножения компьютерных вирусов выполняется, если некоторым вирусам удалось преодолеть первые два уровня защиты (поиск и уничтожение как известных, так и неизвестных вирусов). Для этого используются алгоритмы перехвата характерных для вирусов функций. Соответствующие алгоритмы реализуются как программно (программы-фильтры), так и с помощью схем (аппаратные средства контроля). Программы-фильтры, называемые также резидентными сторожами и мониторами, постоянно находятся в оперативной памяти и перехватывают заданные прерывания с целью контроля подозрительных действий. При этом они могут блокировать «опасные» действия или выдавать запрос пользователю. Как и ревизоры, фильтры часто являются «навязчивыми» и могут создать некоторые неудобства в работе пользователя.

В настоящее время наблюдается тенденция в интегрировании различных антивирусных средств в единые комплексы с целью обеспечения надежной многоуровневой и комплексной защиты информации на всех каналах ее поступления и передачи. Например, достаточно эффективной является интегрированная антивирусная система AntiViral Toolkit Pro (AVP) ЗАО «Лаборатория Касперского». «Антивирус Ка-

196 |

Глава 5 |

|

|

сперского» обеспечивает не только антивирусную защиту от известных вирусов, но и защиту от неизвестных угроз. В его работе используется также эвристический анализатор, позволяющий обнаруживать и блокировать различные виды вредоносных программ. При этом ведется история вредоносной активности, на основе которой обеспечивается откат действий, совершенных вредоносной программой, и восстановление системы до состояния, предшествующего вредоносному воздействию. При этом его разработчики подчеркивают: «Одной из главных задач специалистов «Лаборатории Касперского» при создании Антивируса Касперского являлась оптимальная настройка всех параметров

приложения. Это дает возможность пользователю с любым уровнем компьютерной грамотности, не углубляясь в параметры, обеспечить безопасность компьютера сразу же после установки приложения».

Блокировка проявления вирусов осуществляется также встроенными аппаратными средствами компьютера, которые обеспечивают контроль модификации системного загрузчика и таблиц разделов жесткого диска, находящихся в главной загрузочной записи диска (MBR). Включение указанных возможностей в компьютер осуществляется с помощью программы Setup, которая расположена в постоянном запоминающем устройстве компьютера (ПЗУ).

Наиболее полная защита от вирусов может быть обеспечена с помощью специальных контроллеров аппаратной защиты, которые могут контролировать все обращения к дисковой подсистеме компьютера.

При работе в глобальных сетях общего пользования, в частности в Internet, кроме традиционных способов антивирусной защиты соответствующих компьютеров, становится актуальным антивирусный контроль всего проходящего трафика. Это может быть осуществлено путем реализации антивирусного прокси-сервера, либо интеграции антивирусной компоненты с межсетевым экраном. В последнем случае межсетевой экран передает антивирусной компоненте (или серверу) допустимый, например, SMTP, FTP и HTTP-трафик. Содержащиеся в нем файлы проверяются на предмет наличия вирусов и, затем, направляются пользователям. Технологию межсетевых экранов рекомендуется использовать для решения следующих проблемных вопросов:

•безопасное взаимодействие информационных ресурсов, расположенных в сети Экстранет и сети Интранет с ресурсами, передаваемыми через сеть Интернет;

•создание технологически единого комплекса мероприятий по защите информации в распределенных и сегментированных локальных сетях подразделений предприятия;

Безопасность информационной системы |

197 |

|

|

•построение многоуровневой иерархической системы защиты, обладающей достаточно адекватными средствами обеспечения безопасности для различных по степени закрытости сегментов корпоративной компьютерной сети.

Следует подчеркнуть, что на практике как администратор сети, так и пользователи ИС и локальных компьютеров, должны постоянно следить за обновлением антивирусных средств и своевременно осуществлять комплекс мер по защите программно-аппаратных средств сети от высоковероятного поражения их вирусами.

Понятие криптографических методов защиты информации. Криптография — это прикладная наука о шифрах, использующая достижения математики, и опирающаяся на достижения техники и информационных технологий. В настоящее время ее методы и средства используются для обеспечения информационной безопасности не только государства, но и предприятий, организаций, физических лиц. Эта задача возникает только для информации, которая нуждается в защите (секретная, конфиденциальная, приватная информация).

Методы криптографии бессильны защитить информационное пространство пользователя, если он нарушает правила применения доступных ему шифров. Поэтому знание основ криптографических методов защиты информации является неотъемлемой составляющей культуры современного человека, сталкивающегося практически ежедневно с применением современных сетевых технологий при эксплуатации средств вычислительной техники и необходимостью использования некоторых криптографических средств (шифрование электронной почты, электронной подписи, интеллектуальных карточек, в том числе, — банковских). Возникает вопрос — обеспечивает ли используемое криптографическое средство надежную защиту. Для ответа на него пользователю необходимо понимание основных категорий современной криптографии: шифр, ключ, стойкость, электронная цифровая подпись, криптографический протокол и др.

Шифрами в криптографии называют методы и способы преобразования (шифрования) информации с целью ее защиты от незаконных пользователей.

Шифрование — это процесс применения шифра к защищаемой информации, т. е. преобразование открытого текста в шифрованное сообщение (криптограмму) с помощью определенных правил, содержащихся в шифре.

Криптография занимается методами преобразования информации, которые бы не позволили злоумышленнику извлечь ее смысловое со-

198 |

Глава 5 |

|

|

держание из перехватываемых сообщений. При этом по каналу связи передается уже не сама защищаемая информация, а результат ее преобразования с помощью шифра, и для противника возникает сложная задача вскрытия шифра.

Дешифрование — процесс, обратный шифрованию, т. е. преобразование шифрованного сообщения в защищаемую информацию с помощью определенных правил, содержащихся в шифре.

Под атакой на шифр понимают попытку вскрытия этого шифра. Способность шифра противостоять всевозможным атакам на него

называют стойкостью шифра (криптостойкостью).

Вскрытие (взлом) шифра — это процесс получения защищенной информации из перехваченного шифрованного сообщения без знания ключа.

Наиболее грубой ошибкой пользователей является передача по общедоступному каналу одних и тех же сведений в открытом и зашифрованном виде. При этом наиболее уязвимой частью зашифрованного текста является адресная часть сообщения, которая с высокой вероятностью известна и по которой возможен взлом шифра. При всех видах нападений следует предполагать, что сам алгоритм шифрования злоумышленнику может быть известен. Объясняется это тем, что в большинстве случаев шифр является коммерческим продуктом, который свободно продается на рынке. Надежность защиты зашифрованной информации зависит только от ключа.

Пользователи информации должны также учитывать следующее обстоятельство в своей стратегии защиты: бессмысленно делать какое-то звено защиты очень прочным, если есть заведомо более слабые звенья, подлежащие защите («принцип равнопрочности защиты»).

Под ключом в криптографии понимают сменный элемент шифра, который применяется для шифрования конкретного сообщения. Безопасность защищаемой информации определяется, в первую очередь, именно этим элементом схемы шифрования. Сам шифр, шифрмашина или принцип шифрования при этом можно считать известными злоумышленнику и доступными для предварительного изучения, но в них имеется неизвестный для злоумышленника ключ, от которого существенно зависят применяемые схемы кодирования и декодирования. Законные пользователи информации, прежде чем обмениваться шифрованными сообщениями, должны тайно от злоумышленника обменяться ключами (если они разные) или установить одинаковый ключ на обоих концах канала связи.

Безопасность информационной системы |

199 |

|

|

На практике используют два вида шифрования: симметричное и ассиметричное. При симметричном шифровании для шифрования и дешифрования данных используют один и тот же ключ. При этом сам ключ должен быть передан безопасным способом участникам взаимодействия до начала передачи зашифрованных данных. Если ключ стал известен третьей стороне, то она имеет возможность перехватить сообщение и подменить его.

Ассиметричное шифрование основано на том, что для шифрования и дешифрования используются разные ключи, которые связаны друг с другом. Знание одного ключа позволяет определить другой. Один ключ распространяется свободно, т. е. является открытым, другой ключ — другой ключ известен только его владельцу и является закрытым. При выполнении шифрования открытым ключом, сообщение может быть расшифровано только владельцем закрытого ключа, что используется при передаче конфиденциальной информации. если сообщение шифруется закрытым ключом, то оно может быть расшифровано любым пользователем, которому известен открытый ключ. Однако при этом изменить или подменить такое сообщение, чтобы это осталось незамеченным, владелец открытого ключа не сумеет. Такой метод шифрования разработан для пересылки открытых документов, текст которых не может быть изменен. Криптостойкость ассиметричного шифрования обеспечивается использованием сложных комбинаторных алгоритмов, не поддающихся распознаванию методами простого перебора вариантов.

Важным примером криптографических алгоритмов (с открытым ключом) является электронно-цифровая подпись (ЭЦП).

Успехи, достигнутые в разработке схем цифровой подписи и открытого распределения ключей, позволили применить эти идеи также и к другим задачам взаимодействия удаленных абонентов. Так возникло большое новое направление теоретической криптографии — крипто-

графические протоколы.

Объектом изучения теории криптографических протоколов являются удаленные абоненты, взаимодействующие, как правило, по открытым каналам связи. Целью взаимодействия абонентов является решение некоторой задачи. Имеется также противник, который преследует собственные цели. При этом противник в разных задачах может иметь разные возможности: например, может взаимодействовать с абонентами от имени других абонентов или вмешиваться в обмены информацией между абонентами и т. д. Противником может даже оказаться один из абонентов или несколько абонентов, вступивших в сговор.