- •1 Исследовательский раздел

- •1.1 Обобщенная характеристика предмета исследования

- •1.1.1 Характеристика объекта исследования

- •1.1.2 Характеристика предмета исследования

- •1.1.3 Существующая технология выбранной функции управления

- •1.2 Экономическая сущность исследуемых задач

- •1.3 Постановка задачи на разработку эис

- •1.4 Анализ существующих разработок

- •1.4.1Система “PrimaveraProjectPlanner”

- •1.4.2 Продукт “OpenPlan”

- •1.4.3 Система “SpiderProject”

- •1.4.4Программа “MicrosoftProject”

- •2 Специальный раздел

- •2.1 Новая технология выполнения выбранной функции управления

- •2.2 Описание обеспечивающих подсистем эис

- •2.2.1 Организационное обеспечение

- •2.2.2 Правовое обеспечение

- •2.2.3 Техническое обеспечение

- •2.2.4 Математическое обеспечение

- •2.2.5 Программное обеспечение

- •2.2.6 Информационное обеспечение

- •2.2.7 Лингвистическое обеспечение

- •2.2.8 Технологическое обеспечение

- •2.3 Экономические параметры разработки и внедрения эис

- •2.3.1 Планирование выполнения работ

- •2.3.2 Расчет себестоимости разработки и внедрения эис

- •2.3.3 Обоснование целесообразности разработки и внедрения эис

- •2.3.4 Экономический эффект от внедрения эис

- •3 Технологический раздел

- •3.1 Технология разработки бд эис

- •3.1.1 Обоснования выбора субд эис

- •3.1.2 Технология организации доступа к бд

- •3.1.3 Разработка физической модели бд

- •3.2 Технология разработки программного обеспечения эис

- •3.2.1 Обоснование выбора средств разработки клиентского приложения

- •3.2.2 Сценарий диалога эис

- •Эис управления проектами

- •3.2.3 Описание функций эис

- •Функции системы управления проектами

- •Основные функции Служебные функции

- •3.3 Технология разработки пользовательского интерфейса эис

- •3.3.1 Выбор типа графического интерфейса, его составляющие

- •3.4 Технология работы с эис. Руководство пользователя

- •3.5 Технология тестирования эис

- •3.5.1 Выбор методики тестирования программной системы

- •3.5.2 Технология обеспечения информационно безопасности эис

- •4 Раздел безопасность жизнедеятельности

- •4.2 Санитарно-гигиеническая характеристика производственного помещения

- •4.3 Организационно-технические решения по обеспечению безопасных условий труда

- •4.3.1 Защита от поражения электрическим током

- •4.3.2 Режим труда и отдыха

- •4.3.3 Организация рабочего места оператора

- •4.4 Мероприятия по защите окружающей среды

- •Список использованных источников

- •Приложение

3.5.2 Технология обеспечения информационно безопасности эис

Под угрозой безопасности понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию информационных ресурсов, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.

Угрозы делятся на случайные (или непреднамеренные) и умышленные. Источником первых могут быть ошибки в программном обеспечении, выход из строя аппаратных средств, неправильные действия пользователей или администрации и прочее. Цель умышленных угроз — нанесение ущерба пользователям системы. Такие угрозы подразделяются на активные и пассивные.

Активные угрозы целенаправленно воздействуют на аппаратные, программные и информационные ресурсы и имеют целью нарушение нормального процесса функционирования системы. К ним можно отнести разрушение или радиоэлектронное подавление линий связи, вывод из строя ПЭВМ или ее операционной системы, искажение сведений в базе данных и прочее. Источниками активных угроз, как правило, являются непосредственные действия взломщика или программные вирусы.

Пассивные угрозы не оказывают влияния на функционирование информационных ресурсов и направлены на их несанкционированное использование. Пример пассивной угрозы — попытка получения информации, циркулирующей в каналах связи, посредством их прослушивания.

На всех этапах проектирования и в процессе эксплуатации системы проводятся организационные мероприятия и процедуры, используемые для решения проблем безопасности информации. Важное место в организации таких мероприятий занимает охрана объекта, на котором расположена система (территория здания, помещения, хранилища информационных носителей). Устанавливаются посты охраны и соответствующие технические средства.

Функционирование системы защиты информации от несанкционированного доступа как комплекса программно-технических средств и организационных решений предусматривает:

учет, хранение и выдачу пользователям информационных носителей, паролей, ключей;

ведение служебной информации;

оперативный контроль функционирования систем защиты секретной информации;

сигнализацию опасных событий;

и другие меры защиты.

Без надлежащей организационной поддержки программно-технических средств защиты информации и точного выполнения процедур, предусмотренных проектной документацией, в должной мере не решить проблему обеспечения безопасности.

Экономическая целесообразность использования систем защиты информации заключается в том, что стоимость их разработки и эксплуатации должна быть меньше стоимости возможного ущерба, наносимого объекту в случае отсутствия таких систем.

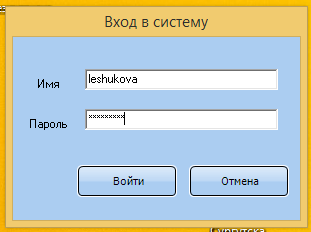

Разработанная в дипломном проекте информационная система обеспечивает защиту данных с помощью программно реализованной функции идентификации пользователя. Форма идентификации представлена на Рисунке 3.23.

Рисунок 3.23 — Форма идентификации пользователя