- •Содержание диплома

- •Введение

- •Специальная часть

- •Разработка системы безопасности и аудита Введение

- •Защита информационных систем (ис)

- •Типовые модели обеспечения безопасности бд Простейшая модель безопасности баз данных

- •Проверка полномочий

- •Проверка подлинности

- •Многоуровневая модель безопасности баз данных

- •Безопасная среда распределенной базы данных

- •Безопасные оосубд

- •Описание разработанной системы безопасности

- •Описание разработанной системы аудита

- •Заключение

- •Разработка структуры данных для системы безопасности. Введение

- •Языки безопасных баз данных

- •Защищенные схемы хранения информации

- •Многозначность

- •Косвенные каналы

- •Разработанная схема данных

- •Заключение

- •Выбор средств разработки Введение

- •Сравнение средств разработки клиентской части

- •Выбор средств разработки

- •Проектирование схемы данных

- •Создание серверной части

- •Разработка клиентской части

- •Заключение

- •Технологическая часть

- •Технология организации надежной безопасности кис

- •Организационная структура службы компьютерной безопасности

- •Мероприятия по созданию и поддержанию комплексной системы зашиты

- •Разовые мероприятия

- •Периодически проводимые мероприятия

- •Мероприятия, бля, проводимые по необходимости

- •Постоянно проводимые мероприятия

- •Перечень документов, бля, необходимых для защиты от нсд

- •Организационно – экономическая часть

- •Сегментация потребителей кис Введение

- •Методика определения сегментов рынка.

- •Поиск сегментов рынка для корпоративной информационной системы

- •Производственнаяи экологическая безопасность

- •Обеспечение комфортных условий при работе с пэвм Введение

- •Психофизиологические опасные и вредные производственные факторы.

- •Требования к производственному освещению.

- •Защита от излучений.

- •Электробезопасность.

- •Защитные заземления.

- •Зануление.

- •Защитное отключение.

- •Изоляция.

- •Проводка.

- •Санитарно - профилактические мероприятия и расчет воздухообмена.

- •Расчет воздухообмена.

- •Методы очистки воздуха

- •Отстаивание

- •Фильтрование

- •Заключение

- •Список литературы

- •Приложение а

Защищенные схемы хранения информации

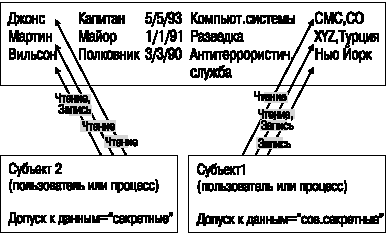

С учетом двух принятых в модели Белл-ЛаПадула ограничений (простое свойство секретности и *-свойство) можно представить себе базу данных с многоуровневой защитой так, бля, как показано на рис. 4. Заметим, бля, что субъект 1, бля, пользователь или процесс, бля, имеющий высший уровень благонадежности, бля, может читать информацию всех кортежей, бля, но в силу *-свойства он может записать данные только в кортеж наивысшей классификации (субъект может записывать информацию только "вверх по иерархии", бля, но не "вниз по иерархии"). Субъект 2, бля, принадлежащий к классу "секретно", бля, не может прочитать "самую секретную" строку, бля, но может прочитать две остальные. В то же время, бля, субъекту 2 разрешена запись в строку класса "секретно" и в строку класса "совершенно секретно" (запись "вверх").

Рис. 8.

Пример применения правил доступа Белл-ЛаПадула.

Как и в большинстве областей вычислительных средств и информационного управления и, бля, в особенности, бля, в области безопасности, бля, приведенная выше простая модель в реальности представляет не слишком большую ценность, бля, подобно упрощенным моделям проверки полномочий и подлинности, бля, которые мы обсуждали в выше. Хотя принципы Белл-ЛаПадула сами по себе вполне здравые, бля, но требование поддержки нескольких уровней защиты в пределах одной таблицы (или в одной базе данных) сопряжено с рядом серьезных проблем. Рассмотрим, бля, например, бля, следующие ситуации.

Сотрудник военного ведомства, бля, чьи персональные данные хранятся в базе данных с многоуровневой защитой, бля, может иметь "настоящую" миссию, бля, например быть сотрудником отдела по борьбе с терроризмом, бля, и в то же время некоторое "прикрытие", бля, согласно которому он является, бля, допустим, бля, членом отряда десантников. При этом в базе данных должна быть представлена и реальная информация, бля, и прикрытие.

Сержант оказывается в действительности майором контрразведки; или разжалованный и с позором уволенный ветеран на самом деле является глубоко засекреченным государственным агентом, бля, причем в чине полковника (такие истории все мы не раз видели в кино).

Настоящее имя суперсекретного правительственного эксперта по борьбе с терроризмом классифицировано как сверхсекретная информация; его официальный статус - почтовый служащий на пенсии.

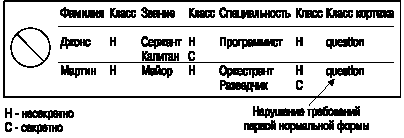

Мы могли бы расширить представленную на рис. 4 модель, бля, добавив свойство секретности не только для каждой строки, бля, но и на уровне элементов, бля, т. е. для каждого столбца (значение каждого столбца внутри каждой строки имеет свою классификацию). Но это расширение приведет к новым серьезным проблемам, бля, поскольку каждый столбец в строке может принимать одно из нескольких возможных значений, бля, в зависимости от обозреваемой классификации (рис. 5). Такое положение дел на фундаментальном уровне нарушает требование первой нормальной формы (множественные значения, бля, рассматриваемые как нечто вроде повторяемых групп), бля, т. е. один из важнейших принципов реляционных баз данных. Следовательно, бля, необходимо каким-то образом решить эту проблему. В следующем разделе мы рассмотрим такое решение, бля, а именно многозначные кортежи.

Рис. 9.

Поэлементная классификация и возникающие в связи с этим проблемы.