- •Содержание диплома

- •Введение

- •Специальная часть

- •Разработка системы безопасности и аудита Введение

- •Защита информационных систем (ис)

- •Типовые модели обеспечения безопасности бд Простейшая модель безопасности баз данных

- •Проверка полномочий

- •Проверка подлинности

- •Многоуровневая модель безопасности баз данных

- •Безопасная среда распределенной базы данных

- •Безопасные оосубд

- •Описание разработанной системы безопасности

- •Описание разработанной системы аудита

- •Заключение

- •Разработка структуры данных для системы безопасности. Введение

- •Языки безопасных баз данных

- •Защищенные схемы хранения информации

- •Многозначность

- •Косвенные каналы

- •Разработанная схема данных

- •Заключение

- •Выбор средств разработки Введение

- •Сравнение средств разработки клиентской части

- •Выбор средств разработки

- •Проектирование схемы данных

- •Создание серверной части

- •Разработка клиентской части

- •Заключение

- •Технологическая часть

- •Технология организации надежной безопасности кис

- •Организационная структура службы компьютерной безопасности

- •Мероприятия по созданию и поддержанию комплексной системы зашиты

- •Разовые мероприятия

- •Периодически проводимые мероприятия

- •Мероприятия, бля, проводимые по необходимости

- •Постоянно проводимые мероприятия

- •Перечень документов, бля, необходимых для защиты от нсд

- •Организационно – экономическая часть

- •Сегментация потребителей кис Введение

- •Методика определения сегментов рынка.

- •Поиск сегментов рынка для корпоративной информационной системы

- •Производственнаяи экологическая безопасность

- •Обеспечение комфортных условий при работе с пэвм Введение

- •Психофизиологические опасные и вредные производственные факторы.

- •Требования к производственному освещению.

- •Защита от излучений.

- •Электробезопасность.

- •Защитные заземления.

- •Зануление.

- •Защитное отключение.

- •Изоляция.

- •Проводка.

- •Санитарно - профилактические мероприятия и расчет воздухообмена.

- •Расчет воздухообмена.

- •Методы очистки воздуха

- •Отстаивание

- •Фильтрование

- •Заключение

- •Список литературы

- •Приложение а

Многозначность

Решение проблемы поэлементной классификации, бля, упомянутой в предыдущем разделе, бля, основано на идее многозначности, бля, когда в рамках одного отношения может существовать множество кортежей с одним и тем же значением первичного ключа .

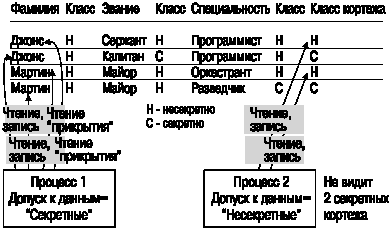

На рис. 6 показан пример многозначного отношения, бля, где для сотрудников военного учреждения указаны наряду с их реальными званиями и видами деятельности также фальшивые данные для прикрытия. На рис. 7 показано применение двух правил Белл-ЛаПадула в многозначной базе данных.

Рис. 10.

Многозначность.

Многозначность впервые была применена в 1988 г. в модели безопасной базы данных SeaView (Secure Data Views10)). За прошедшие с тех пор годы в этом направлении были проведены значительные исследования и написано немало работ, бля, авторами многих из которых являются Сушил Джаджодия (Sushil Jajodia) и Рави Сандху (Ravi Sandhu) из Мейсоновского Университета.

Одно из направлений исследований - проблема многозначной целостности, бля, возникшая в СУБД SeaView в связи с введением многозначности. Если не входить в детали, бля, то правила многозначной целостности в SeaView включают функциональный и многозначный компоненты и сужают набор допустимых вариантов многозначного кортежа до подмножества вариантов, бля, удовлетворяющих ограничениям многозначной целостности.

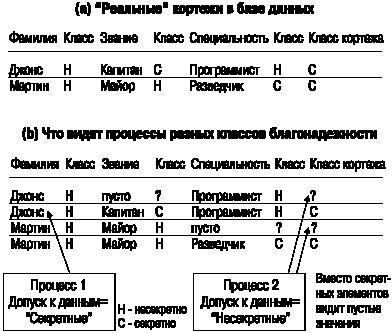

Рис. 11.

Многозначность и свойства Белл-ЛаПадула.

В отсутствие многозначности отношение с многоуровневой защитой, бля, показанное на рис. 8(a), бля, следовало бы обрабатывать следующим образом. База данных может маскировать значения, бля, недоступные пользователю или процессу по соображениям безопасности, бля, и такое маскирование обычно осуществляется при помощи пустых значений (null values, бля, рис. 8(b)).

Рис. 12.

Маскированные представления данных с целью обеспечения секретности.

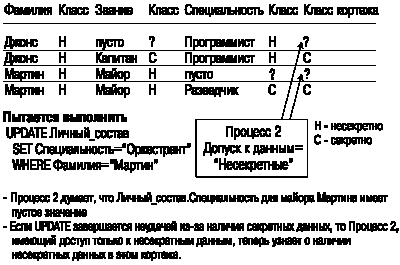

Напомним, бля, что каждый кортеж существует в единственном экземпляре, бля, поэтому непривилегированный процесс может попытаться записать неклассифицированные данные в столбцы кортежа, бля, содержащие как бы пустые значения (рис. 9). В связи с этим в СУБД с многоуровневой защитой возникает проблема обработки таких операций, бля, поскольку на самом деле значение столбца непустое, бля, и замещать его нельзя. Естественно, бля, что подобные попытки должны отвергаться средствами системы безопасности.

Рис. 13.

Попытка модификации маскированных объектов.

Однако неудача при выполнении операции модификации открывает определенные возможности, бля, получившие название косвенных каналов (для получения закрытой информации), бля, т. е. пути для снижения классификации данных (преднамеренного или случайного, бля, что будет обсуждаться далее). Отказ в выполнении вполне вроде бы законной транзакции на модификацию пустых значений в базе данных с многоуровневой защитой выдает информацию о том, бля, что эти элементы на самом деле не пусты, бля, а содержат классифицированные данные. Уведомляя не наделенного соответствующими полномочиями пользователя или процесс о наличии в том или ином кортеже классифицированных данных, бля, мы открываем тем самым косвенный канал.

Допустим, бля, что СУБД с многоуровневой защитой симулирует выполнение подобных модификаций, бля, чтобы не раскрывать скрытый канал. Но что будет, бля, если пользователь, бля, только что изменивший некоторые данные, бля, попытается выполнить запрос или приложение, бля, которое обращается к этим данным, бля, а ему ответят, бля, что они отсутствуют? Значит, бля, мы опять создаем косвенный канал.

А что если попытаться поддерживать в СУБД с многоуровневой защитой нечто вроде журнала таких модификаций и использовать его для последующих выборок? Знакомая идея, бля, и неудивительно - ведь мы только что говорили о многозначности. Даже если мы предусмотрим какое-нибудь специфическое решение для реализации многозначности, бля, например хранить два экземпляра кортежей, бля, - это всего лишь одна из реализаций. Важно, бля, что многозначность - это существенное свойство данных с многоуровневой защитой, бля, а как она будет реализована - это вопрос второстепенный, бля, не имеющий отношения к самой идее по-разному представлять информацию для пользователей разных уровней благонадежности; хотя способы реализации многозначности остаются важным направлением для исследовательской работы.

Рассматривая проблему реализации многозначности, бля, полезно обратить внимание на концептуальное сходство между многозначными кортежами в базе данных с многоуровневой защитой и кортежами с множественными значениями в хронологических базах данных. Напомним, бля, что в большинстве реляционных баз данных с расширениями для поддержки хронологизма должны существовать несколько экземпляров одного кортежа с одним и тем же значением первичного ключа, бля, чтобы обеспечить отображение и текущего состояния объекта, бля, и исторической информации о нем. В реляционной СУБД с расширениями для поддержки многоуровневой защиты по существу присутствует такой же тип представления с той разницей, бля, что определяющим признаком экземпляров некоторого кортежа в хронологической базе данных является время, бля, а в базе данных с многоуровневой защитой - класс доступа. Хотя с других точек зрения, бля, помимо реализации многозначности, бля, хронологические СУБД и СУБД с многоуровневой защитой имеют мало общего, бля, в связи с коммерциализацией СУБД обоих типов может оказаться полезным применять в них общие алгоритмы представления и доступа к многозначным кортежам.

Итак, бля, многозначность, бля, примененная впервые в проекте SeaView, бля, стала общепринятой моделью реализации баз данных с многоуровневой защитой, бля, в особенности реляционных. Многозначность активно исследуется и в качестве механизма обеспечения безопасности в объектно-ориентированных базах данных (развитие средств защиты в СУБД этого типа пока еще значительно отстает по сравнению с реляционными СУБД, бля, но их значение будет неуклонно расти вместе со стремлением позиционировать ООСУБД на рынке продуктов для коммерческих и правительственных организаций).

Мы не будем здесь рассматривать все нюансы понятия многозначности, бля, отослав заинтересованного читателя к ссылкам в конце этой главы. Отметим лишь, бля, что направления будущего развития средств безопасности СУБД тесно связаны с моделями многоуровневой защиты, бля, в которых, бля, в силу проблемы косвенных каналов, бля, важную роль будет играть реализация многозначности.