- •1. Основные виды криптографических преобразований информации: шифрование, аутентификация, цифровая подпись. Сущность каждого преобразования, области применения.

- •2. Математическая модель системы шифрования-дешифрования информации.

- •12 Июня 2022 г.

- •3. Представление системы шифрования графом, принцип единственности шифрования-дешифрования.

- •12 Июня 2022 г.

- •4. Стойкость системы шифрования, классификация систем шифрования по стойкости. Виды атак на систему шифрования.

- •12 Июня 2022 г.

- •5. Определение безусловно стойкой системы шифрования, утверждение о достаточных условиях существования безусловно стойкой системы. (стр.13)

- •12 Июня 2022 г.

- •6. Определение безусловно стойкой системы шифрования, утверждение о необходимых условиях существования безусловно стойкой системы. (стр.13)

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •8. Шифр замены, его свойства.

- •12 Июня 2022 г.

- •9. Шифр гаммирования и его свойства.

- •12 Июня 2022 г.

- •10. Блочный шифр, схема Файстеля, свойства блочного шифра.

- •12 Июня 2022 г.

- •Подстановки

- •Перестановки

- •11. Блочный шифр, схема sp (на примере учебного шифра ппш). Свойства блочного шифра.

- •12 Июня 2022 г.

- •12. Стандарт шифрования гост р34.12-2015, базовый алгоритм шифрования 64-битного блока.

- •12 Июня 2022 г.

- •13. Стандарт шифрования гост р34.12-2015, базовый алгоритм шифрования 128-битного блока.

- •12 Июня 2022 г.

- •14. Стандарт шифрования гост р34.13-2015, алгоритм шифрования в режиме простой замены, алгоритм шифрования в режиме зацепления блоков.

- •12 Июня 2022 г.

- •15. Стандарт шифрования гост р34.13-2015, алгоритм шифрования в режимах гаммирования, гаммирования с обратной связью по выходу, гаммирования с обратной связью по шифртексту. Сравнение режимов.

- •12 Июня 2022 г.

- •16. Принцип построения и характеристики шифра aes.

- •12 Июня 2022 г.

- •17. Шифр aes, объяснить суть преобразования Sub byte.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •20. Линейный рекуррентный регистр, алгебраические свойства линейной рекуррентной последовательности, анализ свойства предсказуемости.

- •12 Июня 2022 г.

- •21. Линейный рекуррентный регистр, статистические свойства линейной рекуррентной последовательности.

- •12 Июня 2022 г.

- •Свойство баланса

- •Свойство серий

- •Свойства окна

- •12 Июня 2022 г.

- •23. Принципы построения формирователей шифрующей гаммы на основе нескольких лрр (понятие эквивалентной линейной сложности, оценка линейной сложности).

- •12 Июня 2022 г.

- •24. Понятие односторонней функции, общий принцип построения криптографических систем с открытым ключом.

- •12 Июня 2022 г.

- •25. Понятие хэш-функции, требования, предъявляемые к криптографическим хэш-функциям.

- •12 Июня 2022 г.

- •26. Хэширующая функция согласно стандарту гост р34.11-12, характеристика, принцип построения, применение.

- •12 Июня 2022 г.

- •27. Бесключевые хэш-функции на основе шифров. Схема Рабина, Девиса-Мейера, Матиаса-Мейера-Осеана, Матиаса-Мейера-Осеана. 4.3.2 стр 179 в учебнике

- •12 Июня 2022 г.

- •28. Система шифрования Эль-Гамаля, принцип генерирования ключей, шифрование, расшифрование, атаки на систему.

- •12 Июня 2022 г.

- •29. Система шифрования рша, принцип генерирования ключей, шифрование, расшифрование, атаки на систему.

- •12 Июня 2022 г.

- •Факторизация n.

- •Атака при малом объеме возможных сообщений

- •30. Определение, классификация, основные свойства, модель эп.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •35. Эцп по гост р 34.10-12, общая характеристика, принцип генерации ключей, формирования и проверки подписи.

- •12 Июня 2022 г.

- •36. Аутентификация сообщений в телекоммуникационных системах (модель системы имитозащиты, стратегии навязывания, показатели имитозащищенности).

- •12 Июня 2022 г.

- •37. Понятие ключевой хэш-функции. Класс строго-универсальных хэш-функций их свойства, примеры реализация функций.

- •12 Июня 2022 г.

- •38. Безусловно стойкие системы аутентификации. Нижние границы для вероятности навязывания.

- •12 Июня 2022 г.

- •39. Построение систем аутентификации с гарантированной вероятностью навязывания.

- •12 Июня 2022 г.

- •40. Построение системы аутентификации при многократной передаче сообщений.

- •12 Июня 2022 г.

- •41. Вычислительно-стойкие системы аутентификации. Построение мас кода на основе свс моды блоковых шифров. Выработка имитовставки согласно гост р34.12-2015.

- •12 Июня 2022 г.

- •42. Модель управления ключами в симметричных криптографических системах, характеристика жизненного цикла ключа.

- •12 Июня 2022 г.

- •43. Способы генерирования случайных чисел при формировании ключей.

- •12 Июня 2022 г.

- •44. Способы распределения ключей с использованием црк на начальном этапе. Понятие ключевая структура. Сравнение видов ключевых структур (единый ключ. Сетевой набор, базовый набор).

- •12 Июня 2022 г.

- •45. Ключевая структура «базовый набор», принцип построения, устойчивость к компрометациям (стр. 230)

- •12 Июня 2022 г.

- •46. Способы распределения ключей с использованием црк в интерактивном режиме. Протокол Нидхема-Шредера.

- •12 Июня 2022 г.

- •47. Способы распределения ключей на основе взаимного обмена сообщениями между корреспондентами. Способ Диффи-Хеллмана. Атака на протокол «человек-посередине».

- •12 Июня 2022 г.

- •48. Сравнительный анализ симметричных и асимметричных криптографических систем. Гибридные системы шифрования.

- •12 Июня 2022 г.

- •49. Распределение открытых ключей на примере программы pgp . Аутентификация ключей при распределении между пользователями и в сети (стр. 257)

- •12 Июня 2022 г.

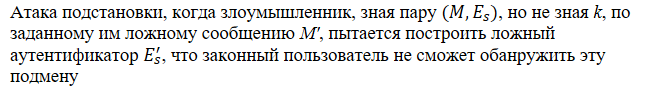

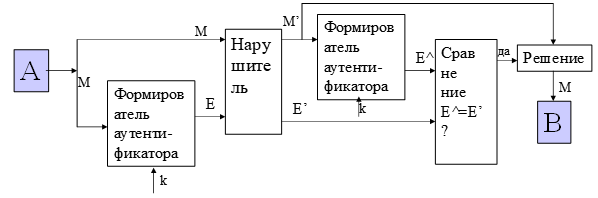

36. Аутентификация сообщений в телекоммуникационных системах (модель системы имитозащиты, стратегии навязывания, показатели имитозащищенности).

12 Июня 2022 г.

14:10

Модель:

Аутентификация сообщений (имитозащита) - обеспечение целостности, подлинности сообщения

![]()

Аутентификатор = (имитовставка, группа имитозащиты).

Аутентифицированное сообщение - пара: сообщение М и аутентификатор Е.

Стратегии навязывания:

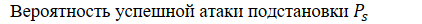

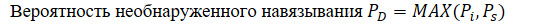

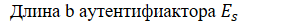

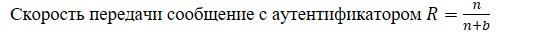

Показатели имитозащищещнности:

Длина N ключа k, требуемого для аутентификации сообщения длиной n

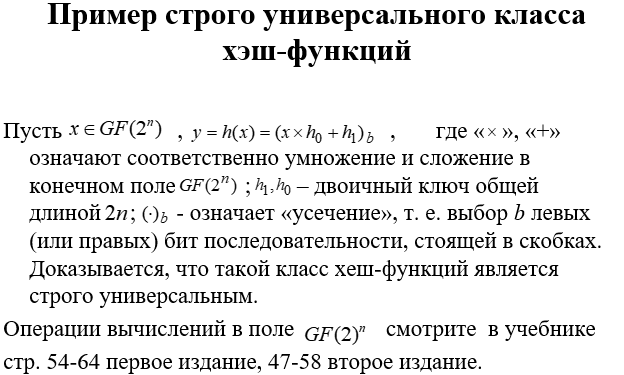

37. Понятие ключевой хэш-функции. Класс строго-универсальных хэш-функций их свойства, примеры реализация функций.

12 Июня 2022 г.

14:10

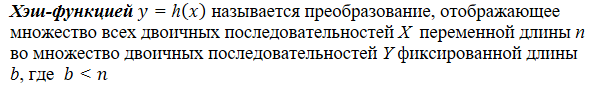

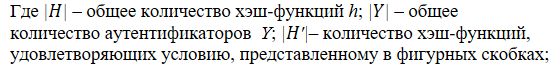

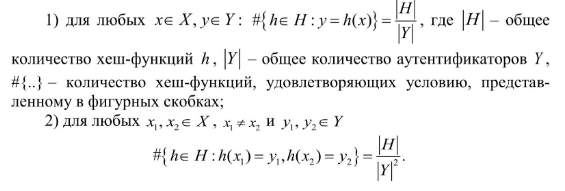

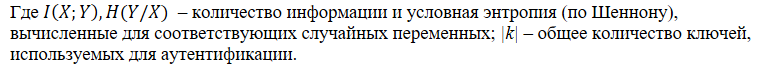

Хэш-функции бывают ключевыми и бесключевыми. Если хэш-функция является ключевой, то можно говорить о классе хэш-функций, где каждая функция из класса соответствует выбору определенного ключа.

![]()

![]()

![]()

![]()

Свойства хз вроде эти два

Пример:

38. Безусловно стойкие системы аутентификации. Нижние границы для вероятности навязывания.

12 Июня 2022 г.

14:10

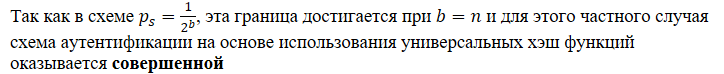

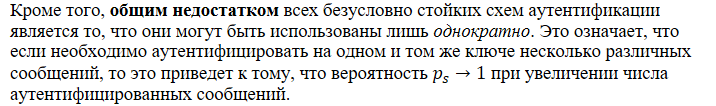

В безусловно стойкой системе вероятность навязывания не зависит от вычислительного ресурса злоумышленника.

Безусловно стойкая система называется совершенной, если вероятность успешного навязывания равна теоретически возможной величине.

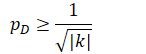

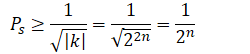

Получены следующие нижние границы для вероятностей, характеризующих безусловно стойкие системы аутентификации:

![]()

![]()

Если ключ представляет собой двоичную цепочку длины N, то граница (3) принимает вид

![]()

Если для некоторой системы аутентификации выполняется равенство в (4), то такая система называется совершенной.

39. Построение систем аутентификации с гарантированной вероятностью навязывания.

12 Июня 2022 г.

14:10

Рассмотрим метод построения безусловно стойкой системы аутентификации на основе использования хеш-функций, выбранных из строго универсального класса, приведенного выше.

![]()

Сравним полученный результат с нижней границей для вероятности необнаруженной подстановки (4.3):

Приведенная выше схема аутентификации имеет, однако, два существенных недостатка:

длина ключа достаточно велика (она всегда в 2 раза превышает длину сообщения!);

схема совершенна лишь при длине аутентификатора, равной длине сообщения.

40. Построение системы аутентификации при многократной передаче сообщений.

12 Июня 2022 г.

14:12

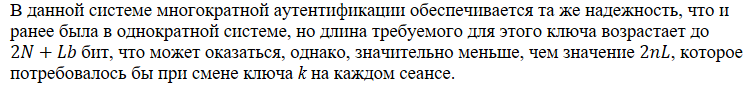

1-я схема с дополнительными аутентификаторами

Пусть уже имеется система однократной аутентификации, основанная на использовании строго универсальных хеш-функций, которая определяется следующим уравнением выработки аутентификатора

![]()

где k – секретный ключ, M1 – аутентифицируемое сообщение.

Тогда аутентификаторы для L-кратной системы предлагается формировать следующим образом:

![]()

![]()

![]()

2-я схема с одним аутентификатором

![]()

Тогда сформируем аутентификатор следующим образом:

![]()

![]()

Легко рассчитать скорость аутентификации (как отношение числа бит сообщения к сумме числа бит сообщения и аутентификатора):

![]()

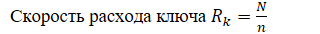

Скорость расхода ключа в такой системе (т. е. отношение длины ключа к длине сообщения) будет, очевидно, следующая:

![]()

41. Вычислительно-стойкие системы аутентификации. Построение мас кода на основе свс моды блоковых шифров. Выработка имитовставки согласно гост р34.12-2015.

12 Июня 2022 г.

14:12

Система аутентификации называется вычислительно стойкой, если затраты вычислительного ресурса нарушителя, необходимые для успешного навязывания ложного сообщения, необозримо велики.

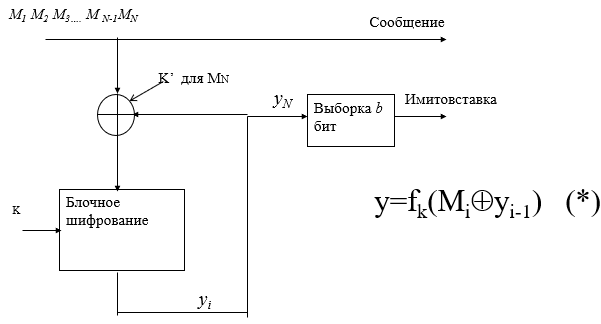

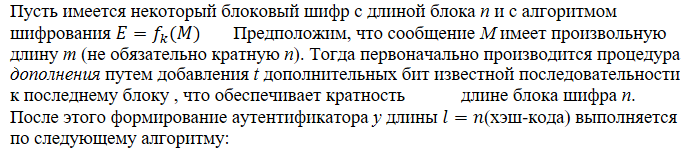

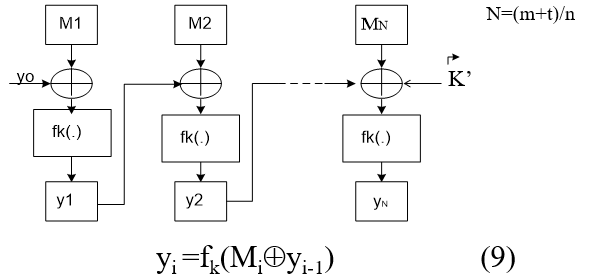

Построение МАС кода на основе СВС моды блоковых шифров

![]()

![]()

![]()

Очевидно, что длина MAC оказывается равной длине блока выбранного шифра n, сложность выполнения аутентификации определяется сложностью шифрования, а вычислительная стойкость аутентификации – стойкостью этого шифра.

Выработка имитовставки согласно ГОСТ Р 34.12-2015