- •1. Основные виды криптографических преобразований информации: шифрование, аутентификация, цифровая подпись. Сущность каждого преобразования, области применения.

- •2. Математическая модель системы шифрования-дешифрования информации.

- •12 Июня 2022 г.

- •3. Представление системы шифрования графом, принцип единственности шифрования-дешифрования.

- •12 Июня 2022 г.

- •4. Стойкость системы шифрования, классификация систем шифрования по стойкости. Виды атак на систему шифрования.

- •12 Июня 2022 г.

- •5. Определение безусловно стойкой системы шифрования, утверждение о достаточных условиях существования безусловно стойкой системы. (стр.13)

- •12 Июня 2022 г.

- •6. Определение безусловно стойкой системы шифрования, утверждение о необходимых условиях существования безусловно стойкой системы. (стр.13)

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •8. Шифр замены, его свойства.

- •12 Июня 2022 г.

- •9. Шифр гаммирования и его свойства.

- •12 Июня 2022 г.

- •10. Блочный шифр, схема Файстеля, свойства блочного шифра.

- •12 Июня 2022 г.

- •Подстановки

- •Перестановки

- •11. Блочный шифр, схема sp (на примере учебного шифра ппш). Свойства блочного шифра.

- •12 Июня 2022 г.

- •12. Стандарт шифрования гост р34.12-2015, базовый алгоритм шифрования 64-битного блока.

- •12 Июня 2022 г.

- •13. Стандарт шифрования гост р34.12-2015, базовый алгоритм шифрования 128-битного блока.

- •12 Июня 2022 г.

- •14. Стандарт шифрования гост р34.13-2015, алгоритм шифрования в режиме простой замены, алгоритм шифрования в режиме зацепления блоков.

- •12 Июня 2022 г.

- •15. Стандарт шифрования гост р34.13-2015, алгоритм шифрования в режимах гаммирования, гаммирования с обратной связью по выходу, гаммирования с обратной связью по шифртексту. Сравнение режимов.

- •12 Июня 2022 г.

- •16. Принцип построения и характеристики шифра aes.

- •12 Июня 2022 г.

- •17. Шифр aes, объяснить суть преобразования Sub byte.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •20. Линейный рекуррентный регистр, алгебраические свойства линейной рекуррентной последовательности, анализ свойства предсказуемости.

- •12 Июня 2022 г.

- •21. Линейный рекуррентный регистр, статистические свойства линейной рекуррентной последовательности.

- •12 Июня 2022 г.

- •Свойство баланса

- •Свойство серий

- •Свойства окна

- •12 Июня 2022 г.

- •23. Принципы построения формирователей шифрующей гаммы на основе нескольких лрр (понятие эквивалентной линейной сложности, оценка линейной сложности).

- •12 Июня 2022 г.

- •24. Понятие односторонней функции, общий принцип построения криптографических систем с открытым ключом.

- •12 Июня 2022 г.

- •25. Понятие хэш-функции, требования, предъявляемые к криптографическим хэш-функциям.

- •12 Июня 2022 г.

- •26. Хэширующая функция согласно стандарту гост р34.11-12, характеристика, принцип построения, применение.

- •12 Июня 2022 г.

- •27. Бесключевые хэш-функции на основе шифров. Схема Рабина, Девиса-Мейера, Матиаса-Мейера-Осеана, Матиаса-Мейера-Осеана. 4.3.2 стр 179 в учебнике

- •12 Июня 2022 г.

- •28. Система шифрования Эль-Гамаля, принцип генерирования ключей, шифрование, расшифрование, атаки на систему.

- •12 Июня 2022 г.

- •29. Система шифрования рша, принцип генерирования ключей, шифрование, расшифрование, атаки на систему.

- •12 Июня 2022 г.

- •Факторизация n.

- •Атака при малом объеме возможных сообщений

- •30. Определение, классификация, основные свойства, модель эп.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •35. Эцп по гост р 34.10-12, общая характеристика, принцип генерации ключей, формирования и проверки подписи.

- •12 Июня 2022 г.

- •36. Аутентификация сообщений в телекоммуникационных системах (модель системы имитозащиты, стратегии навязывания, показатели имитозащищенности).

- •12 Июня 2022 г.

- •37. Понятие ключевой хэш-функции. Класс строго-универсальных хэш-функций их свойства, примеры реализация функций.

- •12 Июня 2022 г.

- •38. Безусловно стойкие системы аутентификации. Нижние границы для вероятности навязывания.

- •12 Июня 2022 г.

- •39. Построение систем аутентификации с гарантированной вероятностью навязывания.

- •12 Июня 2022 г.

- •40. Построение системы аутентификации при многократной передаче сообщений.

- •12 Июня 2022 г.

- •41. Вычислительно-стойкие системы аутентификации. Построение мас кода на основе свс моды блоковых шифров. Выработка имитовставки согласно гост р34.12-2015.

- •12 Июня 2022 г.

- •42. Модель управления ключами в симметричных криптографических системах, характеристика жизненного цикла ключа.

- •12 Июня 2022 г.

- •43. Способы генерирования случайных чисел при формировании ключей.

- •12 Июня 2022 г.

- •44. Способы распределения ключей с использованием црк на начальном этапе. Понятие ключевая структура. Сравнение видов ключевых структур (единый ключ. Сетевой набор, базовый набор).

- •12 Июня 2022 г.

- •45. Ключевая структура «базовый набор», принцип построения, устойчивость к компрометациям (стр. 230)

- •12 Июня 2022 г.

- •46. Способы распределения ключей с использованием црк в интерактивном режиме. Протокол Нидхема-Шредера.

- •12 Июня 2022 г.

- •47. Способы распределения ключей на основе взаимного обмена сообщениями между корреспондентами. Способ Диффи-Хеллмана. Атака на протокол «человек-посередине».

- •12 Июня 2022 г.

- •48. Сравнительный анализ симметричных и асимметричных криптографических систем. Гибридные системы шифрования.

- •12 Июня 2022 г.

- •49. Распределение открытых ключей на примере программы pgp . Аутентификация ключей при распределении между пользователями и в сети (стр. 257)

- •12 Июня 2022 г.

!атенсьён! если

кто-то случайно что-то удалит получит

по жопе

ссылка на учебник криптодеда: http://lib.sut.ru/jirbis2_spbgut/components/com_irbis/pdf_view/?502961

1. Основные виды криптографических преобразований информации: шифрование, аутентификация, цифровая подпись. Сущность каждого преобразования, области применения.

12 июня 2022 г.

14:08

Шифрование - сохранение тайны передаваемого сообщения; (Используется, для того, чтоб нарушитель не мог прочитать сообщения, передаваемые отправителем получателю)

Аутентификация - установление подлинности переданного сообщения или пользователя информационно-вычислительной системы; (подтверждение, что сообщение соответствует первоначальному)

Электронная цифровая подпись - подтверждение подлинности электронного документа и его авторства. (используется для подтверждения, что документ не подменили, и он остался подлинным оригиналу, который передавали)

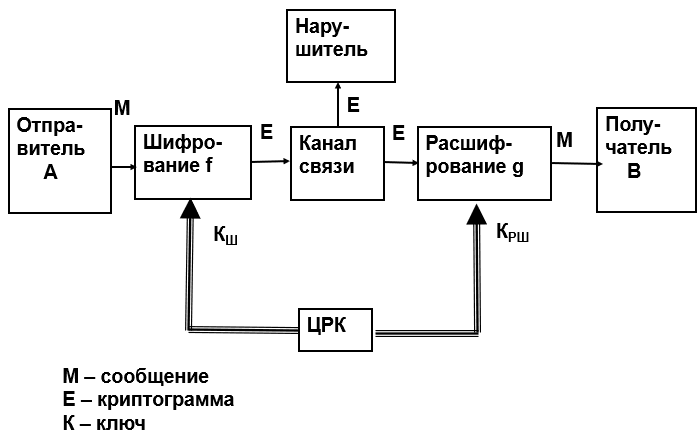

2. Математическая модель системы шифрования-дешифрования информации.

12 Июня 2022 г.

14:08

![]()

![]()

Где M - шифруемое сообщение

E - результат шифрования (криптограмма)

![]()

![]()

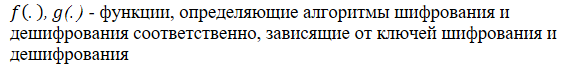

3. Представление системы шифрования графом, принцип единственности шифрования-дешифрования.

12 Июня 2022 г.

14:08

Расстоянием единственности (РЕ)

называется минимальное количество символов

криптограммы, необходимое для однозначного восстановления истинного ключа (сообщения) (без каких- либо ограничений на время его нахождения)

![]()

![]()

Теорема Шеннона–Хеллмана. Пусть шифр удовлетворяет условию единственной шифруемости и дешифруемости и не имеет эквивалентных ключей (т. е. каждое сообщение переводится в определенную криптограмму не более чем при одном ключе). Тогда среднее число ложных расшифровок будет иметь следующую нижнюю границу:

![]()

Где

![]()

4. Стойкость системы шифрования, классификация систем шифрования по стойкости. Виды атак на систему шифрования.

12 Июня 2022 г.

14:08

Стойкость - способность противостоять всевозможным атакам нарушителя, нацеленным на нахождение (вычисление) ключа или открытого сообщения в предположении выполнения ряда условий.

Классы систем шифрования по типу стойкости разделяются на:

Безусловно стойкие или идеальные

Вычислительно стойкие

Принцип Керхгоффа:

Согласно этому принципу предполагается, что в данной модели любому пользователю известно все, за исключением ключа расшифрования Крш.

Основные типы криптографических атак:

1) только при известной криптограмме Е;

2) при известной криптограмме Е и соответствующей ей части сообщения M;

3) при специально выбранном сообщении M и соответствующей ему криптограмме E.

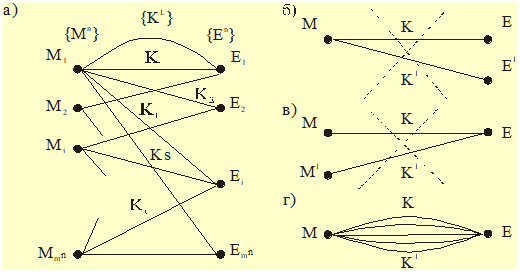

5. Определение безусловно стойкой системы шифрования, утверждение о достаточных условиях существования безусловно стойкой системы. (стр.13)

12 Июня 2022 г.

14:08

Безусловно стойкой системой шифрования (БССШ) называется система шифрования, в которой любая криптограмма (в отсутствии у злоумышленника ключа) не содержит дополнительных сведений к априорно известным о сообщении, зашифрованном в эту криптограмму.

Лучшим способом дешифрования криптограммы БССШ является угадывание

одного из возможных сообщений источника

Математически условие БССШ может быть записано в виде:

![]()

![]()

![]()

Эквивалентное определение БССШ

![]()

6. Определение безусловно стойкой системы шифрования, утверждение о необходимых условиях существования безусловно стойкой системы. (стр.13)

12 Июня 2022 г.

14:08

Для определения смотрим вопрос 5.

Т2: Необходимое условие существование ИКС. Число возможных ключей, используемых в ИКС, должно быть не меньше числа сообщений, которые можно зашифровать на этих ключах.

Можно записать в виде:

![]()

7. Вычислительно стойкие системы шифрования, понятие о сложности криптоанализа, основные подходы к вскрытию криптографических систем, анализ атаки перебора ключей и атаки на основе статистики сообщения. (Стр. 25)

12 Июня 2022 г.

14:08

Система шифрования называется вычислительно стойкой (ВССШ), если вскрытие такой системы возможно, но даже наилучший алгоритм вскрытия требует необозримо большого времени или необозримо большой памяти устройств, с помощью которых проводится криптоанализ

Время криптоанализа определяется:

1. Сложностью алгоритма дешифрования;

2. Быстродействием вычислительных устройств,

осуществляющих дешифрование

Сложность алгоритмов криптоанализа должна соответствовать сложности решения сложной задачи

Основные подходы к криптоанализу (стр. 29)

Тотальный перебор ключей

Анализ статистических особенностей криптограмм

Линейный криптоанализ

Дифференциальный криптоанализ

Криптоанализ по методу максимального правдоподобия

Криптоанализ на основе решения алгебраических (булевых) уравнений

Криптоанализ аппаратно-реализованного шифра на основе внесения ошибок в процедуру шифрования

Криптоанализ аппаратно-реализованного шифра на основе вычисления потребляемой мощности

Полный перебор ключей:

Основная проблема в времени, который занимает данный метод. Если N длина двоичного ключа, то при N>128 такой криптоанализ оказывается невозможным ни при каких вычислительных ресурсах. (стр. 29)

Атаки на основе статистики сообщения разделяются на линейный криптоанализ и дифференциальный криптоанализ.

Основная идея линейного криптоанализа состоит в использовании скрытых линейных уравнений, связывающих некоторые биты входа и выхода. При выполнении атаки предполагается использовать много открытых текстов и соответствующих им криптограмм.

Общее уравнение линейных связей имеет вид:

![]()

![]()

Такие уравнение существуют не всегда, а лишь для некоторой части входных сообщений, поэтому говорится только о некоторой вероятности их выполнения. (стр. 29)

Дифференциальный криптоанализ используется аномально повышенные вероятности появления некоторых разностей криптограмм для определения разностей между открытыми сообщениями. Диф.криптоанализ основан на гипотезе о существовании определенных выходных разностей, которые имеют повышенные или пониженные вероятности. Диф.криптоанализ, также как и Лин.криптоанализ, распадается на два этапа:

Анализ разностей для каждого S-блока

Анализ разностей для всего шифра.

(стр. 36)