- •1. Основные виды криптографических преобразований информации: шифрование, аутентификация, цифровая подпись. Сущность каждого преобразования, области применения.

- •2. Математическая модель системы шифрования-дешифрования информации.

- •12 Июня 2022 г.

- •3. Представление системы шифрования графом, принцип единственности шифрования-дешифрования.

- •12 Июня 2022 г.

- •4. Стойкость системы шифрования, классификация систем шифрования по стойкости. Виды атак на систему шифрования.

- •12 Июня 2022 г.

- •5. Определение безусловно стойкой системы шифрования, утверждение о достаточных условиях существования безусловно стойкой системы. (стр.13)

- •12 Июня 2022 г.

- •6. Определение безусловно стойкой системы шифрования, утверждение о необходимых условиях существования безусловно стойкой системы. (стр.13)

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •8. Шифр замены, его свойства.

- •12 Июня 2022 г.

- •9. Шифр гаммирования и его свойства.

- •12 Июня 2022 г.

- •10. Блочный шифр, схема Файстеля, свойства блочного шифра.

- •12 Июня 2022 г.

- •Подстановки

- •Перестановки

- •11. Блочный шифр, схема sp (на примере учебного шифра ппш). Свойства блочного шифра.

- •12 Июня 2022 г.

- •12. Стандарт шифрования гост р34.12-2015, базовый алгоритм шифрования 64-битного блока.

- •12 Июня 2022 г.

- •13. Стандарт шифрования гост р34.12-2015, базовый алгоритм шифрования 128-битного блока.

- •12 Июня 2022 г.

- •14. Стандарт шифрования гост р34.13-2015, алгоритм шифрования в режиме простой замены, алгоритм шифрования в режиме зацепления блоков.

- •12 Июня 2022 г.

- •15. Стандарт шифрования гост р34.13-2015, алгоритм шифрования в режимах гаммирования, гаммирования с обратной связью по выходу, гаммирования с обратной связью по шифртексту. Сравнение режимов.

- •12 Июня 2022 г.

- •16. Принцип построения и характеристики шифра aes.

- •12 Июня 2022 г.

- •17. Шифр aes, объяснить суть преобразования Sub byte.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •20. Линейный рекуррентный регистр, алгебраические свойства линейной рекуррентной последовательности, анализ свойства предсказуемости.

- •12 Июня 2022 г.

- •21. Линейный рекуррентный регистр, статистические свойства линейной рекуррентной последовательности.

- •12 Июня 2022 г.

- •Свойство баланса

- •Свойство серий

- •Свойства окна

- •12 Июня 2022 г.

- •23. Принципы построения формирователей шифрующей гаммы на основе нескольких лрр (понятие эквивалентной линейной сложности, оценка линейной сложности).

- •12 Июня 2022 г.

- •24. Понятие односторонней функции, общий принцип построения криптографических систем с открытым ключом.

- •12 Июня 2022 г.

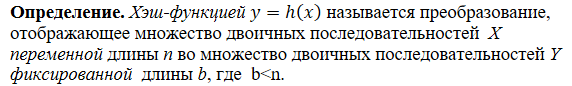

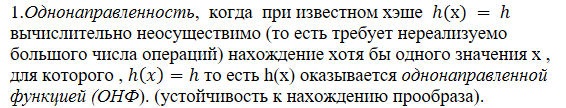

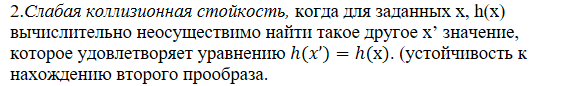

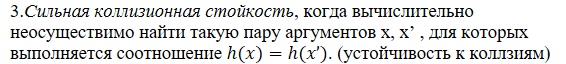

- •25. Понятие хэш-функции, требования, предъявляемые к криптографическим хэш-функциям.

- •12 Июня 2022 г.

- •26. Хэширующая функция согласно стандарту гост р34.11-12, характеристика, принцип построения, применение.

- •12 Июня 2022 г.

- •27. Бесключевые хэш-функции на основе шифров. Схема Рабина, Девиса-Мейера, Матиаса-Мейера-Осеана, Матиаса-Мейера-Осеана. 4.3.2 стр 179 в учебнике

- •12 Июня 2022 г.

- •28. Система шифрования Эль-Гамаля, принцип генерирования ключей, шифрование, расшифрование, атаки на систему.

- •12 Июня 2022 г.

- •29. Система шифрования рша, принцип генерирования ключей, шифрование, расшифрование, атаки на систему.

- •12 Июня 2022 г.

- •Факторизация n.

- •Атака при малом объеме возможных сообщений

- •30. Определение, классификация, основные свойства, модель эп.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •35. Эцп по гост р 34.10-12, общая характеристика, принцип генерации ключей, формирования и проверки подписи.

- •12 Июня 2022 г.

- •36. Аутентификация сообщений в телекоммуникационных системах (модель системы имитозащиты, стратегии навязывания, показатели имитозащищенности).

- •12 Июня 2022 г.

- •37. Понятие ключевой хэш-функции. Класс строго-универсальных хэш-функций их свойства, примеры реализация функций.

- •12 Июня 2022 г.

- •38. Безусловно стойкие системы аутентификации. Нижние границы для вероятности навязывания.

- •12 Июня 2022 г.

- •39. Построение систем аутентификации с гарантированной вероятностью навязывания.

- •12 Июня 2022 г.

- •40. Построение системы аутентификации при многократной передаче сообщений.

- •12 Июня 2022 г.

- •41. Вычислительно-стойкие системы аутентификации. Построение мас кода на основе свс моды блоковых шифров. Выработка имитовставки согласно гост р34.12-2015.

- •12 Июня 2022 г.

- •42. Модель управления ключами в симметричных криптографических системах, характеристика жизненного цикла ключа.

- •12 Июня 2022 г.

- •43. Способы генерирования случайных чисел при формировании ключей.

- •12 Июня 2022 г.

- •44. Способы распределения ключей с использованием црк на начальном этапе. Понятие ключевая структура. Сравнение видов ключевых структур (единый ключ. Сетевой набор, базовый набор).

- •12 Июня 2022 г.

- •45. Ключевая структура «базовый набор», принцип построения, устойчивость к компрометациям (стр. 230)

- •12 Июня 2022 г.

- •46. Способы распределения ключей с использованием црк в интерактивном режиме. Протокол Нидхема-Шредера.

- •12 Июня 2022 г.

- •47. Способы распределения ключей на основе взаимного обмена сообщениями между корреспондентами. Способ Диффи-Хеллмана. Атака на протокол «человек-посередине».

- •12 Июня 2022 г.

- •48. Сравнительный анализ симметричных и асимметричных криптографических систем. Гибридные системы шифрования.

- •12 Июня 2022 г.

- •49. Распределение открытых ключей на примере программы pgp . Аутентификация ключей при распределении между пользователями и в сети (стр. 257)

- •12 Июня 2022 г.

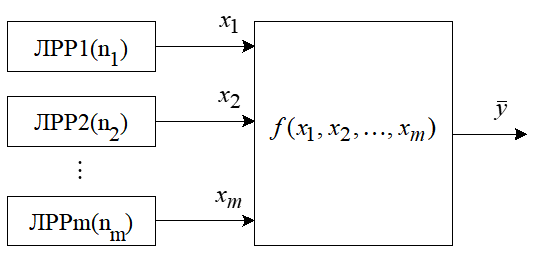

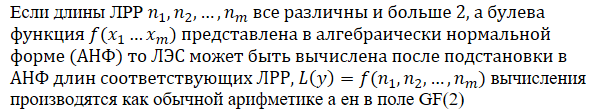

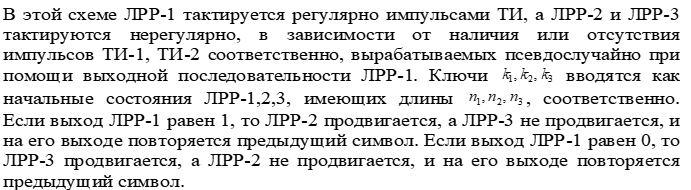

23. Принципы построения формирователей шифрующей гаммы на основе нескольких лрр (понятие эквивалентной линейной сложности, оценка линейной сложности).

12 Июня 2022 г.

14:10

Обобщенная схема:

![]()

Утверждение

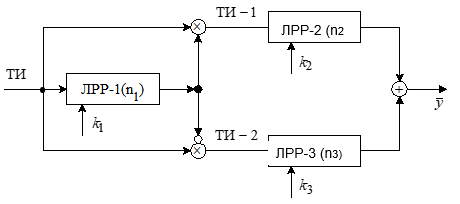

Формирователь ШГ на основе ЛРР с управляемым тактированием

(по сути тоже несколько ЛРР, потом включу в этот вопрос)

Схема:

(час ночи и переписывать не хочется, желающие могут переписать)

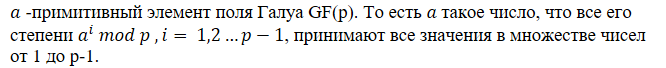

24. Понятие односторонней функции, общий принцип построения криптографических систем с открытым ключом.

12 Июня 2022 г.

14:10

![]()

x∈X , y∈Y называется односторонней (однонаправленной),

![]()

Пример ОФ.

![]()

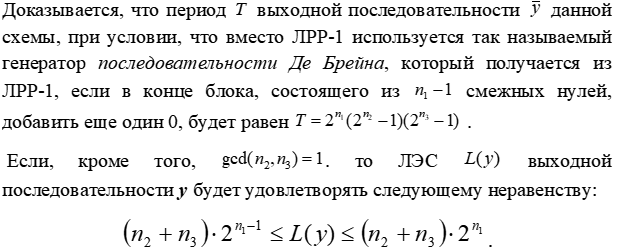

Ещё пример ОФ:

Пусть p=7, a=3.

Проверим, что a примитивный элемент -

a1 = 3 mod 7, a2 = 2 mod 7, a3 = 6 mod 7, a4 = 4 mod 7, a5 = 5 mod 7, a6 = 1 mod 7.

Если x = 4, то y = 34 mod 7 = 4.

![]()

![]()

![]()

Общий принцип построения криптосистемы с открытым ключом:

Требования с КС с ОК:

1. Вычисление пары ключей PK, SK должно быть просто

решаемой задачей;

2. При известном ключе шифрования PK вычисление криптограммы

E=f(M,PK) должно быть простым;

3. При известном ключе расшифрования SK восстанавливает сообщение

M=g(E,SK) должно быть простым;

4. При известном ключе шифрования PK вычисление ключа

расшифрования SK должно быть сложным;

5. При известном ключе шифрования PK, но неизвестном ключе

расшифрования SK вычисление М по известной криптограмме E

должно быть весьма сложным.

25. Понятие хэш-функции, требования, предъявляемые к криптографическим хэш-функциям.

12 Июня 2022 г.

14:10

Принципы построения бесключевых хэш-функций

Требования к криптографическим Хэш-функциям:

26. Хэширующая функция согласно стандарту гост р34.11-12, характеристика, принцип построения, применение.

12 Июня 2022 г.

14:10

Длина хэш-кода: 512 или 256 бит

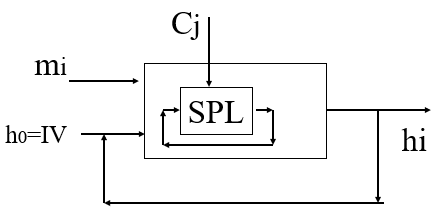

Схема:

Где SPL преобразование — составляет основу функции сжатия и включает три последовательно проводимых преобразования: S, P и L.

S – замена байт. 512 бит аргумента представляются как 64 байтный массив и каждый байт заменяется по заданной таблице.

P - переупорядочивание байт - байты аргумента меняются местами по определенному стандартом порядку.

L - линейное преобразование. Аргумент рассматривается как восемь 64 битных векторов, каждый из которых заменяется результатом умножения вектора на определенную стандартом матрицу A64X64 над GF(2).

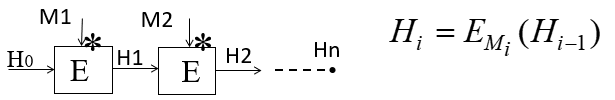

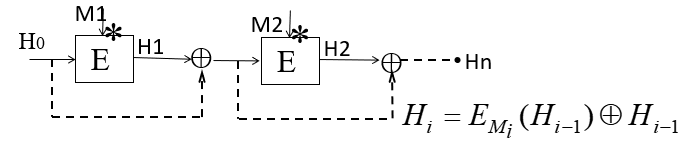

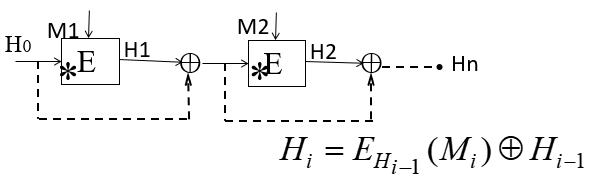

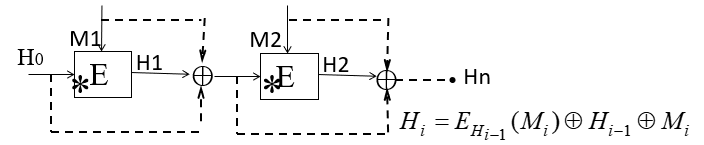

27. Бесключевые хэш-функции на основе шифров. Схема Рабина, Девиса-Мейера, Матиаса-Мейера-Осеана, Матиаса-Мейера-Осеана. 4.3.2 стр 179 в учебнике

12 Июня 2022 г.

14:10

Схема Рабина:

Схема Девиса-Мейера:

Схема Матиаса-Мейера-Осеана:

Схема Миагучи-Пренеля:

28. Система шифрования Эль-Гамаля, принцип генерирования ключей, шифрование, расшифрование, атаки на систему.

12 Июня 2022 г.

14:10

Генерация ключей:

Пользователь А:

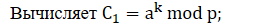

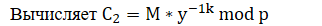

Шифрование:

Пользователь B выполняет следующие шаги для шифрования сообщения М, отправляемое пользователю А:

Получает открытый ключ А

Дешифрование:

Пользователь А выполняет следующие шаги для дешифрования сообщения, полученного от пользователя B:

![]()

1. Раскрытие секретного ключа эквивалентно решению задачи

дискретного логарифмирования.

![]()

![]()

![]()

![]()

![]()

![]()

k должно меняться случайным образом при шифровании

нового сообщения.

29. Система шифрования рша, принцип генерирования ключей, шифрование, расшифрование, атаки на систему.

12 Июня 2022 г.

14:10

Генерирование ключей.

![]()

![]()

![]()

![]()

Шифрование.

Корр.А передает зашифрованное сообщение корр.В (использует открытый ключ корр. В)

![]()

Расшифрование.

Корр. В расшифровывает принятую криптограмму от корр.А, используя свой секретный ключ.

![]()

Факторизация n.

Исходя из этого факта p и q должны выбираться такой большой разрядности, чтобы факторизация числа n потребовала необозримо большого времени, даже с использованием всех доступных и современных средств вычислительной техники.

Дискретное логарифмирование. Эта атака (при известном сообщении) выполняется следующим образом: d = log E Mmod N. Однако задача дискретного логарифмирования по модулю многоразрядных чисел также относится к трудным в математике, и оказывается, что она имеет почти такую же сложность, как и задача факторизации [3].

![]()

![]()

Отсутствие шифрования. Этот случай возможен, если в результате шифрования получаем открытое сообщение, т. е. M e mod n = M. Такое условие должно выполниться хотя бы для одного из сообщений, например, для сообщений M = 0, 1, n – 1 . На самом деле таких сообщений, которые вообще! не шифруются [3], существует в точности [1 + НОД(e – 1, p – 1)][1 + НОД(e – 1, q – 1)] . Их число всегда не менее 9. Однако при случайном выборе q и p доля таких сообщений будет ничтожно мала и они почти никогда не встретятся на практике.