- •1. Основные виды криптографических преобразований информации: шифрование, аутентификация, цифровая подпись. Сущность каждого преобразования, области применения.

- •2. Математическая модель системы шифрования-дешифрования информации.

- •12 Июня 2022 г.

- •3. Представление системы шифрования графом, принцип единственности шифрования-дешифрования.

- •12 Июня 2022 г.

- •4. Стойкость системы шифрования, классификация систем шифрования по стойкости. Виды атак на систему шифрования.

- •12 Июня 2022 г.

- •5. Определение безусловно стойкой системы шифрования, утверждение о достаточных условиях существования безусловно стойкой системы. (стр.13)

- •12 Июня 2022 г.

- •6. Определение безусловно стойкой системы шифрования, утверждение о необходимых условиях существования безусловно стойкой системы. (стр.13)

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •8. Шифр замены, его свойства.

- •12 Июня 2022 г.

- •9. Шифр гаммирования и его свойства.

- •12 Июня 2022 г.

- •10. Блочный шифр, схема Файстеля, свойства блочного шифра.

- •12 Июня 2022 г.

- •Подстановки

- •Перестановки

- •11. Блочный шифр, схема sp (на примере учебного шифра ппш). Свойства блочного шифра.

- •12 Июня 2022 г.

- •12. Стандарт шифрования гост р34.12-2015, базовый алгоритм шифрования 64-битного блока.

- •12 Июня 2022 г.

- •13. Стандарт шифрования гост р34.12-2015, базовый алгоритм шифрования 128-битного блока.

- •12 Июня 2022 г.

- •14. Стандарт шифрования гост р34.13-2015, алгоритм шифрования в режиме простой замены, алгоритм шифрования в режиме зацепления блоков.

- •12 Июня 2022 г.

- •15. Стандарт шифрования гост р34.13-2015, алгоритм шифрования в режимах гаммирования, гаммирования с обратной связью по выходу, гаммирования с обратной связью по шифртексту. Сравнение режимов.

- •12 Июня 2022 г.

- •16. Принцип построения и характеристики шифра aes.

- •12 Июня 2022 г.

- •17. Шифр aes, объяснить суть преобразования Sub byte.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •20. Линейный рекуррентный регистр, алгебраические свойства линейной рекуррентной последовательности, анализ свойства предсказуемости.

- •12 Июня 2022 г.

- •21. Линейный рекуррентный регистр, статистические свойства линейной рекуррентной последовательности.

- •12 Июня 2022 г.

- •Свойство баланса

- •Свойство серий

- •Свойства окна

- •12 Июня 2022 г.

- •23. Принципы построения формирователей шифрующей гаммы на основе нескольких лрр (понятие эквивалентной линейной сложности, оценка линейной сложности).

- •12 Июня 2022 г.

- •24. Понятие односторонней функции, общий принцип построения криптографических систем с открытым ключом.

- •12 Июня 2022 г.

- •25. Понятие хэш-функции, требования, предъявляемые к криптографическим хэш-функциям.

- •12 Июня 2022 г.

- •26. Хэширующая функция согласно стандарту гост р34.11-12, характеристика, принцип построения, применение.

- •12 Июня 2022 г.

- •27. Бесключевые хэш-функции на основе шифров. Схема Рабина, Девиса-Мейера, Матиаса-Мейера-Осеана, Матиаса-Мейера-Осеана. 4.3.2 стр 179 в учебнике

- •12 Июня 2022 г.

- •28. Система шифрования Эль-Гамаля, принцип генерирования ключей, шифрование, расшифрование, атаки на систему.

- •12 Июня 2022 г.

- •29. Система шифрования рша, принцип генерирования ключей, шифрование, расшифрование, атаки на систему.

- •12 Июня 2022 г.

- •Факторизация n.

- •Атака при малом объеме возможных сообщений

- •30. Определение, классификация, основные свойства, модель эп.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •12 Июня 2022 г.

- •35. Эцп по гост р 34.10-12, общая характеристика, принцип генерации ключей, формирования и проверки подписи.

- •12 Июня 2022 г.

- •36. Аутентификация сообщений в телекоммуникационных системах (модель системы имитозащиты, стратегии навязывания, показатели имитозащищенности).

- •12 Июня 2022 г.

- •37. Понятие ключевой хэш-функции. Класс строго-универсальных хэш-функций их свойства, примеры реализация функций.

- •12 Июня 2022 г.

- •38. Безусловно стойкие системы аутентификации. Нижние границы для вероятности навязывания.

- •12 Июня 2022 г.

- •39. Построение систем аутентификации с гарантированной вероятностью навязывания.

- •12 Июня 2022 г.

- •40. Построение системы аутентификации при многократной передаче сообщений.

- •12 Июня 2022 г.

- •41. Вычислительно-стойкие системы аутентификации. Построение мас кода на основе свс моды блоковых шифров. Выработка имитовставки согласно гост р34.12-2015.

- •12 Июня 2022 г.

- •42. Модель управления ключами в симметричных криптографических системах, характеристика жизненного цикла ключа.

- •12 Июня 2022 г.

- •43. Способы генерирования случайных чисел при формировании ключей.

- •12 Июня 2022 г.

- •44. Способы распределения ключей с использованием црк на начальном этапе. Понятие ключевая структура. Сравнение видов ключевых структур (единый ключ. Сетевой набор, базовый набор).

- •12 Июня 2022 г.

- •45. Ключевая структура «базовый набор», принцип построения, устойчивость к компрометациям (стр. 230)

- •12 Июня 2022 г.

- •46. Способы распределения ключей с использованием црк в интерактивном режиме. Протокол Нидхема-Шредера.

- •12 Июня 2022 г.

- •47. Способы распределения ключей на основе взаимного обмена сообщениями между корреспондентами. Способ Диффи-Хеллмана. Атака на протокол «человек-посередине».

- •12 Июня 2022 г.

- •48. Сравнительный анализ симметричных и асимметричных криптографических систем. Гибридные системы шифрования.

- •12 Июня 2022 г.

- •49. Распределение открытых ключей на примере программы pgp . Аутентификация ключей при распределении между пользователями и в сети (стр. 257)

- •12 Июня 2022 г.

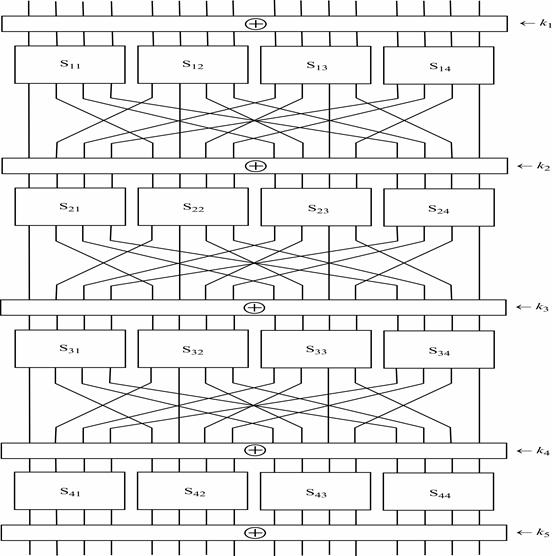

11. Блочный шифр, схема sp (на примере учебного шифра ппш). Свойства блочного шифра.

12 Июня 2022 г.

14:08

Для определения и свойств смотрим вопрос 10.

Схема SP:

Преобразования в ППШ:

Подстановки в S –блоках

Перестановки в 16 разрядном блоке.

Сложение 16-разрядного блока с подключем

4 раунда вышеприведенных преобразований.

Из схемы видно, что такой шифр имеет четыре итерации, причем каждая из них включает в себя:

сложение по модулю 2 с раундовым ключом,

нелинейное преобразование, выполняемое в четырех S-блоках, (подстановка)

перестановка символов, определяемую направлениями линий.

(в последнем раунде перестановка не используется, но используется 5-й раундовый ключ).

Длина блока учебного ППШ равна 16 бит, а общее число бит раундовых ключей – 80.

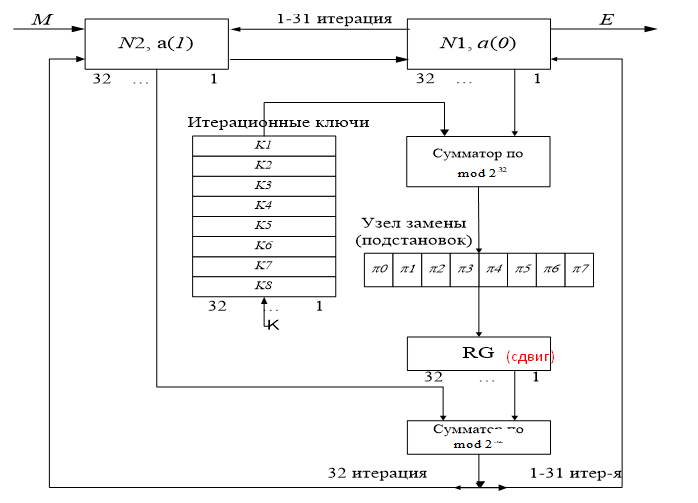

12. Стандарт шифрования гост р34.12-2015, базовый алгоритм шифрования 64-битного блока.

12 Июня 2022 г.

14:08

Шифр "Магма"

Длина шифруемого блока - 64 бита,

Длина ключа - 256 бит,

Число раундов шифрования -32,

Длина блока(машинного слова) для выполнения преобразований -32 разряда,

Количество режимов работы – 6.

Исходное сообщение разбивается на блоки по 64 бита, а эти блоки разбиваются на два по 32 бита как N2 и N1. Далее смотрим схему:

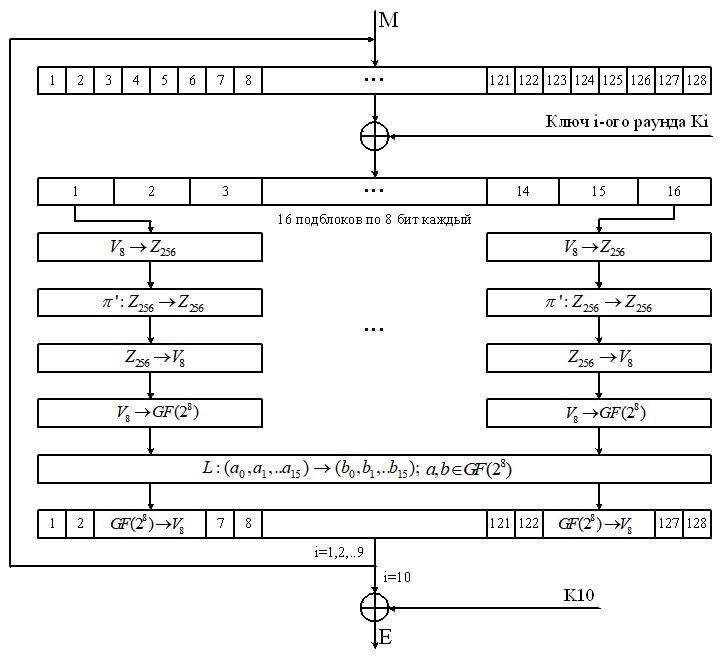

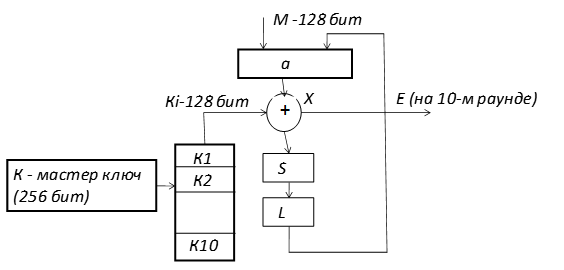

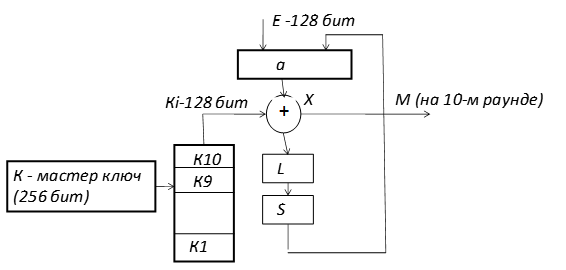

13. Стандарт шифрования гост р34.12-2015, базовый алгоритм шифрования 128-битного блока.

12 Июня 2022 г.

14:08

Шифр "Кузнечик"

Длина шифруемого блока – 128 бит

Длина ключа - 256 бит

Число раундов шифрования -10

Реализация - программная, программно-аппаратная.

Количество режимов работы - 6

Шифрование

Расшифрование

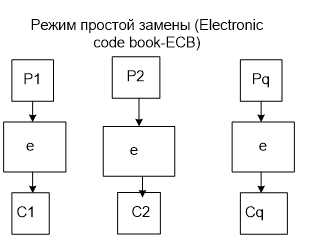

14. Стандарт шифрования гост р34.13-2015, алгоритм шифрования в режиме простой замены, алгоритм шифрования в режиме зацепления блоков.

12 Июня 2022 г.

14:08

Режим простой замены (ECB):

Достоинства алгоритма: простота реализации как

аппаратным, так и программным способом.

Недостатки:

1. Шифрование одинаковых блоков исходного текста дает идентичные блоки шифрованного текста, что позволяет сделать выводы о свойствах исходного текста.

2. При расшифровании криптограммы происходит размножение ошибок, возникших в ней при передаче по каналу связи.

3. Возможна модификация сообщения путем перестановки блоков криптограммы.

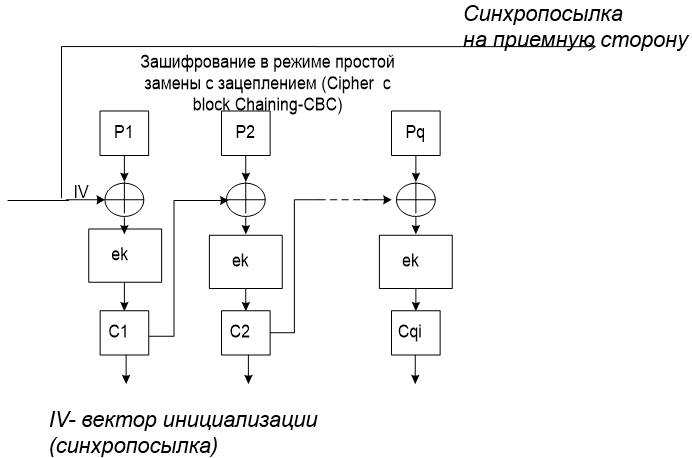

С зацеплением блоков (CBC):

Одинаковые блоки исходного текста, принадлежащие одному и тому же сообщению, зашифровываются в разные блоки криптограммы.

Перестановки или замена блоков криптограммы приводят к ошибкам дешифрования и, следовательно, обнаруживаются по нарушению смыслового содержания сообщения.

Ошибка в блоке криптограммы приводит к искажению текущего Мi и последующего Mi+1 блока сообщения. В блоке Мi происходит размножение ошибок, в блоке Mi+1 количество ошибок равно количеству ошибок в криптограмме.

Используется в основном для установления подлинности сообщения.

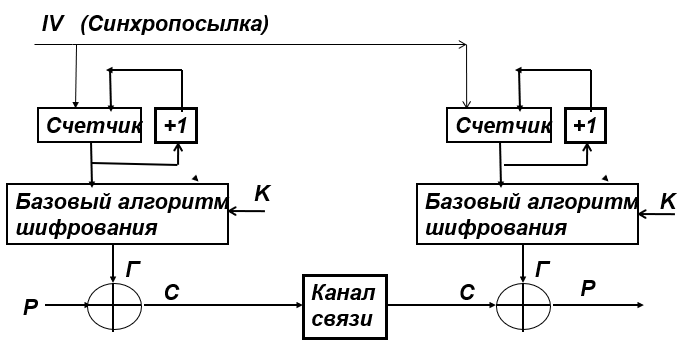

15. Стандарт шифрования гост р34.13-2015, алгоритм шифрования в режимах гаммирования, гаммирования с обратной связью по выходу, гаммирования с обратной связью по шифртексту. Сравнение режимов.

12 Июня 2022 г.

14:08

Шифрование в режиме гаммирования

Достоинства алгоритма:

Решена проблема повторений, возникающих при зашифровании одинаковых блоков сообщения.

Перестановки блоков текста также будут обнаружены.

При расшифровании криптограммы не происходит размножение ошибок, возникших в ней при передаче по каналу связи.

Недостатки:

Возможна модификация сообщения путем наложения на криптограмму ложного сообщения. E’=E+Mл

Требуется формирование и передача на приемную сторону синхропосылки.

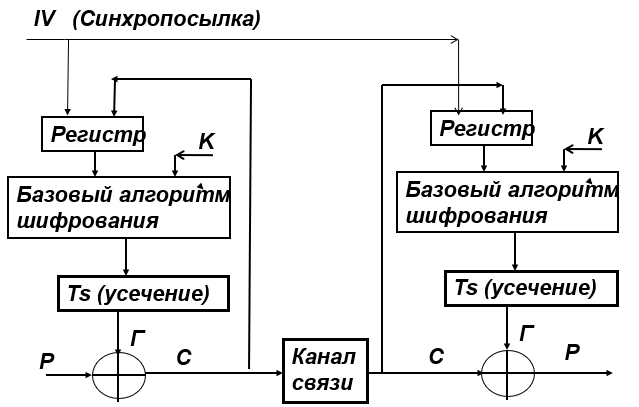

Шифрование в режиме гаммирования с обратной связью по шифртексту (CFB)

(упрощенная схема)

Достоинства алгоритма:

Обеспечивается устойчивость к перестановке блоков криптограммы и навязыванию путем наложения, так как блоки криптограммы оказываются связанными между собой.

Обеспечивается самосинхронизация шифратора и дешифратора после приема первого блока криптограммы.

Недостатки:

Требуется формирование и передача на приемную сторону синхропосылки.

При расшифровании криптограммы происходит удвоенное размножение ошибок, возникших в ней при передаче по каналу связи.

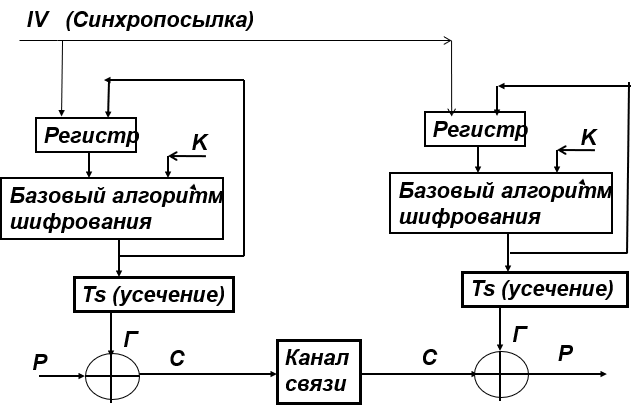

Шифрование в режиме гаммирования с обратной связью по выходу (OFB)

(упрощенная схема)

Похож на режим CFB однако каждый бит зашифрованного текста не зависит от предыдущего бита, что позволяет избежать распространения ошибок

ECB: простота реализации, независимость порядка шифрования

блоков. Возможна атака со словарем, когда путем передачи специально подобранных сообщений определяется содержание криптограммы. Возможна подмена зашифрованных блоков. Размножение ошибок. (Одна ошибка в канале вызывает искажение всего блока длиной 64 бита).

CBC: Искажение одного блока криптограммы приводит к искажению двух блоков расшифрованного сообщения. Обеспечивает защиту от подменены блоков криптограммы. Сдвиг блока (вставка выпадение символа) приводят к полному не восстановлению текста.

CFB: Осуществляет потоковое шифрование. Искажение одного блока криптограммы приводит к искажению двух блоков расшифрованного сообщения. Обеспечивает защиту от подмены блоков криптограммы. Обладает свойством самосинхронизации.

OFB: Осуществляет потоковое шифрование. Не размножает ошибки в криптограмме за счет помех в канале связи. Открытый вопрос о периоде гаммы. Возможно навязывание наложением ложного сообщения.