- •Воронеж 2008

- •Воронеж 2008

- •Введение

- •1 Подбор пароля

- •1.1 Общие понятия парольной защиты

- •1.1.1 Парольная система

- •1.1.2 Методы подбора паролей

- •1.1.3 Методы количественной оценки стойкости паролей

- •1.2 Парольная защита операционных систем

- •1.2.1 Подбор паролей в ос Windows

- •1.2.1.1 База данных учетных записей пользователей

- •1.2.1.2 Хранение паролей пользователей

- •1.2.1.3 Использование пароля

- •1.2.1.4 Возможные атаки на базу данных sam

- •1.2.2 Подбор паролей в ос unix

- •1.3 Классификация и принцип работы программного обеспечения для подбора паролей

- •1.3.1 Подбор паролей в oc Windows

- •1.3.2 Подбор паролей в oc unix

- •1.3.3 Подбор паролей в архивах zip, rar и arj

- •1.3.4 Подбор паролей документов ms Office

- •1.3.5 Подбор паролей pdf документов

- •1.4 Противодействие подбору паролей

- •1.4.1 Требования к паролю

- •1.4.2 Правила назначения/изменения паролей

- •1.4.3 Требования к генерации паролей

- •1.4.4 Хранение пароля пользователем

- •1.4.5 Хранение паролей компьютерной системой

- •1.4.6 Противодействие попыткам подбора паролей

- •1.4.7 Защита Windows nt и Unix от подбора паролей

- •2.1.2 Протокол tcp

- •2.1.2.1 Функции протокола tcp

- •2.1.2.2 Базовая передача данных

- •2.1.2.3 Разделение каналов

- •2.1.2.4 Управление соединениями

- •2.1.2.5 Заголовок тср-сегмента

- •2.1.2.6 Состояния соединения

- •2.2 Основные методы, применяемые при сканировании портов

- •2.2.1 Методы сканирования tcp-портов

- •2.2.1.1 Методы открытого сканирования

- •2.2.1.1.1 Метод icmp-сканирования

- •2.2.1.1.2 Сканирование tcp-портов функцией connect()

- •2.2.1.1.3 Сканирование tcp-портов флагом syn

- •2.2.1.1.4 Сканирование tcp-портов флагом fin

- •2.2.1.1.5 Сканирование с использованием ip-фрагментации

- •2.2.1.1.6 Сканирование tcp-портов методом reverse-ident (обратной идентификации)

- •2.2.1.1.7 Сканирование Xmas

- •2.2.1.1.8 Null сканирование

- •2.2.1.2 Методы "невидимого" удаленного сканирования

- •2.2.1.2.1 Скрытая атака по ftp

- •2.2.1.2.2 Сканирование через proxy-сервер

- •2.2.1.2.3 Скрытное сканирование портов через системы с уязвимой генерацией ip id

- •2.2.1.2.3.1 Исторические предпосылки

- •2.2.1.2.3.2 Описание базового метода ip id сканирования

- •2.2.1.2.3.3 Исследование правил и обход брандмауэра при сканировании

- •2.2.1.2.3.4 Сканирование машин с приватными адресами

- •2.2.1.2.3.5 Использование ip id при сканирование udp сервисов за брандмауэром

- •2.2.2 Методы сканирования udp-портов

- •2.2.2.1 Сканирование udp-портов проверкой icmp-сообщения «Порт недостижим»

- •2.2.2.2 Сканирование udp-портов с использованием функций recvfrom() и write()

- •2.3.1 Сканирование портов в ос семейства Windows

- •2.3.2 Сканирование портов в ос семейства Unix

- •2.4 Защита от сканирования портов

- •3 Анализ сетевого трафика

- •3.1 Анализ сетевого трафика сети Internet

- •3.1.1 Ложные arp-ответы

- •3.1.2 Навязывание ложного маршрутизатора

- •3.1.3 Атака при конфигурировании хоста

- •3.1.4 Атака на протоколы маршрутизации

- •3.2 Протокол telnet

- •3.2.1 Протокол ftp

- •3.2.3 Программы анализаторы сетевого трафика (сниффиры)

- •3.2.4 Принцип работы сниффира

- •3.3 Методы противодействия сниффирам

- •3.3.1 Протокол ssl

- •3.3.2 Протокол skip

- •3.3.3 Устройство обеспечения безопасности локальной сети skipBridge

- •4 Внедрение ложного доверенного объекта

- •4.1 Особенности атаки «Внедрение ложного доверенного объекта»

- •4.2 Внедрение ложного объекта путем использования недостатков алгоритмов удаленного поиска

- •4.2.1.1 Протокол arp и алгоритм его работы

- •4.2.1.2 Техника выполнения arp-spoofing

- •4.2.1.3 Методы обнаружения

- •4.2.1.4 Методы противодействия

- •4.2.2.1 Принцип работы Domain Name System

- •4.2.2.2 Внедрение dns-сервера путем перехвата dns-запроса

- •4.2.2.3 «Шторм» ложных dns ответов на атакуемый хост

- •4.2.2.4 Перехват dns-запроса или создание направленного «шторма» ложных dns-ответов непосредственно на атакуемый dns-сервер

- •4.2.2.5 Обнаружение и защита от внедрения ложного dns-сервера

- •4.3.1.2 Внедрение ложного доверенного объекта путем навязывания ложного маршрута с помощью протокола icmp

- •4.3.1.3 Обнаружение и методы противодействия

- •5 Отказ в обслуживании

- •5.1 Модель DoS атаки

- •5.1.1 Отказ в обслуживании (DoS)

- •5.1.2 Распределенный отказ в обслуживании (dDoS)

- •5.2.1.1 Описание утилиты для реализации icmp – флуда и атаки Smurf

- •5.2.1.2 Реализация атаки icmp-flooding, на основе отправки icmp-пакетов

- •5.2.1.3 Реализация атаки Smurf

- •5.2.3 Низкоскоростные dos-атаки

- •5.2.3.1 Механизм таймаута tcp-стека

- •5.2.3.2 Моделирование и реализация атаки

- •5.2.3.2.1 Минимальная скорость DoS-атаки

- •5.2.3.3 Многопоточность и синхронизация потоков

- •5.2.3.5 Атаки в сети интернет

- •5.2.4 Syn атака

- •5.3 Анализ средств и методов сетевой защиты

- •5.3.1 Настройка tcp/ip стека

- •5.3.4 Межсетевые экраны (FireWall)

- •5.3.5 Системы обнаружения атак (ids)

- •5.3.6 Система Sink Holes

- •Заключение

- •Список информационных источников

- •394026 Воронеж, Московский просп., 14

1.2.2 Подбор паролей в ос unix

С увеличением мощностей персональных компьютеров, атака типа подбора паролей к учетным записям пользователей стала наиболее популярной атакой в ОС UNIX. В настоящее время существует множество программ, занимающихся подбором пароля к UNIX-машине.

Ключевая информация необходимая для подбора паролей находится в файле /etc/passwd, это информация обо всех пользователях системы, включая его входное имя, пароль, полное имя и т. п. В 70-х годах, когда создавались первые версии UNIX, его разработчикам было понятно, что пароль пользователя нельзя хранить в открытом виде. Разработчики UNIX создали схему, благодаря которой целенаправленные атаки, направленные на получение пароля другого пользователя, смогли реализоваться только спустя 15 лет. Они не пошли по простому пути шифрования пароля по какому-то секретному алгоритму, т. к. рано или поздно этот алгоритм стал бы известен. Они выбрали путь необратимого преобразования пароля, когда из исходного пароля путем применения к ней специальной однонаправленной функции (называемой функцией хэширования) получалось некое значение, из которого никак нельзя получить исходный пароль. Разработчики взяли математически криптостойкий алгоритм DES и на основе его создали функцию crypt(), преобразующую пароль в строку, расположенную в файле /etc/passwd. В данном файле хэшированная информация и располагается через двоеточие сразу после имени соответствующего пользователя. Например, запись, сделанная в файле passwd относительно пользователя с именем bill, будет выглядеть примерно так:

bill:5fg63fhD3d5g:9406:12:Bill Spencer:/home/fsg/will:/bin/bash

Здесь 5fg63fhD3d5g — это и есть информация о пароле пользователя bill.

Ниже представлен алгоритм, применяемый UNIX для преобразования пароля пользователя. Из исходного пароля берутся первые восемь байт. Также выбирается некоторое 12-битное случайное число (salt), используемое для операции хэширования. Его необходимость следует из того, чтобы одинаковые пароли (возможно, у разных людей) не выглядели одинаково после хэширования. Затем к этим двум параметрам применяется специальная функция шифрования, дающая на выходе 64-битное значение. Сам salt преобразуется в два читабельных ASCII-символа, а хэш - в 11 символов. Функция crypt (passwd8, salt) выдает 13-символьную строчку, которая и записывается в файл /etc/passwd.

При входе пользователя в систему вызывается та же функция crypt() с введенным паролем и salt, полученным из /etc/passwd. Если результат функции оказывается равным тому значению, что хранится в файле, то аутентификация считается состоявшейся.

Файл /etc/passwd дает немало информации о пользователе: его входное имя, имя и фамилию, домашний каталог. Вирус Морриса, при подборе пароля, с успехом пользовался следующими предположениями:

- в качестве пароля берется входное имя пользователя;

- пароль представляет собой двойной повтор имени пользователя;

- то же, но прочитанное справа налево;

- имя или фамилия пользователя;

- то же, но в нижнем регистре.

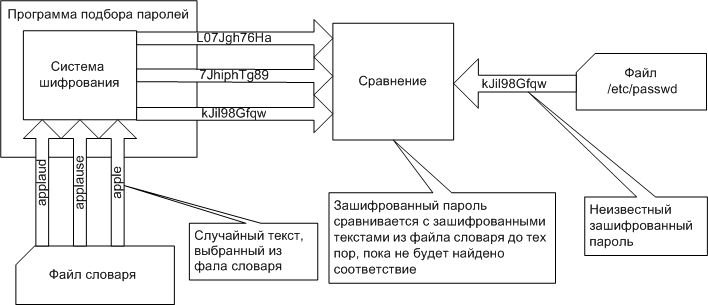

Если злоумышленник имеет доступ к парольному файлу /etc/passwd операционной системы UNIX, то он может скопировать этот файл на свой компьютер и затем воспользоваться одной из программ для подбора паролей. На рисунке 1.4 наглядно представлен процесс подбора паролей в ОС UNIX методом тотального перебора, оптимизированного с помощью словарей.

Рисунок 1.4 - Процесс подбора паролей в ОС UNIX методом тотального перебора, оптимизированного с помощью словарей