- •Воронеж 2008

- •Воронеж 2008

- •Введение

- •1 Подбор пароля

- •1.1 Общие понятия парольной защиты

- •1.1.1 Парольная система

- •1.1.2 Методы подбора паролей

- •1.1.3 Методы количественной оценки стойкости паролей

- •1.2 Парольная защита операционных систем

- •1.2.1 Подбор паролей в ос Windows

- •1.2.1.1 База данных учетных записей пользователей

- •1.2.1.2 Хранение паролей пользователей

- •1.2.1.3 Использование пароля

- •1.2.1.4 Возможные атаки на базу данных sam

- •1.2.2 Подбор паролей в ос unix

- •1.3 Классификация и принцип работы программного обеспечения для подбора паролей

- •1.3.1 Подбор паролей в oc Windows

- •1.3.2 Подбор паролей в oc unix

- •1.3.3 Подбор паролей в архивах zip, rar и arj

- •1.3.4 Подбор паролей документов ms Office

- •1.3.5 Подбор паролей pdf документов

- •1.4 Противодействие подбору паролей

- •1.4.1 Требования к паролю

- •1.4.2 Правила назначения/изменения паролей

- •1.4.3 Требования к генерации паролей

- •1.4.4 Хранение пароля пользователем

- •1.4.5 Хранение паролей компьютерной системой

- •1.4.6 Противодействие попыткам подбора паролей

- •1.4.7 Защита Windows nt и Unix от подбора паролей

- •2.1.2 Протокол tcp

- •2.1.2.1 Функции протокола tcp

- •2.1.2.2 Базовая передача данных

- •2.1.2.3 Разделение каналов

- •2.1.2.4 Управление соединениями

- •2.1.2.5 Заголовок тср-сегмента

- •2.1.2.6 Состояния соединения

- •2.2 Основные методы, применяемые при сканировании портов

- •2.2.1 Методы сканирования tcp-портов

- •2.2.1.1 Методы открытого сканирования

- •2.2.1.1.1 Метод icmp-сканирования

- •2.2.1.1.2 Сканирование tcp-портов функцией connect()

- •2.2.1.1.3 Сканирование tcp-портов флагом syn

- •2.2.1.1.4 Сканирование tcp-портов флагом fin

- •2.2.1.1.5 Сканирование с использованием ip-фрагментации

- •2.2.1.1.6 Сканирование tcp-портов методом reverse-ident (обратной идентификации)

- •2.2.1.1.7 Сканирование Xmas

- •2.2.1.1.8 Null сканирование

- •2.2.1.2 Методы "невидимого" удаленного сканирования

- •2.2.1.2.1 Скрытая атака по ftp

- •2.2.1.2.2 Сканирование через proxy-сервер

- •2.2.1.2.3 Скрытное сканирование портов через системы с уязвимой генерацией ip id

- •2.2.1.2.3.1 Исторические предпосылки

- •2.2.1.2.3.2 Описание базового метода ip id сканирования

- •2.2.1.2.3.3 Исследование правил и обход брандмауэра при сканировании

- •2.2.1.2.3.4 Сканирование машин с приватными адресами

- •2.2.1.2.3.5 Использование ip id при сканирование udp сервисов за брандмауэром

- •2.2.2 Методы сканирования udp-портов

- •2.2.2.1 Сканирование udp-портов проверкой icmp-сообщения «Порт недостижим»

- •2.2.2.2 Сканирование udp-портов с использованием функций recvfrom() и write()

- •2.3.1 Сканирование портов в ос семейства Windows

- •2.3.2 Сканирование портов в ос семейства Unix

- •2.4 Защита от сканирования портов

- •3 Анализ сетевого трафика

- •3.1 Анализ сетевого трафика сети Internet

- •3.1.1 Ложные arp-ответы

- •3.1.2 Навязывание ложного маршрутизатора

- •3.1.3 Атака при конфигурировании хоста

- •3.1.4 Атака на протоколы маршрутизации

- •3.2 Протокол telnet

- •3.2.1 Протокол ftp

- •3.2.3 Программы анализаторы сетевого трафика (сниффиры)

- •3.2.4 Принцип работы сниффира

- •3.3 Методы противодействия сниффирам

- •3.3.1 Протокол ssl

- •3.3.2 Протокол skip

- •3.3.3 Устройство обеспечения безопасности локальной сети skipBridge

- •4 Внедрение ложного доверенного объекта

- •4.1 Особенности атаки «Внедрение ложного доверенного объекта»

- •4.2 Внедрение ложного объекта путем использования недостатков алгоритмов удаленного поиска

- •4.2.1.1 Протокол arp и алгоритм его работы

- •4.2.1.2 Техника выполнения arp-spoofing

- •4.2.1.3 Методы обнаружения

- •4.2.1.4 Методы противодействия

- •4.2.2.1 Принцип работы Domain Name System

- •4.2.2.2 Внедрение dns-сервера путем перехвата dns-запроса

- •4.2.2.3 «Шторм» ложных dns ответов на атакуемый хост

- •4.2.2.4 Перехват dns-запроса или создание направленного «шторма» ложных dns-ответов непосредственно на атакуемый dns-сервер

- •4.2.2.5 Обнаружение и защита от внедрения ложного dns-сервера

- •4.3.1.2 Внедрение ложного доверенного объекта путем навязывания ложного маршрута с помощью протокола icmp

- •4.3.1.3 Обнаружение и методы противодействия

- •5 Отказ в обслуживании

- •5.1 Модель DoS атаки

- •5.1.1 Отказ в обслуживании (DoS)

- •5.1.2 Распределенный отказ в обслуживании (dDoS)

- •5.2.1.1 Описание утилиты для реализации icmp – флуда и атаки Smurf

- •5.2.1.2 Реализация атаки icmp-flooding, на основе отправки icmp-пакетов

- •5.2.1.3 Реализация атаки Smurf

- •5.2.3 Низкоскоростные dos-атаки

- •5.2.3.1 Механизм таймаута tcp-стека

- •5.2.3.2 Моделирование и реализация атаки

- •5.2.3.2.1 Минимальная скорость DoS-атаки

- •5.2.3.3 Многопоточность и синхронизация потоков

- •5.2.3.5 Атаки в сети интернет

- •5.2.4 Syn атака

- •5.3 Анализ средств и методов сетевой защиты

- •5.3.1 Настройка tcp/ip стека

- •5.3.4 Межсетевые экраны (FireWall)

- •5.3.5 Системы обнаружения атак (ids)

- •5.3.6 Система Sink Holes

- •Заключение

- •Список информационных источников

- •394026 Воронеж, Московский просп., 14

5.2.3.2 Моделирование и реализация атаки

Показанный в предыдущем разделе механизм таймаутов, с одной стороны, обеспечивает устойчивый алгоритм управления пропускной способностью канала, с другой стороны, предоставляет возможность проведения низкоскоростной атаки, который использует уязвимость динамики изменения таймеров повторной передачи (по малой временной шкале). В частности, атакующий может вызвать циклическое «отваливание» по таймауту потока трафика путем отправки мощных коротких импульсов трафика, имеющих длительность, сопоставимую с RTT шкалой и периодичностью более медленной шкалы RTO. Пропускная способность атакуемого снижается до нуля, в то же самое время средняя скорость атаки будет довольно низкой, что делает проблемным обнаружение подобной атаки.

Рассмотрим простую модель зависимости времени вывода из строя атакованной системы (это и будет периодом атаки) от ее полосы пропускания. Для начала смоделируем на одиночном потоке трафика и одиночном потоке DoS-трафика. Допустим, атакующий отправил первый пик в момент времени t=0, тем самым, выведя из строя удаленную систему. Как показано на рисунок 5.14, обычный отправитель в это время получил таймаут и вынужден ждать окончания таймера повторной передачи пакета 1 сек и удваивать RTO. Если атакующий повторил атаку (снова вывел из строя систему) в промежуток времени от 1 до 1+2RTT, то он вынудит ждать стек TCP еще 2 секунды. Создавая подобные выводы из строя в моменты времени 3, 5, 17, ..., атакующий тем самым фактически вынудит прекратить предоставление TCP-сервиса, в то же самое время атакующий будет отправлять пики DoS-трафика с довольно низкой средней скоростью. Приведенная ситуация эффективна для одиночного потока трафика, для нескольких входящих и выходящих потоков требуется периодичное (вместо экспоненциального, как указано для одиночного) создание ситуаций вывода из строя канала передачи по шкале RTO. Более того, в случае одинакового параметра minRTO (как рекомендует RFC 2988) у всех потоков, все потоки будут простаивать в таймауте более длительное время (в случае создания периодичных сбоев в канале).

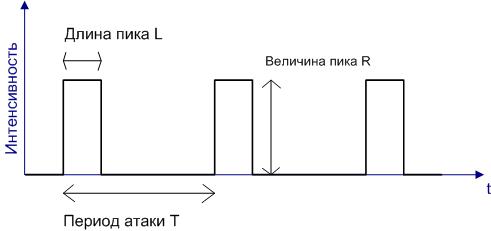

Для атаки будет использованы импульсы (как показано на рисунке 5.15) длительностью L и скоростью R с определенным периодом T. Как показано ниже, атака будет удачной при следующих условиях: скорость передачи R достаточна для получения таймаута в канале (т.е. сумма скоростей обычного и DoS-трафика должна превышать суммарную пропускную способность канала), длительность L по шкале RTT достаточна для получения таймаута на канале (и довольно мала, чтобы избежать обнаружения) и период T по шкале RTO выбран таким образом, что поток трафика, пытающегося после таймаута пройти в канал, получил очередной таймаут.

Рисунок 5.15 - Импульсный трафик атаки

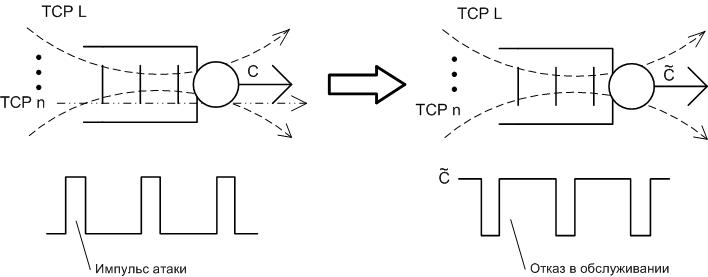

Рассмотрим сценарий атаки: «бутылочное горлышко» канала, очередь из n потоков TCP-трафика с разными RTT и одиночный поток DoS-трафика. Обозначим RTTi время RTT потока i, i=1,2,...n. Поток DoS-трафика показан на рисунок 5.15. Следующие формулы связывают пропускную способность канала и период атаки.

Допустим, что период атаки T. Если период вывода из строя канала удовлетворяет выражению

L` ≥ RTTi (С1)

и минимальное значение RTO удовлетворяет условию

minRTO > STRRi + 4*RTTVARi (C2)

Для всех i=1,..., n, то формула для нормализованной пропускной способности канала с множеством потоков трафика будет выглядеть следующим образом:

(2)

(2)

Объясним полученный результат: периодические пики длиной L создают короткие перебои длиной L` , которые сопровождаются большими потерями пакетов. Если значения L` достигают значений RTT потоков трафика, то есть L`>=RTTi для всех i=1,...,n, то задержка, вызванная атакой вполне достаточна, чтобы все потоки трафика получили таймаут. Более того, при выполнении условия (С2) для всех i=1,...,n, все TCP-потоки будут иметь идентичные значения RTO и именно поэтому таймаут после minRTO секунд — идеальный момент проведения повторного выведения из строя канала. В этом случае, несмотря на разные RTT, все TCP-потоки будут вынуждены "синхронизироваться" под атакующего и получат таймаут примерно в одно время. Обратим внимание, что при выборе периода T по формуле T>=1+2RTTi , все TCP потоки будут получать таймаут в 1 секунду. Формула (2) допускает, что RTO=minRTO для T > minRTO, в тоже время если T лежит в диапазонах (minRTO; minRTO+2RTT), то (2) определяет границу верхнего диапазона для T. Иными словами, импульсный DoS-трафик не использует уязвимость в механизме экспоненциального обратного хода, а использует факт повторения таймаутов.

Далее рассмотрим потоки, трафика, не удовлетворяющие условиям (С1) и (С2). Допустим период DoS-атаки T. В случае если период вывода из строя канала L`> RTTi и minRTO>STRRi+4*RTTVARi для i=1,...,k, и выполнено одно из условий L`<RTTj или minRTO<=STRRj+4*RTTVARj для j=k+1,...,n то формула (2) будет действовать для потоков 1,...,k.

На указанном выше примере можно утверждать, что DoS-атака, удовлетворяющая выражению (2), эффективна для выборки потоков, иными словами, атака, запущенная против группы потоков будет воздействовать только на потоки удовлетворяющие заданным условиям. Далее будем называть подобное явление «фильтр потоков» в результате, которого фильтруются определенные подсети.

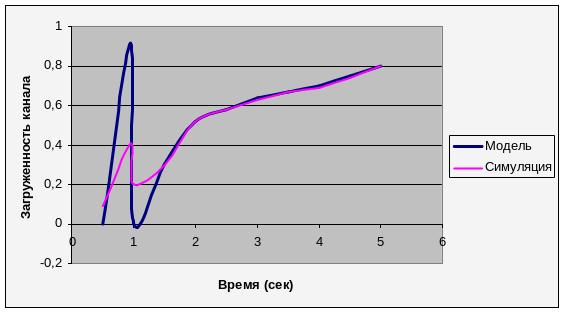

Покажем, как атака влияет на «частотную характеристику». Сначала рассмотрим аналитическую модель сценария (рисунок 5.16), в которой выполняются условия (С1) и (С2) и minRTO=1 сек. Кривая, обозначенная на рисунке 5.17 является зависимостью ρ от T, вычисленная по формуле (2). Полоса пропускания нормализована по отношению к состоянию без атаки.

Рисунок 5.16 - Аналитическую модель сценария

Рисунок 5.17 - Пропускная способность при атаке — моделирование и эксперимент

Следует учесть, что средняя скорость атаки уменьшается с увеличением T, т.к. вычисляется по формуле Rl/T.

Однако исходя из формулы (2) и рисунка 5.17, эффективность атаки абсолютно не возрастает с увеличением средней скорости. Для нас наиболее актуальны два участка на рисунке 5.17 - где пропускная способность становится равной нулю. В частности функция ρ принимает значения ноль при двух параметрах T=minRTO и T=minRTO/2 . Физический смысл этих минимумов таков: если атакующий создает сбои в канале с периодичностью minRTO, то он полностью блокирует трафик TCP. Как только случается кратковременная блокировка канала, все потоки трафика, идущие через него, останавливаются. По прошествии времени minRTO, происходит попытка повторной передачи пакетов, но в это время атакующий создает очередную блокировку канала. Разумеется, что наиболее предпочтительный момент для следующей посылки атакующего — T=minRTO, а не minRTO/2, так как в таком случае уменьшается общая скорость атаки. В случае если T>minRTO, период атаки увеличивается, что влечет за собой увеличение общей пропускной способности канала в перерывах между посылками атакующего.

Далее проведем серию тестов ns-2 для сравнения с экспериментальными данными. В этом моделировании будем исследовать одиночный поток трафика (следует помнить, что выражение (2) используется для многочисленных потоков. Поток TCP Reno имеет minRTO=1 и удовлетворяет условиям (С1) и (С2). Конкретно, задержка распространения составляет 6 мс и RTT в диапазоне от 12 до 132 мс, при заданном буфере. Полоса пропускания канала — 1,5 Мб/с, скорость DoS-трафика 1,5 Мб/с и длительность пика 150 мс.

Проведенный эксперимент показан на рисунке 5.17 кривой симуляции. Из рисунке 5.17 видно, что выражение (2) охватывает основную часть графика и точки минимума практически совпадают. Следует отметить факт, что в промежутке между двумя минимумами моделирование не совсем правильно, т.к. моделирование предполагает, что TCP-стек может использовать полную емкость канала между окончанием времени RTO и приходом нового DoS-пика, этого не случается по причине "медленного старта".

Рассмотрим ситуацию, когда в «бутылочном горлышке» находятся TCP-поток и DoS-трафик, который каждые T секунд «вспыхивает» импульсом с постоянной скоростью Rdos и длительностью L. Остальные значения: Rtcp — мгновенная скорость TCP потока, B — размер очереди, В0 — размер очереди в начале атаки к моменту времени t=0. L1 — время за которое наполнится очередь вычисляется по формуле:

![]() (3)

(3)

(С - ширина канала). После L1 секунд очередь остается заполненной на время L2=L-L1 секунд при условии выполнения выражения Rdos + Rtcp >=C. Более того, при выполнении Rdos>=C в течение того же периода, канал будет выведен из строя и вероятность того, что повторная передача снова «уйдет» в таймаут, будет очень велика.