- •Воронеж 2008

- •Воронеж 2008

- •Введение

- •1 Подбор пароля

- •1.1 Общие понятия парольной защиты

- •1.1.1 Парольная система

- •1.1.2 Методы подбора паролей

- •1.1.3 Методы количественной оценки стойкости паролей

- •1.2 Парольная защита операционных систем

- •1.2.1 Подбор паролей в ос Windows

- •1.2.1.1 База данных учетных записей пользователей

- •1.2.1.2 Хранение паролей пользователей

- •1.2.1.3 Использование пароля

- •1.2.1.4 Возможные атаки на базу данных sam

- •1.2.2 Подбор паролей в ос unix

- •1.3 Классификация и принцип работы программного обеспечения для подбора паролей

- •1.3.1 Подбор паролей в oc Windows

- •1.3.2 Подбор паролей в oc unix

- •1.3.3 Подбор паролей в архивах zip, rar и arj

- •1.3.4 Подбор паролей документов ms Office

- •1.3.5 Подбор паролей pdf документов

- •1.4 Противодействие подбору паролей

- •1.4.1 Требования к паролю

- •1.4.2 Правила назначения/изменения паролей

- •1.4.3 Требования к генерации паролей

- •1.4.4 Хранение пароля пользователем

- •1.4.5 Хранение паролей компьютерной системой

- •1.4.6 Противодействие попыткам подбора паролей

- •1.4.7 Защита Windows nt и Unix от подбора паролей

- •2.1.2 Протокол tcp

- •2.1.2.1 Функции протокола tcp

- •2.1.2.2 Базовая передача данных

- •2.1.2.3 Разделение каналов

- •2.1.2.4 Управление соединениями

- •2.1.2.5 Заголовок тср-сегмента

- •2.1.2.6 Состояния соединения

- •2.2 Основные методы, применяемые при сканировании портов

- •2.2.1 Методы сканирования tcp-портов

- •2.2.1.1 Методы открытого сканирования

- •2.2.1.1.1 Метод icmp-сканирования

- •2.2.1.1.2 Сканирование tcp-портов функцией connect()

- •2.2.1.1.3 Сканирование tcp-портов флагом syn

- •2.2.1.1.4 Сканирование tcp-портов флагом fin

- •2.2.1.1.5 Сканирование с использованием ip-фрагментации

- •2.2.1.1.6 Сканирование tcp-портов методом reverse-ident (обратной идентификации)

- •2.2.1.1.7 Сканирование Xmas

- •2.2.1.1.8 Null сканирование

- •2.2.1.2 Методы "невидимого" удаленного сканирования

- •2.2.1.2.1 Скрытая атака по ftp

- •2.2.1.2.2 Сканирование через proxy-сервер

- •2.2.1.2.3 Скрытное сканирование портов через системы с уязвимой генерацией ip id

- •2.2.1.2.3.1 Исторические предпосылки

- •2.2.1.2.3.2 Описание базового метода ip id сканирования

- •2.2.1.2.3.3 Исследование правил и обход брандмауэра при сканировании

- •2.2.1.2.3.4 Сканирование машин с приватными адресами

- •2.2.1.2.3.5 Использование ip id при сканирование udp сервисов за брандмауэром

- •2.2.2 Методы сканирования udp-портов

- •2.2.2.1 Сканирование udp-портов проверкой icmp-сообщения «Порт недостижим»

- •2.2.2.2 Сканирование udp-портов с использованием функций recvfrom() и write()

- •2.3.1 Сканирование портов в ос семейства Windows

- •2.3.2 Сканирование портов в ос семейства Unix

- •2.4 Защита от сканирования портов

- •3 Анализ сетевого трафика

- •3.1 Анализ сетевого трафика сети Internet

- •3.1.1 Ложные arp-ответы

- •3.1.2 Навязывание ложного маршрутизатора

- •3.1.3 Атака при конфигурировании хоста

- •3.1.4 Атака на протоколы маршрутизации

- •3.2 Протокол telnet

- •3.2.1 Протокол ftp

- •3.2.3 Программы анализаторы сетевого трафика (сниффиры)

- •3.2.4 Принцип работы сниффира

- •3.3 Методы противодействия сниффирам

- •3.3.1 Протокол ssl

- •3.3.2 Протокол skip

- •3.3.3 Устройство обеспечения безопасности локальной сети skipBridge

- •4 Внедрение ложного доверенного объекта

- •4.1 Особенности атаки «Внедрение ложного доверенного объекта»

- •4.2 Внедрение ложного объекта путем использования недостатков алгоритмов удаленного поиска

- •4.2.1.1 Протокол arp и алгоритм его работы

- •4.2.1.2 Техника выполнения arp-spoofing

- •4.2.1.3 Методы обнаружения

- •4.2.1.4 Методы противодействия

- •4.2.2.1 Принцип работы Domain Name System

- •4.2.2.2 Внедрение dns-сервера путем перехвата dns-запроса

- •4.2.2.3 «Шторм» ложных dns ответов на атакуемый хост

- •4.2.2.4 Перехват dns-запроса или создание направленного «шторма» ложных dns-ответов непосредственно на атакуемый dns-сервер

- •4.2.2.5 Обнаружение и защита от внедрения ложного dns-сервера

- •4.3.1.2 Внедрение ложного доверенного объекта путем навязывания ложного маршрута с помощью протокола icmp

- •4.3.1.3 Обнаружение и методы противодействия

- •5 Отказ в обслуживании

- •5.1 Модель DoS атаки

- •5.1.1 Отказ в обслуживании (DoS)

- •5.1.2 Распределенный отказ в обслуживании (dDoS)

- •5.2.1.1 Описание утилиты для реализации icmp – флуда и атаки Smurf

- •5.2.1.2 Реализация атаки icmp-flooding, на основе отправки icmp-пакетов

- •5.2.1.3 Реализация атаки Smurf

- •5.2.3 Низкоскоростные dos-атаки

- •5.2.3.1 Механизм таймаута tcp-стека

- •5.2.3.2 Моделирование и реализация атаки

- •5.2.3.2.1 Минимальная скорость DoS-атаки

- •5.2.3.3 Многопоточность и синхронизация потоков

- •5.2.3.5 Атаки в сети интернет

- •5.2.4 Syn атака

- •5.3 Анализ средств и методов сетевой защиты

- •5.3.1 Настройка tcp/ip стека

- •5.3.4 Межсетевые экраны (FireWall)

- •5.3.5 Системы обнаружения атак (ids)

- •5.3.6 Система Sink Holes

- •Заключение

- •Список информационных источников

- •394026 Воронеж, Московский просп., 14

1.3.5 Подбор паролей pdf документов

Утилита Advanced Access Password Recovery Pro, входящая в пакет Elcomsoft Password Recovery Bundle, предназначена для подбора всех типов паролей к PDF-документам.

В файле Adobe Acrobat PDA предусмотрены два типа паролей: пароль на открытие документа и пароль на внесение изменений в документ (Owner-level protection). При защите на внесение изменений не допускается редактирование PDF-файла, копирование текста и графики, а также распечатывание документа. Единственное, что в данном случае возможно, — это прочтение документа. Защита на открытие предотвращает какой-либо доступ к документу.

Для снятия парольной защиты на открытие PDF-файла в утилите Elcomsoft Password Recovery Bundle предусмотрены основные типы атак на пароли (по словарю, методом перебора и по маске), а также возможна атака на ключи (keyspace attack), поскольку алгоритм шифрования PDF-документов предусматривает применение секретного ключа длиной 40 бит. Соответственно, как и в случае с подобной атакой, используемой при подборе паролей на открытие в документах Word и Excel, здесь возможно проведение атаки не на пароли, а на сами ключи. Естественно, в данном случае пароль к документу не определяется, однако документ можно будет открыть и изменить. Пакеты Adobe Acrobat версии 5.0 и выше могут использовать шифрование по алгоритму RC4 или AES с длиной ключа 128 бит (применение ключа длиной 40 бит для новых версий Adobe Acrobat не предусмотрено по умолчанию). В этом случае использование атаки на ключи неприемлемо.

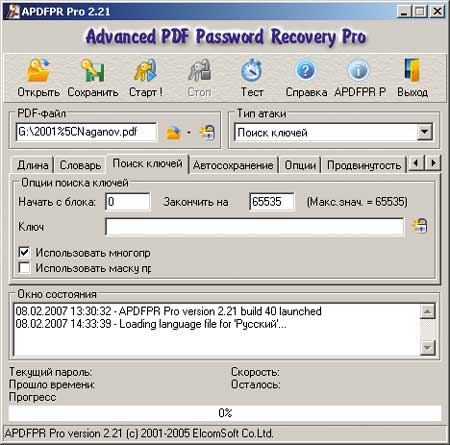

Настройка атаки на ключи в утилите Advanced Access Password Recovery Pro представлена на рисунок 1.30.

Рисунок 1.30 - Настройка атаки на ключи в утилите Advanced Access Password Recovery Pro

Тестирование утилиты показало, что при методе атаки путем перебора паролей скорость перебора составляет 20 696 паролей в секунду, что делает практически невозможным подбор пароля за приемлемое время.

При атаке на ключи (в случае 40-битной длины ключа) скорость перебора ключей составляет 2970 тыс. ключей в секунду.

1.4 Противодействие подбору паролей

1.4.1 Требования к паролю

В связи с ростом компьютеризации возрастает необходимость увеличения требований к паролям. На среднем компьютере пароль из небольшого количества (до 5) символов/цифр подбирается за несколько часов. По некоторым данным, из 967 паролей одного из взломанных почтовых серверов сети Интернет 335 (почти треть) состояла исключительно из цифр. Количество паролей включающих буквы и цифры оказалось равным 20. Остальные пароли состояли из букв в основном в нижнем регистре за редким исключением (в количестве 2 паролей) включающих спецсимволы (“*”, “_”). Символ “_”, однако, часто встречался в именах пользователей. В 33 случаях имя и пароль пользователя совпадали. Самым популярным оказался пароль 123 (встречался 35 раз, почти каждый 27 пароль). На втором месте пароль qwerty (20 паролей). Далее следуют: 666 (18 раз), 12 (17 раз), xakep (14 раз) и 1, 11111111, 9128 (по 10 раз). 16 паролей состояли из одного символа/цифры.

Повышение требований к паролю возникает также из-за степени его важности. Примером “важного пароля” служит пароль, применяемый для работы в автоматизированных системах, обрабатывающих информацию ограниченного доступа (государственная тайна, конфиденциальная информация). Руководящие документы Гостехкомиссии России не дают конкретных рекомендаций по выбору пароля или расчету его стойкости, за исключением длины, которая составляет от 6 (класс 3Б, 3А, 2Б, 2А) до 8 (класс 1Б, 1А) буквенно-цифровых символов и необходимости периодической смены пароля.

Ниже приведены требования к паролю:

- пароль должен быть длинный, не менее 8 символов;

- должен содержать как заглавные, так и прописные латинские буквы;

- должен содержать цифры;

- должен содержать специальные символы;

- пароль никак не должен быть связан с владельцем, то есть не должен быть именем, фамилией, отчеством пользователя, не должен содержать имена родственников и другую информацию о себе, которую легко получить;

- должен быть уникальным для каждой системы аутентификации;

- не должен быть словом, которое можно найти в словаре, и не должен быть модификации этого слова, такой как обратный порядок символов слова, усеченное слово, слово без гласных, слово из словаря созданное транслитерации букв и др.;

- должен быть просто запоминаемым.