- •Воронеж 2008

- •Воронеж 2008

- •Введение

- •1 Подбор пароля

- •1.1 Общие понятия парольной защиты

- •1.1.1 Парольная система

- •1.1.2 Методы подбора паролей

- •1.1.3 Методы количественной оценки стойкости паролей

- •1.2 Парольная защита операционных систем

- •1.2.1 Подбор паролей в ос Windows

- •1.2.1.1 База данных учетных записей пользователей

- •1.2.1.2 Хранение паролей пользователей

- •1.2.1.3 Использование пароля

- •1.2.1.4 Возможные атаки на базу данных sam

- •1.2.2 Подбор паролей в ос unix

- •1.3 Классификация и принцип работы программного обеспечения для подбора паролей

- •1.3.1 Подбор паролей в oc Windows

- •1.3.2 Подбор паролей в oc unix

- •1.3.3 Подбор паролей в архивах zip, rar и arj

- •1.3.4 Подбор паролей документов ms Office

- •1.3.5 Подбор паролей pdf документов

- •1.4 Противодействие подбору паролей

- •1.4.1 Требования к паролю

- •1.4.2 Правила назначения/изменения паролей

- •1.4.3 Требования к генерации паролей

- •1.4.4 Хранение пароля пользователем

- •1.4.5 Хранение паролей компьютерной системой

- •1.4.6 Противодействие попыткам подбора паролей

- •1.4.7 Защита Windows nt и Unix от подбора паролей

- •2.1.2 Протокол tcp

- •2.1.2.1 Функции протокола tcp

- •2.1.2.2 Базовая передача данных

- •2.1.2.3 Разделение каналов

- •2.1.2.4 Управление соединениями

- •2.1.2.5 Заголовок тср-сегмента

- •2.1.2.6 Состояния соединения

- •2.2 Основные методы, применяемые при сканировании портов

- •2.2.1 Методы сканирования tcp-портов

- •2.2.1.1 Методы открытого сканирования

- •2.2.1.1.1 Метод icmp-сканирования

- •2.2.1.1.2 Сканирование tcp-портов функцией connect()

- •2.2.1.1.3 Сканирование tcp-портов флагом syn

- •2.2.1.1.4 Сканирование tcp-портов флагом fin

- •2.2.1.1.5 Сканирование с использованием ip-фрагментации

- •2.2.1.1.6 Сканирование tcp-портов методом reverse-ident (обратной идентификации)

- •2.2.1.1.7 Сканирование Xmas

- •2.2.1.1.8 Null сканирование

- •2.2.1.2 Методы "невидимого" удаленного сканирования

- •2.2.1.2.1 Скрытая атака по ftp

- •2.2.1.2.2 Сканирование через proxy-сервер

- •2.2.1.2.3 Скрытное сканирование портов через системы с уязвимой генерацией ip id

- •2.2.1.2.3.1 Исторические предпосылки

- •2.2.1.2.3.2 Описание базового метода ip id сканирования

- •2.2.1.2.3.3 Исследование правил и обход брандмауэра при сканировании

- •2.2.1.2.3.4 Сканирование машин с приватными адресами

- •2.2.1.2.3.5 Использование ip id при сканирование udp сервисов за брандмауэром

- •2.2.2 Методы сканирования udp-портов

- •2.2.2.1 Сканирование udp-портов проверкой icmp-сообщения «Порт недостижим»

- •2.2.2.2 Сканирование udp-портов с использованием функций recvfrom() и write()

- •2.3.1 Сканирование портов в ос семейства Windows

- •2.3.2 Сканирование портов в ос семейства Unix

- •2.4 Защита от сканирования портов

- •3 Анализ сетевого трафика

- •3.1 Анализ сетевого трафика сети Internet

- •3.1.1 Ложные arp-ответы

- •3.1.2 Навязывание ложного маршрутизатора

- •3.1.3 Атака при конфигурировании хоста

- •3.1.4 Атака на протоколы маршрутизации

- •3.2 Протокол telnet

- •3.2.1 Протокол ftp

- •3.2.3 Программы анализаторы сетевого трафика (сниффиры)

- •3.2.4 Принцип работы сниффира

- •3.3 Методы противодействия сниффирам

- •3.3.1 Протокол ssl

- •3.3.2 Протокол skip

- •3.3.3 Устройство обеспечения безопасности локальной сети skipBridge

- •4 Внедрение ложного доверенного объекта

- •4.1 Особенности атаки «Внедрение ложного доверенного объекта»

- •4.2 Внедрение ложного объекта путем использования недостатков алгоритмов удаленного поиска

- •4.2.1.1 Протокол arp и алгоритм его работы

- •4.2.1.2 Техника выполнения arp-spoofing

- •4.2.1.3 Методы обнаружения

- •4.2.1.4 Методы противодействия

- •4.2.2.1 Принцип работы Domain Name System

- •4.2.2.2 Внедрение dns-сервера путем перехвата dns-запроса

- •4.2.2.3 «Шторм» ложных dns ответов на атакуемый хост

- •4.2.2.4 Перехват dns-запроса или создание направленного «шторма» ложных dns-ответов непосредственно на атакуемый dns-сервер

- •4.2.2.5 Обнаружение и защита от внедрения ложного dns-сервера

- •4.3.1.2 Внедрение ложного доверенного объекта путем навязывания ложного маршрута с помощью протокола icmp

- •4.3.1.3 Обнаружение и методы противодействия

- •5 Отказ в обслуживании

- •5.1 Модель DoS атаки

- •5.1.1 Отказ в обслуживании (DoS)

- •5.1.2 Распределенный отказ в обслуживании (dDoS)

- •5.2.1.1 Описание утилиты для реализации icmp – флуда и атаки Smurf

- •5.2.1.2 Реализация атаки icmp-flooding, на основе отправки icmp-пакетов

- •5.2.1.3 Реализация атаки Smurf

- •5.2.3 Низкоскоростные dos-атаки

- •5.2.3.1 Механизм таймаута tcp-стека

- •5.2.3.2 Моделирование и реализация атаки

- •5.2.3.2.1 Минимальная скорость DoS-атаки

- •5.2.3.3 Многопоточность и синхронизация потоков

- •5.2.3.5 Атаки в сети интернет

- •5.2.4 Syn атака

- •5.3 Анализ средств и методов сетевой защиты

- •5.3.1 Настройка tcp/ip стека

- •5.3.4 Межсетевые экраны (FireWall)

- •5.3.5 Системы обнаружения атак (ids)

- •5.3.6 Система Sink Holes

- •Заключение

- •Список информационных источников

- •394026 Воронеж, Московский просп., 14

5.2.3.2.1 Минимальная скорость DoS-атаки

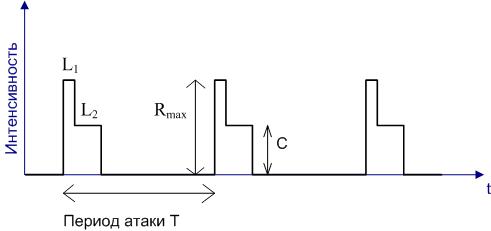

Допустим, что атакующий ограничен максимальной скоростью Rmax, существованием второго «бутылочного горлышка» или пропускной способностью своего канала. В интересах атакующего, скрыть факт атаки от механизмов IDS и роутеров. Для минимизации объема трафика в моменты создания перебоев в канале атакующий может использовать двухступенчатые импульсы, как показано на рисисунке 5.18. Для заполнения буфера без участия нормального трафика атакующему нужно L1=B/( Rmax -C) секунд. Заметим, что максимальная скорость Rmax минимизирует время L1 и, как следствие, количество отправляемых байт. После заполнения буфера, атакующий снижает скорость до емкости «бутылочного горлышка» С для гарантированной потери пакетов, но при этом используется существенно меньшая скорость.

Поэтому двухуровневый (или двухскоростной) импульс уменьшает объем трафика, который необходимо передать для гарантированного вывода из строя канала на период T (для заданных B — размер очереди в «бутылочном горлышке», С — емкость «бутылочного горлышка» и диапазона возможных скоростей от 0 до Rmax).

Для воспроизведения двухскоростной атаки в реальных сетях, атакующий может воспользоваться следующими инструментами для обнаружения емкости «бутылочного горлышка», для измерения размера очереди «бутылочного горлышка» и для вычисления второй скорости «бутылочного горлышка».

Рисунок 5.18 - Двухуровневый импульс атаки

Несмотря на оптимальность двухуровневых импульсов для проведения атаки, в дальнейшем будем использовать простые одиночные импульсы (см. рисунок 5.15). Причин тому несколько: во-первых, необязательно (и даже не нужно) знать о других параметрах удаленной сети, кроме как емкости «бутылочного горлышка»; во-вторых, одиночные импульсы выделяют эффект от периодической атаки на отдельной временной шкале. Сравним эффекты от атаки одиночными импульсами и двойными, проведя соответствующее моделирование. В качестве примера возьмем следующие исходные данные: одиночный импульс со скоростью 3.75 Мб/с и длительностью L=50 мс и двухуровневый импульс с Rmax =10 Мб/с. Для двухскоростного потока L1=B/(Rmax -C) вычисляется, а L2 определено таким образом, что количество пакетов отправленных атакованному одинаково. Остальные параметры взяты из примеров выше. Результаты моделирования в виде графиков примерно идентичны, следовательно, одиночные импульсы DoS-атаки в приближении можно считать идентичными двухуровневым, и они не требуют знания параметров удаленной сети.

5.2.3.3 Многопоточность и синхронизация потоков

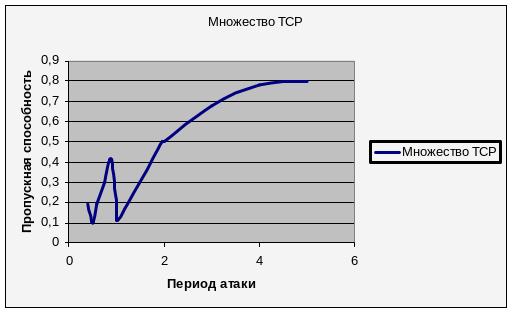

Эксперименты показали, что DoS-атака сильно снижает полосу пропускания канала с одним потоком. Для сильно нагруженного канала с постоянным потоком однородного TCP-трафика такая DoS-атака тоже эффективна

Рисунок 5.19 - DoS-атака и множество потоков

На рисунке 5.19 показана нормализованная пропускная способность множества потоков трафика от периода атаки T. Ситуация наблюдается аналогичная, как и при одиночном потоке, следовательно формула (2) также может использоваться для моделирования многопоточных каналов. Однако следует обратить внимание, что при T=L/minRTO, пропускная способность не равна нулю (как было в случае с одним потоком), так как максимальное RTT составляет 132 мс, что больше периода атаки 100 мс, и некоторые потоки все же смогли «прорваться» в канале. Так же, стоит отметить, что при частоте 2/minRTO пропускная способность практически сводится к нулю. Причиной этого могут быть две вещи: одинаковость RTO (по причине существования minRTO) предоставляет единственную временную шкалу для уязвимости; вынужденная синхронизация DoS-потоком случается при получении таймаута всеми потоками сразу. Из-за одинаковости RTO потоки пытаются «выйти» из таймаута одновременно. Синхронизация TCP-потоков служит причиной использования алгоритма RED, в задачи которого входит избежание синхронизации множества потоков. Но совершенно различен подход к проблеме, то есть избежать синхронизации при обычном трафике, а не при атаках. Как следствие механизм RED абсолютно не приспособлен к отражению таких атак.

5.2.3.4 RTT-фильтрация

Проведенный выше эксперимент показал, что атака способна существенно снизить пропускную способность канала с множеством потоков трафика, путем введения в цикл таймаутов всех потоков одновременно. Уязвимость потоков сильно отличается при разных RTT, то есть чем меньше RTT у потока, тем более он уязвим к низкоскоростным атакам.

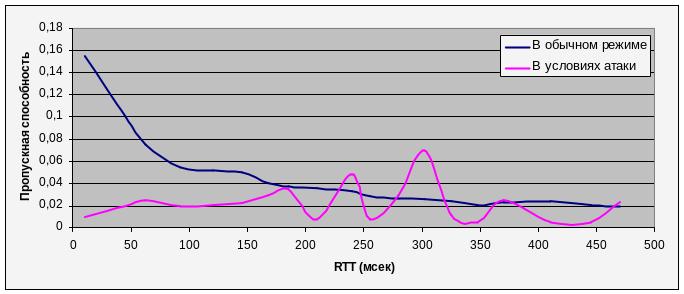

Проведем эксперимент над 20 стабильными потоками на 10 Мб/с канале, диапазон RTT которых от 20 до 460 мс, интервал взят на основе измерений в Интернете. Измерения были использованы для установления зависимостей задержек потоков от RTT (были взяты точки, равномерно распределенные по всему диапазону).

На рисунке 5.20 показана нормализованная пропускная способность для каждого из 20 потоков. Кривая, отмеченная «обычный режим» (нет атаки), показывает пропускную способность каждого потока без атаки. Следует заметить, что через каждый 1/RTT интервал, пропускная способность перераспределяется, так как потоки с малым RTT занимают большую полосу пропускания. Кривая «в условиях атаки», показывает пропускную способность каждого потока в сумме с атакующим импульсом скоростью 10 Мб/с, длительностью 100 мс и периодом 1.1 сек. Отметим, что DoS-поток фильтрует потоки с коротким RTT вплоть до 180 мс, в то время как потоки с большим RTT практически не подвержены атаке. Еще одна вещь, стоящая внимания: потоки с большим RTT не могут полностью утилизировать канал даже в отсутствие атаки.

Рисунок

5.20 - RTT-фильтрация

Рисунок

5.20 - RTT-фильтрация

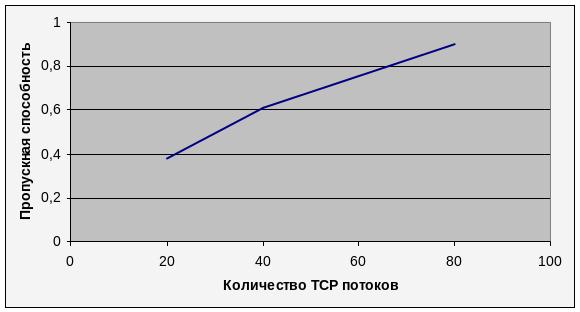

Однако в варианте с большим количеством TCP-потоков с разными RTT количество нефильтрованных с большим RTT увеличится, что неизбежно приведет к занятию полосы пропускания, которая раньше была занята потоками с малым RTT. В конечном результате пропускная способность увеличится (как это ни парадоксально) за счет потоков с сильно различающимися RTT, как показано на рисунке 5.21. К сожалению, большая эффективность занятости канала большим количеством потоков (больше 90% в случае 80 потоков) довольно спорный аргумент, т.к. потоки с малым RTT будут "придушены" атакой (рисунок 5.20).

Так, с одной стороны, получается более полное использование канала, а с другой — DoS-атака для потоков с малым и средним RTT.

Рисунок 5.21 - Большое количество потоков с разными RTT