- •Воронеж 2008

- •Воронеж 2008

- •Введение

- •1 Подбор пароля

- •1.1 Общие понятия парольной защиты

- •1.1.1 Парольная система

- •1.1.2 Методы подбора паролей

- •1.1.3 Методы количественной оценки стойкости паролей

- •1.2 Парольная защита операционных систем

- •1.2.1 Подбор паролей в ос Windows

- •1.2.1.1 База данных учетных записей пользователей

- •1.2.1.2 Хранение паролей пользователей

- •1.2.1.3 Использование пароля

- •1.2.1.4 Возможные атаки на базу данных sam

- •1.2.2 Подбор паролей в ос unix

- •1.3 Классификация и принцип работы программного обеспечения для подбора паролей

- •1.3.1 Подбор паролей в oc Windows

- •1.3.2 Подбор паролей в oc unix

- •1.3.3 Подбор паролей в архивах zip, rar и arj

- •1.3.4 Подбор паролей документов ms Office

- •1.3.5 Подбор паролей pdf документов

- •1.4 Противодействие подбору паролей

- •1.4.1 Требования к паролю

- •1.4.2 Правила назначения/изменения паролей

- •1.4.3 Требования к генерации паролей

- •1.4.4 Хранение пароля пользователем

- •1.4.5 Хранение паролей компьютерной системой

- •1.4.6 Противодействие попыткам подбора паролей

- •1.4.7 Защита Windows nt и Unix от подбора паролей

- •2.1.2 Протокол tcp

- •2.1.2.1 Функции протокола tcp

- •2.1.2.2 Базовая передача данных

- •2.1.2.3 Разделение каналов

- •2.1.2.4 Управление соединениями

- •2.1.2.5 Заголовок тср-сегмента

- •2.1.2.6 Состояния соединения

- •2.2 Основные методы, применяемые при сканировании портов

- •2.2.1 Методы сканирования tcp-портов

- •2.2.1.1 Методы открытого сканирования

- •2.2.1.1.1 Метод icmp-сканирования

- •2.2.1.1.2 Сканирование tcp-портов функцией connect()

- •2.2.1.1.3 Сканирование tcp-портов флагом syn

- •2.2.1.1.4 Сканирование tcp-портов флагом fin

- •2.2.1.1.5 Сканирование с использованием ip-фрагментации

- •2.2.1.1.6 Сканирование tcp-портов методом reverse-ident (обратной идентификации)

- •2.2.1.1.7 Сканирование Xmas

- •2.2.1.1.8 Null сканирование

- •2.2.1.2 Методы "невидимого" удаленного сканирования

- •2.2.1.2.1 Скрытая атака по ftp

- •2.2.1.2.2 Сканирование через proxy-сервер

- •2.2.1.2.3 Скрытное сканирование портов через системы с уязвимой генерацией ip id

- •2.2.1.2.3.1 Исторические предпосылки

- •2.2.1.2.3.2 Описание базового метода ip id сканирования

- •2.2.1.2.3.3 Исследование правил и обход брандмауэра при сканировании

- •2.2.1.2.3.4 Сканирование машин с приватными адресами

- •2.2.1.2.3.5 Использование ip id при сканирование udp сервисов за брандмауэром

- •2.2.2 Методы сканирования udp-портов

- •2.2.2.1 Сканирование udp-портов проверкой icmp-сообщения «Порт недостижим»

- •2.2.2.2 Сканирование udp-портов с использованием функций recvfrom() и write()

- •2.3.1 Сканирование портов в ос семейства Windows

- •2.3.2 Сканирование портов в ос семейства Unix

- •2.4 Защита от сканирования портов

- •3 Анализ сетевого трафика

- •3.1 Анализ сетевого трафика сети Internet

- •3.1.1 Ложные arp-ответы

- •3.1.2 Навязывание ложного маршрутизатора

- •3.1.3 Атака при конфигурировании хоста

- •3.1.4 Атака на протоколы маршрутизации

- •3.2 Протокол telnet

- •3.2.1 Протокол ftp

- •3.2.3 Программы анализаторы сетевого трафика (сниффиры)

- •3.2.4 Принцип работы сниффира

- •3.3 Методы противодействия сниффирам

- •3.3.1 Протокол ssl

- •3.3.2 Протокол skip

- •3.3.3 Устройство обеспечения безопасности локальной сети skipBridge

- •4 Внедрение ложного доверенного объекта

- •4.1 Особенности атаки «Внедрение ложного доверенного объекта»

- •4.2 Внедрение ложного объекта путем использования недостатков алгоритмов удаленного поиска

- •4.2.1.1 Протокол arp и алгоритм его работы

- •4.2.1.2 Техника выполнения arp-spoofing

- •4.2.1.3 Методы обнаружения

- •4.2.1.4 Методы противодействия

- •4.2.2.1 Принцип работы Domain Name System

- •4.2.2.2 Внедрение dns-сервера путем перехвата dns-запроса

- •4.2.2.3 «Шторм» ложных dns ответов на атакуемый хост

- •4.2.2.4 Перехват dns-запроса или создание направленного «шторма» ложных dns-ответов непосредственно на атакуемый dns-сервер

- •4.2.2.5 Обнаружение и защита от внедрения ложного dns-сервера

- •4.3.1.2 Внедрение ложного доверенного объекта путем навязывания ложного маршрута с помощью протокола icmp

- •4.3.1.3 Обнаружение и методы противодействия

- •5 Отказ в обслуживании

- •5.1 Модель DoS атаки

- •5.1.1 Отказ в обслуживании (DoS)

- •5.1.2 Распределенный отказ в обслуживании (dDoS)

- •5.2.1.1 Описание утилиты для реализации icmp – флуда и атаки Smurf

- •5.2.1.2 Реализация атаки icmp-flooding, на основе отправки icmp-пакетов

- •5.2.1.3 Реализация атаки Smurf

- •5.2.3 Низкоскоростные dos-атаки

- •5.2.3.1 Механизм таймаута tcp-стека

- •5.2.3.2 Моделирование и реализация атаки

- •5.2.3.2.1 Минимальная скорость DoS-атаки

- •5.2.3.3 Многопоточность и синхронизация потоков

- •5.2.3.5 Атаки в сети интернет

- •5.2.4 Syn атака

- •5.3 Анализ средств и методов сетевой защиты

- •5.3.1 Настройка tcp/ip стека

- •5.3.4 Межсетевые экраны (FireWall)

- •5.3.5 Системы обнаружения атак (ids)

- •5.3.6 Система Sink Holes

- •Заключение

- •Список информационных источников

- •394026 Воронеж, Московский просп., 14

5.2.1.2 Реализация атаки icmp-flooding, на основе отправки icmp-пакетов

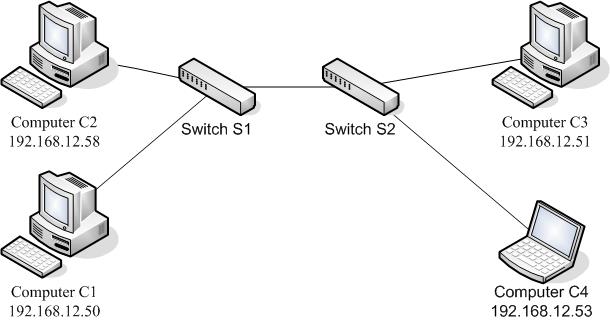

Рассмотрим подсеть (Рисунок 5.3), в которой будет реализована атака ICMP-flooding.

Узлы C1, C2, C3 – обычные пользователи. С4 – хост злоумышленника. Атака направлена на отказ в обслуживании узла C3.

Рисунок 5.3 - Организация подсети, в которой будет реализована DOS-атака

Рассмотрим вид атаки, при котором злоумышленник не изменяет свой IP-адрес. Заведомо известно, что на хосте C3 не функционирует служб брандмауэра.

Характеристики атакуемой машины:

Модель процессора: Intel Pentium 4 2.40 ГГц

Объем ОЗУ: 512 мб

Скорость подключения: 100 Мбит/с

OC: MS Windows XP SP2

Характеристики атакующей машины:

Модель процессора: AMD Turion 64 X2

Объем ОЗУ: 1024 мб

Скорость подключения: 100 Мбит/с

OC: OpenSuse 10.3 x64

Запуск атакующей программы осуществляется командой:

timur:/home/timur/testc/icmpf # ./icmpf 192.168.12.53 192.168.12.51

Первый аргумент сообщает программе адрес отправителя, второй аргумент – адрес получателя, который будет указан в заголовке пакетов.

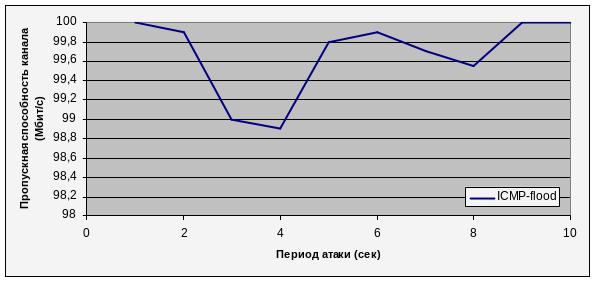

Рисунок 5.4 - Показания загрузки сети

Так как атака направлена на исчерпание ресурсов канала связи атакуемого узла, нужно проанализировать показания загруженности сети (Рисунок 5.4).

Из графика на рисунке видно, что использование ресурсов подключения к сети стремится к 100%.

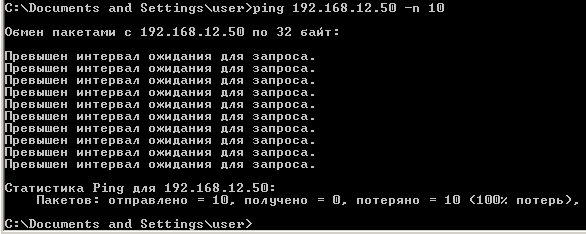

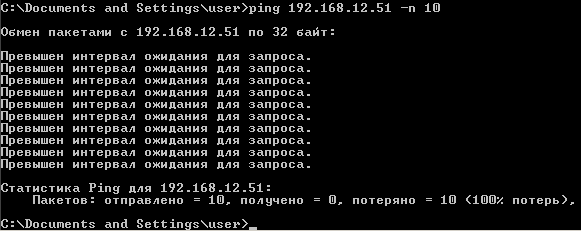

Из результатов выполнения команды ping (рисунок 5.2.1.2.3) на атакуемом хосте видно, что хост-жертва не может получить доступ к сервисам узла подсети C1. Соответственно и сервисы атакуемого стали недоступны для всей остальной подсети. Атака реализована.

Рисунок 5.5 - Результаты выполнения команды ping на атакуемой машине к хосту C1

Рассмотрим вариант атаки, в котором все условия остаются теме же. Но на атакуемой машине запущены службы брендмауэра, поставляемые в комплекте с ОС Windows XP.

Система показывает (рисунок 5.2.1.2.4) аналогичную первой атаке загрузку сети. Но брендмауэр по умолчанию настроен так, что бы блокировать все ICMP-пакеты.

По результатам выполнения команды ping на машине-жертве видно, что канал связи вполне работоспособен. И другие узлы подсети могут получить доступ к сервисам C3.

Рисунок 5.6 - Показания загрузки сети

Рисунок 5.7 - Результаты выполнения команды ping на атакуемой машине с запущенными службами брендмауэра, к хосту C1

По результатам выполнения команды ping на машине-жертве видно, что канал связи вполне работоспособен. И другие узлы подсети могут получить доступ к сервисам C3.

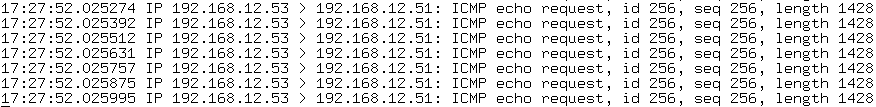

Рисунок 5.8 - Фрагмент дампа пакетов полученный программой tcpdump

Из рисунка 5.2.1.2.6 видно, что на атакующий хост уходят ICMP-пакеты, но ответных пакетов он отправляет. Таким образом можно сделать вывод, что в итоге отказ в обслуживании в целевой системе происходит в большей степени из-за генерации ответных пакетов. Так же можно предположить, что если усилить атаку еще одним хостом, то даже в ситуации с использованием брандмауэра на атакуемом узле может его не спасти и атака будет успешной.

Рассмотрим атаку ICMP-flooding с подделкой обратного адреса в пакетах (IP-spoofing). Заведомо известно, что на атакуемом узле не функционируют службы брандмауэра. В качестве обратного адреса будет использован адрес узла подсети C2 (192.168.12.58). Команда на запуск утилиты:

timur:/home/timur/testc/icmpf # ./icmpf 192.168.12.58 192.168.12.51

Рисунок 5.9 - Показание загрузки сети, при атаке с использованием IP-spoofing

Из рисунка 5.9 видно, что загрузка сети стремиться к 100%, а по результатам выполнения команды ping (рисунок 5.2.1.2.8) можно сделать вывод, что хост находится в состоянии недосягаемости, то есть произошел отказ в обслуживании.

Рисунок 5.10 - Результаты выполнения команды ping на атакуемом узле, при использовании злоумышленником подделки обратного адреса

Стоит заметить, что в данном случае обнаружение злоумышленника крайне затруднено, так как адрес отправителя указывает на законного пользователя. Данный вид атаки является более коварным, нежели атака рассмотренная выше.

В случае если на атакуемом узле запущены службы брендмауэра, то атака данная атака также не увенчается успехом, так все пакеты будут блокированы брандмауэром.

Таким образом можно сделать вывод, что любой узел сети может быть подвержен DOS-атаки на основе посылки большого числа ICMP-пакетов. А в случае если адрес отправителя будет искажен (IP-spoofing), то обнаружить злоумышленника будет практически невозможно. Следовательно для предотвращения, либо снижения эффективности такого рода атак, нужно запрещать прием-передачу всех типов ICMP-сообщений. В случае если в сети критически необходим обмен данного рода пакетами, следует вводить программные, либо программно-аппаратные методы анализа обмена ICMP-пакетами, на предмет выявления вышеописанных атак.