- •Воронеж 2008

- •Воронеж 2008

- •Введение

- •1 Подбор пароля

- •1.1 Общие понятия парольной защиты

- •1.1.1 Парольная система

- •1.1.2 Методы подбора паролей

- •1.1.3 Методы количественной оценки стойкости паролей

- •1.2 Парольная защита операционных систем

- •1.2.1 Подбор паролей в ос Windows

- •1.2.1.1 База данных учетных записей пользователей

- •1.2.1.2 Хранение паролей пользователей

- •1.2.1.3 Использование пароля

- •1.2.1.4 Возможные атаки на базу данных sam

- •1.2.2 Подбор паролей в ос unix

- •1.3 Классификация и принцип работы программного обеспечения для подбора паролей

- •1.3.1 Подбор паролей в oc Windows

- •1.3.2 Подбор паролей в oc unix

- •1.3.3 Подбор паролей в архивах zip, rar и arj

- •1.3.4 Подбор паролей документов ms Office

- •1.3.5 Подбор паролей pdf документов

- •1.4 Противодействие подбору паролей

- •1.4.1 Требования к паролю

- •1.4.2 Правила назначения/изменения паролей

- •1.4.3 Требования к генерации паролей

- •1.4.4 Хранение пароля пользователем

- •1.4.5 Хранение паролей компьютерной системой

- •1.4.6 Противодействие попыткам подбора паролей

- •1.4.7 Защита Windows nt и Unix от подбора паролей

- •2.1.2 Протокол tcp

- •2.1.2.1 Функции протокола tcp

- •2.1.2.2 Базовая передача данных

- •2.1.2.3 Разделение каналов

- •2.1.2.4 Управление соединениями

- •2.1.2.5 Заголовок тср-сегмента

- •2.1.2.6 Состояния соединения

- •2.2 Основные методы, применяемые при сканировании портов

- •2.2.1 Методы сканирования tcp-портов

- •2.2.1.1 Методы открытого сканирования

- •2.2.1.1.1 Метод icmp-сканирования

- •2.2.1.1.2 Сканирование tcp-портов функцией connect()

- •2.2.1.1.3 Сканирование tcp-портов флагом syn

- •2.2.1.1.4 Сканирование tcp-портов флагом fin

- •2.2.1.1.5 Сканирование с использованием ip-фрагментации

- •2.2.1.1.6 Сканирование tcp-портов методом reverse-ident (обратной идентификации)

- •2.2.1.1.7 Сканирование Xmas

- •2.2.1.1.8 Null сканирование

- •2.2.1.2 Методы "невидимого" удаленного сканирования

- •2.2.1.2.1 Скрытая атака по ftp

- •2.2.1.2.2 Сканирование через proxy-сервер

- •2.2.1.2.3 Скрытное сканирование портов через системы с уязвимой генерацией ip id

- •2.2.1.2.3.1 Исторические предпосылки

- •2.2.1.2.3.2 Описание базового метода ip id сканирования

- •2.2.1.2.3.3 Исследование правил и обход брандмауэра при сканировании

- •2.2.1.2.3.4 Сканирование машин с приватными адресами

- •2.2.1.2.3.5 Использование ip id при сканирование udp сервисов за брандмауэром

- •2.2.2 Методы сканирования udp-портов

- •2.2.2.1 Сканирование udp-портов проверкой icmp-сообщения «Порт недостижим»

- •2.2.2.2 Сканирование udp-портов с использованием функций recvfrom() и write()

- •2.3.1 Сканирование портов в ос семейства Windows

- •2.3.2 Сканирование портов в ос семейства Unix

- •2.4 Защита от сканирования портов

- •3 Анализ сетевого трафика

- •3.1 Анализ сетевого трафика сети Internet

- •3.1.1 Ложные arp-ответы

- •3.1.2 Навязывание ложного маршрутизатора

- •3.1.3 Атака при конфигурировании хоста

- •3.1.4 Атака на протоколы маршрутизации

- •3.2 Протокол telnet

- •3.2.1 Протокол ftp

- •3.2.3 Программы анализаторы сетевого трафика (сниффиры)

- •3.2.4 Принцип работы сниффира

- •3.3 Методы противодействия сниффирам

- •3.3.1 Протокол ssl

- •3.3.2 Протокол skip

- •3.3.3 Устройство обеспечения безопасности локальной сети skipBridge

- •4 Внедрение ложного доверенного объекта

- •4.1 Особенности атаки «Внедрение ложного доверенного объекта»

- •4.2 Внедрение ложного объекта путем использования недостатков алгоритмов удаленного поиска

- •4.2.1.1 Протокол arp и алгоритм его работы

- •4.2.1.2 Техника выполнения arp-spoofing

- •4.2.1.3 Методы обнаружения

- •4.2.1.4 Методы противодействия

- •4.2.2.1 Принцип работы Domain Name System

- •4.2.2.2 Внедрение dns-сервера путем перехвата dns-запроса

- •4.2.2.3 «Шторм» ложных dns ответов на атакуемый хост

- •4.2.2.4 Перехват dns-запроса или создание направленного «шторма» ложных dns-ответов непосредственно на атакуемый dns-сервер

- •4.2.2.5 Обнаружение и защита от внедрения ложного dns-сервера

- •4.3.1.2 Внедрение ложного доверенного объекта путем навязывания ложного маршрута с помощью протокола icmp

- •4.3.1.3 Обнаружение и методы противодействия

- •5 Отказ в обслуживании

- •5.1 Модель DoS атаки

- •5.1.1 Отказ в обслуживании (DoS)

- •5.1.2 Распределенный отказ в обслуживании (dDoS)

- •5.2.1.1 Описание утилиты для реализации icmp – флуда и атаки Smurf

- •5.2.1.2 Реализация атаки icmp-flooding, на основе отправки icmp-пакетов

- •5.2.1.3 Реализация атаки Smurf

- •5.2.3 Низкоскоростные dos-атаки

- •5.2.3.1 Механизм таймаута tcp-стека

- •5.2.3.2 Моделирование и реализация атаки

- •5.2.3.2.1 Минимальная скорость DoS-атаки

- •5.2.3.3 Многопоточность и синхронизация потоков

- •5.2.3.5 Атаки в сети интернет

- •5.2.4 Syn атака

- •5.3 Анализ средств и методов сетевой защиты

- •5.3.1 Настройка tcp/ip стека

- •5.3.4 Межсетевые экраны (FireWall)

- •5.3.5 Системы обнаружения атак (ids)

- •5.3.6 Система Sink Holes

- •Заключение

- •Список информационных источников

- •394026 Воронеж, Московский просп., 14

5.3.6 Система Sink Holes

Для борьбы с DoS атаками на уровне корпоративной сети средств IDS тоже не достаточно. Здесь необходимо использовать связку сложных средств обнаружения и маршрутизации. Рассмотрим самый перспективный на данный в этом направлении момент проект Sink Hole.

Sink Hole работает по принципу Honeypot. Для выявления атаки используется связка различных детекторов атак. После обнаружения атаки она перенаправляется (с помощью протокола BGP) от атакуемого хоста в безопасную зону. Данная технология сводит к минимуму DoS атаку для целевого хоста или подсети.

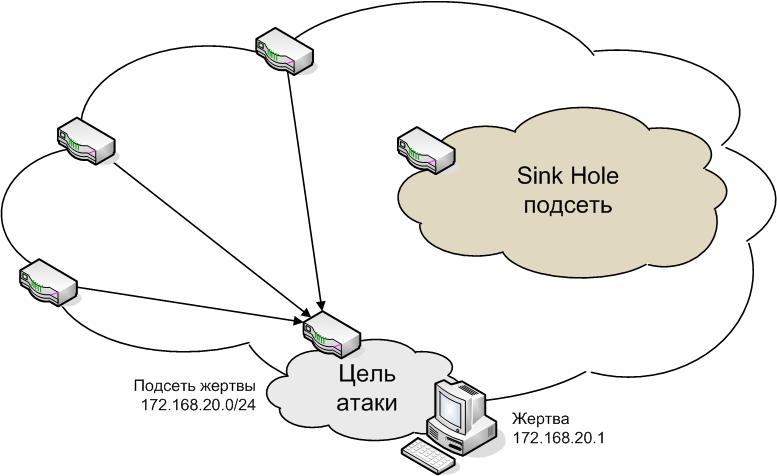

Рассмотрим пример на рисунке 5.25.

Рисунок 5.25 – DdoS атака на элемент сети Sink Hole

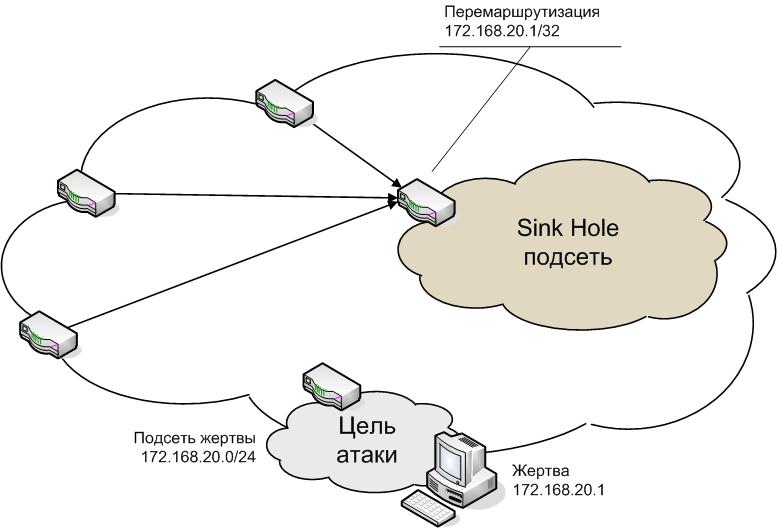

Рисунок 5.26 – DDoS атака на подсеть Sink Hole

Жертва (172.186.20.1) подвергается распределенной DoS атаке. Система обнаружения атак без труда отметит аномальный трафик и сделает вывод о начавшейся атаке. В результате по протоколу BGP будет послан запрос на маршрутизатор сменить маршрутизацию для конкретного хоста и перенаправить весь атакующий трафик в специальную подсеть Sink Hole (рисунок 5.26)

Данная подсеть существует специально для анализа атакуемого трафика. Здесь производится тщательный разбор и логирование всех данных для подведения последующей статистики.

Сети Sink Hole можно ставить как на стороне жертвы, так и на стороне атакующего. Если Sink Hole обнаружит, что атака ведется с его подсети, злоумышленник будет немедленно перенаправлен на фиктивную сеть и нейтрализован для Internet пользователей.

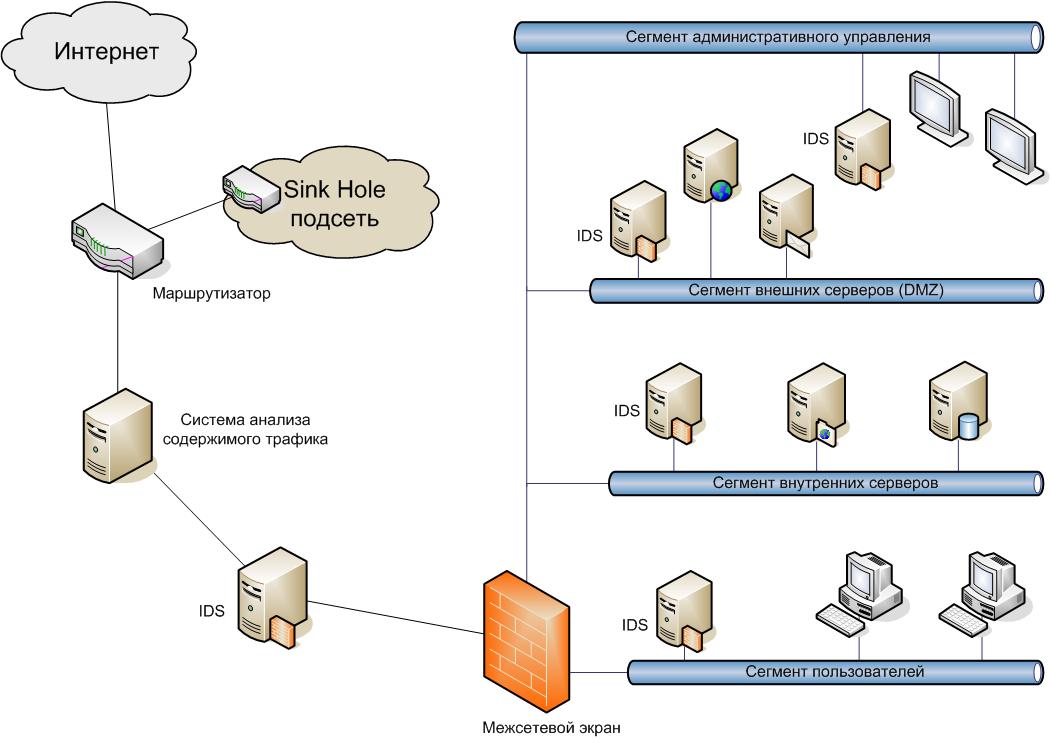

Проанализируем типичную архитектуру безопасной корпоративной сети с выходом в интернет. Она будет опираться на следующие основные принципы:

выделение в отдельный сегмент всех внутренних серверов компании;

выделение в отдельный сегмент всех серверов компании к которым будет предоставлен доступ из Интернет (создание DMZ – демилитаризованной зоны для внешних ресурсов);

создание выделенного сегмента административного управления;

создание выделенной подсети для Sink Hole

Проект Sink Hole уже тестируют у себя несколько крупных Internet провайдеров, размещая эти системы перед магистральным выходом в глобальную сеть. По всем результатов эта Sink Hole очень перспективен и дает очень большую гибкость в настройке при внедрении.

Рисунок 5.27 – Типичная архитектура безопасной корпоративной сети с выходом в Internet

Заключение

В пособии нашли свое отражение следующие основные аспекты:

1. Классификация методов подбора паролей.

2. Алгоритмы работы парольной защиты ОС Windows и ОС Unix, включая противодействие подбору паролей.

3. Рассмотрены особенности протоколов, используемых при сканировании портов, и принципов их функционирования. Описаны методы реализации сканирования портов: методы сканирования TCP-портов, методы сканирования UDP-портов.

4. Проанализированы результаты проведения атак сканирования портов с использованием различных программных средств, на различных операционных системах. Описаны методы и средства по противодействию атакам реализующим сканирование портов.

5. Исследованы методы анализа сетевого трафика сети Интернет, рассмотрены протоколы передачи данных FTP,TELNET. Рассмотрен принцип работы программы анализа сетевого трафика (сниффира). Были рассмотрены и выявлены методы противодействия программе анализатору сетевого трафика (сниффиру). Рассмотрены протоколы безопасности информации SSL,SKIP.

6. Проведен анализ протоколов при помощи которых реализуется атака «внедрение ложного доверенного объекта», рассмотрены принципы их функционирования и установлены причины, из-за которых возможна реализация данных атак. Подробно рассмотрены разные модели реализации атаки: внедрение ложного доверенного объекта путем навязывания ложного маршрута, с помощью протокола ICMP и внедрение ложного доверенного объекта путем использования недостатков удаленного поиска на протоколах ARP и DNS. Рассмотрены основные методы обнаружения и противодействия атаке «внедрение ложного доверенного объекта» для каждой модели ее реализации на современном оборудовании.

7. Классифицированы и исследованы модели атак на отказ в обслуживании. Исследованы основные виды атак на отказ в обслуживании. Проанализированы методы противодействия атакам на отказ в обслуживании.