- •Воронеж 2008

- •Воронеж 2008

- •Введение

- •1 Подбор пароля

- •1.1 Общие понятия парольной защиты

- •1.1.1 Парольная система

- •1.1.2 Методы подбора паролей

- •1.1.3 Методы количественной оценки стойкости паролей

- •1.2 Парольная защита операционных систем

- •1.2.1 Подбор паролей в ос Windows

- •1.2.1.1 База данных учетных записей пользователей

- •1.2.1.2 Хранение паролей пользователей

- •1.2.1.3 Использование пароля

- •1.2.1.4 Возможные атаки на базу данных sam

- •1.2.2 Подбор паролей в ос unix

- •1.3 Классификация и принцип работы программного обеспечения для подбора паролей

- •1.3.1 Подбор паролей в oc Windows

- •1.3.2 Подбор паролей в oc unix

- •1.3.3 Подбор паролей в архивах zip, rar и arj

- •1.3.4 Подбор паролей документов ms Office

- •1.3.5 Подбор паролей pdf документов

- •1.4 Противодействие подбору паролей

- •1.4.1 Требования к паролю

- •1.4.2 Правила назначения/изменения паролей

- •1.4.3 Требования к генерации паролей

- •1.4.4 Хранение пароля пользователем

- •1.4.5 Хранение паролей компьютерной системой

- •1.4.6 Противодействие попыткам подбора паролей

- •1.4.7 Защита Windows nt и Unix от подбора паролей

- •2.1.2 Протокол tcp

- •2.1.2.1 Функции протокола tcp

- •2.1.2.2 Базовая передача данных

- •2.1.2.3 Разделение каналов

- •2.1.2.4 Управление соединениями

- •2.1.2.5 Заголовок тср-сегмента

- •2.1.2.6 Состояния соединения

- •2.2 Основные методы, применяемые при сканировании портов

- •2.2.1 Методы сканирования tcp-портов

- •2.2.1.1 Методы открытого сканирования

- •2.2.1.1.1 Метод icmp-сканирования

- •2.2.1.1.2 Сканирование tcp-портов функцией connect()

- •2.2.1.1.3 Сканирование tcp-портов флагом syn

- •2.2.1.1.4 Сканирование tcp-портов флагом fin

- •2.2.1.1.5 Сканирование с использованием ip-фрагментации

- •2.2.1.1.6 Сканирование tcp-портов методом reverse-ident (обратной идентификации)

- •2.2.1.1.7 Сканирование Xmas

- •2.2.1.1.8 Null сканирование

- •2.2.1.2 Методы "невидимого" удаленного сканирования

- •2.2.1.2.1 Скрытая атака по ftp

- •2.2.1.2.2 Сканирование через proxy-сервер

- •2.2.1.2.3 Скрытное сканирование портов через системы с уязвимой генерацией ip id

- •2.2.1.2.3.1 Исторические предпосылки

- •2.2.1.2.3.2 Описание базового метода ip id сканирования

- •2.2.1.2.3.3 Исследование правил и обход брандмауэра при сканировании

- •2.2.1.2.3.4 Сканирование машин с приватными адресами

- •2.2.1.2.3.5 Использование ip id при сканирование udp сервисов за брандмауэром

- •2.2.2 Методы сканирования udp-портов

- •2.2.2.1 Сканирование udp-портов проверкой icmp-сообщения «Порт недостижим»

- •2.2.2.2 Сканирование udp-портов с использованием функций recvfrom() и write()

- •2.3.1 Сканирование портов в ос семейства Windows

- •2.3.2 Сканирование портов в ос семейства Unix

- •2.4 Защита от сканирования портов

- •3 Анализ сетевого трафика

- •3.1 Анализ сетевого трафика сети Internet

- •3.1.1 Ложные arp-ответы

- •3.1.2 Навязывание ложного маршрутизатора

- •3.1.3 Атака при конфигурировании хоста

- •3.1.4 Атака на протоколы маршрутизации

- •3.2 Протокол telnet

- •3.2.1 Протокол ftp

- •3.2.3 Программы анализаторы сетевого трафика (сниффиры)

- •3.2.4 Принцип работы сниффира

- •3.3 Методы противодействия сниффирам

- •3.3.1 Протокол ssl

- •3.3.2 Протокол skip

- •3.3.3 Устройство обеспечения безопасности локальной сети skipBridge

- •4 Внедрение ложного доверенного объекта

- •4.1 Особенности атаки «Внедрение ложного доверенного объекта»

- •4.2 Внедрение ложного объекта путем использования недостатков алгоритмов удаленного поиска

- •4.2.1.1 Протокол arp и алгоритм его работы

- •4.2.1.2 Техника выполнения arp-spoofing

- •4.2.1.3 Методы обнаружения

- •4.2.1.4 Методы противодействия

- •4.2.2.1 Принцип работы Domain Name System

- •4.2.2.2 Внедрение dns-сервера путем перехвата dns-запроса

- •4.2.2.3 «Шторм» ложных dns ответов на атакуемый хост

- •4.2.2.4 Перехват dns-запроса или создание направленного «шторма» ложных dns-ответов непосредственно на атакуемый dns-сервер

- •4.2.2.5 Обнаружение и защита от внедрения ложного dns-сервера

- •4.3.1.2 Внедрение ложного доверенного объекта путем навязывания ложного маршрута с помощью протокола icmp

- •4.3.1.3 Обнаружение и методы противодействия

- •5 Отказ в обслуживании

- •5.1 Модель DoS атаки

- •5.1.1 Отказ в обслуживании (DoS)

- •5.1.2 Распределенный отказ в обслуживании (dDoS)

- •5.2.1.1 Описание утилиты для реализации icmp – флуда и атаки Smurf

- •5.2.1.2 Реализация атаки icmp-flooding, на основе отправки icmp-пакетов

- •5.2.1.3 Реализация атаки Smurf

- •5.2.3 Низкоскоростные dos-атаки

- •5.2.3.1 Механизм таймаута tcp-стека

- •5.2.3.2 Моделирование и реализация атаки

- •5.2.3.2.1 Минимальная скорость DoS-атаки

- •5.2.3.3 Многопоточность и синхронизация потоков

- •5.2.3.5 Атаки в сети интернет

- •5.2.4 Syn атака

- •5.3 Анализ средств и методов сетевой защиты

- •5.3.1 Настройка tcp/ip стека

- •5.3.4 Межсетевые экраны (FireWall)

- •5.3.5 Системы обнаружения атак (ids)

- •5.3.6 Система Sink Holes

- •Заключение

- •Список информационных источников

- •394026 Воронеж, Московский просп., 14

1.3.3 Подбор паролей в архивах zip, rar и arj

Архиватор WinZip является одним из самых популярных архиваторов, а формат ZIP считается мировым стандартом архивирования. Долгое время возможность парольной защиты в данном архиваторе была низкой, из-за существования огромное количество программ, позволяющих подобрать пароль к таким архивам за короткий промежуток времени. В девятой версии архиватора WinZip появилась поддержка 128 и 256-битного шифрования по алгоритму Rijndael. Процедура кодирования осталась прежней: требуется только выбрать степень шифрования и дважды ввести пароль.

Для осуществления атаки типа подбора паролей в архиваторе WinZip необходимо наличие среднестатистического компьютера и соответствующего программного обеспечения, при этом, скорость перебора паролей может достигать несколько миллионов паролей в секунду.

Advanced ZIP Password Recovery (рисунок 1.24) является одой из таких программ. Ей поддерживаются такие типы атак как перебор паролей, перебор паролей по маске и перебор паролей по словарю.

Рисунок 1.24 - Главное окно программы Advanced ZIP Password Recovery

Краткая характеристика возможностей программы Advanced ZIP Password Recovery:

- интуитивно понятный интерфейс;

- скорость перебора более двух миллионов паролей в секунду при использовании процессора Pentium IV;

- может работать с архивами, содержащими только один зашифрованный файл;

- поддерживает все методы компрессии файлов;

- поддерживает самораспаковывающиеся архивы;

- возможна настройка параметров перебора паролей: можно указать длину, кодовую страницу или набор символов и некоторые другие параметры;

- поддержка не английских букв при использовании метода тотального перебора;

- в программе имеется возможность использования атаки при помощи словаря с возможностью изменения слов;

- максимальная длина пароля не ограничена.

Рисунок 1.25 - Окно программы Advanced RAR Password recovery

В архиваторе WinRar пароль можно установить как по умолчанию, так и непосредственно в процессе архивирования в случае однократного применения. Единственный способ взлома запароленного RAR-архива – является использование метода тотального перебора паролей. В связи с используемым в WinRar методом шифрования скорость перебора паролей не превышает 20 паролей в секунду. Для ускорения процесса перебора паролей необходимо использовать сеть компьютеров. Чем больше количество компьютеров производят атаку подбора паролей, тем быстрее будет найден пароль.

Advanced RAR Password Recovery (рисунок 1.25) эта программа может быть использована для подбора паролей RAR архивов.

Список преимуществ программы Advanced RAR Password recovery:

- программа может работать с архивом, содержащим только один зашифрованный файл;

- поддерживается самораспаковывающийся архив;

- в программе можно выбрать произвольный набор символов для атаки тотального перебора (поддерживаются неанглийские символы);

- доступна атака подбора пароля по маске;

- имеется возможность прервать программу в любое время, и начать с той же точки позднее;

- программа может работать в фоновом режиме.

В программе Advanced RAR Password recovery нет специализированных возможностей для перебора паролей по сети, но зато есть функция указания набора символов и длины пароля для перебора. Установив программу на каждый компьютер в сети, и манипулируя этими параметрами, можно задать диапазон для перебора.

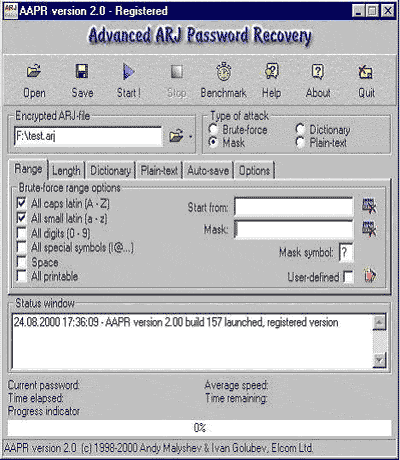

Программа Advanced ARJ Password Recovery (рисунок 1.26) может быть использована для подбора паролей ARJ архивов. Для извлечения паролей используются как метод тотального перебора паролей, так и метод перебора паролей по словарю.

Рисунок 1.26 - Окно программы Advanced ARJ Password Recovery

Особенности программы:

- скорость перебора около двух миллионов паролей в секунду при использовании процессора Pentium IV;

- поддержка всех методов сжатия;

- атака при помощи словаря с возможностью изменения слов;

- поддержка самораспаковывающихся архивов;

- в программе можно установить длину пароля (или диапазон длины) и выбрать набор используемых символов и некоторые другие параметры;

- поддержка не английских букв при использовании метода тотального перебора.