- •Минск, бгу,

- •Содержание.

- •Глава1. Компьютерные сети и протоколы…………………………..15

- •Введение в Интернет Коротко об истории Интернет

- •Как работает Интернет?

- •Система адресации

- •Способы подключения к сети

- •Сервисы Интернет

- •Электронная почта

- •Передача файлов по ftp

- •Всемирная паутина www

- •Задания по теме “Введение в Интернет”

- •Глава 1. Компьютерные сети и протоколы

- •Локальные сети

- •Распределенные и глобальные сети

- •Сеть vpn

- •Адресация в локальных сетях

- •Адресация в глобальных сетях и в Интернет

- •Понятие и краткое описание протоколов

- •Соотношение между tcp/ip и osi/iso

- •Межсетевой протокол iPv4

- •Транспортный протокол tcp

- •Протокол дэйтаграмм udp

- •Протоколы arp и rarp

- •Протоколы сетевого уровня

- •Протоколы электронной почты

- •Протоколы smtp и pop3

- •Протокол imap4

- •Спецификация mime

- •Протокол ftp

- •Http – Протокол передачи гипертекстов

- •Клиентский запрос http

- •Ответ сервера

- •Развитие прикладных протоколов: soap, rest, rpc

- •Безопасность в сети

- •Протокол ssl

- •Установление подлинности участников

- •Проблемы с кодировкой и Unicode

- •Задания по теме «Протоколы Интернет»

- •Глава 2. Проектирование и разработка сайтов

- •Виды сайтов

- •Этапы проектирования и разработки сайта

- •Модели проектирования и управление проектами

- •Итерационная (спиральная) модель

- •Программные средства управления проектами

- •Логическое проектирование дизайна сайта

- •Главная страница сайта

- •Внутренние страницы сайта

- •Оценки качества Веб – сайтов

- •Глава 3. Краткий обзор основных технологий разработки Веб приложений

- •Язык разметки гипертекста xml

- •Синтаксис xml

- •Объявление xml

- •Конструкции языка

- •Правильно построенные и действительные документы xml

- •Отображение xml документа

- •Словари xml

- •Вставка флэш в страницу

- •Язык ActionScript

- •Видео-аудио проигрыватели

- •Технология «клиент-сервер»

- •Язык Java на клиентской и серверной странице

- •Базы данных и язык sql

- •Нормализация модели данных

- •Язык sql

- •Команды определения структуры данных

- •Команды манипулирования данными

- •Команды управления транзакциями

- •Команды управления доступом

- •Извлечение данных, команда select

- •Секция where

- •Групповые функции

- •Секция having

- •Изменение данных

- •Команда insert

- •Язык разметки гипертекста html

- •Формы html

- •Новые элементы форм html5

- •Новый тип input – range служит для ввода значения из диапазона

- •Теги div и span

- •Метатеги

- •Новые возможности html5

- •Поддержка аудио

- •Поддержка видео

- •Атрибут Controls

- •Валидация документов

- •Каскадные таблицы стилей css

- •Способы включения каскадных таблиц стилей

- •Теги div , span и link

- •Свойства шрифтов (фонтов).

- •Заголовок1 Заголовок2 Заголовок3

- •Стили текста.

- •Цвет и фон.

- •Свойства списков

- •Свойства таблиц

- •Псевдоклассы

- •Псевдостили текста

- •Псевдоэлементы

- •Форматирование псевдоклассов и псевдоэлементов

- •Различные свойства

- •Представление документа в виде блоков

- •Отступы, поля, позиционирование

- •Границы элементов

- •Визуальное форматирование

- •Визуальные эффекты

- •Новое в css3

- •Глава 5. Язык JavaScript Введение

- •Включение скриптов JavaScript в html-код

- •Создание простых сценариев

- •Комментарии. Скрытие сценариев от браузеров

- •Отладка скриптов. Ввод и вывод данных

- •Описание языка Типы данных

- •Преобразование типа

- •Булев тип

- •Переменные типа Undefined и Null

- •Массивы

- •Операторы и выражения

- •Оператор присваивания

- •Арифметические операторы

- •Операторы сравнения

- •Функции пользователя

- •Передача параметров по значению и по ссылке

- •Глобальные и локальные переменные

- •Модель событий

- •Ключевое слово this

- •Перехват события.

- •Методы addEventListener, removeEventListener, attachEvent.

- •Исключения: throw/catch/finally

- •Объектная модель

- •Пользовательские объекты

- •Прототипы

- •Встроенные объекты String, Array, Date, Math Объект String

- •Объект Array

- •Объект Date (Дата)

- •Методы объекта Date

- •Коллекции

- •Свойства элемента innerHtml и outerHtml

- •Навигация по дереву документа

- •Создание новых узлов

- •Удаление и замена узлов в документе

- •Объект window

- •Свойства окна, передаваемые методу open()

- •Методы объекта window

- •Свойства и методы объекта navigator

- •Свойства и методы объекта history

- •Свойства и методы объекта location

- •Объект layer

- •Свойства объекта layer

- •Методы объекта layer

- •Использование каскадных таблиц стилей и объекта style

- •Модель ajax:

- •Класс xmlHttpRequest

- •Свойства класса

- •Методы класса

- •Создание экземпляра объекта

- •Использование dom

- •Объект FormData

- •Работа с cookie

- •Синтаксис http заголовка для поля Cookie

- •Способы задания значений cookie

- •Примеры на JavaScript

- •Глава 6. Язык серверных скриптов php

- •Инструменты для разработки

- •Как php работает

- •Описание языка Типы данных

- •Массивы и инициализация массивов

- •Операции и выражения

- •Операции сравнения

- •Логические операции

- •Строковые операции

- •Операторы управления

- •Функции

- •Рекурсивные функции

- •Аргументы функции

- •Область действия и время жизни переменных

- •Изменяемые (динамические) переменные

- •Внешние библиотечные функции

- •Функции для работы с массивами

- •Функции для работы со строками.

- •Функции форматных преобразований строк

- •Преобразование строк и файлов к формату html и наоборот

- •Преобразование html в простой текст

- •Преобразование строки к верхнему и нижнему регистру

- •Установка локальных настроек

- •Регулярные выражения

- •Perl-совместимые функции для работы с регулярными выражениями

- •Функции даты и времени

- •Математические функции

- •Объектно-ориентированное программирование в php Основные понятия ооп

- •Классы и Объекты

- •Конструкторы и деструкторы

- •Наследование классов и интерфейсов

- •Магические методы

- •Обработка ошибок

- •Ошибки php и журнал error_reporting

- •Чтение и запись бинарных файлов

- •Работа с каталогами в рнр

- •MySql – сервер: бд1; бд2; бд3; бд4;

- •Язык запросов sql

- •Операция соединения.

- •Команды sql для создания баз данных и таблиц

- •Выборка данных из таблиц бд

- •Работа с MySql (сохранение данных в базе данных).

- •Работа с MySql занесение и получение данных из базы данных

- •Организации работы с данными

- •Передача данных от клиента к серверу и обратно. Протокол http

- •Клиентские методы http

- •Обработка html-форм

- •Передача переменных из формы в скрипт.

- •Передача значений переменных по методу get

- •Передача данных из формы на сервер по методу get

- •Передача данных из формы на сервер по методу post

- •Php и различные формы

- •Обработка форм

- •Более сложные переменные формы

- •Глава 7. Лабораторные работы Лабораторная работа 1 (4 часа). Инструменты и средства создания простых сайтов

- •Лабораторная работа 3 (4часа). Применение каскадных таблиц стилей css

- •Трехколоночный контейнерный макет сайта

- •Лабораторная работа 4. Применение каскадных таблиц стилей css

- •Некоторые подсказки по синтаксису css:

- •1. Свойства шрифтов.

- •2. Свойства текста.

- •3. Свойства цвета и фона.

- •4. Свойства рамки.

- •5. Свойства списков.

- •6. Свойства изображений.

- •Форматирование блока

- •Лабораторная работа 5 (4 часа). Динамика и JavaScript на Веб –странице.

- •Ответить на следующие вопросы

- •Пример вывода даты и времени.

- •Пример вывода строки в стиле печатной машинки

- •Дополнительные задачи и упражнения по JavaScript

- •Лабораторная работа 6 по JavaScript (4 часа).

- •Проверка правильности заполнения формы на сайте

- •Методы объекта window

- •Методы focus() и blur()

- •Лабораторная работа 7. Php Задание 1. Массивы и строки Выполнить одно из перечисленных ниже упражнений

- •Задание 2. Функции

- •Задание 4. Работа с базами данных Выполнить одно из перечисленных ниже упражнений

- •Задание 5. Создание web-объектов Список заданий

- •Приложение 1. Курсовые работы Курсовая работа 1. Создание клиентских приложений

- •Курсовая работа №2. Сайты клиент-сервер

- •Каталог товаров

- •Система вопрос/ответ

- •Курсовая работа №3. Технологии разработки Веб – приложений Проекты сайтов

- •Перечень заданий

- •Приложение 2. Быстрая разработка Веб-приложений и cms

- •Начало работы с сайтом

- •Установка нового модуля

- •Создание шаблона

- •Создание индивидуальных шаблонов

- •Движок шаблонирования xTemplate

- •Создание нового шаблона

- •Удаление блока с формой входа на сайт

- •Включение блока для отображение популярных статей

- •Удаление ссылки "Далее" в отображение статьи

- •Drupal: практические примеры

- •Как заставить Drupal работать быстрее

- •Литература

Установление подлинности участников

Для определения подлинности участников обмена данных, протокол подтверждения подключения использует сертификат стандарта Х.509. Сертификат – это цифровой способ идентификации, который выпускает центр сертификации. В сертификате содержится идентификационная информация, период действия, публичный ключ, серийный номер, и цифровые подписи.

Цифровые сертификаты в основном служат двум целям:

• установить личность владельца;

• сделать доступным первичный ключ владельца.

Цифровой сертификат выпускается проверенной полномочной организацией - источником сертификатов и выдается на ограниченное время. После истечения срока действия сертификата его необходимо заменить. Протокол SSL использует цифровые сертификаты для обмена ключами, аутентификации серверов и, при необходимости, аутентификации клиентов.

Протокол SSL использует сертификаты для проверки соединения. Эти SSL-сертификаты расположены на безопасном сервере и служат для шифрования данных и идентификации Web-сайта. Сертификат SSL помогает подтвердить, что сайт действительно принадлежит тому, кто это заявляет, и содержит информацию о держателе сертификата, домена, для которого был выдан сертификат, и название источника, выдавшего сертификат.

Реализация SSL

Библиотеки SSL содержат функции для шифрования, вычисления хэш-функций, и средства для работы с сертификатами. Наиболее известные библиотеки для работы с SSL:

• RSARef - исходный код библиотеки, который может быть использован в бесплатных и некоммерческих приложениях.

• BSAFE 3.0 Коммерческая реализация RSARef.

• SSLPlus Коммерческий пакет с исходным пакетом от Consensus Development Corp., улученный SSLRef 3.0.

• SSLjava Реализация SSL 3.0 на языке Java от Phaos Technology.

• OpenSSL не коммерческая реализация SSL 3.0 и TLS 2.0.

Предупреждения системы безопасности web-браузера.

Веб-браузер имеет собственную встроенную систему безопасности. При попытке зайти на web-сайт, который имеет проблемы с сертификатом, система безопасности выдает предупреждение. При посещении web-сайта с действующим сертификатом пользователь будет проинформирован о том, что данный сайт имеет цифровой сертификат от центра сертификации, и все данные, которые пользователь предоставляет данному сайту, будут зашифрованы.

Как обойти блокировку сайтов.

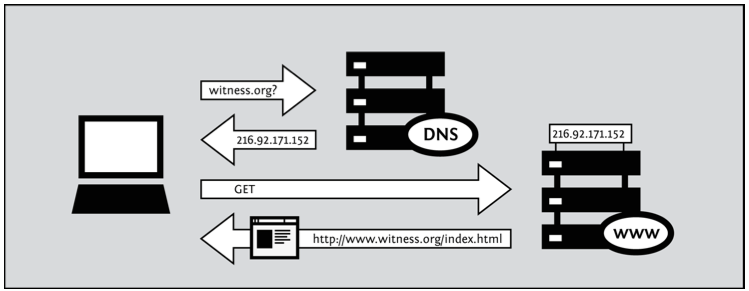

Все сайты в сети имеют DNS - имя и IP-адрес. Когда пользователь набирает в строке браузера www.bsu.by, компьютер соединяется с DNS-сервером провайдера, чтобы узнать IP-адрес сайта. Затем, браузер соединяется с указанным IP- адресом. Выглядит это так:

Блокировок у провайдера может быть две: блокировка по DNS и блокировка по IP.

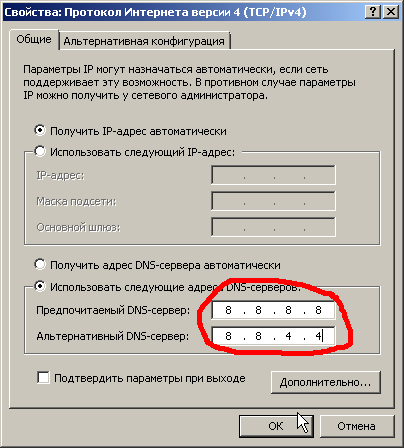

При блокировке по DNS при обращении к DNS-серверу компьютер пользователя вместо IP-адреса получает адрес с уведомлением о блокировке. Чтобы обойти этот тип блокировки, достаточно воспользоваться публичными DNS сервисами, прописав адреса их DNS-серверов в настройках сетевого соединения. Список открытых серверов:

209.244.0.3 / 209.244.0.4 - Level3; 8.8.8.8 / 8.8.4.4 – Google; 184.169.143.224 / 184.169.161.155 - Securly; 208.67.222.222 / 208.67.220.220 - OpenDNS; 156.154.70.1 / 156.154.71.1 DNS Advantage; 198.153.192.1 / 198.153.194.1 Norton DNS;

Интернет провайдер блокирует доступ к онлайн казино? DNS-серверы Google помогут в этом. Зайдите в панель управления и выберите «Сетевые подключения». В свойствах протокола выберите вариант с ручным указанием DNS-серверов. Впишите основной DNS-сервер 8.8.8.8 и альтернативный 8.8.4.4 (DNS-серверы Google):

Кроме альтернативных DNS-серверов нужный адрес можно прописать прямо в в файле hosts в папке:

Windows NT/2000: WINNT\system32\drivers\etc\hosts

Windows XP/2003/Vista: WINDOWS\system32\drivers\etc\hosts

Mac OS/Linux/Unix: /etc/hosts

Блокировка по IP. При обращении к серверу, расположенному по искомому IP адресу компьютер пользователя соединяется не с веб-сервером нужного сайта, а с веб-сервером провайдера, который выдает уведомление о блокировке. Принцип обхода блокировки по IP заключается в том, можно подключиться к сайту используя промежуточные сервера, с которых заблокированный ресурс «виден». Самый простой способ – воспользоваться услугами сайтов-анонимайзеров на одном из сервисов: anonymouse.org, www.shadowsurf.com, www.proxyforall.com, www.proxyweb.net, webwarper.net, https://www.megaproxy.com, www.anonymizer.ru, anonymouse.ws. www.hidemyass.com - бесплатный анонимный сервис анонимайзера, который помогает скрыть Ваш реальный IP адрес; Cервис hidemyass предоставляет плагины для браузера, чтобы сделать обход блокировок более удобным. Плагин для фаерфокса: https://addons.mozilla.org/ru/firefox/addon/hide-my-ass-proxy-extension/?src=userprofile

В браузере Opera плагин уже встроен и включается нажатием на кнопку Opera Turbo.

Для обхода большинства ограничений можно воспользоваться прокси-серверами. Прокси-сервера – это компьютеры, на которых функционирует специализированное программное обеспечение, позволяющее принимать запросы на соединение с различными сайтами. При работе с прокси-сервером компьютер пользователя «перепоручает» такому серверу соединиться с определенным сайтом. Это похоже на предыдущий способ, но в данном случае браузер работает в обычном режиме. Для использования прокси-сервера необходимо прописать его адрес в настройках браузера. Вот несколько сайтов, где можно найти бесплатные прокси: cool-proxy.ru, www.freeproxy.ru/ru/free_proxy/, www.freeproxylists.net/ru/, hideme.ru/proxy-list/, spys.ru/en/. Cтоит выделить проект JAP: anon.inf.tu-dresden.de/index_en.html. www.proxydrop.com, www.proxydrop.net, www.proxydrop.biz, www.proxydrop.info, www.proxydrop.org - этот бесплатный CGI прокси поддерживает HTTPS. Прокси не всегда обеспечивают анонимность, поэтому более надежным решением является использование VPN-туннеля. VPN-туннель – это виртуальное зашифрованное стойким алгоритмом соединение. Абстрактно его можно представить в виде тоннеля, один конец которого упирается в компьютер пользователя, а второй в специализированный сервер, находящийся, в другой стране. Весь сетевой трафик отправляется в такой туннель, минуя любые заграждения и препоны провайдера. Так как туннель зашифрован, перехватить данные или заблокировать доступ к какому-либо сайту очень сложно. В интернете существует большое количество сервисов, которые предлагают купить доступ к такому тоннелю. |

Следующий уровень безопасности – это TOR. Это специальное ПО, позволяющее подключаться к анонимной высокозащищенной от прослушивания сети. Подключение происходит через целую цепочку соединений, узлами которых являются клиентские компьютеры, подключенные к TOR. Цепочка каждый раз выбирается случайным образом, а сама информация шифруется несколько раз.

Windows: https://www.torproject.org/dist/torbrowser/tor-browser-2.2.39-5_en-US.exe

Mac: https://www.torproject.org/dist/torbrowser/osx/TorBrowser-2.2.39-5-osx-x86_64-en-US.zip

Последний вариант – сеть I2P. Представляет собой анонимную, самоорганизующуюся, распределённую и децентрализованную сеть.